Tipos de reglas de análisis

Con las reglas de Análisis de Microsoft Sentinel, puede configurar notificaciones y alertas basadas en los datos procedentes de los orígenes que están conectados a Microsoft Sentinel. Estas alertas ayudan a garantizar que el equipo del centro de operaciones de seguridad de Contoso sepa cuándo se produce una amenaza y pueda reaccionar de forma adecuada para evitar que la amenaza afecte a sus recursos corporativos.

Tipos de reglas de análisis

Puede buscar posibles amenazas mediante las reglas de análisis integradas que proporciona Análisis de Microsoft Sentinel, incluyendo los siguientes tipos:

Anomalía

Fusión

Seguridad de Microsoft

Análisis de comportamiento de Machine Learning (ML)

Alertas programadas

Reglas casi en tiempo real

Información sobre amenazas

Anomalía

Las alertas de anomalías son informativas e identifican los comportamientos anómalos.

Fusión

Microsoft Sentinel usa el motor de correlación de Fusion, con sus algoritmos de aprendizaje automático escalables, para detectar ataques avanzados de varias fases. El motor correlaciona muchas alertas y eventos de baja fidelidad en varios productos en incidentes de alta fidelidad y accionables. La fusión está habilitada de manera predeterminada. Dado que la lógica está oculta y, por lo tanto, no se puede personalizar, solo puede crear una regla con esta plantilla.

El motor de Fusion también puede correlacionar alertas de reglas de análisis programadas con alertas de otros sistemas, lo que genera incidentes de alta fidelidad como resultado.

La detección de fusiones está habilitada de forma predeterminada en Microsoft Sentinel. Microsoft actualiza constantemente escenarios de detección de fusiones para detectar amenazas. En el momento de redactar este artículo, para la detección de anomalías y fusiones, debe configurar los siguientes conectores de datos:

Detección rápida de anomalías

Alertas de productos de Microsoft

Protección de Microsoft Entra ID

Microsoft Defender for Cloud

Microsoft Defender para IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender para punto de conexión

Microsoft Defender for Identity

Microsoft Defender para Office 365

Alertas de reglas de análisis programadas, integradas y creadas por los analistas de seguridad. Las reglas de análisis deben contener información sobre la cadena de eliminación (tácticas) y la asignación de entidades para poder usarlas en Fusion.

Algunos de los escenarios de detección de ataques comunes que las alertas de Fusión identifican incluyen:

Filtración de datos. Actividad sospechosa detectada, como una regla de reenvío sospechoso en el buzón de Microsoft 365, después de que un inicio de sesión sospechoso en la cuenta de Microsoft Entra pueda indicar una cuenta de usuario en peligro.

Destrucción de datos. El número anómalo de archivos únicos que se eliminaron después de un inicio de sesión sospechoso en la cuenta de Microsoft Entra puede indicar que se usó una cuenta de usuario en peligro para destruir datos.

Denegación de servicio. Un número significativo de máquinas virtuales (VM) de Azure eliminadas después de un inicio de sesión sospechoso en la cuenta de Microsoft Entra puede indicar una cuenta de usuario en peligro que se puede usar para destruir los recursos de la organización.

Desplazamiento lateral. Un número significativo de acciones de suplantación que se producen después de un inicio de sesión sospechoso en la cuenta de Microsoft Entra puede indicar que se usó una cuenta de usuario en peligro con fines malintencionados.

Ransomware. Después de un inicio de sesión sospechoso en una cuenta de Microsoft Entra, el comportamiento de usuario inusual que se usa para cifrar los datos puede desencadenar una alerta de ejecución de ransomware.

Nota:

Para más información sobre la tecnología de Fusión de Microsoft Sentinel, vea Detección avanzada de ataques de varias fases en Microsoft Sentinel.

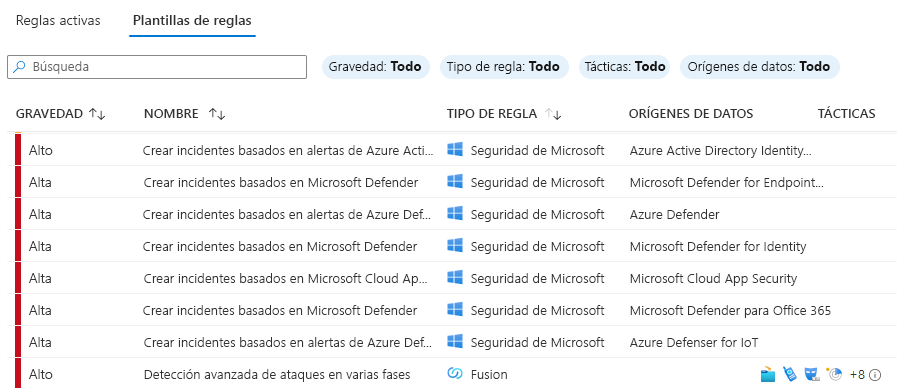

Seguridad de Microsoft

Puede configurar soluciones de seguridad de Microsoft que estén conectadas a Microsoft Sentinel para crear automáticamente incidentes a partir de todas las alertas generadas en el servicio conectado.

Por ejemplo, se puede establecer la configuración para que Contoso reciba alertas cuando un usuario clasificado como una amenaza de alto riesgo intente iniciar sesión y acceder a los recursos corporativos.

Puede configurar las siguientes soluciones de seguridad para pasar sus alertas a Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender for Server

Microsoft Defender para IoT

Microsoft Defender for Identity

Microsoft Defender para Office 365

Protección de Microsoft Entra ID

Microsoft Defender para punto de conexión

Nota:

Microsoft unifica la terminología de administración de eventos e información de seguridad (SIEM) y de la respuesta y detección ampliada (XDR) en sus productos de seguridad.

Puede filtrar estas alertas según la gravedad y el texto específico incluido en el nombre de la alerta.

Análisis del comportamiento de ML

Análisis de Microsoft Sentinel incluye reglas integradas de análisis del comportamiento de aprendizaje automático. No puede editar estas reglas integradas ni revisar su configuración. Estas reglas usan algoritmos de Machine Learning de Microsoft para detectar actividades sospechosas. Los algoritmos de Machine Learning correlacionan varios incidentes de baja fidelidad en un incidente de seguridad de alta fidelidad. Esta correlación ahorra horas que, de otro modo, podría dedicar manualmente al análisis de varias alertas de distintos productos y a su correlación. Los algoritmos de Machine Learning que las reglas de análisis usan también ayudan a reducir el ruido relacionado con las alertas mediante la ingesta y la conexión rápida de datos importantes.

Por ejemplo, mediante el uso de una regla de análisis de comportamiento para el aprendizaje automático, puede detectar una actividad anómala de inicio de sesión del protocolo de Shell seguro (SSH) o del protocolo de Escritorio remoto (RDP).

Alertas programadas

Las reglas de análisis de alertas programadas proporcionan el máximo nivel de personalización. Puede definir su propia expresión mediante el lenguaje de consulta de Kusto (KQL) para filtrar los eventos de seguridad, y puede configurar una programación para que se ejecute la regla.