Creación de una regla de análisis a partir del asistente

Puede crear una regla de análisis personalizada para buscar actividades sospechosas y amenazas en Contoso.

Creación de una regla de análisis programada personalizada

Al crear una regla personalizada a partir de un tipo de regla de consulta programada, obtiene el nivel más alto de personalización. Puede definir código propio de KQL, establecer una programación para ejecutar una alerta y proporcionar una acción automatizada mediante la asociación de la regla con un cuaderno de estrategias de Microsoft Sentinel.

Para crear una regla de consulta programada, vaya a Azure Portal y, en Microsoft Sentinel, seleccione Análisis. En la barra de encabezado, seleccione +Crear y, después, Regla de consulta programada.

Nota:

Otra forma de crear una regla programada es seleccionar una en la lista Reglas y plantillas del panel Análisis y, luego, elegir Crear regla en el panel de detalles.

La regla de consulta programada que cree consta de los elementos siguientes:

Pestaña General

En la tabla siguiente se enumeran los campos de entrada del panel General.

| Campo | Descripción |

|---|---|

| Nombre | Proporcione un nombre descriptivo para explicar qué tipo de actividad sospechosa detecta la alerta. |

| Descripción | Escriba una descripción detallada que ayude a otros analistas de seguridad a entender lo que hace la regla. |

| Tácticas | En la lista desplegable Tácticas, elija una entre las categorías de ataques disponibles para clasificar la regla después de las tácticas de MITRE. |

| Gravedad | Seleccione la lista desplegable Gravedad para clasificar el nivel de importancia de la alerta como una de las cuatro opciones: Alta, Media, Baja o Informativo. |

| Estado | Especifique el estado de la regla. De manera predeterminada, el estado es Habilitar. Puede seleccionar Deshabilitar para deshabilitar la regla si genera un gran número de falsos positivos. |

Pestaña Set rule logic (Establecer la lógica de la regla)

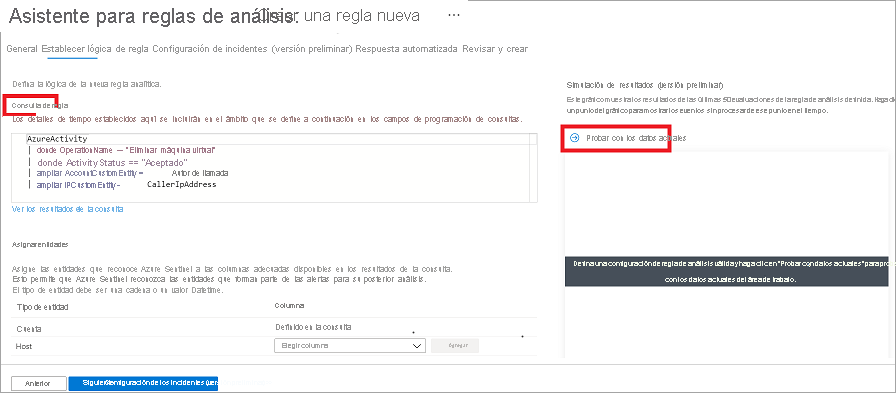

En la pestaña Establecer la lógica de la regla, puede definir el método de detección especificando el código de KQL que se ejecuta en el área de trabajo de Microsoft Sentinel. La consulta de KQL filtra los datos de seguridad que se usan para desencadenar y crear un incidente.

Al escribir la cadena de consulta de KQL en el campo Consulta de regla, puede usar la sección Simulación de resultados (vista previa) para revisar los resultados de la consulta. La sección Simulación de resultados (versión preliminar) le ayudá a determinar si la consulta devolvió los resultados esperados.

La siguiente consulta de ejemplo le alerta cuando se crea un número anómalo de recursos en Actividad de Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Sugerencia

Para obtener ayuda con el lenguaje de consulta KQL, vea Información general del Lenguaje de consulta Kusto (KQL).

Enriquecimiento de alertas (versión preliminar)

El enriquecimiento de alertas le permite personalizar aún más el resultado de la consulta.

Asignación de entidades

En la sección Entity mapping (Asignación de entidades), puede definir hasta cinco entidades a partir de los resultados de la consulta y, luego, usar estas entidades para realizar análisis exhaustivos. Al seleccionar Agregar una entidad nueva puede agregar estas entidades en la regla de consulta. Estas entidades pueden ayudarle a realizar una investigación visual porque aparecerán como un grupo en la pestaña Incidente. Algunas de las entidades contienen información que representa a un usuario, un host o una dirección IP.

Detalles personalizados

En la sección Detalles personalizados, puede establecer pares clave-valor que, si aparecen en el resultado de la consulta, muestran un parámetro de evento en los resultados.

Detalles de alertas

En la sección Detalles de alerta, puede escribir texto libre como parámetros que se pueden representar en cada instancia de la alerta; estos también pueden contener las tácticas y la gravedad asignadas a esa instancia de la alerta.

Programación de consultas

En la sección Programación de consultas, puede configurar la frecuencia con la que debe ejecutarse la consulta y hasta dónde debe retroceder la consulta en el historial para buscar los datos. Es importante que no busque datos anteriores a la frecuencia de ejecución de la consulta, ya que se pueden crear alertas duplicadas.

Umbral de alerta

En la sección Umbral de alerta, puede especificar el número de un resultado positivo que se puede devolver para la regla antes de que genere una alerta. Puede usar los siguientes operadores lógicos para definir una expresión lógica adecuada:

- Es mayor que

- Es menor que

- Es igual que

- no es igual a

Agrupación de eventos

En la sección Agrupación de eventos, puede seleccionar una de las dos opciones siguientes:

- Agrupar todos los eventos en una misma alerta. Esta es la opción predeterminada y crea una única alerta si la consulta devuelve más resultados que el umbral de alerta especificado.

- Desencadenar una alerta para cada evento. Esta opción crea alertas únicas para cada evento devuelto por la consulta.

Supresión

En la sección Supresión, puede establecer la opción Detener la ejecución de la consulta una vez generada la alerta en Activado o Desactivado. Al seleccionar Activado, Microsoft Sentinel detiene la creación de incidentes adicionales si se vuelve a desencadenar la regla durante el tiempo que quiere que se suprima la regla.

Configuración de incidentes (versión preliminar)

Use la pestaña Incident settings (Configuración de incidentes) para crear incidentes, que se generan mediante la agrupación de alertas en función de desencadenadores y períodos de tiempo.

En la sección Agrupación de alertas, puede reducir el ruido que ocasionan varias alertas agrupándolas en un solo incidente. Al habilitar la agrupación de alertas relacionadas, puede elegir entre las siguientes opciones:

- Agrupar las alertas en un solo incidente si todas las entidades coinciden (recomendado)

- Agrupar todas las alertas desencadenadas por esta regla en un solo incidente

- Agrupar las alertas en un solo incidente si las entidades seleccionadas coinciden; por ejemplo, direcciones IP de origen o destino.

También puede volver a abrir los incidentes coincidentes cerrados si se genera otra alerta que pertenece a un incidente cerrado previamente.

Pestaña Respuesta automática

No se usa en este ejercicio.

Pestaña Set rule logic (Establecer la lógica de la regla): ejercicio

En la pestaña Respuesta automatizada, seleccione una regla de automatización existente o cree una. Las reglas de automatización pueden ejecutar cuadernos de estrategias en función de los desencadenadores y las condiciones que elija.

Para más información sobre cómo crear un cuaderno de estrategias y ejecutar la actividad automatizada en la creación de un incidente, consulte el módulo "Respuesta a amenazas con cuadernos de estrategias de Microsoft Sentinel".

Pestaña Revisar y crear

En la pestaña Revisar y crear, revise la configuración que ha realizado en el asistente antes de crear una nueva regla.