Ejercicio: Detección de amenazas con análisis de Microsoft Sentinel

Como ingeniero de seguridad que trabaja para Contoso, recientemente ha observado que se ha eliminado un número considerable de máquinas virtuales de la suscripción de Azure. Quiere analizar este hecho y recibir una alerta cuando se produzca una actividad similar en el futuro. Decide implementar una regla analítica para crear un incidente cuando alguien elimine una máquina virtual existente.

Ejercicio: Detección de amenazas con análisis de Microsoft Sentinel

En este ejercicio, explorará una regla de análisis de Microsoft Sentinel y realizará las siguientes tareas:

- Crear una regla de incidente a partir de una plantilla existente

- Invocar un incidente y revisar las acciones asociadas

- Crear una regla de análisis a partir de una plantilla de regla.

Nota:

Para realizar este ejercicio, debe haber completado la unidad de configuración del ejercicio de la unidad 2. Si no lo ha hecho, hágalo ahora y continúe con los pasos del ejercicio.

Tarea 1: Creación de una regla de análisis en el Asistente para reglas de análisis

En Azure Portal, busque y seleccione Microsoft Sentinel, y luego seleccione el área de trabajo de Microsoft Sentinel que ha creado antes.

En el menú de Microsoft Sentinel, en Configuración, seleccione Análisis.

En la barra de encabezado Microsoft Sentinel | Análisis, seleccione Crear y luego Regla de consulta programada.

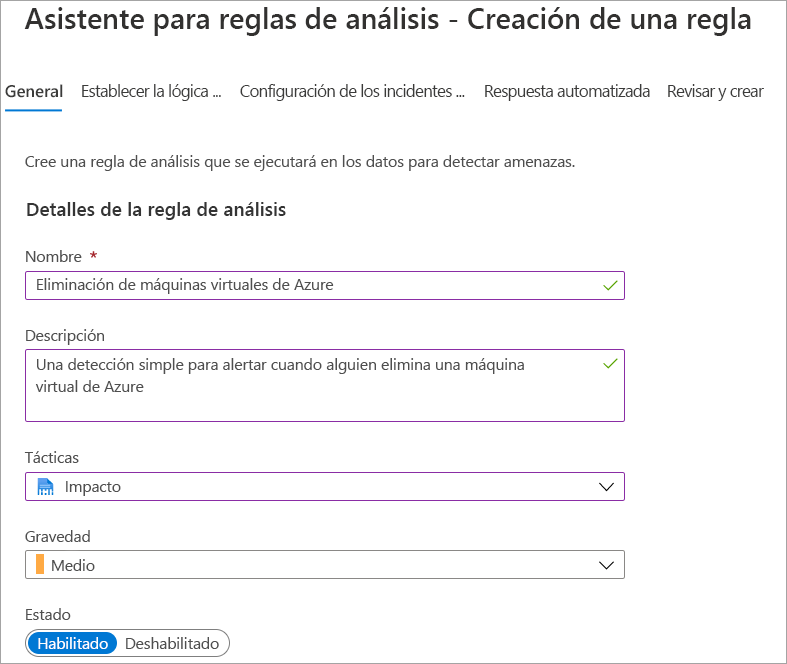

En la pestaña General, escriba los valores de entrada en la tabla siguiente y, luego, seleccione Next: Set rule logic (Siguiente: Establecer la lógica de la regla).

Nombre Eliminación de máquinas virtuales de Azure. Descripción Una detección sencilla para generar una alerta cuando alguien elimina una máquina virtual de Azure. Tácticas En el menú desplegable Tactics (Tácticas), seleccione Impacto. Gravedad Seleccione el menú desplegable Gravedad y elija Media. Status Asegúrese de que el estado es Habilitado. Puede seleccionar Deshabilitado para deshabilitar una regla si genera un gran número de falsos positivos.

En la pestaña Set rule logic (Establecer la lógica de la regla), copie y pegue el siguiente código en el cuadro de texto Consulta de regla:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"En el panel Results simulation (Simulación de resultados), seleccione Test with current data (Probar con datos actuales) y, luego, observe los resultados.

En la sección Mejora de alertas de asignación de entidades, asigne las entidades que se devuelven como parte de la regla de consulta y que puede usar para realizar análisis detallados.

En la sección Query Scheduling (Programación de consultas), configure la frecuencia con la que debe ejecutarse la consulta y hasta dónde se puede retroceder en el historial para buscar. Seleccione que la consulta se ejecute cada 5 minutos y acepte el historial predeterminado de 5 horas.

En la sección Alert threshold (Umbral de alerta), especifique el número de resultados positivos que se pueden devolver con la regla antes de que se genere una alerta. Acepte los valores predeterminados.

En la sección Event grouping (Agrupación de eventos), acepte el valor predeterminado Group all events into a single alert (Agrupar todos los eventos en una misma alerta).

En la sección Supresión, establezca Stop running the Query after the alert is generated (Dejar de ejecutar la consulta después de que se genere la alerta) en Activado.

Acepte los valores predeterminados de 5 horas y, luego, seleccione Next: Incident setting (Preview) (Siguiente: Configuración de incidentes [versión preliminar]).

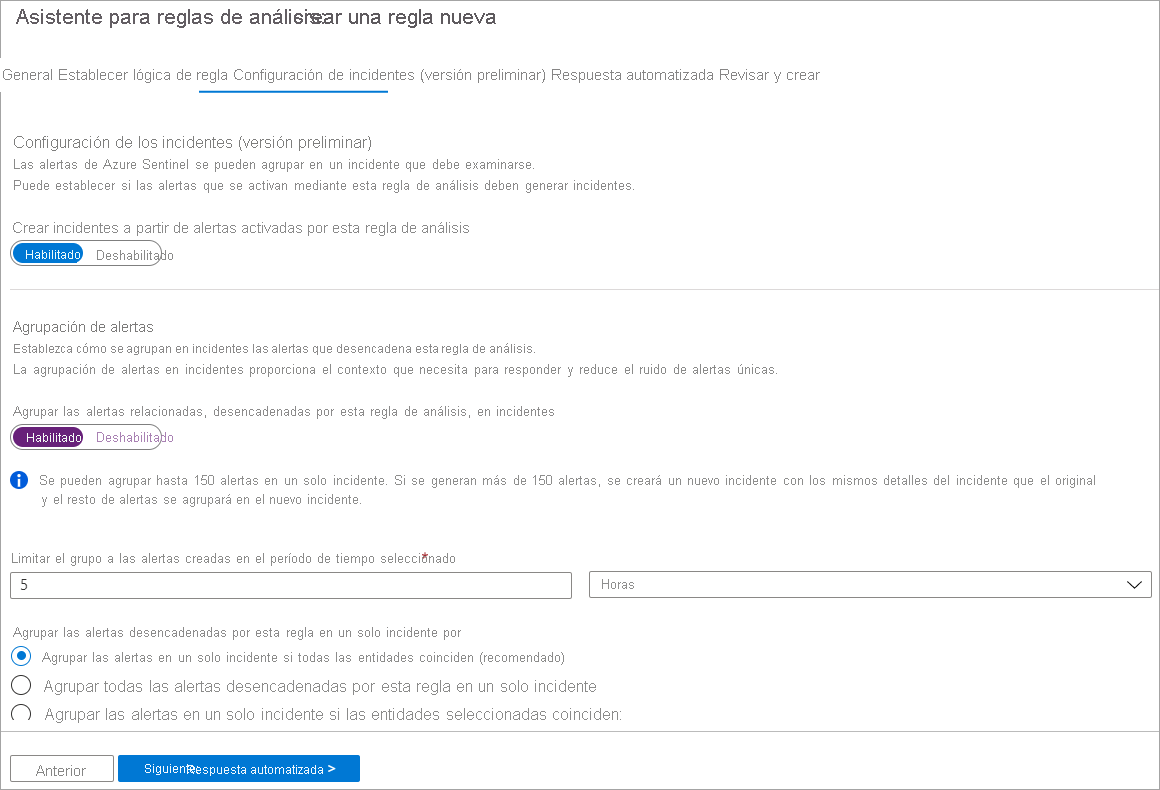

En la pestaña Configuración de incidentes, asegúrese de que la opción Habilitado esté seleccionada para la creación de incidentes a partir de las alertas desencadenadas por esta regla de análisis.

En la sección Agrupación de alertas, seleccione Habilitado para agrupar las alertas relacionadas en incidentes y asegúrese de que Grouping alerts into a single incident if all the entities match (recommended) (Agrupar las alertas en un solo incidente si todas las entidades coinciden) esté seleccionado.

Asegúrese de que Volver a abrir los incidentes coincidentes cerrados esté Deshabilitado y luego seleccione Siguiente: Respuesta automatizada.

En el panel Automated response (Respuesta automática), puede seleccionar que un cuaderno de estrategias se ejecute automáticamente cuando se genere la alerta. Solo se muestran los cuadernos de estrategias que contienen el conector de Microsoft Sentinel de la aplicación lógica.

Seleccione Siguiente: Review (Siguiente: revisar).

En la página Revisar y crear, compruebe que la validación se ha realizado correctamente y luego seleccione Guardar.

Tarea 2: Invocar un incidente y revisar las acciones asociadas

- En Azure Portal, seleccione Inicio y, en el omnibox Buscar, escriba máquinas virtuales y, luego, Entrar.

- En la página Máquinas virtuales, busque y seleccione la máquina virtual simple-vm que creó en el grupo de recursos en este ejercicio y, luego, en la barra de encabezado, seleccione Eliminar. En la solicitud Eliminar máquina virtual, seleccione Sí.

- En la solicitud de confirmación Eliminar máquina virtual, seleccione Aceptar para eliminar la máquina virtual.

Nota:

Esta tarea crea un incidente basado en la regla de análisis que creó en la tarea 1. La creación de incidentes puede tardar hasta 15 minutos. Puede continuar con el resto de los pasos de esta unidad y, a continuación, observar los resultados más tarde.

Tarea 3: Crear una regla de análisis a partir de una plantilla existente

En Azure Portal, seleccione Inicio, elija Microsoft Sentinel y, luego, el área de trabajo de Microsoft Sentinel que ha creado en la unidad 2 de este módulo.

Abra Microsoft Sentinel y, en el menú de la izquierda, en Configuración, seleccione Análisis.

En el panel Análisis, seleccione la pestaña Rule templates (Plantillas de regla).

En el campo de búsqueda, escriba Crear incidentes basados en Microsoft Defender for Cloud y, luego, seleccione esa plantilla de regla.

En el panel de resultados, seleccione Crear regla.

En el panel General, observe el nombre de la regla de análisis y compruebe que el Estado de la regla sea Habilitado.

En la sección Analytics rule logic (Lógica de la regla de análisis), compruebe que el servicio de seguridad de Microsoft muestra que Microsoft Defender for Cloud está seleccionado.

En la sección Filtrar por gravedad, seleccione Personalizado y, después, en el menú desplegable, seleccione Alta y Media.

Si quiere filtrar aún más las alertas de Microsoft Defender for Cloud, puede agregar texto adicional en Include specific alerts (Incluir alertas específicas) o Exclude specific alerts (Excluir alertas específicas).

Seleccione Next: Automated response (Siguiente: Respuesta automática) y, luego, elija Siguiente: Revisar.

En la página Revisar y crear, seleccione Crear.

Results

Después de completar este ejercicio, habrá creado una regla de incidente a partir de una plantilla existente y una regla de consulta programada mediante su propio código de consulta.

Una vez que haya terminado con el ejercicio, debe eliminar recursos para evitar incurrir en costos.

Limpiar los recursos

- En Azure Portal, busque los Grupos de recursos.

- Seleccione azure-sentinel-rg.

- En la barra de encabezado, seleccione Eliminar grupo de recursos.

- En el campo ESCRIBA EL NOMBRE DEL GRUPO DE RECURSOS:, escriba el nombre del grupo de recursos azure-sentinel-rg y seleccione Eliminar.