Descripción del acceso con privilegios

Acceso permanente cero (ZSA)

Microsoft aborda el acceso con privilegios mediante el principio de ZSA. ZSA significa que, de forma predeterminada, el personal de Microsoft no tiene acceso con privilegios permanentes a los entornos de producción. El acceso que se proporciona a través del acceso Just-In-Time (JIT) es el mínimo, el acceso justo para la tarea específica en cuestión. ZSA se toma muy en serio la posibilidad de poner en peligro la cuenta y garantiza que una cuenta en peligro no se pueda usar para ejecutar comandos con privilegios en el entorno de producción ni acceder al contenido del cliente.

ZSA es posible gracias a la arquitectura de Microsoft 365 productos y servicios. El código de servicio automatizado controla las operaciones rutinarias en Microsoft 365. Esto permite que nuestros ingenieros admitan el servicio sin tener privilegios administrativos permanentes ni acceso al contenido del cliente. No obstante, a veces nuestros ingenieros requieren privilegios elevados para proporcionar soporte técnico puntual a los clientes o resolver problemas en entornos de producción Microsoft 365. Cuando los ingenieros del equipo de servicio requieren acceso con privilegios, Microsoft 365 usa un modelo de acceso JIT para proporcionar acceso limitado y limitado con límite de tiempo.

Just-In-Time (JIT) y Just-Enough-Access (JEA)

Microsoft 365 usa un modelo de acceso JIT para proporcionar a los ingenieros del equipo de servicio acceso con privilegios temporales a los entornos de producción cuando se requiere dicho acceso para admitir Microsoft 365. El modelo de acceso JIT reemplaza el acceso administrativo tradicional y persistente por un proceso para que los ingenieros soliciten la elevación temporal a roles con privilegios cuando sea necesario.

Caja de seguridad habilita JIT en Microsoft 365. Caja de seguridad es una herramienta que aplica el flujo de trabajo JIT y proporciona una administración de privilegios pormenorizada. La Caja de seguridad restringe el acceso con privilegios elevados a los privilegios mínimos, los recursos y el tiempo necesarios para completar la tarea asignada. Esta implementación se denomina Justo suficiente acceso (JEA, por sus siglas en inglés) con privilegios mínimos. Caja de seguridad implementa JEA para todas las solicitudes de acceso JIT al obligar a los ingenieros a especificar el ámbito de acceso en sus solicitudes y proporcionar una justificación de por qué se requiere el acceso.

Los roles de caja de seguridad y elegibilidad de IDM funcionan conjuntamente para garantizar que las solicitudes JIT se limitan a JEA. Los ingenieros solo pueden solicitar acceso a los recursos dentro del ámbito de las elegibilidades de su cuenta de equipo de servicio. Por ejemplo, un ingeniero que admita un servicio o característica en Microsoft 365 sería apto para solicitar acceso a los recursos relacionados con esa característica. Además, los ingenieros solo pueden solicitar acceso para realizar las acciones permitidas por sus roles de caja de seguridad aprobados. No todos los ingenieros requieren acceso a los mismos tipos de funciones administrativas, y los roles de Caja de seguridad limitan a los ingenieros solo a los tipos de solicitudes JIT necesarias para sus responsabilidades de trabajo. La Caja de seguridad rechaza automáticamente las solicitudes JIT que están fuera del ámbito de los roles de caja de seguridad y elegibilidad del ingeniero, así como las solicitudes que superan los umbrales permitidos.

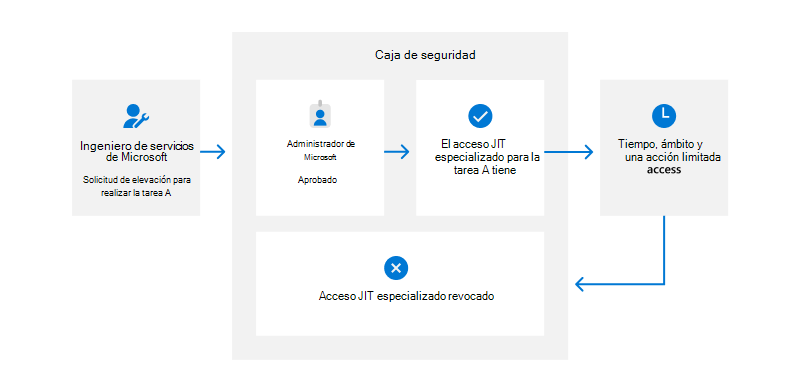

El flujo de trabajo JIT usa la Caja de seguridad para iniciar solicitudes JIT, facilitar la revisión por parte de los aprobadores de la Caja de seguridad, conceder o denegar el acceso en función de las decisiones del aprobador y auditar las solicitudes JIT. En el diagrama siguiente se muestra el flujo de trabajo de caja de seguridad cuando un ingeniero solicita acceso JIT.

Un ingeniero de equipo de servicio con una necesidad empresarial de acceso con privilegios a los recursos de producción solicita acceso a través de caja de seguridad. La solicitud especifica el rol con privilegios, los recursos y el tiempo necesarios para completar la tarea. También incluye una justificación comercial de por qué es necesaria la tarea. Los ingenieros solo pueden solicitar la elevación a roles con privilegios permitidos por sus pertenencias a grupos de seguridad y solo pueden especificar recursos dentro del ámbito para los requisitos de las cuentas de equipo de servicio.

Caja de seguridad envía la solicitud JIT a un aprobador de acceso designado, que revisa la solicitud y toma la decisión de conceder o denegar el acceso. Los ingenieros no pueden aprobar sus propias solicitudes JIT. Si el aprobador de acceso deniega la solicitud o permite que la solicitud expire sin ninguna acción, no se concede acceso.

Si el aprobador de acceso aprueba la solicitud, se concede al ingeniero acceso temporal que se limita específicamente a los recursos especificados en la solicitud.

El ingeniero usa estos privilegios temporales para conectarse al entorno de producción mediante la autenticación multifactor (MFA) a través de una estación de trabajo de acceso seguro (SAW). El uso del acceso con privilegios temporal se supervisa y registra automáticamente para garantizar la responsabilidad y detectar comportamientos anómalos. Después de que expire la duración especificada en la solicitud, el acceso temporal se revoca automáticamente.

El modelo de acceso JIT limita el impacto en una cuenta de equipo de servicio en peligro al garantizar que las cuentas de equipo de servicio no tengan acceso con privilegios permanentes a los entornos de producción. Además, el acceso con privilegios temporal concedido a través de la Caja de seguridad está limitado en el ámbito y expira después de la duración especificada. Esto significa que el compromiso no concedería a un atacante acceso ilimitado o persistente a los recursos de producción. El uso de una SAW para conectarse al entorno de producción limita aún más el posible impacto de una cuenta en peligro.