Explorar la simulación de ataques y las pruebas de penetración

Para probar nuestras funcionalidades de supervisión y respuesta de seguridad, hacemos especial hincapié en la simulación de ataques reales en nuestro entorno como parte de nuestra filosofía Asumir la vulneración. Tenemos un equipo interno de pruebas de penetración que realiza de forma periódica ataques contra la infraestructura de servicio. También mantenemos un sistema automatizado de simulación de ataques que desencadena periódicamente ataques a pequeña escala. En otras palabras, nos atacamos constantemente.

El objetivo de la simulación de ataques es validar nuestras capacidades de detección y respuesta. Nuestra simulación de ataques a menudo se centra en las actividades "posteriores a la explotación". Aunque nuestras simulaciones de ataques se usan sin duda para identificar nuevas vulnerabilidades y rutas de acceso al servicio, una de las prioridades es probar lo que sucede después de estar en peligro. ¿Detectamos el ataque lo suficientemente rápido? ¿Podemos corregir y expulsar eficazmente a los atacantes? La simulación de ataques y otras formas de pruebas de penetración nos permiten responder a estas preguntas de forma continuada.

Simulación de ataque

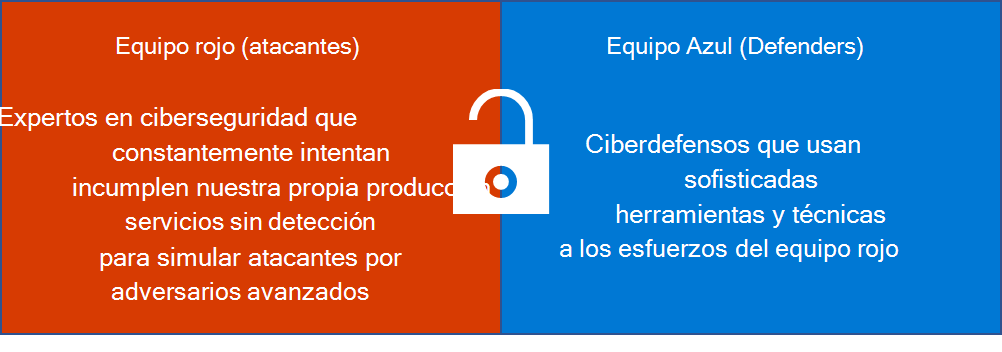

Microsoft 365 utiliza un equipo de seguridad ofensivo de empleados a tiempo completo para realizar pruebas de penetración continuas mediante la simulación de ataques contra nuestros sistemas. Llamamos a este equipo el Equipo rojo. El Equipo rojo intenta poner en peligro los sistemas de Microsoft sin ser detectado buscando y aprovechando vulnerabilidades. Los esfuerzos del Equipo rojo simulan ataques reales y prueban las capacidades del equipo de respuesta de seguridad de Microsoft 365.

En el contexto de las pruebas de penetración internas, el equipo de respuesta de seguridad de Microsoft 365 se conoce como "equipo azul". Blue Team trabaja para prevenir, detectar y responder a ataques de Red Team mediante nuestros sistemas de supervisión de seguridad y el proceso de respuesta a incidentes de seguridad.

Una vez que el Equipo rojo concluye un ataque, colabora con el Equipo azul para identificar y resolver las vulnerabilidades detectadas durante la simulación del ataque. También identifican e implementan mejoras de procesos basadas en las lecciones aprendidas de la simulación. Las vulnerabilidades detectadas por el Equipo rojo se vuelven a probar en la siguiente simulación de ataque contra el servicio para comprobar las funcionalidades mejoradas de detección y respuesta y garantizar que las vulnerabilidades se han corregido completamente.

La simulación de ataques en curso ayuda a Microsoft 365 a identificar y corregir nuevas vulnerabilidades antes de que los adversarios del mundo real puedan aprovecharlas. Además, estas simulaciones mejoran nuestra capacidad para detectar ataques rápidamente y mitigar las amenazas de forma eficaz. Las simulaciones de ataques del Equipo rojo están diseñadas para simular ataques realistas sin afectar negativamente a nuestros clientes. Los espacios empresariales de clientes nunca son el objetivo de los ataques del Equipo rojo, pero las pruebas de penetración del mismo ayudan a garantizar que Microsoft 365 está preparado para evitar, detectar y responder a las amenazas de seguridad.

Emulación de ataque automatizada

Para ayudar a escalar verticalmente los esfuerzos de simulación de ataques, el equipo rojo ha creado una herramienta de emulación de ataques automatizada que se ejecuta de forma segura en entornos de Microsoft 365 seleccionados de forma periódica. La herramienta tiene una amplia variedad de ataques predefinidos que se expanden y mejoran constantemente para reflejar el panorama de amenazas en constante evolución. Además de ampliar la cobertura de las pruebas de equipo rojo, ayuda al equipo azul a validar y mejorar su lógica de supervisión de seguridad. La emulación periódica y continua de ataques proporciona al equipo azul un flujo coherente y diverso de señales que se pueden comparar y validar con respecto a su respuesta esperada, lo que da lugar a mejoras en la lógica de supervisión de seguridad y las capacidades de respuesta de Microsoft 365.

Pruebas de penetración de aplicaciones del equipo de servicio

Los equipos de servicio individuales participan en pruebas de penetración de sus aplicaciones como parte del ciclo de vida de desarrollo de seguridad (SDL). Esta prueba está diseñada para que los errores detectados se puedan corregir antes de la versión de producción. Los equipos de servicio realizan dos tipos de pruebas de penetración como parte del SDL. Las pruebas de penetración generales de las aplicaciones de equipo de servicio se realizan como mínimo cada seis meses. Las pruebas de penetración adicionales para tipos específicos de vulnerabilidades de software, como las vulnerabilidades de deserialización, se llevan a cabo cuando es necesario como parte de la revisión de seguridad antes de la versión de producción.

Pruebas de penetración de terceros

Para complementar las pruebas de penetración internas, Microsoft 365 implica a evaluadores de penetración de terceros para realizar pruebas de penetración anuales. Los evaluadores de penetración de terceros están certificados a través del Consejo de Evaluadores de Seguridad Registrados (CREST). Las pruebas de penetración independientes usan las 10 herramientas principales personalizadas del marco del Proyecto de seguridad de aplicaciones web abiertas (OWASP) y las herramientas personalizadas para maximizar la cobertura de pruebas del entorno de Microsoft 365. Las vulnerabilidades detectadas a través de pruebas de penetración independientes se realizan mediante herramientas de vales y se asignan a los propietarios del equipo de servicio para su corrección. Estos vales permanecen abiertos hasta que se corrijan completamente las vulnerabilidades.

Programa de recompensas de Microsoft por la detección de errores

El Programa de recompensas de Microsoft por la detección de errores permite a los investigadores de seguridad independientes que encuentren vulnerabilidades en Microsoft 365 Services revelarlas a Microsoft para obtener un premio. Este programa incentiva a las personas a que revelen los errores a Microsoft, de esta forma se pueden mitigar antes de que atacantes reales puedan aprovecharse de ellos. El Programa de recompensas de Microsoft por la detección de errores complementa las pruebas de penetración activas de los servicios de Microsoft 365.