Autenticación de usuarios

En lo que respecta a la autenticación de los usuarios, la seguridad debe ser lo primero que se ha de tener en cuenta. Es esencial contar con una seguridad sólida. Parece que aproximadamente cada mes una empresa informa de una vulneración de datos. El robo de credenciales se debe a procesos de seguridad ineficaces o simplemente a la falta de características de seguridad actualizadas en la empresa. Establecer una autenticación de usuarios segura puede ser una tarea difícil si su adopción por parte del usuario requiere pasos largos y frustrantes.

GitHub Enterprise admite dos métodos recomendados para la autenticación de usuario segura:

- Inicio de sesión único (SSO) de SAML

- autenticación deTwo-Factor(2FA)

Autenticación de inicio de sesión único de SAML

El inicio de sesión único de SAML(Security Assertion Markup Language) integra GitHub con el proveedor de identidades (IdP) de su organización, lo que permite el control de acceso centralizado y mejora el cumplimiento. Cuando está habilitada, GitHub redirige a los usuarios al IdP para la autenticación antes de conceder acceso a los recursos de la organización.

Habilitación y aplicación del inicio de sesión único de SAML

Puede configurar el inicio de sesión único de SAML en el nivel de organización o de empresa , en función del ámbito de aplicación que necesite.

Organization-Level inicio de sesión único de SAML

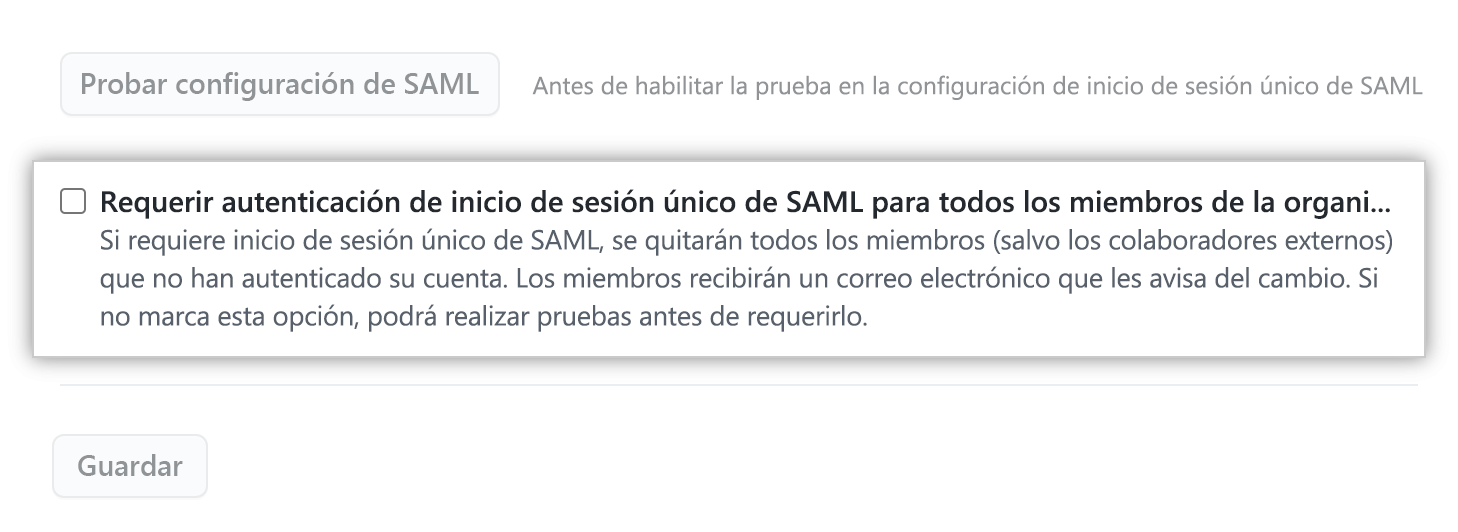

- Configuración: en la configuración de la organización en Seguridad, escriba la dirección URL del inicio de sesión único de SAML de IdP y el certificado público. Pruebe y guarde la configuración.

- Cumplimiento: seleccione Requerir autenticación de inicio de sesión único de SAML para quitar automáticamente miembros no conformes.

- Caso de uso: ideal para lanzamientos por fases o pruebas con impacto limitado.

Nota:

GitHub quita solo los miembros de la organización que no se pueden autenticar. Los miembros de empresa permanecen hasta que accedan al recurso.

Enterprise-Level inicio de sesión único de SAML

- Configuración: en la configuración de la cuenta empresarial, habilite el inicio de sesión único de SAML de forma similar a nivel de organización.

- Cumplimiento: aplique el inicio de sesión único en todas las organizaciones de su empresa.

- Ventajas: garantiza directivas unificadas y reduce el riesgo de configuraciones fragmentadas.

- Nota: GitHub no quita inmediatamente miembros empresariales no conformes. Se les pedirá que se autentiquen tras el acceso.

Elección del ámbito de SSO correcto

| Criterios | Org-Level | Enterprise-Level |

|---|---|---|

| Ámbito | Organización individual | Toda la empresa |

| Eliminación de usuarios | Inmediato después de la aplicación | Aplazado hasta el siguiente acceso |

| Coherencia de directivas | Varía según la organización | Unificado entre empresas |

| Complejidad de la instalación | Inferior | Más alto |

| Caso de uso | Piloto/prueba | Cumplimiento amplio |

Paso a paso: Habilitación y aplicación del inicio de sesión único de SAML

| Ámbito | Pasos |

|---|---|

| Organización | 1. Vaya a Su organización → Configuración → Seguridad. 2. Habilite SAML con los detalles del IdP. 3. Probar la configuración y guardar. 4. Seleccione Require SAML SSO (Requerir inicio de sesión único de SAML) y, a continuación, quite los usuarios no conformes. |

| Empresa | 1. Vaya a Su empresa → Configuración → Seguridad. 2. Habilite SAML con los detalles del IdP. 3. Probar la configuración y guardar. 4. Aplique el inicio de sesión único en todas las organizaciones y revise los usuarios no conformes. |

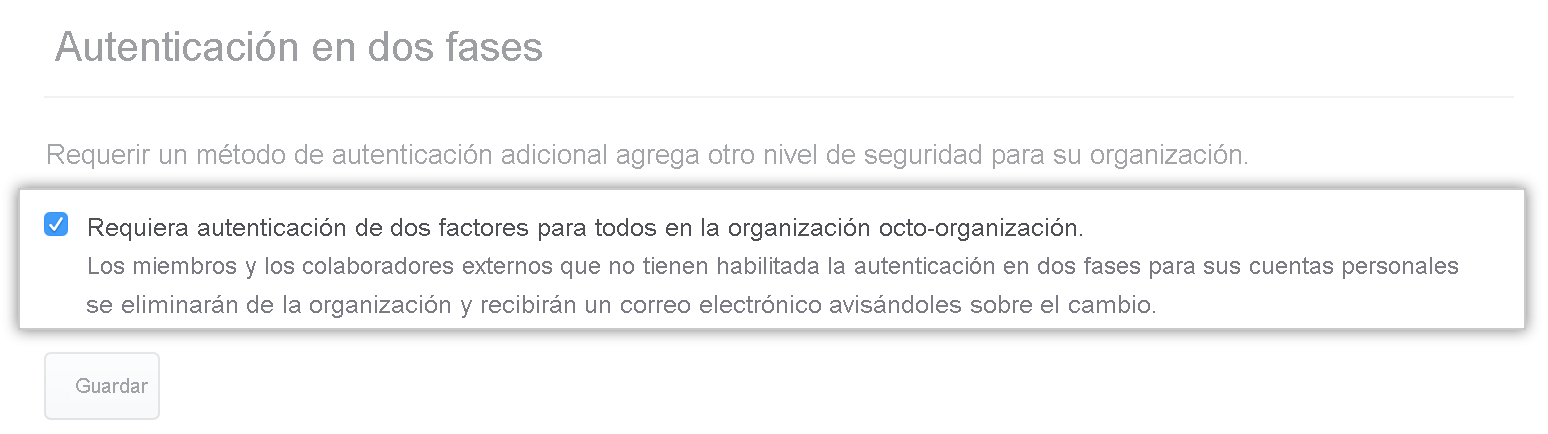

Autenticación en dos fases (2FA)

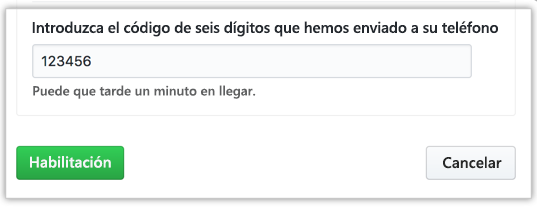

2FA agrega un segundo paso de verificación más allá del nombre de usuario y la contraseña. Puede requerir 2FA para los miembros de la organización, colaboradores externos y administradores de facturación.

Advertencia

Cuando se requiere el uso de la autenticación en dos fases para su organización, todas las cuentas que no usan 2FA se quitan de la organización y pierden el acceso a sus repositorios. Las cuentas afectadas incluyen cuentas de bot.

Para obtener información más detallada sobre 2FA, consulte la página Asegurar tu cuenta con autenticación de dos factores (2FA).

Aplicación de 2FA

- Vaya a la configuración de seguridad de la organización.

- Habilite la casilla etiquetada Requerir autenticación en dos fases.

- Comunique el requisito de antemano para evitar la pérdida de acceso.

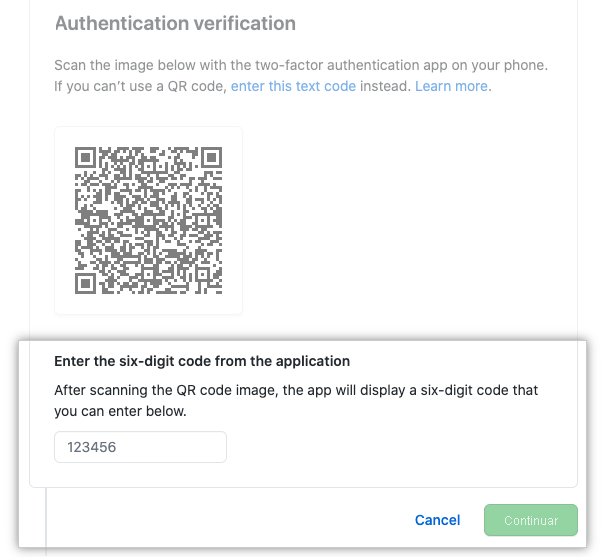

Métodos de 2FA en GitHub

| Método | Descripción |

|---|---|

| Claves de seguridad | Método más seguro. Dispositivos USB físicos o NFC que impiden la suplantación de identidad (phishing). Requiere una configuración previa con TOTP(contraseñas de un solo uso) o SMS(Servicio de mensajes cortos). |

| Aplicaciones TOTP | Recomendado. Genera contraseñas de un solo uso basadas en tiempo, admite la copia de seguridad y funciona sin conexión. |

| SMS | Menos seguro. Solo se debe usar cuando TOTP no sea viable. La compatibilidad con SMS de GitHub varía según la región. |

Contraseñas únicas basadas en el tiempo

Compatibilidad con SMS de GitHub

Nota:

Las claves de seguridad almacenan las credenciales localmente y nunca exponen secretos. GitHub recomienda claves FIDO2/U2F.

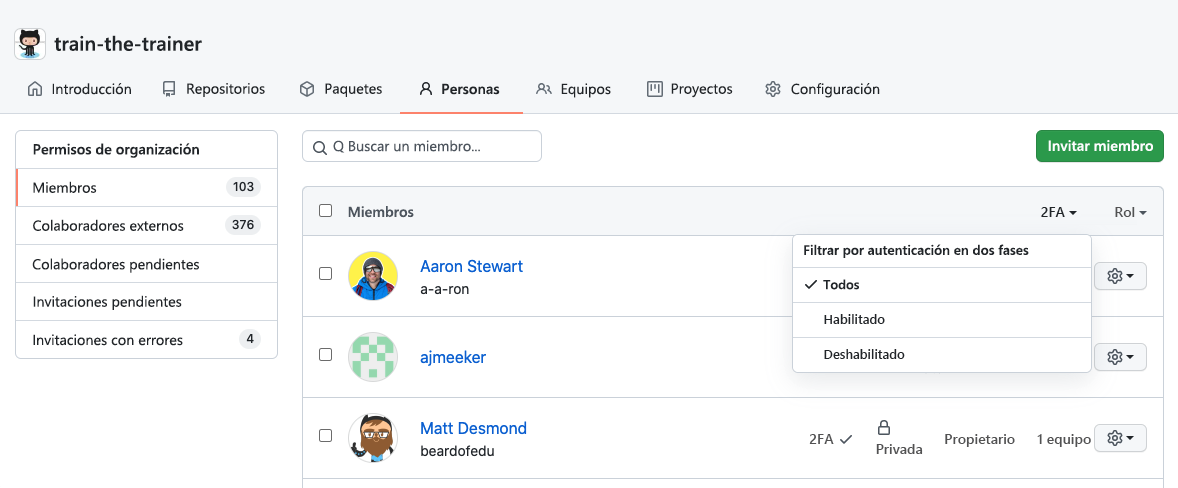

Auditoría del cumplimiento de 2FA

Para revisar quién ha habilitado 2FA:

- Vaya a Su organización → seleccione la pestaña → Personas de la organización.

- Seleccione el filtro 2FA .

Desde aquí, puede identificar usuarios no conformes y realizar un seguimiento fuera de GitHub, normalmente por correo electrónico.