Amenazas de seguridad en la nube

Ahora que sabemos cómo se cumple el contrato entre el cliente y el proveedor, echemos un vistazo a una preocupación importante tanto para los proveedores de servicios en la nube como para los usuarios: la seguridad.

A medida que los proveedores de servicios en la nube compiten por el dominio del mercado, sus características de seguridad se convierten en un diferenciador clave.

Por un lado, los proveedores de servicios en la nube pueden aprovechar las economías de escala. Mediante la implementación de medidas de seguridad a gran escala, pueden proporcionar mecanismos de defensa más asequibles a un costo más bajo. Por lo general, esto incluye filtros de red, la supervisión de la red, la administración de revisiones, la protección, la respuesta a incidentes, análisis forenses y diversos tipos de administración de amenazas.

Normalmente, también proporcionan una interfaz accesible para modificar la configuración de seguridad, lo que permite la rotación de claves segura, las actualizaciones oportunas y las revisiones. Además, dado que todas las acciones se virtualizan, se pueden crear instantáneas y hacer análisis forenses con regularidad para su aprovechamiento con vulnerabilidades que todavía no se conocen (también conocidas como vulnerabilidades de día cero).

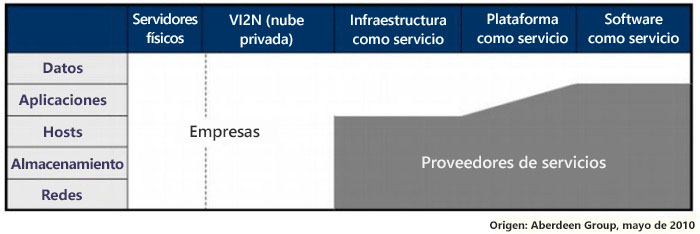

Echemos un vistazo a la nube desde el punto de vista de una empresa tradicional que usa una infraestructura de TI interna. Las empresas descubren que pierden el control como una función de la propiedad del recurso a medida que se alejan de los servidores tradicionales hacia nubes privadas y, después, a medida que avanzan en la pila de IaaS a SaaS (Figura 11). En los tres modelos de servicio, el proveedor de la nube tiene la propiedad total de la infraestructura subyacente (redes, almacenamiento y hosts). En el modelo PaaS, el proveedor de servicios también puede reclamar la propiedad parcial de la infraestructura de la aplicación. Por último, en el modelo SaaS, la infraestructura de la aplicación es propiedad íntegra del proveedor de servicios.

Figura 11: Las empresas pierden el control al avanzar en la pila de la nube pública

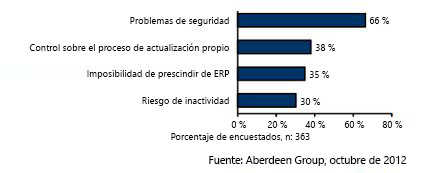

Sin embargo, en los tres modelos, la empresa tiene la propiedad total de todos sus datos. Sin embargo, desafortunadamente, no tiene el control total sobre estos datos, ya que se almacenan fuera del perímetro de la red. Esta falta de control sobre el almacenamiento y la transferencia de datos confidenciales es uno de los principales impedimentos para la adopción de la nube a gran escala. Dos tercios de los posibles adoptantes de la nube han indicado que "la seguridad y la privacidad de los datos" son el mayor riesgo de la informática en la nube.

Figura 12: Los problemas de seguridad son el mayor obstáculo para la adopción de la nube a gran escala

Amenazas

Las amenazas más importantes a nivel general son las causadas por el bloqueo del proveedor (baja portabilidad de las aplicaciones entre plataformas), los riesgos de cumplimiento (la mayoría de los estándares de cumplimiento para las nubes públicas son más complejos) y una pérdida de gobierno (la mayoría de los proveedores de servicios en la nube no proporcionan contratos de nivel de servicio relacionados con las garantías de seguridad de los datos).

En un nivel inferior, las amenazas se deben a la infraestructura compartida, a la falta de un perímetro de seguridad estricto y a un control limitado sobre el almacenamiento y la eliminación de datos físicos. Hay que tener en cuenta que los ataques contra los hipervisores y el hospedaje compartido son significativamente menos frecuentes y más difíciles que los ataques contra los sistemas operativos y las redes que plagan las aplicaciones implementadas tradicionalmente.

Cloud Security Alliance proporciona una clasificación de las amenazas, la cual resumimos a continuación:

Amenaza 1: Abuso y uso fraudulento de la informática en la nube

Servicios afectados: IaaS y PaaS

Los delincuentes pueden aprovechar el anonimato que proporcionar las nubes públicas para lanzar ataques malintencionados a bajo costo. Las nubes públicas se han usado para redes de robots (botnet) de comando y control, descifrado de CAPTCHA, cálculos de tabla arco iris y ataques dinámicos. Todo esto son acciones malintencionadas que se basan en la fuerza bruta, proporcionada por el centro de datos.

Los proveedores han intentado contrarrestar esta amenaza agregando comprobaciones de registro estrictas y supervisando todo el tráfico. Por ejemplo, un proveedor de servicios en la nube podría supervisar los metadatos de todos los correos electrónicos que se originan en él para averiguar si un cliente está haciendo un uso indebido enviando correo no deseado.

Amenaza 2: Interfaces y API no seguras

Servicios afectados: IaaS, PaaS y SaaS

Como se ha mencionado anteriormente, los proveedores de nube proporcionan consolas, paneles, interfaces y servicios web fáciles de usar para interactuar con la nube. Sin embargo, esto supone una amenaza adicional para toda la red en caso de que exista alguna vulnerabilidad en estas interfaces. Por lo tanto, aunque toda la infraestructura de la nube esté diseñada de forma segura, una única vulnerabilidad en el sitio web del proveedor puede permitir que un atacante tome el control de la cuenta de un cliente.

La mayoría de los proveedores ya usan la autenticación multifactor, el registro detallado, la detección de anomalías y valores predeterminados seguros para contrarrestar esta amenaza. Las interfaces web se publican con carácter general solo después de que se realicen comprobaciones muy estrictas en busca de vulnerabilidades en el código (pruebas de caja blanca) y en la implementación (pruebas de caja negra).

Amenaza 3: Agentes internos malintencionados

Servicios afectados: IaaS, PaaS y SaaS

La amenaza de los agentes internos malintencionados aumenta cuando una organización usa nubes públicas. A diferencia de la implementación interna de TI, los empleados de una empresa no son los únicos que tienen acceso al centro de datos. Como el servicio se ejecuta en una máquina externa y almacena los datos en los recursos del proveedor, siempre es posible que un empleado descontento o motivado del proveedor de servicios en la nube pueda hacer algo que afecte negativamente al servicio del proveedor.

Para contrarrestar esta amenaza, los proveedores de servicios en la nube aplican estándares estrictos a los empleados y llevan a cabo auditorías y supervisiones minuciosas. También definen contractualmente directivas de notificación de infracciones y de recursos humanos como parte del contrato de servicio.

Amenaza 4: Problemas de la tecnología compartida

Servicios afectados: IaaS

Esta es una de las principales amenazas "nuevas" debido al paradigma de la nube. La nube funciona ofreciendo a varios inquilinos (por ejemplo, usted y sus compañeros) acceso virtualizado a una infraestructura compartida. El aislamiento entre los inquilinos lo proporciona un espacio aislado conocido como "hipervisor", el cual actúa como mediador en el acceso entre las máquinas virtuales y la infraestructura subyacente.

Aunque los inquilinos no deberían tener acceso a los detalles de sus vecinos, varias vulnerabilidades a lo largo de los años han permitido a los inquilinos salir de sus espacios aislados y robar datos de la memoria, la red, etc. de otros inquilinos. Un ejemplo de esto podría ser que, mientras usted escribe código en una máquina virtual hospedada en la nube para resolver proyectos de clase, un compañero consigue iniciar sesión en una máquina virtual en el mismo equipo físico y, a continuación, usa algunas propiedades de la máquina física compartida para robar su código. Es muy complicado aislar completamente a todos los usuarios, incluso con los hipervisores de hoy en día.

Para mitigar esto, los proveedores de servicios en la nube agregan capacidades de supervisión sólidas, usan contratos de nivel de servicio para garantizar la administración oportuna de vulnerabilidades y revisiones, y realizan auditorías periódicas. Aparte de todo eso, los hipervisores deben protegerse periódicamente contra cualquier posible ataque nuevo.

Por ejemplo, la página de avisos de seguridad de Xen muestra avisos de seguridad en el hipervisor Xen. Cada vez que se conoce un ataque nuevo, el proveedor de servicios en la nube debe aplicar una revisión a todos sus servidores para que los atacantes no pueda usar ese ataque.

Amenaza 5: Pérdida o fuga de datos

Servicios afectados: IaaS, PaaS y SaaS

Este es otro inconveniente de las nubes hospedadas externamente. A menudo, las regulaciones obligan a una empresa a asumir la responsabilidad legal de cualquier información confidencial que usan o almacenan sus aplicaciones. Incluso si estos datos se cifran y almacenan en la nube, la clave para descifrarlos también debe encontrarse en la nube.

La nueva investigación en tecnologías de cifrado ha llevado al aumento del cifrado homomórfico y de la administración de claves divididas. Las claves de cifrado homomórfico permiten llevar a cabo el procesamiento de datos en datos cifrados. Por lo tanto, no es necesario transferir la propia clave a la nube. Las soluciones de clave dividida funcionan con una clave maestra (almacenada de forma segura fuera de la nube) y varias claves subordinadas por aplicación o por módulo. Como la clave maestra nunca está en la nube, se reduce la amenaza de vulneración de los datos.

Desafortunadamente, estas técnicas siguen siendo limitadas y su implementación es costosa. A nivel contractual, es importante definir la copia de seguridad, la retención de datos, la eliminación de datos y los procesos de almacenamiento y administración de claves seguras, junto con suficientes privilegios de auditoría. Esto implica que se debe seguir un determinado conjunto de estándares bien diseñados, como las directrices del NIST sobre seguridad y privacidad en la informática en la nube pública.

También es importante tratar todos los problemas jurisdiccionales en el contrato. Aunque es el proveedor de servicios en la nube quien almacena los datos, los contratos se enmarcan para que, en caso de una vulneración, toda la responsabilidad recaiga en el propietario de la aplicación. Por lo tanto, la mayoría de los proveedores de servicios en la nube deben cumplir los estándares ISO 27001, SAS-70 y otras auditorías específicas de la región, que indican la madurez del proceso y la presencia de controles de seguridad.