Creación de una línea de base de Administración de identidad y acceso

La administración de identidad y acceso (IAM) es clave para conceder acceso a los recursos corporativos y aumentar la mejora de la seguridad de estos. Para proteger y controlar los activos basados en la nube, debe administrar la identidad y el acceso de los administradores de Azure, los desarrolladores de aplicaciones y los usuarios de estas.

Recomendaciones de seguridad para IAM

En las secciones siguientes se describen las recomendaciones de IAM que se encuentran en CIS Microsoft Azure Foundations Security Benchmark v.1.3.0. En cada recomendación se incluyen los pasos básicos que se deben seguir en Azure Portal. Debe completar estos pasos con su propia suscripción y usar sus propios recursos para validar cada recomendación de seguridad. Tenga en cuenta que las opciones de nivel 2 pueden restringir algunas características o actividades, por lo que debe considerar detenidamente las opciones de seguridad que decide aplicar.

Importante

Debe ser administrador de la instancia de Microsoft Entra para realizar algunos de estos pasos.

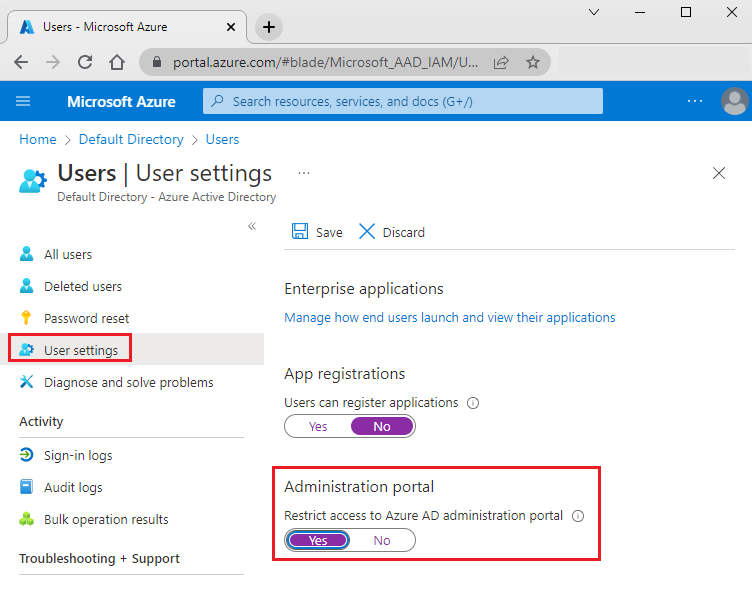

Restringir el acceso al portal de administración de Microsoft Entra: nivel 1

Los usuarios que no son administradores no deberían tener acceso al portal de administración de Microsoft Entra porque los datos son confidenciales y están bajo las reglas de privilegios mínimos.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En el menú izquierdo, seleccione Configuración de usuario.

En Configuración de usuario, en Portal de administración, asegúrese de que Restringir el acceso al portal de administración de Microsoft Entra esté establecido en Sí. Al establecer este valor en Sí, se impide el acceso a todos los usuarios que no son administradores a los datos del portal de administración de Microsoft Entra. La configuración no restringe el acceso al uso de PowerShell u otro cliente, como Visual Studio.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

Habilitación de la autenticación multifactor para usuarios de Microsoft Entra

- Habilitación de la autenticación multifactor para usuarios con privilegios de Microsoft Entra ID: nivel 1

- Habilitación de la autenticación multifactor para usuarios sin privilegios de Microsoft Entra: nivel 2

Habilitación de la autenticación multifactor para todos los usuarios de Microsoft Entra.

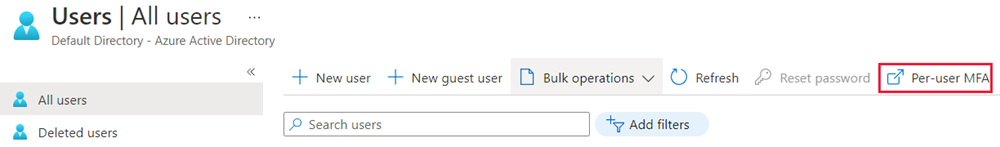

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En la barra de menús Todos los usuarios, seleccione MFA por usuario.

En la ventana Autenticación multifactor, asegúrese de que Estado de la autenticación multifactor esté establecido en Habilitado para todos los usuarios. Para habilitar la autenticación multifactor, seleccione un usuario. En Pasos rápidos, seleccione Habilitar>Habilitar autenticación multifactor.

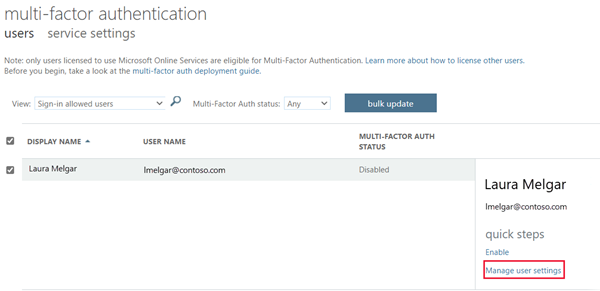

No recuerdo la autenticación multifactor en dispositivos de confianza: nivel 2

La característica de recordar la autenticación multifactor para dispositivos y exploradores que el usuario considera de confianza es gratis para todos los usuarios de la autenticación multifactor. Los usuarios pueden omitir las comprobaciones posteriores durante un número especificado de días, una vez hayan iniciado sesión correctamente en un dispositivo mediante el uso de la autenticación multifactor.

Si una cuenta o un dispositivo corren peligro, el hecho de recordar Multi-Factor Authentication para los dispositivos de confianza puede afectar a la seguridad de forma negativa. Una recomendación de seguridad es desactivar el recuerdo de la autenticación multifactor para dispositivos de confianza.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En la barra de menús Todos los usuarios, seleccione MFA por usuario.

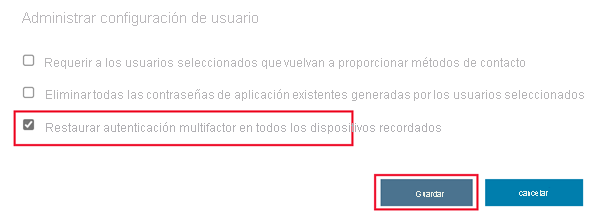

En la ventana Autenticación multifactor, seleccione un usuario. En Pasos rápidos, seleccione Administrar configuración de usuario.

Active la casilla Restaurar autenticación multifactor en todos los dispositivos recordados y, a continuación, seleccione Guardar.

Sin acceso o acceso limitado de usuarios invitados: nivel 1

Asegúrese de que no existe ningún usuario invitado o, si la empresa requiere usuarios invitados, asegúrese de limitar sus permisos.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

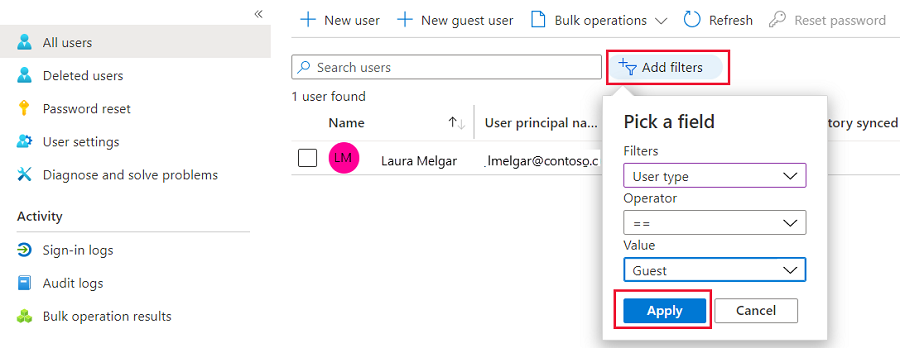

Seleccione el botón Agregar filtros.

En Filtros, seleccione Tipo de usuario. En Valor, seleccione Invitado. Seleccione Aplicar para comprobar que no existen usuarios invitados.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

Opciones de contraseña

- Notificar a los usuarios el restablecimiento de contraseñas: nivel 1

- Notificar a todos los administradores cuando otros administradores restablecen contraseñas: nivel 2

- Requerir dos métodos para restablecer contraseñas: nivel 1

Con la autenticación multifactor establecida, un atacante tendría que comprometer ambos formularios de autenticación de identidad antes de que pudiera restablecer la contraseña de un usuario de forma malintencionada. Asegúrese de que el restablecimiento de contraseña requiere dos formas de autenticación de identidad.

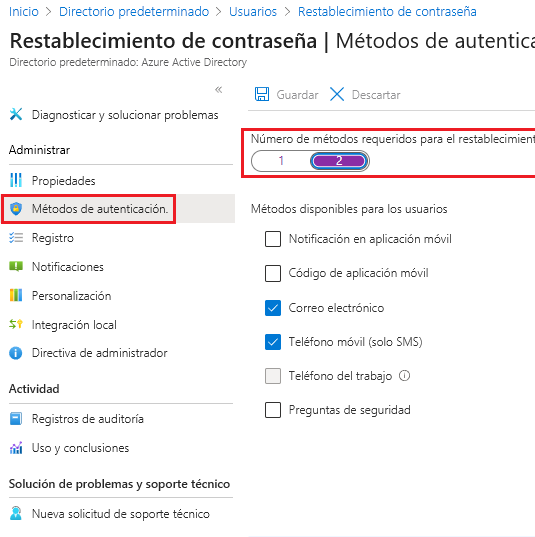

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En el menú izquierdo, seleccione Restablecimiento de contraseña.

En el menú izquierdo, en Administrar, seleccione Métodos de autenticación.

Establezca el valor de Número de métodos requeridos para el restablecimiento en 2.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

Establecer un intervalo para volver a confirmar los métodos de autenticación de usuario: nivel 1

Si la opción de volver a confirmar la autenticación está desactivada, nunca se pedirá a los usuarios registrados que vuelvan a confirmar la información de autenticación. La opción más segura es activar la reconfirmación de la autenticación para un intervalo establecido.

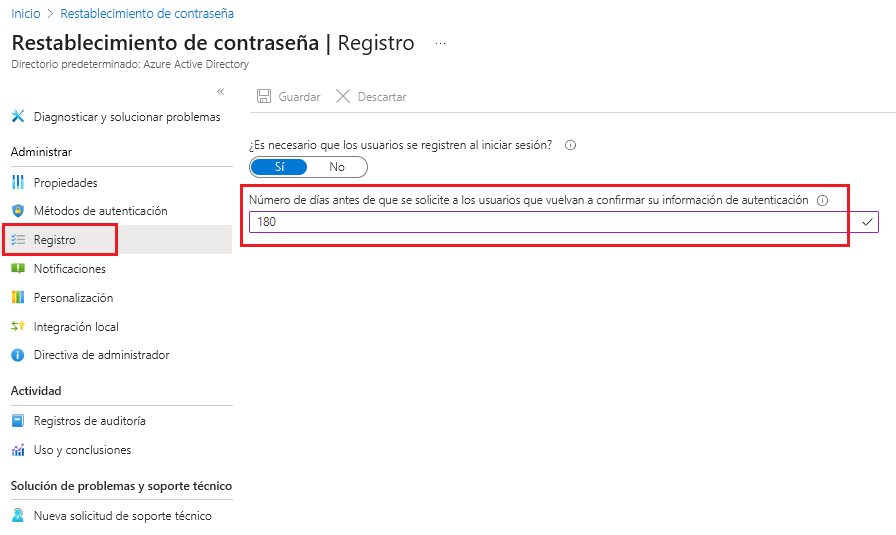

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En el panel de menús de la izquierda, seleccione Restablecimiento de contraseña.

En el menú izquierdo, en Administrar, seleccione Registro.

Asegúrese de que Número de días antes de que se solicite a los usuarios que vuelvan a confirmar su información de autenticaciónno está establecido en 0. El valor predeterminado es de 180 días.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

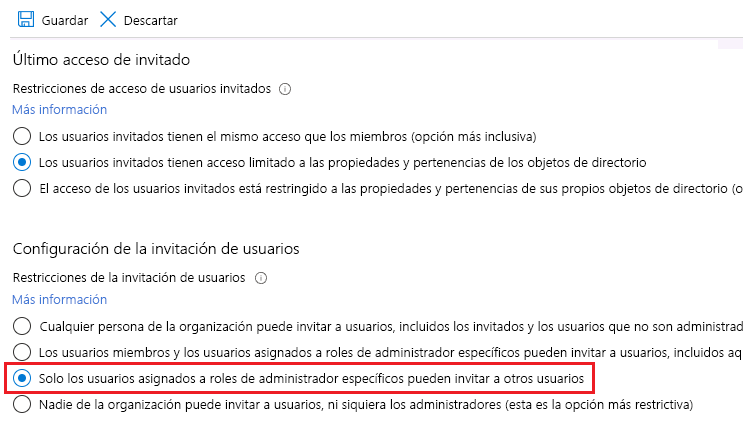

Configuración de la invitación para invitado: nivel 2

Solo los administradores deberían poder invitar a usuarios invitados. Restringir las invitaciones a los administradores garantiza que únicamente las cuentas autorizadas tengan acceso a los recursos de Azure.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En el menú izquierdo, seleccione Configuración de usuario.

Seleccione Configuración de usuario y, luego, en Usuarios externos, seleccione Administrar la configuración de colaboración externa.

En Configuración de colaboración externa, en Configuración de la invitación de usuarios, seleccione Solo los usuarios asignados a roles de administrador específicos pueden invitar a usuarios invitados.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

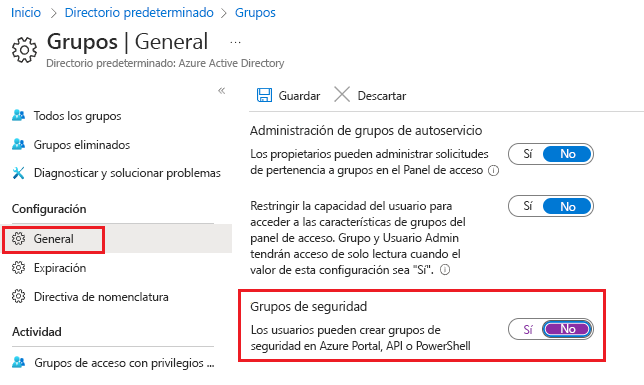

Los usuarios pueden crear y administrar grupos de seguridad: nivel 2

Cuando esta característica está habilitada, todos los usuarios de Microsoft Entra ID pueden crear nuevos grupos de seguridad. La creación de grupos de seguridad debe restringirse a los administradores.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Grupos.

En el panel Todos los grupos, en el menú izquierdo que aparece en Configuración, seleccione General.

En Grupos de seguridad, asegúrese de que Los usuarios pueden crear grupos de seguridad en Azure Portal, API o PowerShell está establecido en No.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

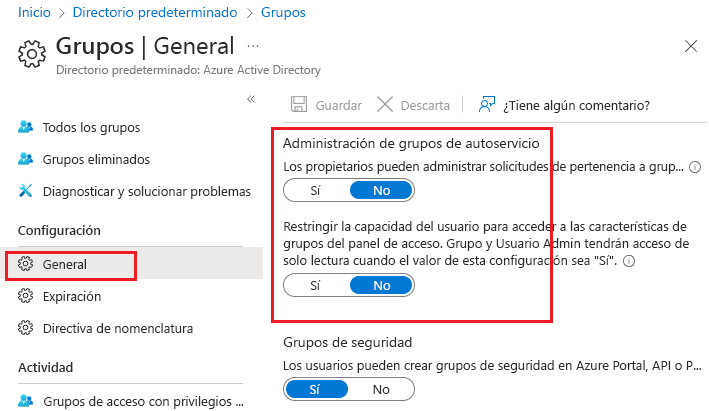

Administrar grupos de autoservicio habilitada: nivel 2

A menos que su empresa necesite delegar la administración de grupos de autoservicio a varios usuarios, una recomendación de seguridad es deshabilitar esta característica.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Grupos.

En el panel Todos los grupos, en el menú izquierdo que aparece en Configuración, seleccione General.

En Administración de grupos de autoservicio, asegúrese de que todas las opciones estén establecidas en No.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

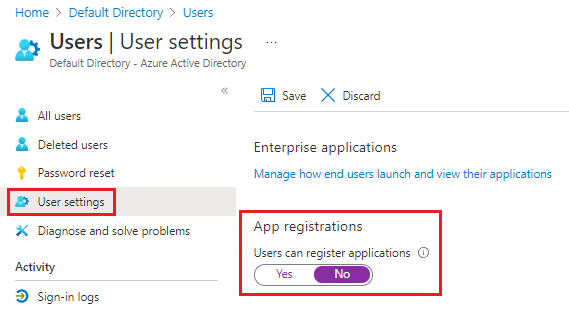

Opciones de aplicación: permitir que los usuarios registren aplicaciones (nivel 2)

Requiera a los administradores a registrar aplicaciones personalizadas.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Entra ID.

En el menú izquierdo, en Administrar, seleccione Usuarios.

En el menú izquierdo, seleccione Configuración de usuario.

En el panel Configuración de usuario, asegúrese de que Registros de aplicaciones esté establecido en No.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.