Creación de una línea base de Microsoft Defender for Cloud

Microsoft Defender for Cloud ofrece administración de seguridad unificada y protección frente a amenazas avanzada para las cargas de trabajo que se ejecutan en Azure, en el entorno local y en otras nubes. Las siguientes recomendaciones de Defender for Cloud, si se siguen, establecerán varias directivas de seguridad en una suscripción de Azure. Estas directivas definen el conjunto de controles que se recomiendan para los recursos con una suscripción de Azure.

Recomendaciones de seguridad de Microsoft Defender for Cloud

En las secciones siguientes se describen las recomendaciones de Microsoft Defender for Cloud que se encuentran en CIS Microsoft Azure Foundations Security Benchmark v.1.3.0. En cada recomendación se incluyen los pasos básicos que se deben seguir en Azure Portal. Debe completar estos pasos con su propia suscripción y usar sus propios recursos para validar cada recomendación de seguridad. Tenga en cuenta que las opciones de nivel 2 pueden restringir algunas características o alguna actividad, por lo que debe considerar detenidamente las opciones de seguridad que decide aplicar.

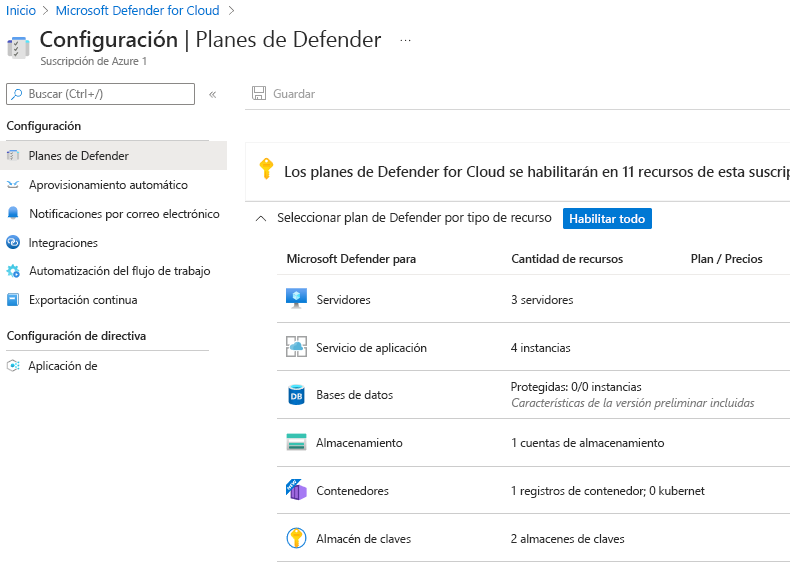

Habilitar características de seguridad mejoradas: nivel 2

Microsoft Defender for Cloud se ofrece en dos modos: Sin características de seguridad mejoradas (gratis) y Con características de seguridad mejoradas. Al habilitar la seguridad mejorada, se amplían las funcionalidades del modo Gratis a las cargas de trabajo que se ejecutan en nubes privadas y otras nubes públicas. La seguridad mejorada también proporciona administración de seguridad unificada y protección contra amenazas en las cargas de trabajo de nube híbrida. Este modo también agrega funcionalidades avanzadas de detección de amenazas, como:

- Funcionalidad integrada de análisis del comportamiento y aprendizaje automático para identificar ataques y vulnerabilidades de seguridad de día cero.

- Controles de acceso y aplicación para reducir la exposición a ataques de red y malware.

Microsoft Defender for Cloud, con todas las características de seguridad mejoradas, proporciona detección de amenazas mediante el Centro de respuestas de seguridad de Microsoft y admite recursos implementados en:

- Azure Virtual Machines

- Conjuntos de escalado de máquinas virtuales

- Azure App Service

- Azure SQL Server

- Azure Storage

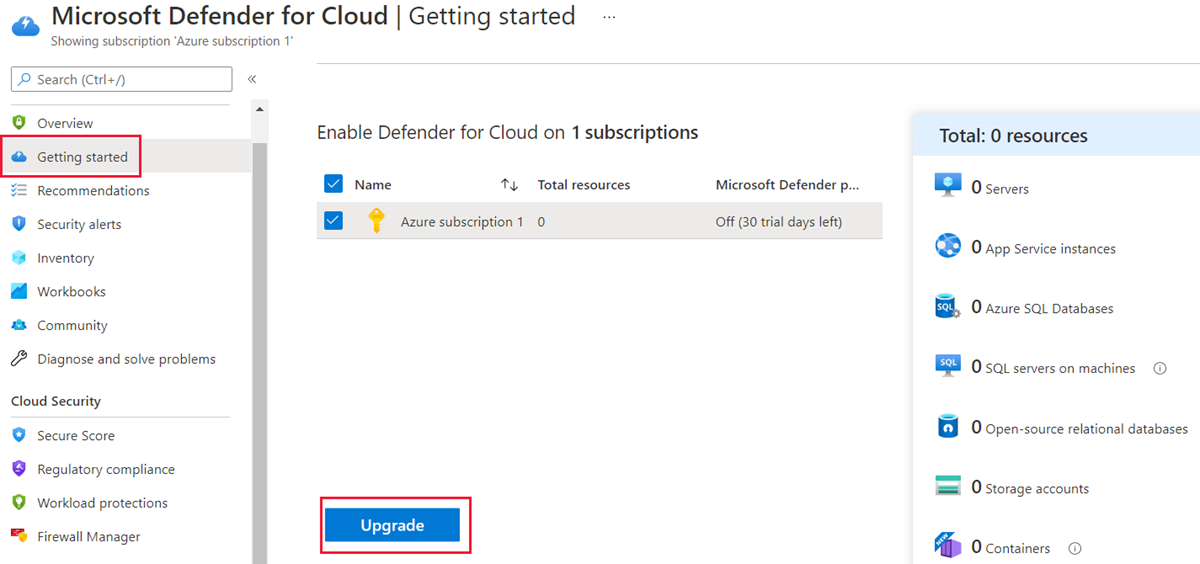

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Defender for Cloud.

En el menú izquierdo, en General, seleccione Introducción.

Seleccione la pestaña Actualizar y, luego, elija la suscripción que quiere actualizar. El panel Recursos muestra los recursos que se protegerán y el costo de facturación por recurso.

Seleccione el botón Actualizar.

Visualización de las directivas de seguridad integradas de Microsoft Defender for Cloud

Para ver las directivas de seguridad de Microsoft Defender for Cloud de su suscripción de Azure, siga estos pasos:

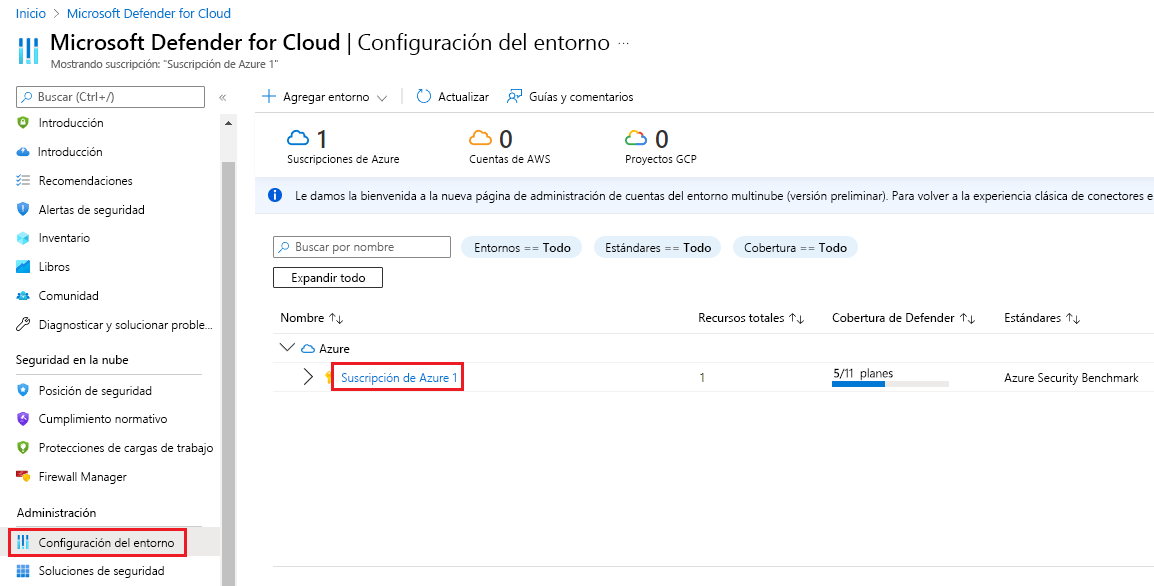

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Defender for Cloud.

En el menú de la izquierda, en Administración, seleccione Configuración del entorno.

Seleccione la suscripción para abrir el panel Configuración de directivas.

Las directivas habilitadas definen las recomendaciones de Microsoft Defender for Cloud, como se muestra en el ejemplo siguiente:

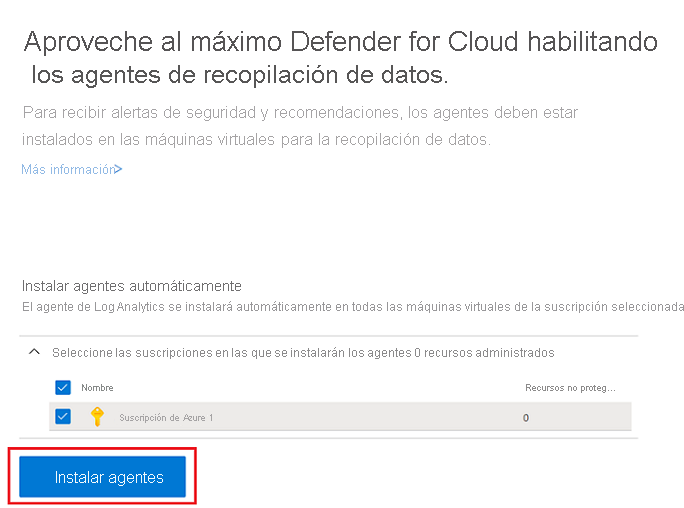

Habilitar el aprovisionamiento automático del agente de Log Analytics: nivel 1

Al habilitar el aprovisionamiento automático, Defender for Cloud instala el agente de Log Analytics en todas las máquinas virtuales de Azure compatibles y en las nuevas que se crean. Se recomienda encarecidamente el aprovisionamiento automático.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Defender for Cloud.

En el menú izquierdo, en General, seleccione Introducción.

Seleccione la pestaña Instalar agentes y, luego, elija la suscripción en la que instalar los agentes.

Seleccione el botón Instalar agentes.

Habilitar las actualizaciones del sistema: nivel 1

Microsoft Defender for Cloud supervisa diariamente los equipos y las máquinas virtuales Windows y Linux por si faltan actualizaciones del sistema operativo. Defender for Cloud recupera una lista de actualizaciones de seguridad y críticas disponibles de Windows Update o Windows Server Update Services (WSUS). Las actualizaciones que aparecen en la lista dependen del servicio que se configure en un equipo Windows. Defender for Cloud comprueba también las últimas actualizaciones de los sistemas Linux. Si falta una actualización del sistema en la máquina virtual o el equipo, Defender for Cloud le recomienda que aplique las actualizaciones del sistema.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Defender for Cloud.

En el menú de la izquierda, en Administración, seleccione Configuración del entorno.

Seleccione la suscripción.

En el menú izquierdo, seleccione Directiva de seguridad.

En Iniciativa predeterminada, seleccione una suscripción o un grupo de administración.

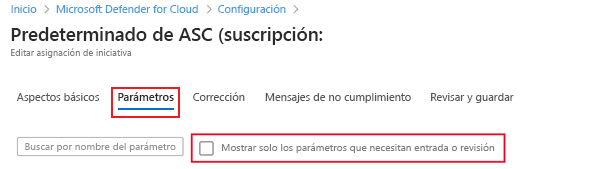

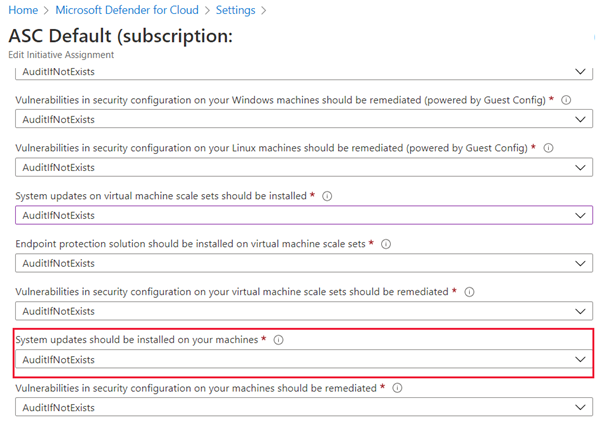

Seleccione la pestaña Parámetros .

Asegúrese de que la casilla Mostrar solo los parámetros que necesitan entrada o revisión esté desactivada.

Compruebe que Las actualizaciones del sistema deben estar instaladas en las máquinas sea una de las directivas.

En el ejemplo siguiente, el agente de Microsoft Defender for Cloud no se ha implementado en una máquina virtual o en una máquina física, por lo que se muestra el mensaje AuditIfNotExists. AuditIfNotExists habilita la auditoría en los recursos que coinciden con la condición if. Si el recurso no está implementado, aparece NotExists.

Si Las actualizaciones del sistema deben estar instaladas en las máquinas está habilitada, aparece la opción Auditoría. Si está implementada pero deshabilitada, se muestra Deshabilitada.

Si cambia alguna configuración, seleccione la pestaña Revisar y guardar y, luego, elija Guardar.

Habilitar las configuraciones de seguridad: nivel 1

Microsoft Defender for Cloud supervisa las configuraciones de seguridad mediante la aplicación de un conjunto de más de 150 reglas recomendadas para la protección del sistema operativo. Estas reglas están relacionadas con firewalls, auditoría, directivas de contraseñas, etc. Si se detecta que la configuración de una maquina es vulnerable, Defender for Cloud genera una recomendación de seguridad.

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Defender for Cloud.

En el menú de la izquierda, en Administración, seleccione Configuración del entorno.

Seleccione la suscripción.

En el menú izquierdo, seleccione Directiva de seguridad.

En Iniciativa predeterminada, seleccione una suscripción o un grupo de administración.

Seleccione la pestaña Parámetros .

Compruebe que Las vulnerabilidades de la configuración de seguridad de Virtual Machine Scale Sets se deben corregir sea una de las directivas.

Si cambia alguna configuración, seleccione la pestaña Revisar y guardar y, luego, elija Guardar.

Nota

Todas las siguientes categorías de directiva que tienen un asterisco (*) en su título están en la pestaña Parámetros. En algunos casos, hay varias opciones en cada categoría.

Habilitar Endpoint Protection (*): nivel 1

Se recomienda el uso de Endpoint Protection para todas las máquinas virtuales.

Habilitar el cifrado de discos (*): nivel 1

Microsoft Defender for Cloud recomienda usar Azure Disk Encryption si tiene discos de máquina virtual Windows o Linux. El cifrado de disco le permite cifrar los discos de máquina virtual de infraestructura como servicio (IaaS) de Windows y Linux. Se recomienda cifrar tanto los volúmenes de datos como los del sistema operativo en la máquina virtual.

Habilitar los grupos de seguridad de red (*): nivel 1

Microsoft Defender for Cloud recomienda habilitar un grupo de seguridad de red (NSG). Los NSG contienen una lista de reglas de lista de control de acceso (ACL) que permiten o deniegan el tráfico de red a las instancias de máquina virtual en una red virtual. Los grupos de seguridad de red se pueden asociar con subredes o con instancias individuales de máquina virtual dentro de esa subred. Cuando un NSG está asociado a una subred, las reglas de ACL se aplican a todas las instancias de máquina virtual de esa subred. Además, se puede restringir aún más el tráfico que llega a una máquina virtual asociando un grupo de seguridad de red directamente a dicha máquina virtual.

Habilitar un firewall de aplicaciones web (*): nivel 1

Microsoft Defender for Cloud puede recomendarle agregar un firewall de aplicaciones web (WAF) de un asociado de Microsoft para proteger las aplicaciones web.

Habilitar la valoración de vulnerabilidades (*): nivel 1

La evaluación de vulnerabilidades de Microsoft Defender for Cloud forma parte de las recomendaciones de Defender for Cloud para máquinas virtuales. Si Defender for Cloud no encuentra ninguna solución de valoración de vulnerabilidades instalada en la máquina virtual, le recomendará que la instale. Una vez implementado, el agente del asociado empezará a generar datos de vulnerabilidades en la plataforma de administración del asociado. A su vez, la plataforma de administración del asociado proporciona datos de supervisión del estado y vulnerabilidades a Defender for Cloud.

Habilitar el cifrado de almacenamiento (*): nivel 1

Cuando se habilita el cifrado de almacenamiento, se cifran los nuevos datos de Azure Blob Storage y Azure Files.

Habilitar el acceso JIT a redes (*): nivel 1

El acceso de red Just-In-Time (JIT) se puede usar para bloquear el tráfico entrante a las máquinas virtuales de Azure. Además, reduce la exposición a los ataques y proporciona un acceso sencillo para conectarse a las máquinas virtuales cuando es necesario.

Habilitar el control de aplicaciones adaptables (*): nivel 1

El control de aplicaciones adaptables es una solución automatizada e inteligente de inclusión en lista de aplicaciones aprobadas de un extremo a otro de Microsoft Defender for Cloud. Ayuda a controlar las aplicaciones que se pueden ejecutar en las máquinas virtuales de Azure y que no son de Azure (Windows y Linux), lo que, entre otras ventajas, ayuda a proteger las máquinas virtuales frente a malware. Defender for Cloud usa el aprendizaje automático para analizar las aplicaciones que se ejecutan en las máquinas virtuales. Le ayuda a aplicar las reglas de aprobación específicas mediante la inteligencia del control de aplicaciones adaptables. Esta capacidad simplifica enormemente el proceso de configurar y mantener directivas de aprobación de aplicaciones.

Habilitar la auditoría y la detección de amenazas de SQL (*): nivel 1

Microsoft Defender for Cloud recomienda activar la auditoría y la detección de amenazas en todas las bases de datos de los servidores que ejecutan Azure SQL. La auditoría y la detección de amenazas pueden ayudarle a mantener el cumplimiento normativo, entender la actividad de base de datos y conocer las discrepancias y anomalías que pueden indicar problemas empresariales o infracciones sospechosas de la seguridad.

Habilitar el cifrado de SQL (*): nivel 1

Microsoft Defender for Cloud recomienda que habilite el Cifrado de datos transparente (TDE) en las bases de datos SQL que se ejecutan en Azure. TDE protege los datos y le ayuda a cumplir con los requisitos normativos cifrando la base de datos, las copias de seguridad asociadas y los archivos de registro de transacciones en reposo. Para habilitar TDE no es necesario realizar cambios en las aplicaciones.

Establecimiento del correo de contacto de seguridad y del número de teléfono: nivel 1

Microsoft Defender for Cloud le recomendará que proporcione la información de contacto de seguridad para la suscripción de Azure. Microsoft usa esta información para ponerse en contacto con usted si el Centro de respuestas de seguridad de Microsoft detecta que un tercero no autorizado ha accedido a los datos de los clientes. El Centro de respuestas de seguridad de Microsoft lleva a cabo una selecta supervisión de seguridad de la red y la infraestructura de Azure y recibe información sobre amenazas y quejas sobre abusos de terceros.

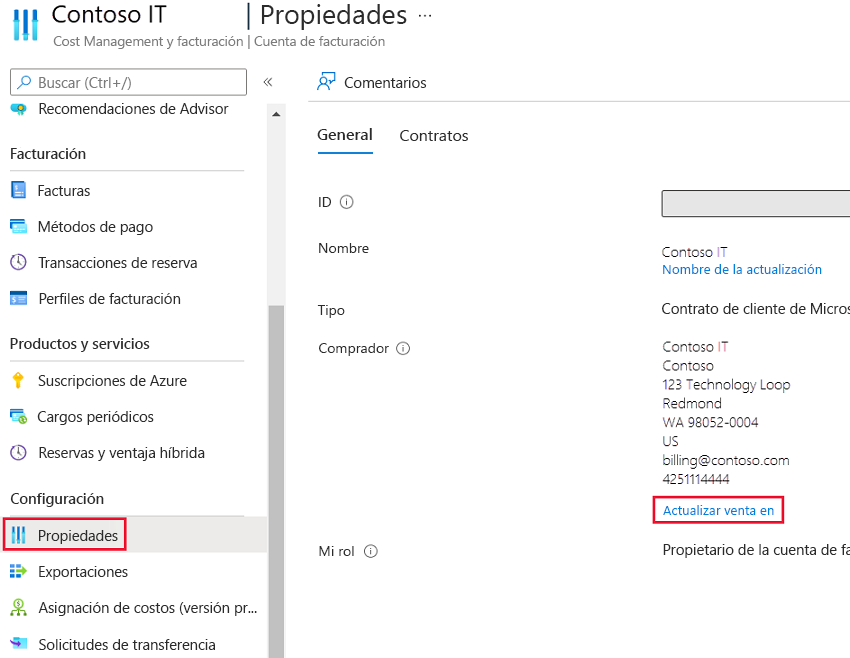

Inicie sesión en Azure Portal. Busque y seleccione Administración de costos + facturación. Dependiendo de sus suscripciones, verá el panel Información general o el panel Ámbitos de facturación.

- Si ve el panel Información general, continúe con el paso siguiente.

- Si ve el panel Ámbitos de facturación, seleccione la suscripción para ir al panel de Información general.

En el panel Información general, en el menú izquierdo, en Configuración, seleccione Propiedades.

Valide la información de contacto que aparece. Si necesita actualizar la información de contacto, seleccione Actualizar comprador y escriba la nueva información.

Si cambia alguna configuración, seleccione Guardar.

Habilitar la opción Enviarme correos sobre alertas: nivel 1

Microsoft Defender for Cloud le recomendará que proporcione la información de contacto de seguridad para la suscripción de Azure.

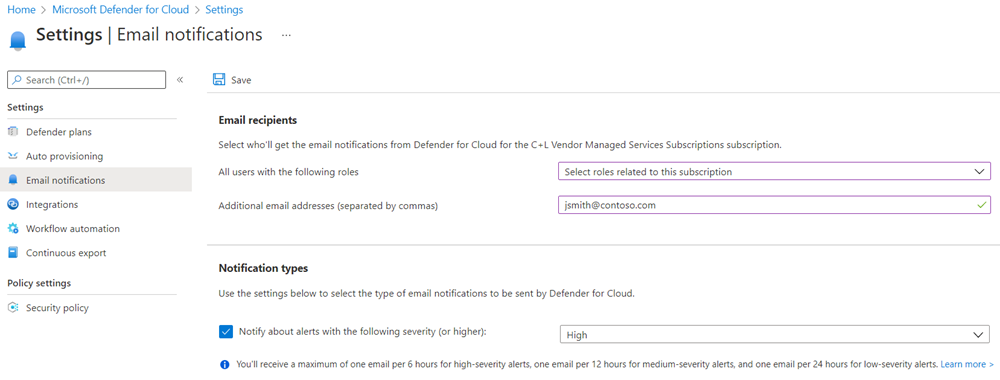

Inicie sesión en Azure Portal. Busque y seleccione Microsoft Defender for Cloud.

En el menú de la izquierda, en Administración, seleccione Configuración del entorno.

Seleccione la suscripción.

En el menú izquierdo, en Configuración, seleccione Notificaciones por correo electrónico.

En la lista desplegable Todos los usuarios con los siguientes roles, seleccione su rol o, en Direcciones de correo electrónico adicionales (separadas por comas), escriba su dirección de correo electrónico.

Active la casilla Notificar sobre alertas con la siguiente gravedad, seleccione la gravedad de la alerta y, luego, elija Guardar.

Habilitar la opción Enviar correo también a los propietarios de la suscripción: nivel 1

Microsoft Defender for Cloud le recomendará que proporcione la información de contacto de seguridad para la suscripción de Azure.

En el panel Notificaciones por correo electrónico descrito en la sección anterior, puede agregar más direcciones de correo electrónico separadas por comas.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.