Descripción de los grupos de seguridad de red de Azure

Los grupos de seguridad de red (NSG) permiten filtrar el tráfico de red hacia y desde los recursos de Azure en una red virtual de Azure; por ejemplo, una máquina virtual. Un NSG consta de reglas que definen cómo se filtra el tráfico. Solo puede asociar un grupo de seguridad de red a cada subred e interfaz de red de la red virtual en una máquina virtual. Sin embargo, el mismo grupo de seguridad de red se puede asociar a tantas subredes e interfaces de red distintas como elija.

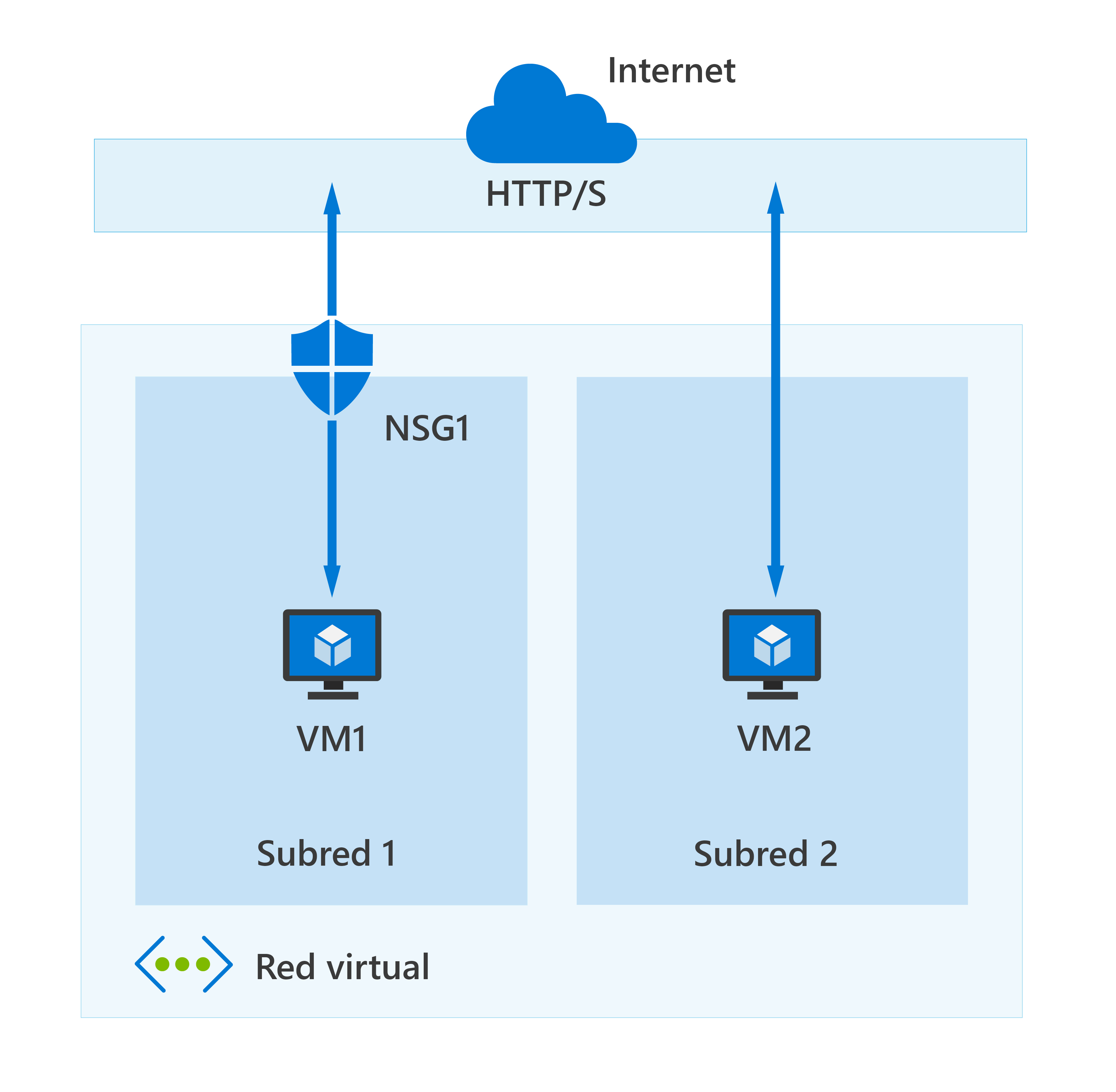

En el diagrama muy simplificado que se observa a continuación, puede ver una red virtual de Azure con dos subredes que están conectadas a Internet, y cada subred tiene una máquina virtual. La subred 1 tiene un NSG asignado que filtra el acceso entrante y saliente a VM1, que necesita un mayor nivel de acceso. En cambio, VM2 podría representar una máquina de acceso público que no requiere un NSG.

Reglas de seguridad de entrada y salida

Un NSG se compone de reglas de seguridad de entrada y salida. Las reglas de seguridad del NSG se evalúan por prioridad con cinco elementos de información: origen, puerto de origen, destino, puerto de destino y protocolo, para permitir o denegar el tráfico. De manera predeterminada, Azure crea una serie de reglas, tres reglas de entrada y tres de salida, para proporcionar un nivel de línea de base de seguridad. No puede quitar las reglas predeterminadas, pero puede invalidarlas si crea otras con prioridades más altas.

Cada regla especifica una o varias de las siguientes propiedades:

- Nombre: Cada regla de NSG debe tener un nombre único que describa su propósito. Por ejemplo, FiltroSoloAccesoAdmin.

- Prioridad: las reglas se procesan en orden de prioridad, donde los números más bajos se procesan antes que los números más altos. Cuando el tráfico coincide con una regla, el procesamiento se detiene. Esto significa que no se procesarán otras reglas con una prioridad más baja (números mayores).

- Origen o destino: especifique una dirección IP individual o un intervalo de direcciones IP, una etiqueta de servicio (un grupo de prefijos de dirección IP de un servicio de Azure determinado) o un grupo de seguridad de aplicaciones. La especificación de un intervalo, una etiqueta de servicio o grupo de seguridad de aplicaciones le permite crear menos reglas de seguridad.

- Protocolo: Qué protocolo de red comprobará la regla. El protocolo puede ser cualquiera de los siguientes: TCP, UDP, ICMP o Any.

- Dirección: Indica si la regla debe aplicarse al tráfico entrante o saliente.

- Intervalo de puertos: Puede especificar un puerto individual o un intervalo de puertos. La especificación de intervalos permite ser más eficaz al crear reglas de seguridad.

- Acción: Por último, debe decidir qué ocurrirá cuando se desencadene esta regla.

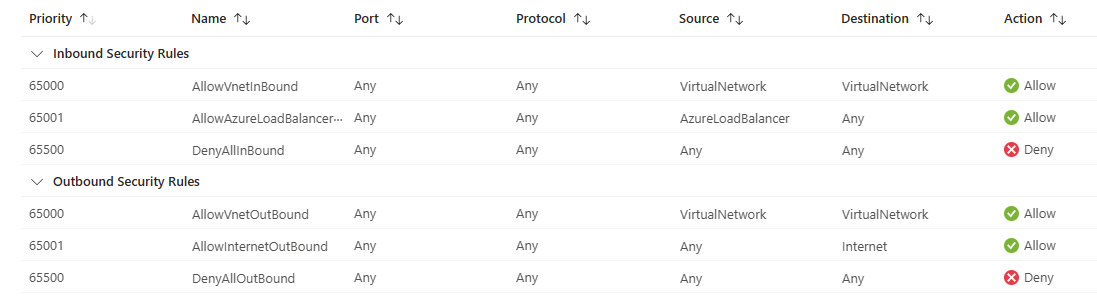

En la captura de pantalla siguiente se muestran las reglas de entrada y salida predeterminadas que se incluyen en todos los NSG.

Las descripciones de las reglas de entrada predeterminadas son las siguientes:

AllowVNetInBound: la regla AllowVNetInBound se procesa primero, ya que tiene el valor de prioridad más bajo. Recuerde que las reglas con el valor de prioridad más bajo se procesan primero. Esta regla permite el tráfico desde un origen con la etiqueta de servicio VirtualNetwork a un destino con la etiqueta de servicio VirtualNetwork en cualquier puerto, mediante cualquier protocolo. Si se encuentra una coincidencia para esta regla, no se procesarán otras reglas. Si no se encuentra ninguna coincidencia, se procesa la siguiente regla.

AllowAzureLoadBalancerInBound: la regla AllowAzureLoadBalancerInBound se procesa en segundo lugar, ya que su valor de prioridad es mayor que la regla AllowVNetInBound. Esta regla permite el tráfico desde un origen con la etiqueta de servicio AzureLoadBalancer a un destino con la etiqueta de servicio AzureLoadBalancer en cualquier puerto a cualquier dirección IP en cualquier puerto, mediante cualquier protocolo. Si se encuentra una coincidencia para esta regla, no se procesarán otras reglas. Si no se encuentra ninguna coincidencia, se procesa la siguiente regla.

DenyAllInBound: la última regla de este grupo de seguridad de red es la regla DenyAllInBound. Esta regla deniega todo el tráfico desde cualquier dirección IP de origen en cualquier puerto a cualquier otra dirección IP en cualquier puerto, mediante cualquier protocolo.

En resumen, cualquier subred de red virtual o tarjeta de interfaz de red a la que se asigne este grupo de seguridad de red solo permitirá el tráfico entrante desde una instancia de Azure Virtual Network o de Azure Load Balancer (según lo definido por sus respectivas etiquetas de servicio). Se deniega todo el tráfico de red de entrada restante. No puede quitar las reglas predeterminadas, pero puede reemplazarlas si crea otras con prioridades más altas (valores de prioridad más bajos).

¿Cuál es la diferencia entre los grupos de seguridad de red (NSG) y Azure Firewall?

Ahora que ha obtenido información sobre los grupos de seguridad de red y Azure Firewall, es posible que se pregunte en qué difieren, ya que ambos protegen los recursos de red virtual. El servicio Azure Firewall complementa la funcionalidad de grupo de seguridad de red. Juntos proporcionan una mejor seguridad de red de "defensa en profundidad". Los grupos de seguridad de red proporcionan filtrado de tráfico distribuido de nivel de red para limitar el tráfico a los recursos dentro de las redes virtuales de cada suscripción. Azure Firewall es un firewall de red como servicio con estado y centralizado, que proporciona protección de nivel de red y de aplicación entre las diferentes suscripciones y redes virtuales.