Descripción del cifrado y sus usos en la ciberseguridad

Como hemos visto en la unidad anterior, la criptografía es el arte de ocultar el significado de un mensaje a todos los usuarios, menos al destinatario previsto. Esto requiere que el mensaje de texto no cifrado se transforme en texto cifrado. El mecanismo que hace esto posible se denomina "cifrado".

Los métodos usados para cifrar un mensaje han evolucionado a lo largo de miles de años, desde el intercambio de una letra por otra hasta dispositivos mecánicos más elaborados, como la máquina Enigma.

El cifrado ahora tiene lugar en el mundo digital. Se usan equipos y matemáticas para combinar números primos altos aleatorios con el fin de crear claves que se emplean tanto en el cifrado simétrico como en el asimétrico.

¿Qué es el cifrado?

El cifrado es el mecanismo por el que los mensajes de texto no cifrado se convierten en texto cifrado ilegible. El uso del cifrado mejora la confidencialidad de los datos que se comparten con el destinatario, ya sea un amigo, un compañero de trabajo o una empresa.

El descifrado es el mecanismo por el que el destinatario de un mensaje de texto cifrado puede volver a convertirlo en texto no cifrado legible.

Para facilitar los procesos de cifrado y descifrado, debe usar una clave de cifrado secreta. Esta clave es muy parecida a la que usaría para abrir el coche o la puerta de su casa. Las claves de cifrado pueden ser de dos tipos:

- Claves simétricas

- Claves asimétricas

Claves simétricas

El cifrado de claves simétricas se basa en la idea de usar la misma clave criptográfica tanto para el cifrado del mensaje de texto no cifrado como el descifrado del mensaje de texto cifrado. Esto hace que el método de cifrado sea rápido y proporciona un grado de confidencialidad en cuanto a la seguridad del texto cifrado.

Con este método de cifrado, la clave criptográfica se trata como un secreto compartido entre dos o más partes. El secreto debe protegerse cuidadosamente para evitar que lo encuentre una persona con malas intenciones. Todas las partes deben tener la misma clave criptográfica para poder enviar mensajes seguros. La distribución de la clave representa uno de los desafíos asociados al cifrado simétrico.

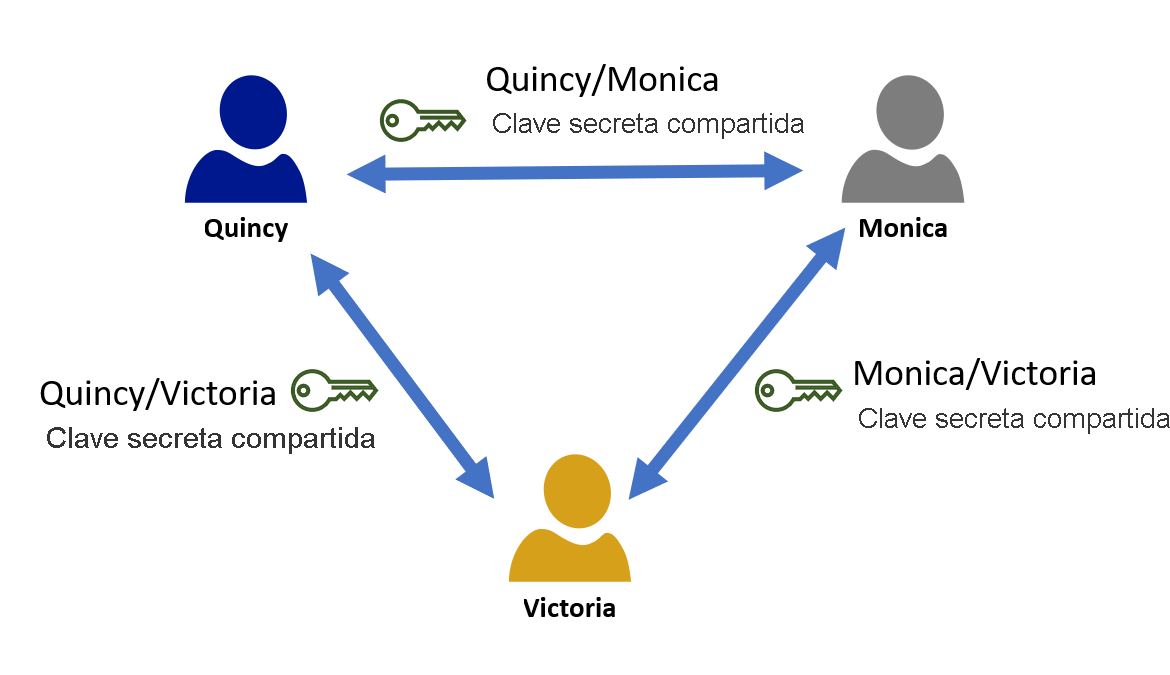

Imagine un grupo u organización en el que cada individuo necesite la capacidad de comunicarse de forma segura con otra persona. Si el grupo consta de tres individuos, solo necesita tres claves.

Ahora, imaginemos el caso de una organización con solo 100 empleados en la que cada persona necesite comunicarse de forma segura con todas las demás. En este caso, es necesario crear, compartir y administrar de forma segura 4950 claves. Por último, imaginemos una organización gubernamental con 1000 empleados donde cada individuo necesite comunicarse de forma segura. Se necesitan 499 500 claves. Este crecimiento se puede expresar con la fórmula p x (p-1)/2, donde "p" es el número de personas que necesitan comunicarse.

A medida que crece el número de personas de la organización, el número de claves aumenta significativamente. Esto hace que la administración y la distribución seguras de las claves secretas, que se usan en el cifrado simétrico, sean difíciles y costosas.

Cifrado asimétrico o de clave pública

El cifrado asimétrico se desarrolló en los años 70. Aborda la distribución y la proliferación seguras de claves asociadas al cifrado simétrico.

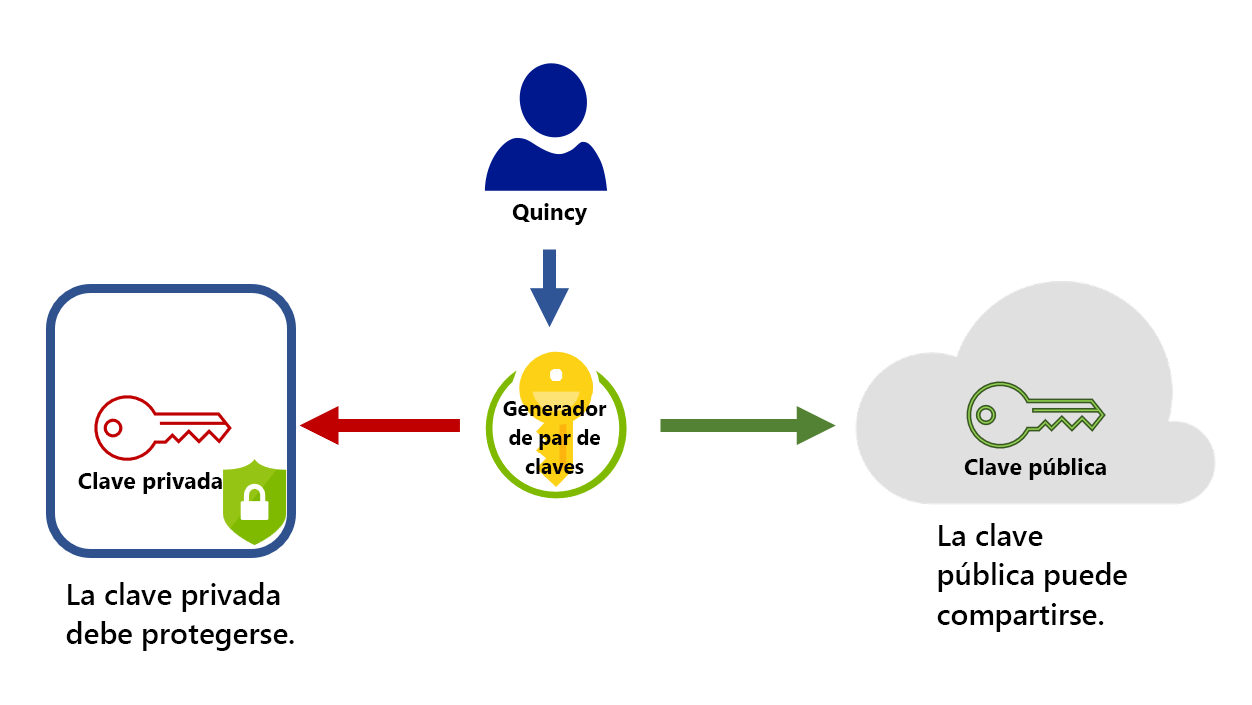

El cifrado asimétrico cambió la forma en la que se compartían las claves criptográficas. En lugar de una clave de cifrado, una clave asimétrica se compone de dos elementos: una clave privada y una clave pública, que forman un par de claves. La clave pública, como su nombre sugiere, se puede compartir con cualquier persona, por lo que ahorra a particulares y organizaciones tener que preocuparse por su distribución segura.

La clave privada debe protegerse. Solo la supervisará la persona que haya generado el par de claves y no se compartirá con nadie. Un usuario que necesite cifrar un mensaje usará la clave pública y solo la persona que tenga la clave privada podrá descifrarlo.

El cifrado asimétrico, con su uso de claves públicas y privadas, elimina la molestia de tener que distribuir de forma segura las claves. Este concepto también aborda la proliferación de claves que vimos cuando hablamos del cifrado simétrico. Piense en el ejemplo de la organización gubernamental de 1000 empleados en la que cada individuo debe poder comunicarse de forma segura. Con el cifrado asimétrico, cada persona generará un par de claves, lo que dará como resultado 2000 claves. Con el cifrado simétrico, se habrían requerido 450 000 claves.

¿Cómo funciona el cifrado asimétrico?

Aunque los algoritmos y las matemáticas que respaldan el cifrado asimétrico son complejos, el principio de su funcionamiento es relativamente sencillo.

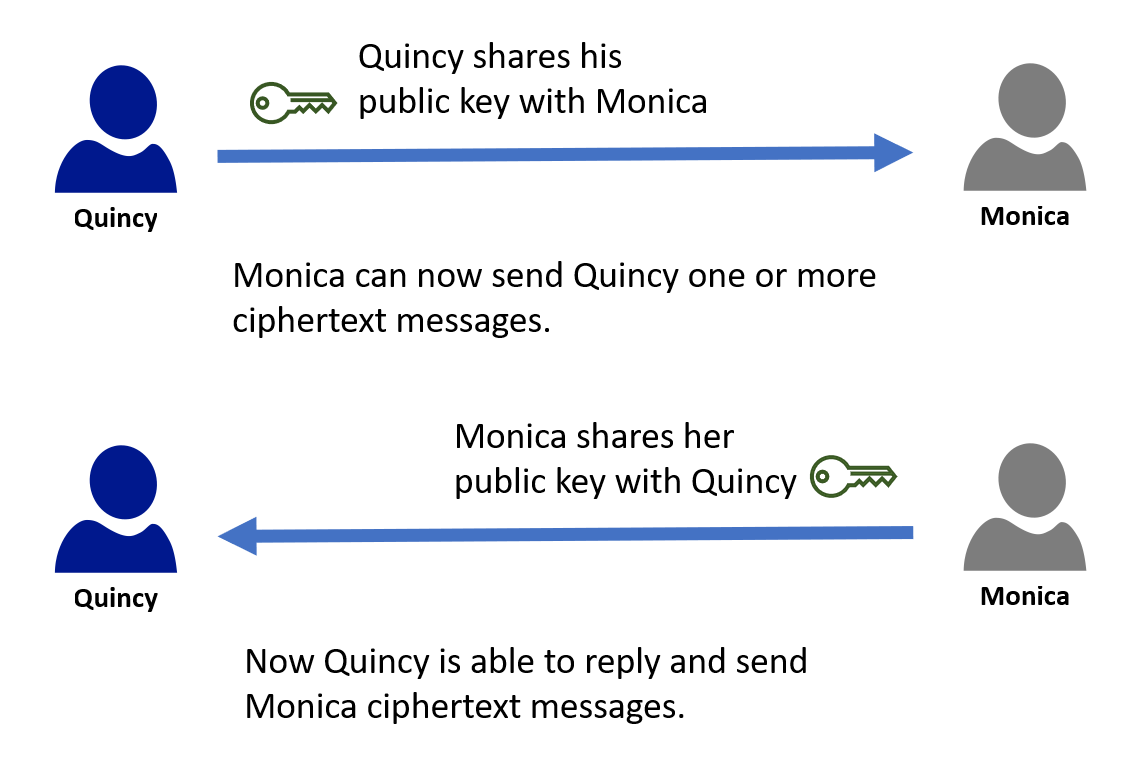

Supongamos que tenemos dos personas, Quincy y Mónica, que necesitan comunicarse de forma segura y privada. Mediante el uso de las herramientas de software disponibles, cada una de ellas crea su propio par de claves.

Lo primero que harán es compartir sus claves públicas la una con la otra. Dado que las claves públicas no son secretas, pueden intercambiarlas por correo electrónico.

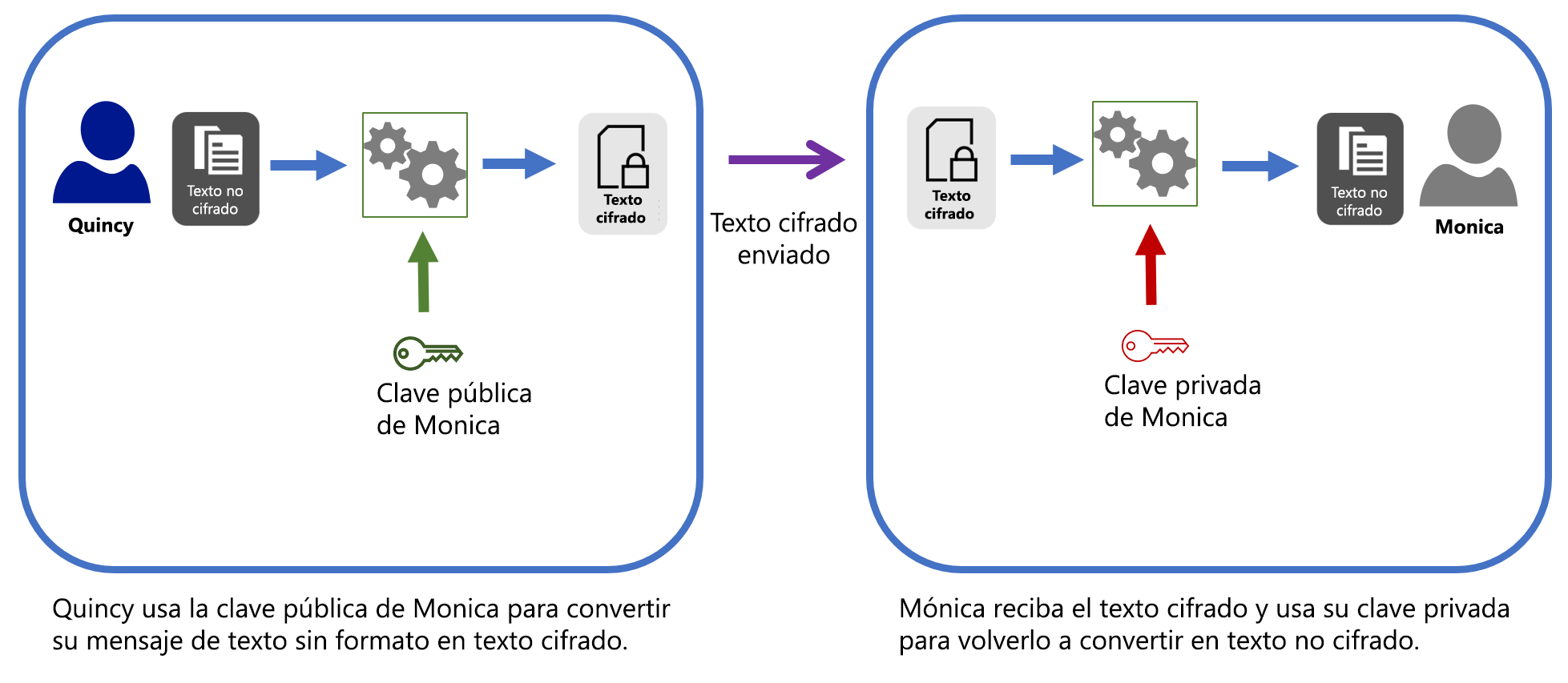

Cuando Quincy quiere enviar un mensaje protegido a Mónica, usa su clave pública para cifrar el texto no cifrado y crear el texto cifrado. A continuación, Quincy enviará el texto cifrado a Mónica por el medio que quiera; por ejemplo, por correo electrónico. Cuando Mónica reciba el texto cifrado, usará su clave privada para descifrarlo y lo volverá a convertir en texto no cifrado.

Cuando Mónica quiera responder, usará la clave pública de Quincy para cifrar el mensaje antes de enviarlo. Luego, Quincy usará su clave privada para descifrarlo.

Supongamos que a Eve le interesa conocer los mensajes que están intercambiando Quincy y Mónica. Eve intercepta un mensaje de texto cifrado que Quincy ha enviado a Mónica. Además, Eve conoce la clave pública de Mónica.

Dado que no conoce la clave privada de Mónica, no tiene forma de descifrar el texto cifrado. Si Eve intenta descifrar el texto cifrado con la clave pública de Mónica, verá texto incomprensible.

Dada la naturaleza del cifrado asimétrico, incluso aunque se conozca la clave pública, es imposible detectar la clave privada.

En este vídeo de dos minutos, se muestra cómo funcionan el cifrado simétrico y el asimétrico y cómo estos protegen los documentos de la lectura por parte de personas no autorizadas.

Diferentes tipos de cifrados

Hay varios tipos de cifrado simétrico y asimétrico y se inventan nuevas versiones constantemente. Estos son algunos de los que puede encontrarse:

- Data Encryption Standard (DES) y Triple DES. Se trata de uno de los primeros estándares de cifrado simétricos que se usaron.

- Advanced encryption standard (AES). AES reemplazó al cifrado DES y Triple DES, y se sigue usando mucho en la actualidad.

- RSA. Se trata de uno de los primeros estándares de cifrado asimétrico que se usaron y del que actualmente se siguen utilizando variaciones.

¿Dónde se usa el cifrado?

El cifrado se usa en todo el mundo y en casi todos los ámbitos de la vida, desde para hacer una llamada con el móvil hasta para usar la tarjeta de crédito para una compra en una tienda. El cifrado se usa aún más al navegar por Internet.

Exploración web: es posible que se dé cuenta, pero cada vez que va a un sitio web cuya dirección comienza por "https" o se muestra un icono de candado, se está usando el cifrado. Si observa la barra de direcciones de esta página web, verá que comienza por "https://". Del mismo modo, cuando se conecte a su banco a través de la Web o realice una compra en línea en la que proporcione información confidencial, como un número de tarjeta de crédito, deberá asegurarse de que aparezca "https://" en la barra de direcciones.

Cifrado de dispositivos: muchos sistemas operativos proporcionan herramientas para habilitar el cifrado de unidades de disco duro y dispositivos portátiles. Por ejemplo, Windows BitLocker, una característica del sistema operativo Windows, proporciona cifrado para el disco duro del equipo o las unidades portátiles que se puedan conectar en el puerto USB.

Aplicaciones de mensajería: algunas de las aplicaciones de mensajería conocidas y disponibles habitualmente cifran los mensajes.

Comunicaciones móviles: independientemente de si usa un smartphone u otro dispositivo de comunicaciones móviles, se usa el cifrado para registrarlo de forma segura en el mástil o la torre de telecomunicaciones que haya más cerca. Esto garantiza que siempre tenga la mejor intensidad de señal.