Descripción de lo que el dispositivo sabe de usted

Los dispositivos son una parte importante del día a día y dependemos de ellos para muchas cosas. Para llevar a cabo su trabajo de forma eficaz, los dispositivos deben capturar, almacenar y compartir todo tipo de información confidencial sobre nosotros. Es posible que no nos demos cuenta de la medida en que usamos algunos dispositivos. Se han vuelto casi invisibles para nosotros. Con el fin de proteger la información confidencial a la que tienen acceso nuestros dispositivos, debemos tener en cuenta cómo los estamos usando, independientemente de si es de forma consciente o subconsciente.

¿Qué son los dispositivos?

Cuando escucha hablar de "dispositivos", ¿qué es lo primero que se le viene a la mente? Probablemente piense en los que está familiarizado, como el teléfono, un portátil o una tableta. Los dispositivos abarcan mucho más que esto. Por ejemplo:

- Unidades USB.

- Cualquier dispositivo conectado a la red doméstica, incluidos dispositivos de asistencia doméstica siempre conectados, impresoras, televisiones, dispositivos, cámaras de puerta, impresoras, etc.

- Paneles de automóviles, incluido el sistema de navegación y el control de voz.

- Zonas Wi-Fi.

Desde nuestras casas hasta nuestras oficinas y en todas partes, entramos en contacto con los dispositivos.

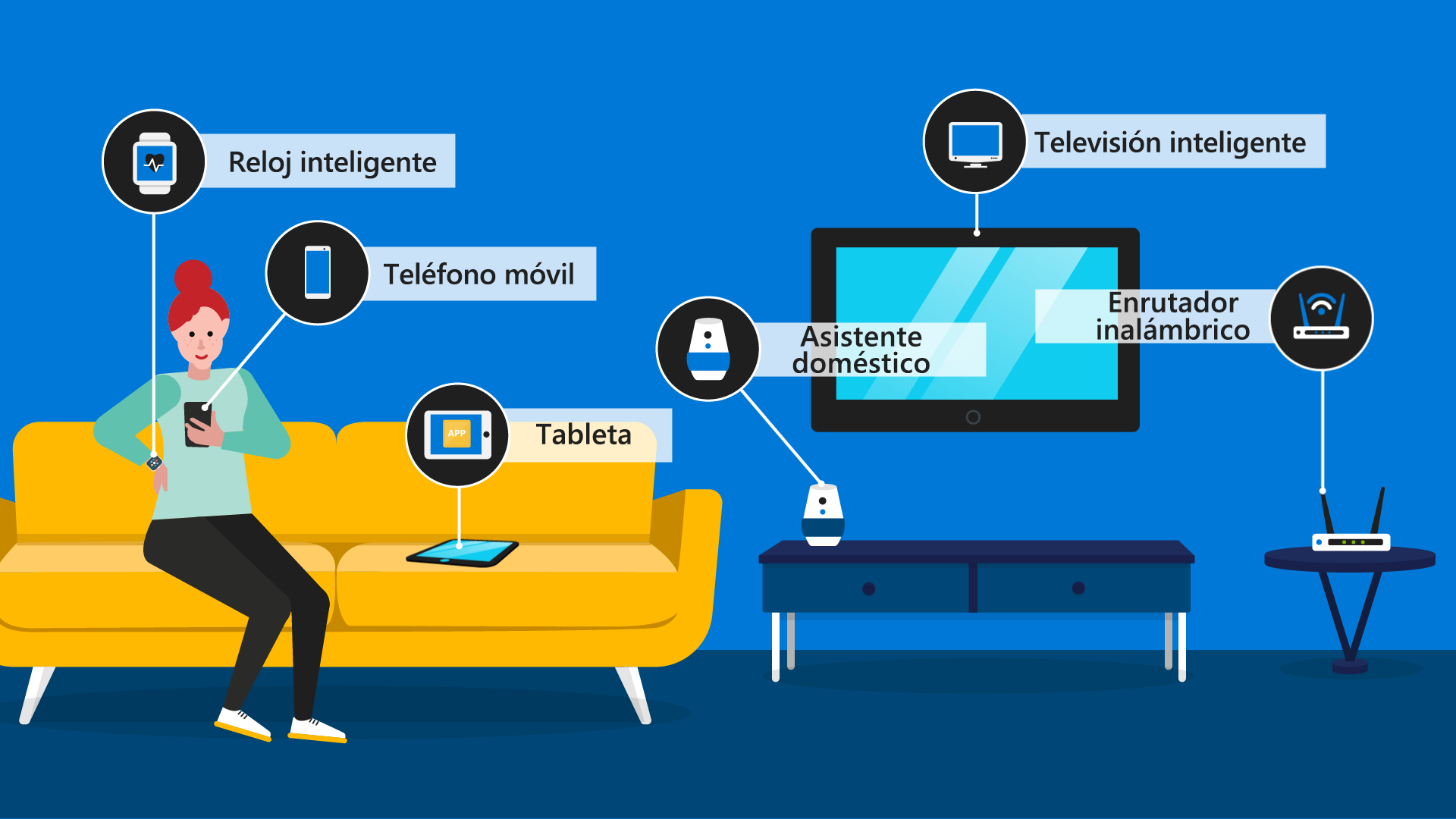

Echemos un vistazo a Kayla. En su casa está rodeada de dispositivos como su teléfono, un asistente para el hogar siempre activo, una tableta, un reloj inteligente, un enrutador inalámbrico, etc.

Kayla usa su coche para empezar a trabajar. Su automóvil tiene dispositivos integrados que puede usar mientras conduce, como el sistema de navegación y el punto de acceso inalámbrico que permite que su automóvil sirva como zona con cobertura inalámbrica móvil.

En el trabajo, el teléfono móvil y el equipo de Kayla se conectan de forma inalámbrica a la red de su organización para acceder a los recursos corporativos, incluida una impresora. También usa una unidad USB para almacenar determinados archivos y presentaciones.

En el contexto de ciberseguridad, todo lo que pueda tocar o con lo que pueda interactuar y que también pueda conectarse a otra cosa se considera un dispositivo. Es posible que esté usando un dispositivo conscientemente, como cuando usa el teléfono o cuando inserta una unidad USB en el portátil. O es posible que no se dé cuenta de que está usando un dispositivo porque una conexión se produce automáticamente, como cuando el teléfono se conecta a una zona Wi-Fi o porque lo configura una vez y luego se olvida de él, como el enrutador de la red doméstica.

Lo importante aquí es que debemos expandir lo que nos viene a la mente cuando pensemos en los dispositivos. Es importante hacerlo, ya que, en el contexto de ciberseguridad, todos ellos se pueden considerar vectores de amenazas, destinos para ciberdelincuentes que quieren causar daños.

Dispositivos y datos

¿Por qué los dispositivos son una parte integral de nuestra vida? En gran medida, se debe a que recopilan y almacenan información, y nos mantienen conectados a otros dispositivos y servicios.

Piense en la comodidad de recibir información de tráfico en tiempo real en el teléfono móvil o en la molestia cuando llegan anuncios al dispositivo en función del historial de búsqueda en Internet. Este tipo de contenido de destino se envía porque nuestros dispositivos, a través de sus aplicaciones, recopilan enormes cantidades de información sobre nosotros. Esto incluye detalles de ubicación, sitios web visitados, cuánto tiempo permanecemos en un sitio y mucho más.

Los dispositivos conectados también nos permiten acceder fácilmente a la información y compartirla. Por ejemplo, probablemente haya usado el teléfono móvil para compartir fotos familiares con sus amigos, acceder a un documento de trabajo o pagar por algo en una tienda.

Tanto si usa el dispositivo por motivos personales como laborales, o ambos, la información accesible suele ser confidencial y privada. Los ciberdelincuentes lo saben e intentan poner en peligro los dispositivos como medio para acceder a los datos.