Descripción de las funcionalidades de Privileged Identity Management

Privileged Identity Management (PIM) es un servicio de Microsoft Entra ID que permite administrar, controlar y supervisar el acceso a recursos importantes de la organización. Esto incluye los recursos de Microsoft Entra, Azure y los de otros servicios en línea de Microsoft, como Microsoft 365 o Microsoft Intune. PIM mitiga los riesgos de los permisos de acceso excesivos, innecesarios o mal utilizados. Requiere una justificación para saber por qué los usuarios quieren los permisos y aplica la autenticación multifactor para activar cualquier rol.

PIM tiene las siguientes características:

- Just-in-Time, ya que proporciona acceso con privilegios solo cuando sea necesario, no antes.

- Sujeto a plazos mediante la asignación de fechas iniciales y finales que indican cuándo un usuario puede acceder a los recursos.

- Basado en la aprobación, ya que requiere de una aprobación específica para activar los privilegios.

- Visible, ya que envía notificaciones cuando se activan los roles con privilegios.

- Se puede auditar, ya que permite descargar un historial de acceso completo.

¿Por qué se utiliza PIM?

PIM reduce la posibilidad de que un actor malintencionado obtenga acceso, pues reduce al mínimo el número de personas que tienen acceso a información o recursos seguros. Al limitar el tiempo a los usuarios autorizados, se reduce el riesgo de que un usuario autorizado afecte involuntariamente recursos confidenciales. PIM también permite supervisar lo que hacen los usuarios con sus privilegios de administrador.

¿Qué puede hacer con PIM?

En la actualidad, puede usar PIM con:

Roles de Microsoft Entra: a veces denominados roles de directorio, los roles de Microsoft Entra incluyen roles integrados y personalizados para administrar Microsoft Entra ID y otros servicios en línea de Microsoft 365.

Roles de Azure: roles de control de acceso basado en rol (RBAC) de Azure que conceden acceso a grupos de administración, suscripciones, grupos de recursos y recursos.

PIM para grupos: proporcione la pertenencia Just-In-Time en el grupo y la propiedad Just-In-Time del grupo. La característica Privileged Identity Management para grupos de Microsoft Entra puede usarse para gobernar el acceso a varios escenarios que incluyen roles de Microsoft Entra, roles de Azure, así como Azure SQL, Azure Key Vault, Intune, otros roles de aplicación y aplicaciones de terceros.

Flujo de trabajo general

Hay algunos pasos que suelen formar parte de un flujo de trabajo básico a la hora de implementar PIM. Estos pasos son: asignar, activar, aprobar o denegar y ampliar o renovar.

Asignar: el proceso de asignación comienza asignando roles a los miembros. Para conceder acceso a un recurso, el administrador asigna roles a usuarios, grupos, entidades de servicio o identidades administradas. La asignación incluye los datos siguientes:

- Miembros o propietarios: los miembros o propietarios que se asignarán al rol.

- Ámbito: el ámbito limita el rol asignado a un conjunto determinado de recursos.

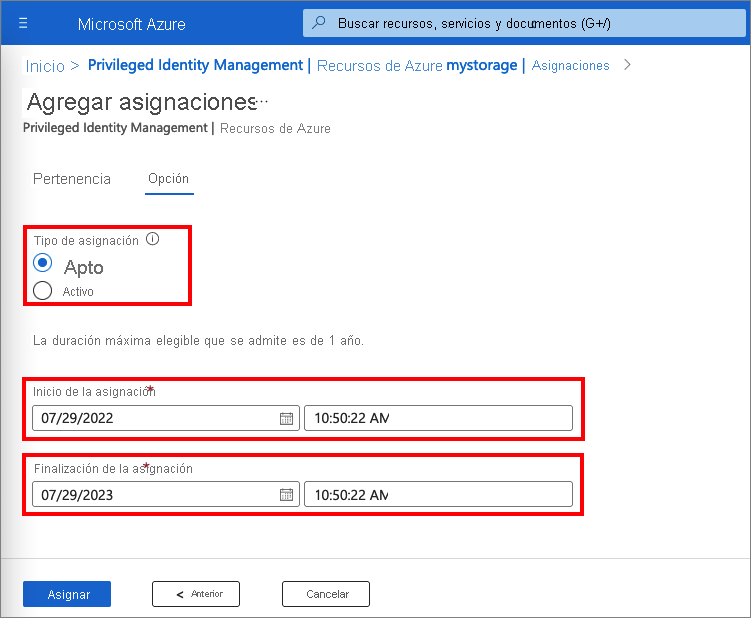

- Tipo de asignación: hay dos opciones. Las asignaciones tipo Apto requieren que el miembro del rol realice una acción para usar el rol. Las acciones pueden incluir la activación o la solicitud de aprobación de los aprobadores designados. Las asignaciones tipo Activo no requieren que el miembro realice ninguna acción para usar el rol. Los miembros asignados como activos tienen privilegios asignados al rol.

- Duración: la duración de la asignación se define mediante fechas de inicio y finalización o se establece en permanente.

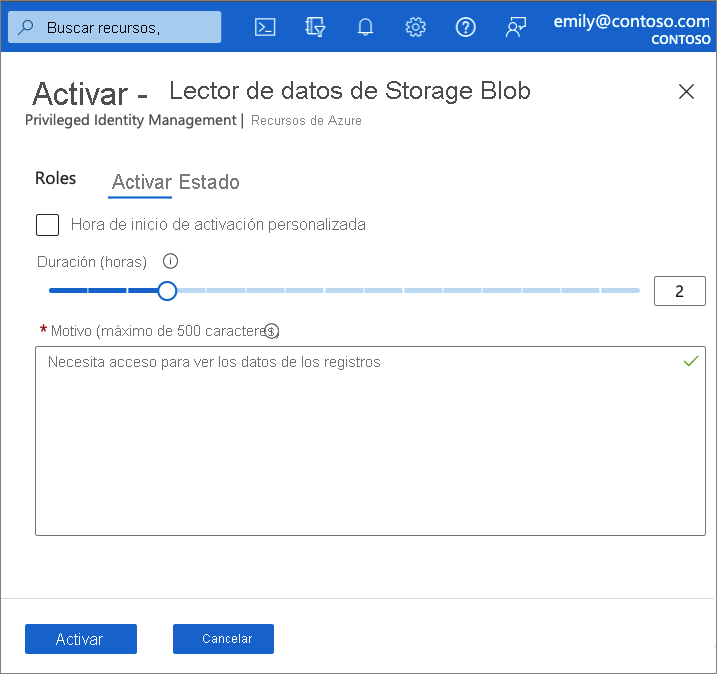

Activar: si los usuarios han sido aptos para un rol, deben activar la asignación de roles antes de usar el rol. Para activar el rol, los usuarios seleccionan duración de activación específica dentro del máximo (configurado por los administradores) y el motivo de la solicitud de activación.

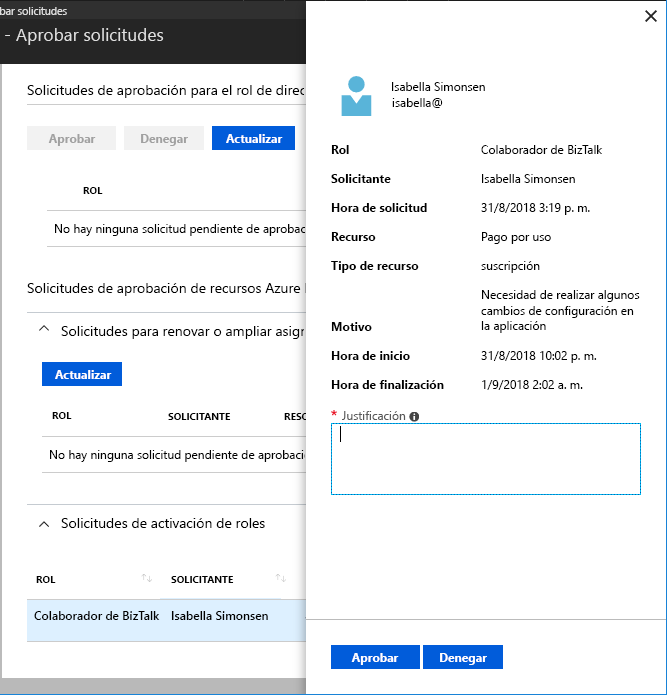

Aprobar o denegar: los aprobadores delegados reciben notificaciones por correo electrónico cuando una solicitud de rol está pendiente de su aprobación. Los aprobadores pueden ver, aprobar o denegar estas solicitudes pendientes en PIM. Una vez aprobada la solicitud, el miembro puede empezar a usar el rol.

Ampliar y renovar: cuando una asignación de rol está a punto de caducar, el usuario puede usar PIM para solicitar una ampliación de la asignación de rol. Cuando una asignación de roles ya ha expirado, el usuario puede usar Privileged Identity Management para solicitar una renovación.

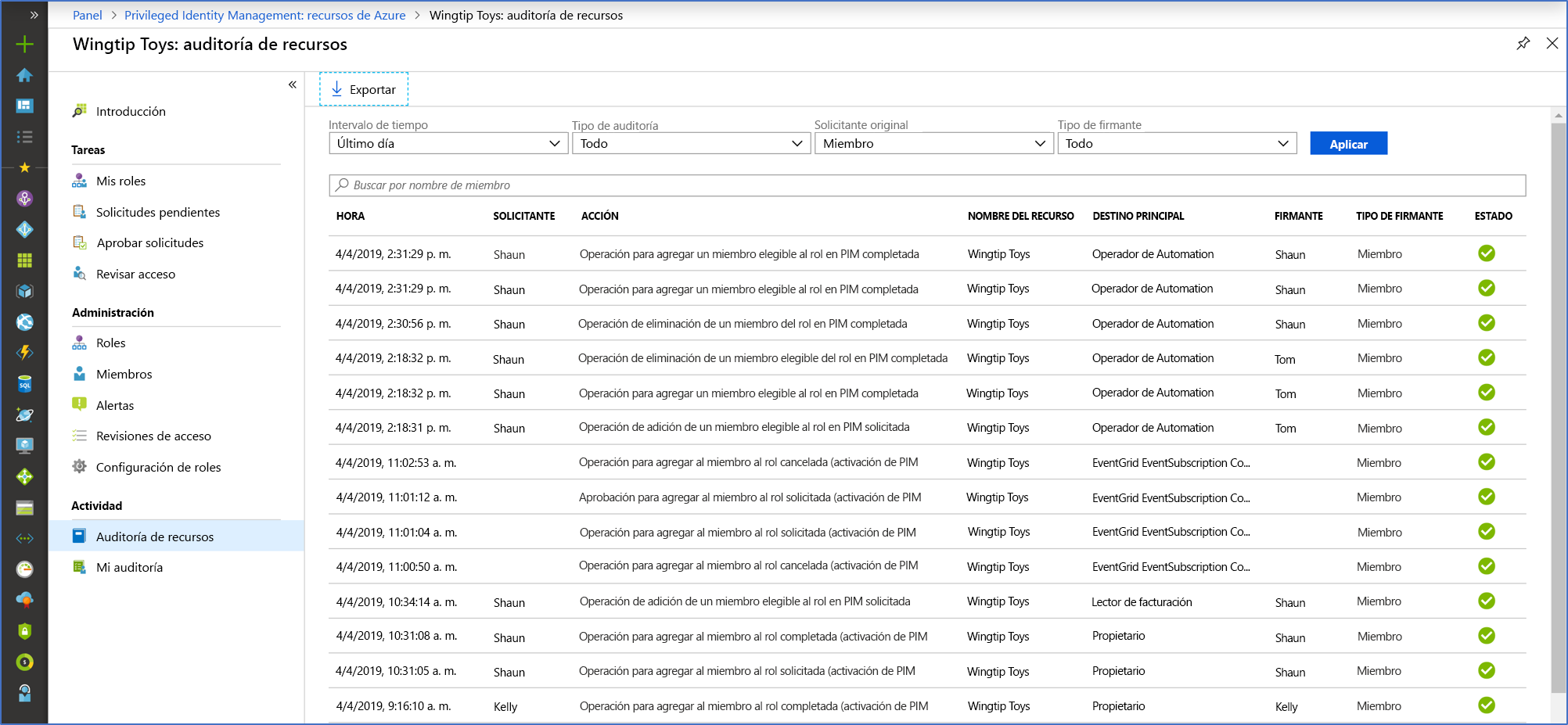

Auditoría

Puede utilizar el historial de auditoría de Privileged Identity Management (PIM) para ver todas las asignaciones de roles y las activaciones de los últimos 30 días para todos los roles con privilegios.