Describir tipos de identidades

En Microsoft Entra ID, hay diferentes tipos de identidades que se admiten. Los términos que encontrarás y que se presentan en esta unidad son identidades de usuario, identidades de carga de trabajo, identidades de dispositivo, identidades externas e identidades híbridas. Cada uno de estos términos se describe con más detalle en las secciones siguientes.

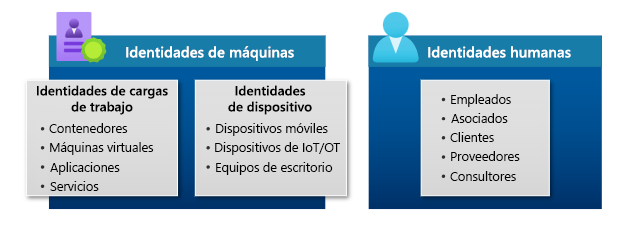

A la pregunta de a qué puedo asignar una identidad en Microsoft Entra ID, existen tres categorías.

- Puede asignar identidades a personas (humanos). Algunos ejemplos de identidades asignadas a personas son los empleados de una organización que suelen configurarse como usuarios internos, y los usuarios externos como clientes, consultores, proveedores y asociados. Para nuestros fines, nos referiremos a ellas como identidades de usuario.

- Puede asignar identidades a dispositivos físicos, como teléfonos móviles, equipos de escritorio y dispositivos IoT.

- Por último, puede asignar identidades a objetos basados en software, como aplicaciones, máquinas virtuales, servicios y contenedores. Estas identidades se denominan identidades de carga de trabajo.

En esta unidad, se detallará cada tipo de identidad de Microsoft Entra.

User

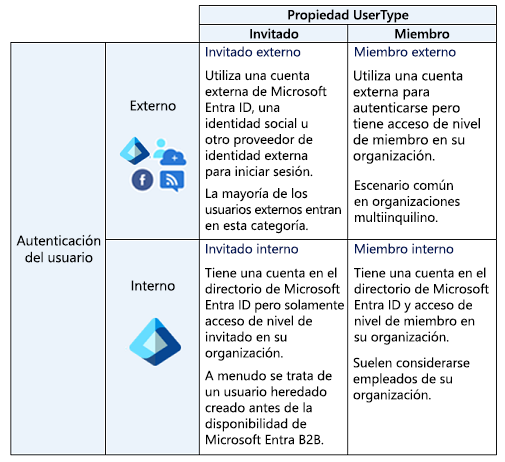

Las identidades de usuario representan a personas como empleados y usuarios externos (clientes, consultores, proveedores y asociados). En Microsoft Entra ID, las identidades de usuario se caracterizan por la forma en que se autentican y la propiedad de tipo de usuario.

Se pregunta la forma en que se autentica el usuario en relación con el inquilino de Microsoft Entra de la organización de host y puede ser interna o externa. La autenticación interna significa que el usuario tiene una cuenta en Microsoft Entra ID de la organización de host y usa esa cuenta para autenticarse en Microsoft Entra ID. La autenticación externa significa que el usuario se autentica mediante una cuenta de Microsoft Entra externa que pertenece a otra organización, una identidad de red social u otro proveedor de identidades externo.

La propiedad de tipo de usuario describe la relación del usuario con la organización o, más concretamente, el inquilino de la organización de host. El usuario puede ser un invitado o miembro del inquilino de Microsoft Entra de la organización. De forma predeterminada, los invitados de la organización tienen privilegios limitados en el directorio de la organización, en relación con los miembros de la organización.

- Miembro interno: estos usuarios suelen considerarse empleados de su organización. El usuario se autentica internamente a través del Microsoft Entra ID de su organización y el objeto de usuario creado en el directorio de Microsoft Entra de recursos tiene un UserType de miembro.

- Invitado externo: usuarios externos o invitados, incluidos consultores, proveedores y asociados, normalmente se dividen en esta categoría. El usuario se autentica mediante una cuenta de Microsoft Entra externa o un proveedor de identidades externo (como una identidad social). El objeto de usuario creado en el directorio de Microsoft Entra de recursos tiene un UserType de invitado, lo que les proporciona permisos limitados de nivel de invitado.

- Miembro externo: este escenario es común en las organizaciones que constan de varios inquilinos. Tenga en cuenta el escenario en el que el inquilino de Microsoft Entra de Contoso y el inquilino de Microsoft Entra de Fabrikam son inquilinos de una organización grande. Los usuarios del inquilino de Contoso necesitan acceso de nivel de miembro a los recursos de Fabrikam. En este escenario, los usuarios de Contoso se configuran en el directorio de Microsoft Entra de Fabrikam, de modo que se autentican con su cuenta de Contoso, que es externa a Fabrikam, pero tienen un userType de miembro para habilitar el acceso de nivel de miembro a los recursos de la organización de Fabrikam.

- Invitado interno: este escenario existe cuando las organizaciones que colaboran con distribuidores, proveedores y vendedores configuran cuentas de Microsoft Entra internas para estos usuarios, pero las designan como invitados estableciendo el objeto de usuario UserType en Invitado. Como invitado, tienen permisos reducidos en el directorio. Esto se considera un escenario heredado, ya que ahora es más común usar la colaboración B2B. Con la colaboración B2B, los usuarios pueden utilizar sus propias credenciales, permitiendo que su proveedor de identidades externo administre la autenticación y el ciclo de vida de su cuenta.

Los invitados externos y los miembros externos son usuarios de colaboración de empresa a empresa (B2B) que se encuentran en la categoría de identidades externas en Microsoft Entra ID y se describen con más detalle en la unidad siguiente.

Identidades de cargas de trabajo

Una identidad de carga de trabajo es una identidad que se asigna a una carga de trabajo de software. Esto permite que la carga de trabajo de software se autentique y acceda a otros servicios y recursos. Esto ayuda a proteger la carga de trabajo. En Microsoft Entra, las identidades de carga de trabajo son aplicaciones, entidades de servicio e identidades administradas.

Aplicaciones y entidades de servicio

Una entidad de servicio es, básicamente, una identidad para una aplicación. Para que una aplicación delegue su identidad y funciones de acceso a Microsoft Entra ID, primero se debe registrar con Microsoft Entra ID a fin de habilitar su integración. Una vez que se registra una aplicación, se crea una entidad de servicio en cada inquilino de Microsoft Entra donde se usa la aplicación. La entidad de servicio habilita características básicas como la autenticación y autorización de la aplicación en los recursos protegidos por el inquilino de Microsoft Entra.

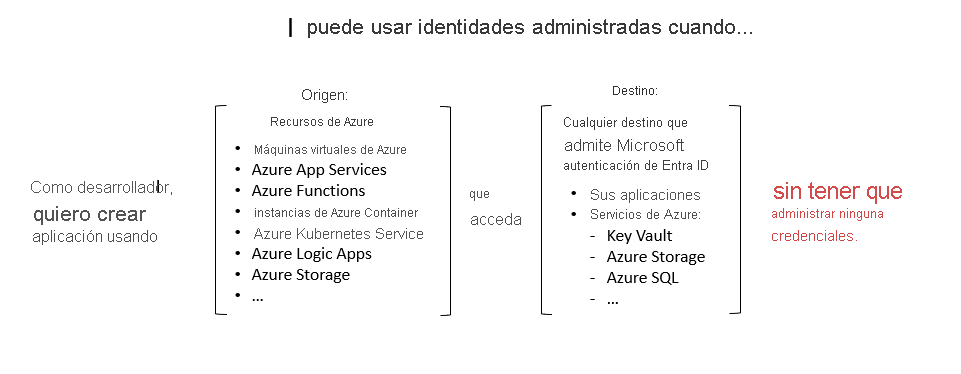

Para que las entidades de servicio puedan acceder a los recursos protegidos por el inquilino de Microsoft Entra, los desarrolladores de aplicaciones deben administrar y proteger las credenciales. Si no se realiza correctamente, esto puede introducir vulnerabilidades de seguridad. Las identidades administradas ayudan a quitar esa carga de responsabilidad al desarrollador.

Identidades administradas

Las identidades administradas son un tipo de entidad de servicio que se administran de forma automática en Microsoft Entra ID y eliminan la necesidad de que los desarrolladores administren las credenciales. Las identidades administradas proporcionan una identidad para que la usen las aplicaciones al conectarse a recursos de Azure compatibles con la autenticación de Microsoft Entra, sin costo adicional.

Para obtener una lista de los servicios de Azure que admiten identidades administradas, consulte la sección Más información de la unidad Resumen y recursos.

Hay dos tipos de identidades administradas: asignadas por el sistema y asignadas por el usuario.

Asignadas por el sistema. Algunos recursos de Azure, como las máquinas virtuales, permiten habilitar una identidad administrada directamente en el recurso. Cuando se habilita una identidad administrada asignada por el sistema, se crea una identidad en Microsoft Entra que está vinculada al ciclo de vida de ese recurso de Azure. Dado que la identidad está asociada al ciclo de vida de ese recurso de Azure cuando se elimina el recurso, Azure elimina automáticamente la identidad por usted. Un ejemplo en el que puede encontrar una identidad asignada por el sistema es cuando una carga de trabajo se encuentra dentro de un único recurso de Azure, como una aplicación que se ejecuta en una sola máquina virtual.

Asignadas por el usuario. También es posible crear una identidad administrada como un recurso independiente de Azure. Una vez que se crea una identidad administrada asignada por el usuario, puede asignarla a una o varias instancias de un servicio de Azure. Por ejemplo, una identidad administrada asignada por el usuario se puede asignar a varias máquinas virtuales. En el caso de las identidades administradas asignadas por el usuario, la identidad se administra independientemente de los recursos que la utilicen. La eliminación de los recursos que usan la identidad administrada asignada por el usuario no elimina la identidad. La identidad administrada asignada por el usuario debe eliminarse explícitamente. Esto resulta útil en un escenario en el que es posible que tenga varias máquinas virtuales que tengan el mismo conjunto de permisos, pero que se pueden reciclar con frecuencia. La eliminación de cualquiera de las máquinas virtuales no afecta a la identidad administrada asignada por el usuario. Del mismo modo, puede crear una nueva máquina virtual y asignarla a la identidad administrada asignada por el usuario existente.

Dispositivo

Un dispositivo es un producto de hardware, como los dispositivos móviles, los equipos portátiles, los servidores o las impresoras. Una identidad de dispositivo proporciona a los administradores información que pueden usar al tomar decisiones de acceso o configuración. Hay varias formas de configurar las identidades de dispositivo en Microsoft Entra ID.

- Dispositivos registrados de Microsoft Entra. El objetivo de los dispositivos registrados en Microsoft Entra es proporcionar a los usuarios la compatibilidad con escenarios Bring Your Own Device (BYOD) o de dispositivos móviles. En estos escenarios, el usuario puede acceder a los recursos de la organización con un dispositivo personal. Los dispositivos registrados de Microsoft Entra se registran en Microsoft Entra ID sin necesidad de que una cuenta de la organización inicie sesión en el dispositivo.

- Unido a Microsoft Entra. Un dispositivo unido a Microsoft Entra es el que se une a Microsoft Entra ID mediante una cuenta de la organización, que luego se usa para iniciar sesión en el dispositivo. Los dispositivos unidos a Microsoft Entra suelen ser propiedad de la organización.

- Dispositivos unidos a Microsoft Entra híbrido. Las organizaciones con implementaciones locales de Active Directory existentes se pueden beneficiar de algunas de las funcionalidades proporcionadas por Microsoft Entra ID mediante la implementación de dispositivos unidos a Microsoft Entra híbrido. Estos dispositivos están unidos a la instancia local de Active Directory y Microsoft Entra ID exige que la cuenta de la organización inicie sesión en el dispositivo.

El registro y la unión de dispositivos a Microsoft Entra ID proporciona a los usuarios el inicio de sesión único (SSO) a los recursos en la nube. Además, los dispositivos que están unidos a Microsoft Entra se benefician de la experiencia de inicio de sesión único en los recursos y aplicaciones que dependen de la instancia de Active Directory local.

Los administradores de TI pueden usar herramientas como Microsoft Intune, un servicio basado en la nube que se centra en la administración de dispositivos móviles (MDM) y la administración de aplicaciones móviles (MAM), para controlar cómo se usan los dispositivos de una organización. Para obtener más información, consulte Microsoft Intune.

Grupos

En Microsoft Entra ID, si tiene varias identidades con las mismas necesidades de acceso, puede crear un grupo. Los grupos se usan para conceder permisos de acceso a todos los miembros del grupo, en lugar de tener que asignar derechos de acceso individualmente. Uno de los principales principios de seguridad de confianza cero consiste en limitar el acceso a los recursos de Microsoft Entra solo a aquellas identidades que necesiten dicho acceso.

Hay dos tipos de grupo:

Seguridad: un grupo de seguridad es el tipo de grupo más común y se usa para administrar el acceso de usuario y dispositivo a los recursos compartidos. Por ejemplo, puede crear un grupo de seguridad para una directiva de seguridad específica, como el autoservicio de restablecimiento de contraseña o para su uso con una directiva de acceso condicional para requerir MFA. Los miembros de un grupo de seguridad pueden incluir usuarios (incluidos usuarios externos), dispositivos, otros grupos y entidades de servicio. La creación de grupos de seguridad requiere un rol de administrador de Microsoft Entra.

Microsoft 365: un grupo de Microsoft 365, que también se conoce como grupo de distribución, se usa para agrupar usuarios según las necesidades de colaboración. Por ejemplo, puede conceder a los miembros del grupo acceso a un buzón compartido, a un calendario, a archivos de sitios de SharePoint, etc. Los miembros de un grupo de Microsoft 365 solo pueden incluir usuarios, incluidos los usuarios fuera de su organización. Dado que los grupos de Microsoft 365 están diseñados para la colaboración, por defecto se permite a los usuarios crear grupos de Microsoft 365, por lo que no necesita un rol de administrador.

Los grupos se pueden configurar para permitir que se asignen miembros, que se seleccionan manualmente o se pueden configurar para la pertenencia dinámica. La pertenencia dinámica usa reglas para agregar y quitar automáticamente identidades.