Exploración de la seguridad continua

La seguridad continua es una de las ocho capacidades de la taxonomía de DevOps.

Explicación de la necesidad de la seguridad continua

La ciberdelincuencia es algo inevitable en el mundo digital en el que vivimos. Muchas organizaciones sufren ataques a diario por parte de delincuentes cuyo objetivo es causar daño o de hackers que lo hacen por diversión. Además de como organizaciones, como usuarios de servicios de terceros también somos posibles objetivos de estos ataques.

Estos son algunos ejemplos reales.

| Compañía | Historias reales |

|---|---|

| En 2013, los 3000 millones de cuentas de usuario de Yahoo sufrieron un robo de datos. La investigación determinó que la información robada no incluía contraseñas no cifradas, datos de tarjetas de pago ni detalles de cuentas bancarias. | |

| En 2016, los hackers accedieron a la información personal de 57 millones de pasajeros. En el momento de la vulneración de seguridad, Uber pagó a los hackers 100 000 USD a cambio de la destrucción de los datos. No se comunicó a los reguladores ni a los usuarios el robo de la información. La vulneración se reveló un año después. | |

| En 2017, un ataque a Instagram afectó a millones de cuentas y dio lugar a la exposición de los números de teléfono de los usuarios. Los números terminaron en una base de datos en la que cualquiera podía buscar información de contacto de las víctimas a 10 USD por búsqueda. | |

| En 2018, los hackers robaron datos personales detallados de 14 millones de usuarios de Facebook. Los datos robados incluían resultados de búsquedas, ubicaciones recientes y lugares de residencia. | |

| El 6 de marzo de 2017, Apache Foundation anunció una nueva vulnerabilidad y una revisión disponible para su marco Struts 2. Poco después, Equifax, una de las agencias de información de crédito que evalúan el estado financiero de muchos consumidores de los Estados Unidos, empezó a comunicar a clientes seleccionados que había sufrido una vulneración de seguridad. En septiembre de 2017, Equifax anunció la vulneración públicamente en todo el mundo. La vulneración afectó a 145,4 millones de consumidores de los Estados Unidos y a 8000 de Canadá. Un total de 15,2 millones de registros se vieron en peligro en el Reino Unido, incluidos los datos confidenciales de 700 000 consumidores. En marzo de 2018, Equifax anunció que se habían visto afectados 2,4 millones más de consumidores con respecto al número revelado originalmente. |

En la actualidad, el consejo que ofrece Michael Hayden (exdirector de la NSA y la CIA) es dar por hecho que se ha sufrido una vulneración de seguridad y que una defensa en profundidad en cada nivel debe ser fundamental para la posición de seguridad de una organización. Según Hayden, hay dos tipos de empresas: las que han sufrido vulneraciones de seguridad y las que aún no lo saben.

La filosofía del grupo de productos Microsoft, que inspira el enfoque de DevSecOps, es:

- dar por hecho que se ha sufrido una vulneración de seguridad.

- los atacantes ya están en la red con acceso interno.

- la defensa en profundidad es esencial.

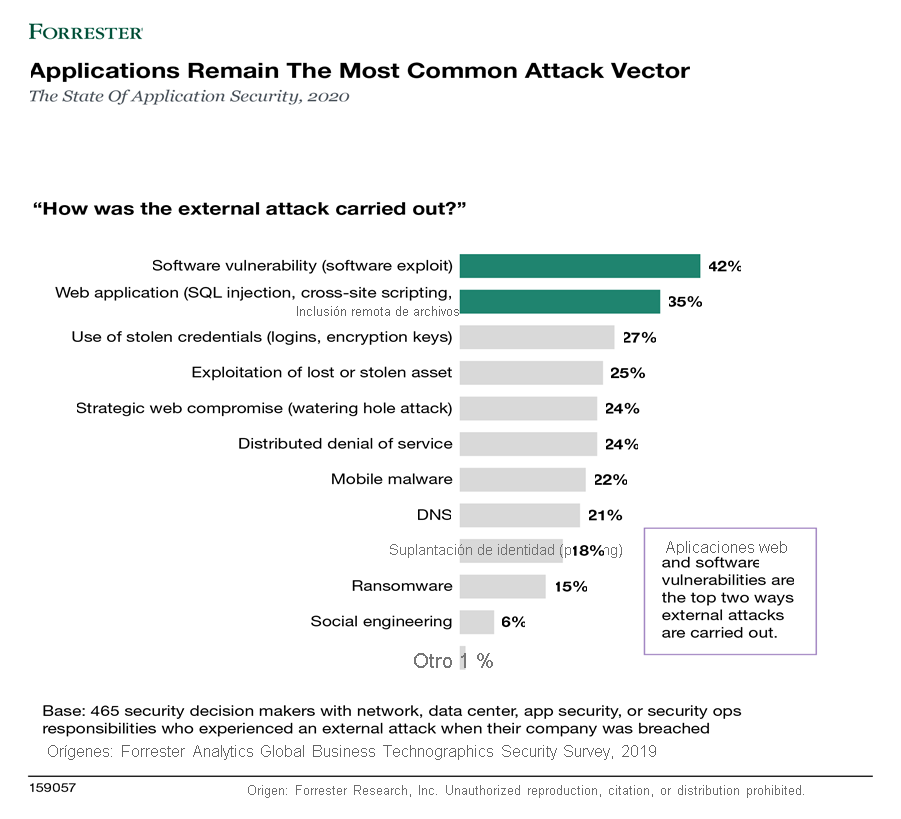

Uno está tan protegido como su vínculo más débil

Las organizaciones están instalando aplicaciones por todas partes. Dependen de aplicaciones web y móviles para atraer a los clientes y de software para ejecutar una enorme oleada de dispositivos de Internet de las cosas (IoT). Pero estas aplicaciones exponen a las empresas a riesgos cada vez mayores; cuando se preguntó a responsables de la toma de decisiones de seguridad de ruta de acceso de red global cuyas empresas habían sufrido vulneraciones en los doce meses anteriores cómo habían realizado los ataques los atacantes externos, indicaron que los dos principales métodos de ataque fueron los ataques directos a aplicaciones web y el aprovechamiento de software vulnerable. Y las empresas van a canalizar más clientes y datos a través de estos objetivos vulnerables en el futuro próximo. Forrester predice que, para 2022, la mayoría de las empresas obtendrán entre el 76 % y el 100 % de sus ventas totales gracias a productos digitales o productos vendidos en línea. Por eso, los profesionales de la seguridad deben centrarse en la protección de las aplicaciones.

Fuente de la imagen: The State Of Application Security, 2020, Forrester Research, Inc., 4 de mayo de 2020

Descripción de la seguridad continua

La seguridad es la aplicación de tecnologías, procesos y controles para proteger sistemas, redes, programas, dispositivos y datos frente al acceso no autorizado o al uso criminal.

La seguridad proporciona garantías de confidencialidad, integridad y disponibilidad frente a ataques deliberados y el abuso de datos y sistemas valiosos.

Importante

Es importante destacar que la seguridad no se centra en los errores, sino en los ataques deliberados. Esto es importante, ya que requerirían contramedidas diferentes: en el caso de los errores, bastaría con una simple notificación o solicitud de confirmación, en el de los actos malintencionados, rotundamente no.

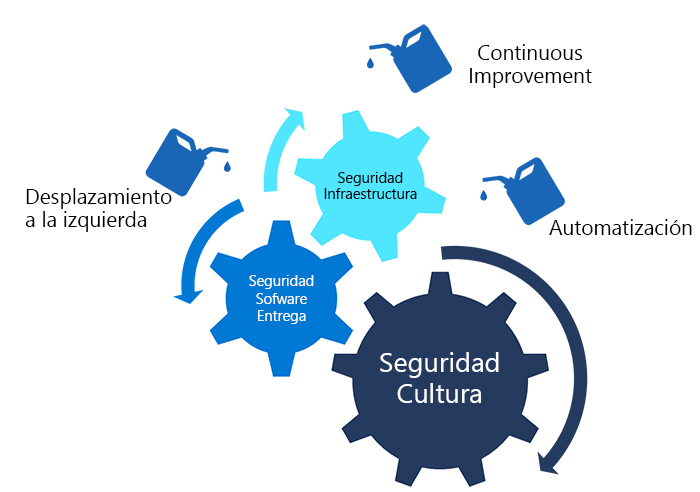

La seguridad continua es un procedimiento que garantiza que la seguridad es una parte integral del ciclo de vida de entrega de software. La seguridad continua de DevOps debe adoptar una vista holística de la seguridad que incluya la cultura de seguridad, la entrega de software segura y la protección de la infraestructura.

La seguridad continua exige un cambio de mentalidad, educación y automatización.

Hay tres elementos para establecer la seguridad continua:

- Un enfoque decidido en la seguridad dentro de la cultura de la organización

- Una infraestructura implementada y administrada mediante la adopción de los procedimientos recomendados de seguridad más recientes

- Un proceso de entrega de software centrado en la seguridad, como el Ciclo de vida de desarrollo de seguridad (SDL) de Microsoft

Los tres principios de DevOps que deben tenerse en cuenta en cada capacidad y, por tanto, también en la seguridad continua, son:

| Principio | Descripción |

|---|---|

Desplazamiento a la izquierda |

El desplazamiento a la izquierda significa anticipar las actividades de seguridad y llevarlas a cabo en una fase temprana del proceso de entrega de software en lugar de más adelante. Los estudios han demostrado que la corrección de errores en una fase anterior del ciclo de desarrollo tiene un impacto considerable en los costos y las pérdidas. |

Automatización Automatización |

La automatización de acciones repetitivas es fundamental para ayudar a reducir la posibilidad de errores. Este enfoque permite que las tareas y los procesos que normalmente son poco frecuentes, como la implementación, se lleven a cabo con más frecuencia. |

Mejora continua Mejora continua |

La mejora continua se consigue mediante el análisis de los comportamientos actuales y la identificación de las posibilidades de optimización. |

Importante

Cuando los tres principios de desplazamiento a la izquierda, automatización y mejora continua se combinan con los elementos de la seguridad continua: cultura, entrega de software e infraestructura, representan un enfoque holístico de la seguridad.