Explicación del panorama de identidades

Es importante comprender el panorama de identidades antes de revisar otros conceptos de identidad. ¿Cómo piensa Microsoft en la identidad al diseñar productos y soluciones? Ciclo de vida esencial de la identidad.

| 1) Confianza cero |

|---|

| 2) Identidad | 3) Acciones |

|---|---|

| Negocio a negocio (B2B) | Autenticación - Prueba - AuthN |

| Negocio a consumidor (B2C) | Autorización - Obtención - AuthZ |

| Credenciales verificables | Administración - Configuración |

| (Proveedores de desconcentración) | Auditoría - Informe |

| 4) Utilización | 5) Mantenimiento |

|---|---|

| Acceso a aplicaciones y datos | Protección - Detección - Respuesta |

| Protección - Criptografía | |

| Dólares - Licencias |

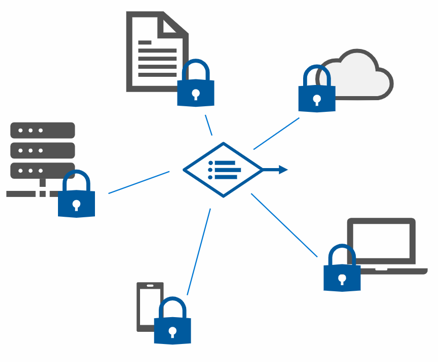

Primero tiene la instrucción de pensar y diseñar siempre con la confianza cero en mente. No proporcione acceso a los datos y las aplicaciones solo porque el usuario ha tenido acceso anteriormente. Siempre debe confirmarlo.

En segundo lugar, tiene sistemas para proporcionar cuentas verificadas para usuarios y aplicaciones. Los servicios de identidad proceden de Microsoft Entra ID, de la federación entre empresas, del negocio al cliente y de proveedores de identidades descentralizadas.

En tercer lugar, tiene las acciones específicas que proporciona la identidad y para mantener los sistemas en ejecución. Los usuarios y las aplicaciones se pueden autenticar y autorizar para obtener acceso a los sistemas. Y los administradores deben supervisar y mantener los sistemas de identidad con una gobernanza adecuada.

En cuarto lugar, puede obtener muchas acciones que se pueden realizar una vez que se comprueben las credenciales. Use aplicaciones y datos, al tiempo que aprovecha otros servicios basados en identidades.

En quinto y último lugar, siempre debe mantener actualizados los sistemas.

De la identidad clásica a la identidad de confianza cero

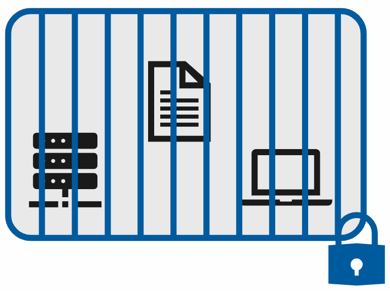

Históricamente, la identidad ha mantenido todos los recursos detrás del firewall. Se enviaba un nombre de usuario y una contraseña para atravesar la puerta, y se obtenía acceso completo a todo. En el mundo moderno, con el gran número de ciberataques, no basta con proteger la red. Si una credencial se pierde o la roban, los actores malintencionados tendrán acceso a todo. Con la confianza cero, los recursos se protegen en cualquier lugar con la directiva.

| Identidad clásica | Identidad de confianza cero |

|---|---|

|

|

| Restricción de todo a una red segura | Protección de recursos en cualquier lugar con una directiva central |

Cada uno de estos temas se tratará con más detalle en el resto de este módulo.