Administración centralizada de directivas con Microsoft Defender for Cloud

La administración basada en directivas puede optimizar las operaciones de TI y ayudar a proteger la organización mediante la aplicación de directivas bien diseñadas. Azure Policy permite definir requisitos para las suscripciones de Azure y adaptarlas al tipo de carga de trabajo o a la confidencialidad de los datos.

Microsoft Defender for Cloud está totalmente integrado con Azure Policy. Defender for Cloud puede supervisar el cumplimiento de las directivas en todas las suscripciones mediante un conjunto predeterminado de directivas de seguridad. Las directivas de seguridad definen el conjunto de controles recomendados para los recursos de la suscripción o el grupo de recursos especificados. Estas directivas de seguridad definen la configuración deseada de las cargas de trabajo y ayudan a garantizar el cumplimiento de los requisitos de seguridad normativos o de la empresa. Estos valores predeterminados se pueden personalizar y definir para satisfacer las necesidades específicas de la organización.

Estas son algunas de las directivas de seguridad integradas que supervisa Defender for Cloud:

- La transferencia segura a cuentas de almacenamiento debe estar habilitada.

- Se debe aprovisionar el administrador de Microsoft Entra para SQL Server.

- La autenticación de cliente debe usar Microsoft Entra ID.

- Se deben habilitar los registros de diagnóstico en Key Vault.

- Las actualizaciones del sistema deben estar instaladas en las máquinas.

- Auditar el cifrado de blobs que falta en las cuentas de almacenamiento.

- El control del acceso a la red Just-In-Time se debe aplicar a las máquinas virtuales.

De forma predeterminada, todas las directivas de seguridad se activan para cada suscripción supervisada. Las directivas de seguridad y las recomendaciones están asociadas entre ellas. Si habilita una directiva de seguridad, como vulnerabilidades del sistema operativo, se habilitarán recomendaciones para esa directiva. En Defender for Cloud, puede definir directivas para las suscripciones o grupos de recursos de Azure de acuerdo con las necesidades de seguridad de la empresa y los tipos de aplicaciones o la confidencialidad de los datos de cada suscripción.

Por ejemplo, es posible que los recursos usados para el desarrollo o las pruebas tengan requisitos de seguridad distintos a los recursos empleados para las aplicaciones de producción. Del mismo modo, es posible que las aplicaciones que usan datos regulados, como los datos personales, requieran un mayor nivel de seguridad. Las directivas de seguridad habilitadas en Microsoft Defender for Cloud controlan las recomendaciones de seguridad y la supervisión para ayudarle a identificar posibles vulnerabilidades y mitigar las amenazas.

Las directivas se heredan de la suscripción al grupo de recursos. Sin embargo, puede controlar las directivas de seguridad de forma individual en el nivel de grupo de recursos.

Nota:

Para modificar una directiva de seguridad en el nivel de suscripción o de grupo de recursos, debe ser el propietario de la suscripción o un colaborador de esta.

Uso de directivas de seguridad

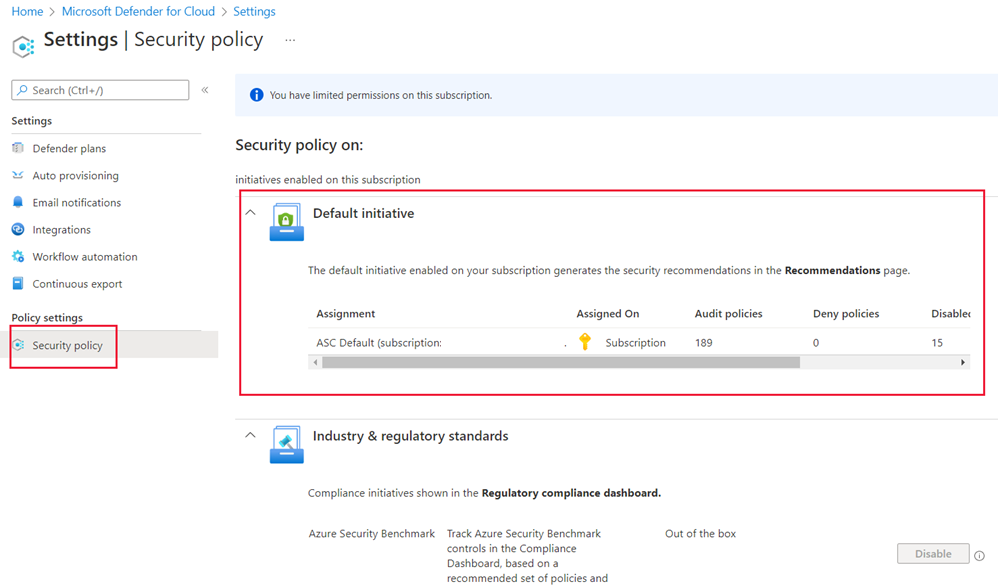

Puede ver las directivas de seguridad activas a través de Configuración del entorno de Defender for Cloud.

Después de seleccionar la suscripción, seleccione Directiva de seguridad para ver las iniciativas predeterminadas o personalizadas habilitadas en la suscripción. En este caso, seleccionaremos la iniciativa predeterminada.

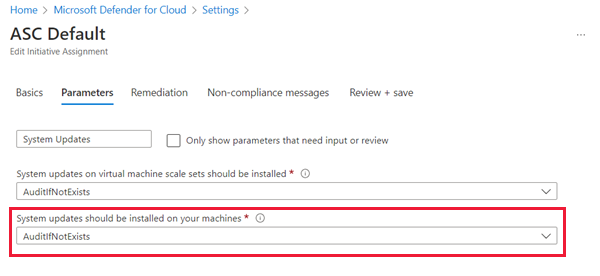

Seleccione la pestaña Parámetros para ver una lista de parámetros de directivas con menús desplegables. Es posible que tenga que desactivar la casilla Only show parameters...(Mostrar solo parámetros...) para ver una vista sin filtrar.

En la imagen anterior, puede ver que se buscó Actualizaciones del sistema y que System updates should be installed on your machines (Las actualizaciones del sistema deben instalarse en las máquinas) se establece en AuditIfNotExists. Esta suscripción tiene la seguridad mejorada desactivada, eso significa que todas las máquinas virtuales (VM) se auditarán para garantizar que se les han aplicado las actualizaciones de seguridad más recientes. Las máquinas virtuales en las que se produzca un fallo en esta comprobación generarán un evento de auditoría.

Cambio de directivas de cumplimiento

Los propietarios y los administradores de seguridad pueden editar la directiva de seguridad predeterminada de cada una de las suscripciones y grupos de administración de Azure mostrados a través de Defender for Cloud. Azure Portal es la forma más sencilla de realizar cambios en la directiva, pero también puede usar una interfaz de línea de comandos (CLI de Azure o Azure PowerShell) o la API REST de programación.

Ahora se examinarán algunas de las recomendaciones que Microsoft Defender for Cloud realiza sobre los recursos en los que se usan estas definiciones de directiva.