¿Qué es Azure Firewall?

Aquí aprenderá los conceptos básicos de Azure Firewall y Azure Firewall Manager. Esta introducción le ayudará a decidir si Azure Firewall y Azure Firewall Manager son una buena opción con la estrategia de seguridad de red de Contoso.

Introducción a Azure Firewall

Azure Firewall es un servicio de seguridad basado en la nube que protege los recursos de red virtual de Azure de amenazas entrantes y salientes. En las secciones siguientes, aprenderá los aspectos básicos y las características clave de Azure Firewall.

¿Qué es un firewall?

Un firewall es una característica de seguridad de red que se sitúa entre una red de confianza y otra que no es de confianza, como Internet. El trabajo del firewall consiste en analizar todo el tráfico de red entrante y saliente. En función de ese análisis, el firewall permite que el tráfico pase, o bien lo deniega. En teoría, el firewall permite todo el tráfico legítimo a la vez que deniega el tráfico malintencionado como el malware y los intentos de intrusión.

De forma predeterminada, la mayoría de los firewalls deniegan todo el tráfico entrante y saliente. Cuando un firewall analiza el tráfico de red, comprueba que se cumplan determinadas condiciones antes de permitir el paso del tráfico. Estas condiciones podrían ser una dirección IP, un FQDN, un puerto de red, un protocolo de red o cualquier combinación.

De manera conjunta, estas condiciones definen una regla de firewall. Es posible que un Firewall solo tenga una regla, pero la mayoría de los firewalls están configurados con muchas. Solo se permite el paso del tráfico de red que cumpla las condiciones de las reglas del firewall.

Algunos firewalls están basados en hardware y residen en dispositivos que se crean para actuar como firewalls. Otros firewalls son programas de software que se ejecutan en dispositivos informáticos de uso general.

¿Qué es Azure Firewall?

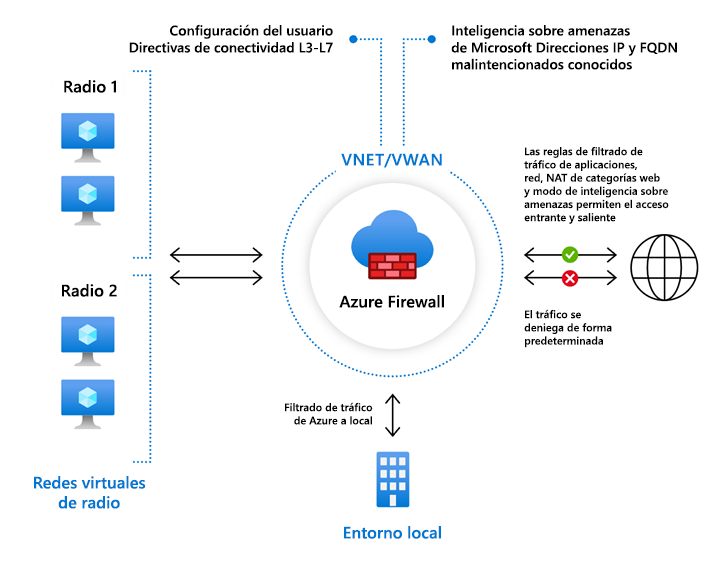

Azure Firewall es un servicio de firewall basado en la nube. En la mayoría de las configuraciones, Azure Firewall se aprovisiona dentro de una red virtual de concentrador. El tráfico hacia y desde las redes virtuales de radio y la red local atraviesa el firewall con la red de concentrador.

De forma predeterminada, se deniega todo el tráfico hacia y desde Internet. Solo se permite el tráfico si supera varias pruebas, como las reglas de firewall configuradas.

Nota:

Azure Firewall no solo funciona para el tráfico hacia y desde Internet, sino también internamente. El filtrado de tráfico interno incluye el tráfico de radio a radio y el tráfico de nube híbrida entre la red local y la red virtual de Azure.

Características clave de Azure Firewall Standard

En la tabla siguiente se enumeran las características clave de Azure Firewall Standard.

| Característica | Descripción |

|---|---|

| Traducción de direcciones de red de origen (SNAT) | Todo el tráfico saliente se envía a la dirección IP privada de la instancia de Azure Firewall. La dirección IP de cada máquina virtual de origen se convierte en la dirección IP pública estática de la instancia de Azure Firewall. Para todos los destinos externos, el tráfico de red parece provenir de una única dirección IP pública. |

| Traducción de direcciones de red de destino (DNAT) | Todo el tráfico entrante procedente de orígenes externos se envía a la dirección IP pública de la instancia de Azure Firewall. El tráfico permitido se convierte en la dirección IP privada del recurso de destino en la red virtual. |

| Reglas de aplicación | Reglas que limitan el tráfico de salida a una lista de FQDN. Por ejemplo, puede permitir que el tráfico saliente acceda al FQDN de una instancia de base de datos SQL especificada. |

| Reglas de red | Reglas para el tráfico entrante y saliente en función de parámetros de red. Estos parámetros incluyen la dirección IP de origen o de destino; el puerto de red y el protocolo de red. |

| Información sobre amenazas | Filtra el tráfico entrante y saliente en función de las reglas de inteligencia sobre amenazas de Microsoft, que definen las direcciones IP y los nombres de dominio malintencionados conocidos. Puede configurar Azure Firewall con uno de los dos modos de inteligencia sobre amenazas: alertas cuando el tráfico no supere una regla de inteligencia sobre amenazas, o bien alertas y denegación del tráfico. |

| Con estado | Examina los paquetes de red en contexto, no solo de forma individual. Si, dado el tráfico actual, uno o varios paquetes llegan de forma inesperada, Azure Firewall los trata como malintencionados y los deniega. |

| Tunelización forzada | Permite a Azure Firewall enrutar todo el tráfico saliente a un recurso de red especificado en lugar de directamente a Internet. El recurso de red podría ser un firewall de hardware local o una aplicación virtual de red que procese el tráfico antes de permitir que pase a Internet. |

| Compatibilidad de etiqueta | Azure Firewall admite etiquetas de servicio y etiquetas FQDN para facilitar la configuración de reglas. Una etiqueta de servicio es una entidad de texto que representa un servicio de Azure. Por ejemplo, AzureCosmosDB es la etiqueta de servicio para el servicio Azure Cosmos DB. Una etiqueta FQDN es una entidad de texto que representa un grupo de nombres de dominio asociados a servicios conocidos de Microsoft. Por ejemplo, WindowsVirtualDesktop es la etiqueta FQDN para el tráfico de Azure Virtual Desktop. |

| Proxy DNS | Con el proxy DNS habilitado, Azure Firewall puede procesar y reenviar consultas DNS desde una red virtual al servidor DNS que desee. |

| DNS personalizado | Le permite configurar Azure Firewall para usar un servidor DNS propio, al tiempo que garantiza que las dependencias de salida del firewall se siguen resolviendo con Azure DNS. |

| Categorías web | La característica Categorías web permite a los administradores permitir o denegar el acceso de los usuarios a categorías de sitios web, como sitios web de juegos de apuestas, redes sociales y otros. |

| Supervisión | Azure Firewall registra todo el tráfico de red entrante y saliente, y puede analizar los registros resultantes mediante Azure Monitor, Power BI, Excel y otras herramientas. |

¿Qué es Azure Firewall Premium?

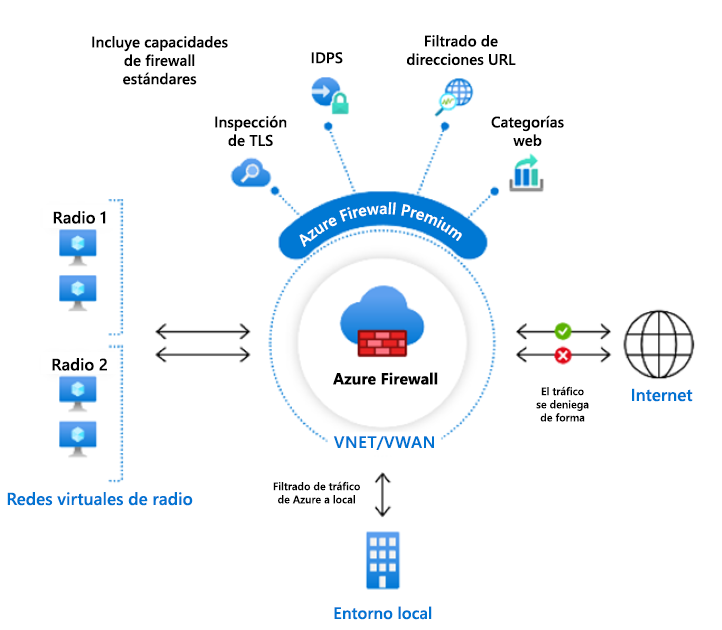

Azure Firewall Premium proporciona protección contra amenazas avanzada que satisface las necesidades de entornos altamente confidenciales y regulados, como el sector de los pagos y el sector sanitario.

Características clave de Azure Firewall Premium

En la tabla siguiente se enumeran las características clave de Azure Firewall Premium.

| Característica | Descripción |

|---|---|

| Inspección de TLS | Descifra el tráfico saliente, procesa los datos, los cifra y los envía al destino. |

| IDPS | Un sistema de detección y prevención de intrusiones (IDPS) de red permite supervisar las actividades de la red en busca de actividades malintencionadas, registrar información sobre estas actividades, notificarlas e intentar bloquearlas opcionalmente. |

| Filtrado para direcciones URL | Extiende la capacidad de filtrado de FQDN de Azure Firewall para tener en cuenta una dirección URL completa. Por ejemplo, www.contoso.com/a/c en lugar de www.contoso.com. |

| Categorías web | Los administradores pueden permitir o denegar el acceso de los usuarios a determinadas categorías de sitios web, como sitios web de apuestas, sitios web de redes sociales y otros. Las categorías web se pueden ajustar con más precisión en Azure Firewall Premium. |

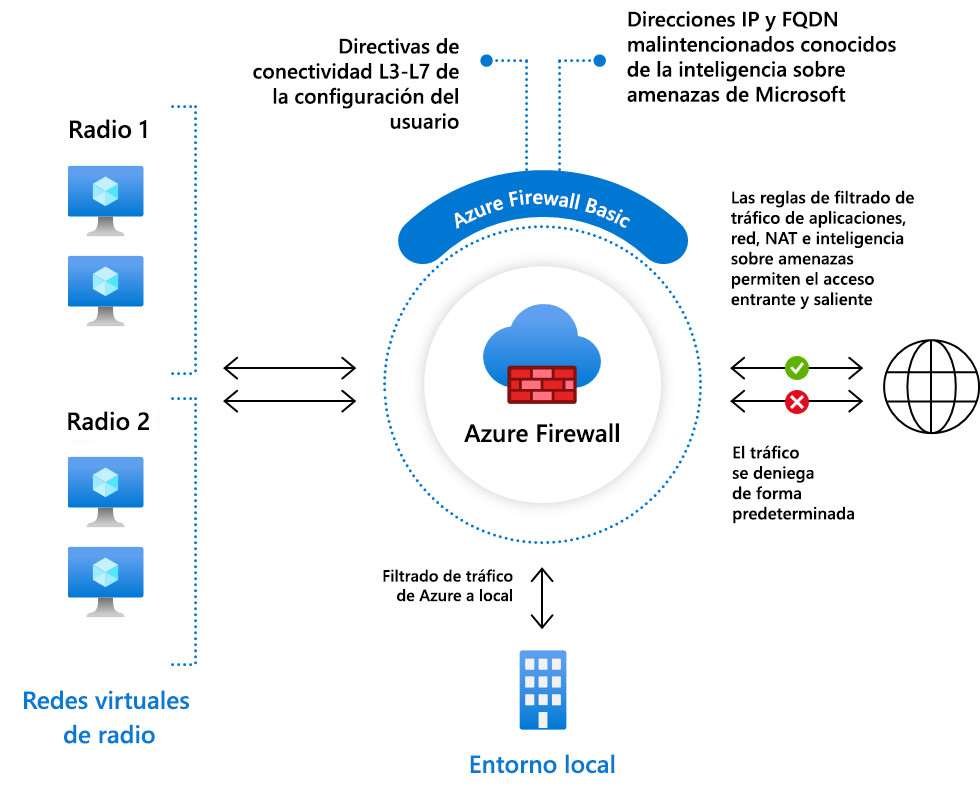

¿Qué es Azure Firewall Basic?

Azure Firewall Básico está pensado para que los clientes pymes protejan sus entornos en la nube de Azure. Proporciona la protección esencial que los clientes pymes necesitan a un precio asequible.

Azure Firewall Basic es similar a Firewall Standard, pero tiene las siguientes limitaciones:

- Solo admite el modo de alerta de Intel para amenazas.

- Se ha corregido la unidad de escalado para que el servicio se ejecute en dos instancias de back-end de máquina virtual.

- Se recomienda para entornos con un rendimiento estimado de 250 Mbps.

Introducción a Azure Firewall Manager

Azure Firewall Manager proporciona un punto central de configuración y administración de varias instancias de Azure Firewall. Azure Firewall Manager permite crear una o varias directivas de firewall y aplicarlas rápidamente a varios firewalls.

¿Qué es una directiva de firewall?

La configuración de una única instancia de Azure Firewall puede ser complicada. Por ejemplo, es posible que el firewall se configure con varias colecciones de reglas. Una colección es una combinación de uno o todos los elementos siguientes:

- Una o varias reglas de traducción de direcciones de red (NAT)

- Una o varias reglas de red

- Una o varias reglas de aplicación

Al incluir otras opciones de configuración del firewall, como reglas de inteligencia sobre amenazas y DNS personalizado, la configuración de un solo firewall puede suponer una carga. A esa carga se le agregan dos escenarios de seguridad de red comunes:

- Las arquitecturas de red necesitan varios firewalls.

- Quiere que cada firewall implemente un nivel básico de reglas de seguridad que se apliquen a todos los usuarios, además de reglas especiales para grupos designados, como desarrolladores, usuarios de base de datos y el departamento de marketing.

Para simplificar la complejidad de la administración de estos escenarios de firewall y otros similares, puede implementar directivas de firewall. Una directiva de firewall es un recurso de Azure que contiene una o más colecciones de reglas de NAT, red y aplicación. También contiene la configuración de DNS personalizada, la configuración de inteligencia sobre amenazas y mucho más.

Aquí el punto clave es que Azure ofrece un recurso denominado directiva de firewall. Una directiva de firewall que cree es una instancia de ese recurso. Como recurso independiente, puede aplicar rápidamente la directiva a varios firewalls mediante Azure Firewall Manager. Puede crear una directiva para que sea la directiva base y, después, tener directivas más especializadas que hereden las reglas de la directiva base.

Características clave de Azure Firewall Manager

En la tabla siguiente se enumeran las características clave de Azure Firewall Manager.

| Característica | Descripción |

|---|---|

| Administración centralizada | Administra todas las configuraciones de firewall de toda la red. |

| Administración de varios firewall | Implemente, configure y supervise cualquier número de firewalls desde una única interfaz. |

| Admite varias arquitecturas de red | Protege las redes virtuales de Azure estándar y los centros de Azure Virtual WAN. |

| Enrutamiento automático de tráfico | El tráfico de red se enruta automáticamente al firewall (solo cuando se usa con el centro de Azure Virtual WAN). |

| Directivas jerárquicas | Permite crear directivas de firewall principales y secundarias. Una directiva primaria contiene las reglas y la configuración que desea aplicar globalmente. Una directiva secundaria hereda todas las reglas y la configuración de su elemento primario. |

| Compatibilidad con proveedores de seguridad de terceros | Permite integrar soluciones de seguridad como servicio (SECaaS) de terceros para proteger la conexión de la red a Internet. |

| Plan de protección contra DDoS | Puede asociar las redes virtuales a un plan de protección contra DDoS en Azure Firewall Manager. |

| Administración de directivas de Web Application Firewall | Puede crear y asociar de forma centralizada directivas de Web Application Firewall (WAF) para las plataformas de entrega de aplicaciones, como Azure Front Door y Azure Application Gateway. |

Nota:

Al permitir la integración de soluciones de SECaaS de terceros, la estrategia de seguridad de red podría ser usar Azure Firewall para supervisar el tráfico de red local mientras se usa el proveedor de SECaaS de terceros para supervisar el tráfico de Internet.

Opciones de arquitectura

Azure Firewall Manager proporciona administración de seguridad para las dos arquitecturas de red siguientes:

- Red virtual de concentrador. Una red virtual de Azure estándar en la que se han aplicado una o varias directivas de firewall.

- Centro virtual protegido. Un centro de Azure Virtual WAN en el que se han aplicado una o varias directivas de firewall.