Exploración de casos de uso de Detección y respuesta extendidas (XDR)

A continuación se muestran ejemplos de casos de uso de detección y mitigación.

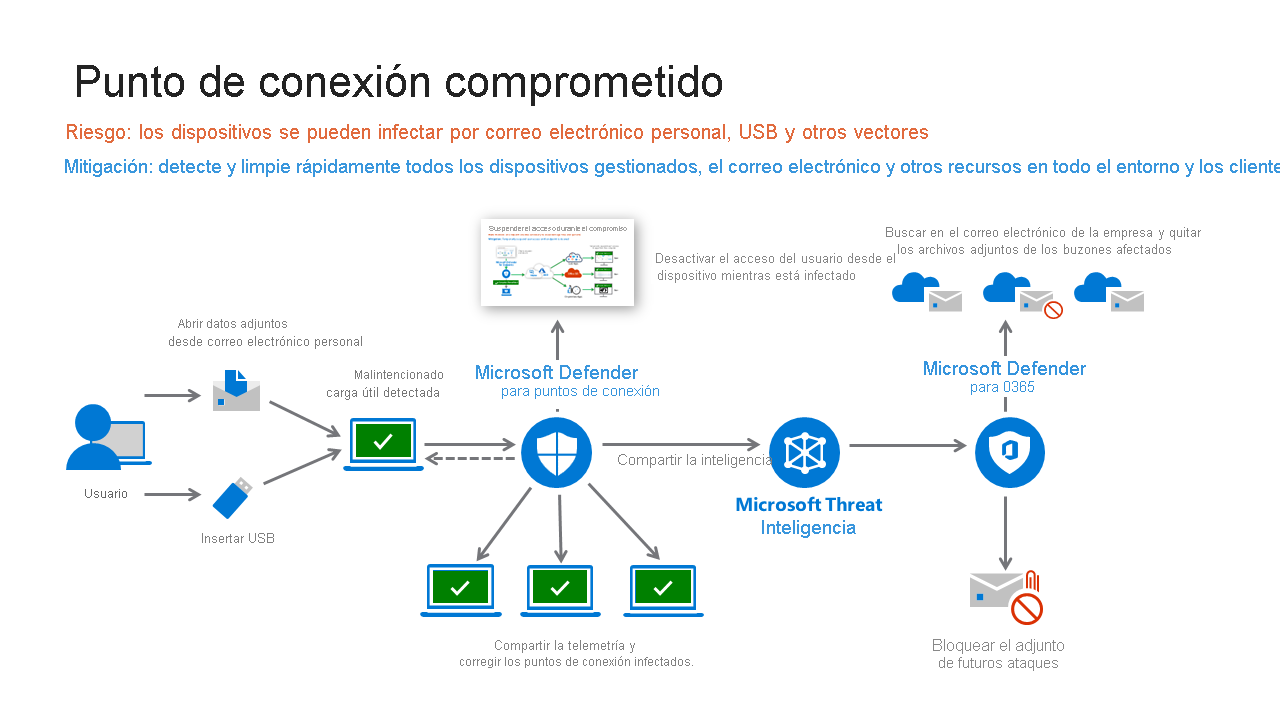

Detección de amenazas

En este escenario se muestra un caso en el que Microsoft Defender para punto de conexión detecta una carga malintencionada (que podría provenir de cualquier origen, incluido el correo electrónico personal o una unidad USB).

La víctima recibe un correo electrónico malintencionado en una cuenta de correo electrónico personal no protegida por Microsoft Defender para Office 365 (MDO) o una unidad USB y abre los datos adjuntos. Una vez que se abren los datos adjuntos, el malware infecta el equipo. El usuario no es consciente de que se ha producido un ataque. Pero Microsoft Defender para punto de conexión (MDE) detecta este ataque, genera una alerta para las operaciones de seguridad y proporciona detalles sobre la amenaza al equipo de seguridad. Deshabilitar el acceso de usuario desde el dispositivo mientras está infectado: MDE comunica a Intune que el nivel de riesgo en este punto de conexión ha cambiado. Se desencadena una directiva de cumplimiento de Intune configurada con una gravedad de nivel de riesgo de MDE y marca que la cuenta no cumple con la directiva de organizaciones. El acceso condicional creado en Microsoft Entra ID bloquea el acceso de usuario a las aplicaciones.

Corrección

MDE corrige la amenaza: ya sea a través de la corrección automatizada, la aprobación del analista de seguridad de la corrección automatizada o la investigación manual de amenazas del analista.

MDE también corrige esta amenaza en toda su empresa y en nuestros clientes de MDE de Microsoft al agregar información sobre este ataque al sistema de inteligencia sobre amenazas de Microsoft.

Compartir la inteligencia y restaurar el acceso

Restaurar el acceso: una vez corregidos los dispositivos infectados, MDE indica a Intune que cambie el estado de riesgo del dispositivo y el acceso condicional de Entra ID y que permita el acceso a los recursos empresariales (más en la siguiente diapositiva). Corregir las variantes de amenazas en MDO y otros: las señales de amenazas de la inteligencia sobre amenazas de Microsoft se usan en herramientas de Microsoft que protegen otras partes de la superficie expuesta a ataques de su organización. MDO y Microsoft Defender for Cloud usan las señales para detectar y corregir amenazas en el correo electrónico, la colaboración de Office, Azure, etc.

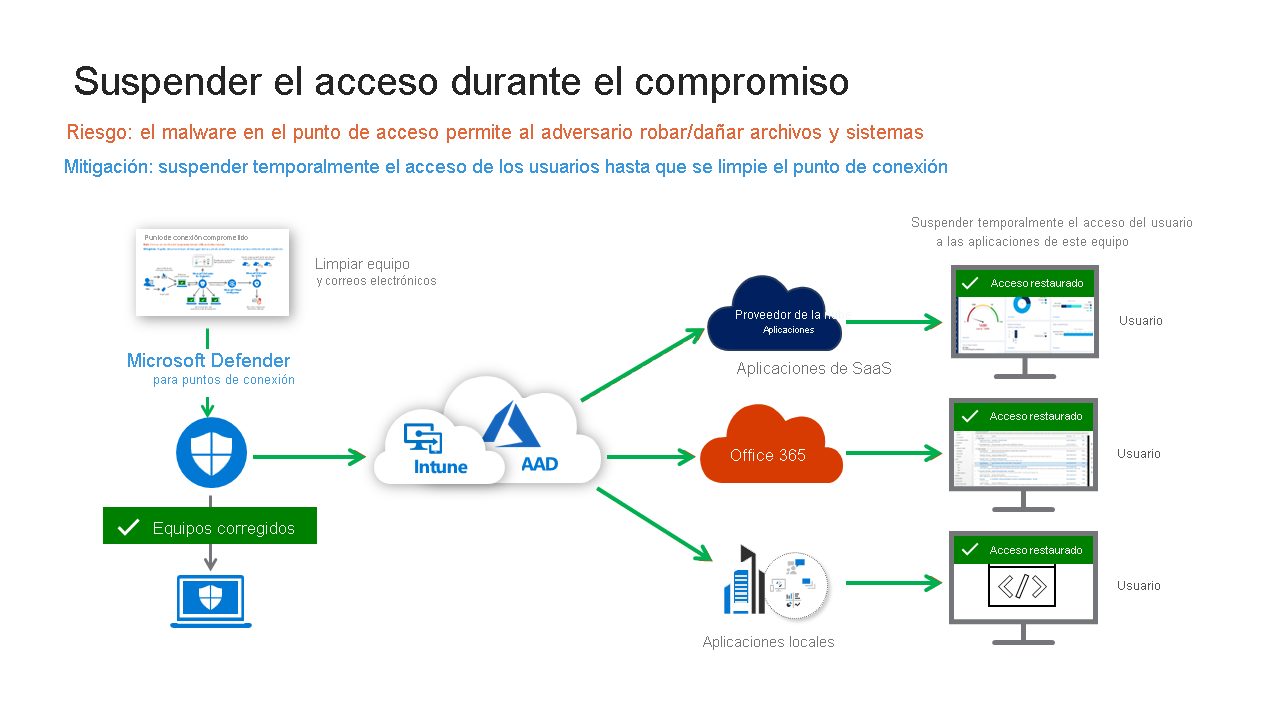

del gráfico anterior cuando el dispositivo del usuario todavía estaba en peligro

Acceso restringido

El acceso condicional conoce el riesgo del dispositivo porque Microsoft Defender para punto de conexión (MDE) lo notifica a Intune, que luego actualiza el estado de cumplimiento del dispositivo en Microsoft Entra ID.

Durante este tiempo, el usuario tiene acceso restringido a los recursos corporativos. Esta restricción se aplica a todas las nuevas solicitudes de recursos e impide el acceso actual a recursos que admitan la evaluación continua del acceso (CAE). Se podrá seguir haciendo tareas generales de productividad en Internet, como buscar en YouTube, Wikipedia y cualquier otra cosa que no requiera autenticación corporativa, pero no se tendrá acceso a los recursos corporativos.

Acceso restaurado

Una vez que se ha corregido y limpiado la amenaza, MDE desencadena Intune para actualizar Microsoft Entra ID y el acceso condicional restaura el acceso del usuario a los recursos corporativos.

Esto mitiga el riesgo para la organización al garantizar que los atacantes que puedan tener el control de estos dispositivos no puedan acceder a los recursos corporativos, a la vez que se minimiza el impacto en la productividad de los usuarios para reducir al mínimo la interrupción de los procesos empresariales.