Introducción a Microsoft Defender for Identity

Microsoft Defender for Identity es una solución de seguridad basada en la nube que aprovecha las señales locales de Active Directory para identificar, detectar e investigar las amenazas avanzadas, las identidades vulnerables y las acciones internas malintencionadas dirigidas a su organización.

Microsoft Defender for Identity ofrece las siguientes ventajas:

- Monitorear a los usuarios, el comportamiento de las entidades y las actividades con análisis basados en el aprendizaje

- Proteger las identidades y credenciales de los usuarios almacenadas en el Active Directory

- Identificar e investigar las actividades sospechosas de los usuarios y los ataques avanzados a lo largo de la cadena de exterminio

- Proporcionar información clara sobre los incidentes en una línea de tiempo simple para una rápida evaluación de errores

Monitorear y perfilar el comportamiento y las actividades de los usuarios

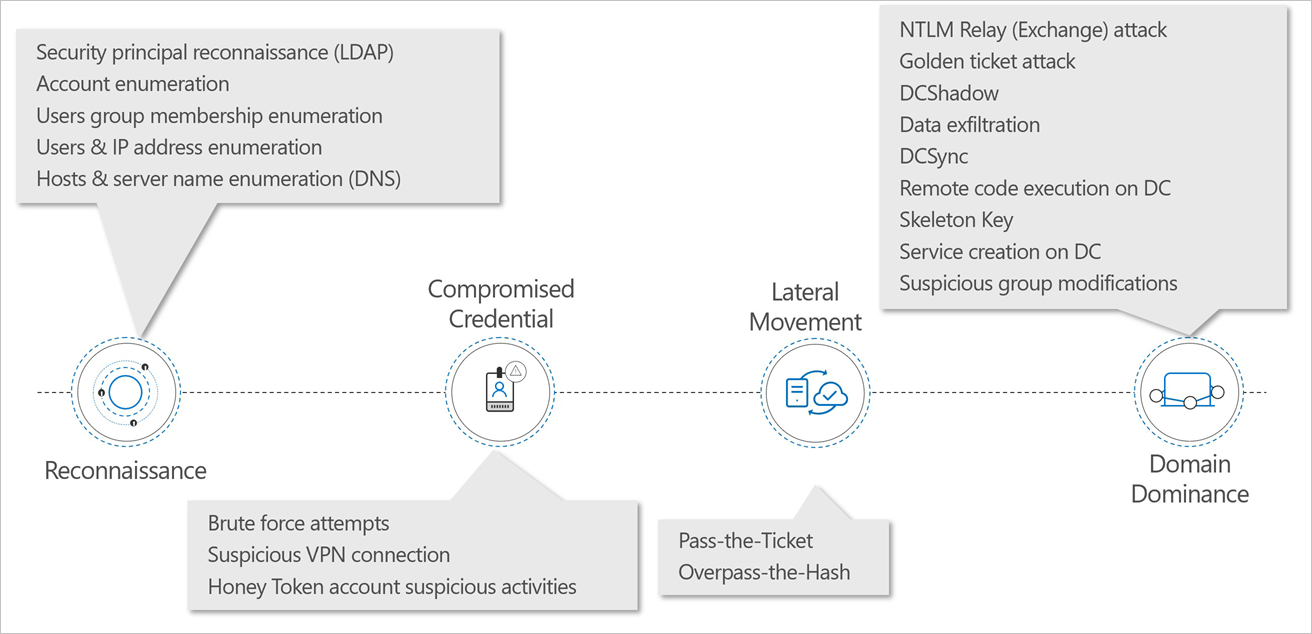

Microsoft Defender for Identity monitorea y analiza las actividades de los usuarios y la información a través de su red, como los permisos y la pertenencia a grupos. Luego, crea una línea de base de comportamiento para cada usuario. Microsoft Defender for Identity identifica las anomalías mediante inteligencia adaptable incorporada, dándole una visión de las actividades y eventos sospechosos, revelando las amenazas avanzadas, los usuarios comprometidos y las amenazas internas a las que se enfrenta su organización. Los sensores patentados de Microsoft Defender for Identity monitorean los controladores de dominio organizacionales, proporcionando una visión completa de todas las actividades del usuario desde cada dispositivo.

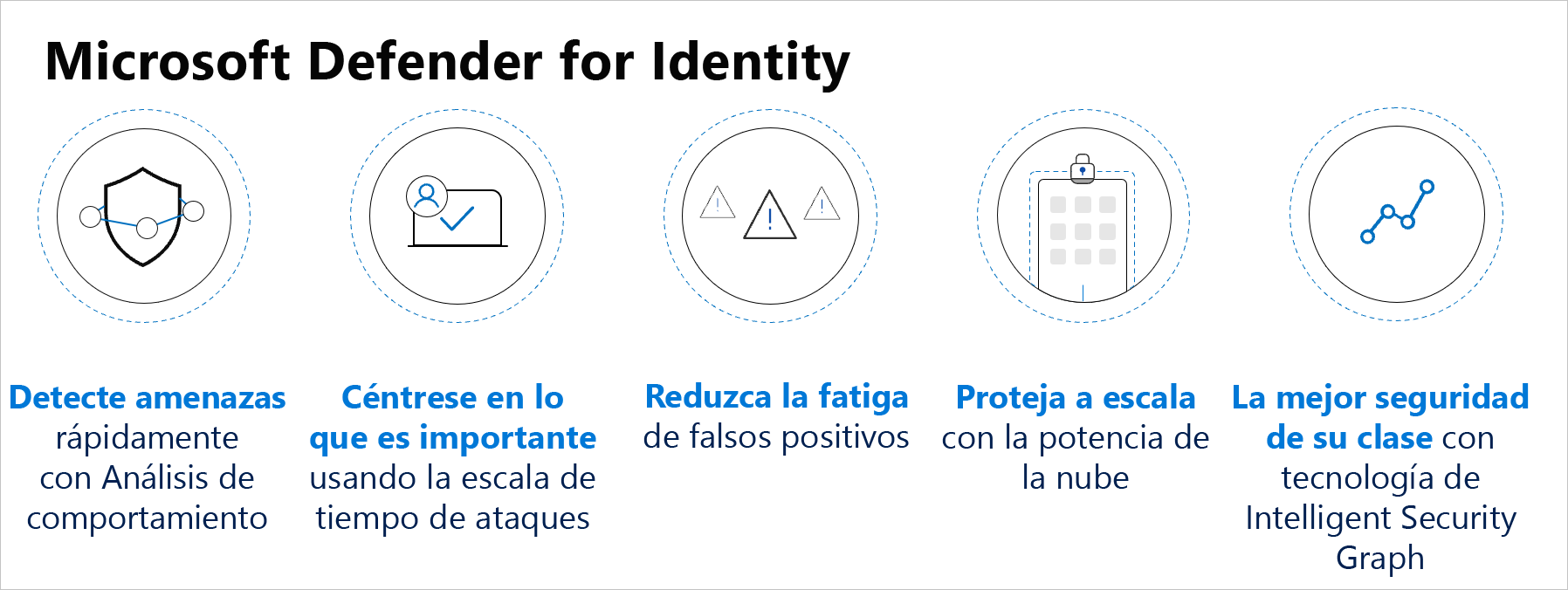

Proteger las identidades de los usuarios y reducir la superficie expuesta a ataques

Microsoft Defender for Identity le proporciona una valiosa información sobre las configuraciones de identidad y las mejores prácticas de seguridad sugeridas. A través de informes de seguridad y análisis de perfiles de usuario, Microsoft Defender for Identity ayuda a reducir drásticamente la superficie expuesta a ataques de su organización, haciendo más difícil comprometer las credenciales de los usuarios y avanzar en un ataque. Las rutas visuales de movimiento lateral de Microsoft Defender for Identity le ayudan a comprender de forma rápida cómo un atacante puede moverse lateralmente dentro de su organización para comprometer cuentas sensibles y le ayudan a prevenir esos riesgos por adelantado. Los informes de seguridad de Microsoft Defender for Identity ayudan a identificar a los usuarios y dispositivos que se autentican utilizando contraseñas de texto claro y proporcionan información adicional para mejorar la postura y las directivas de seguridad de su organización.

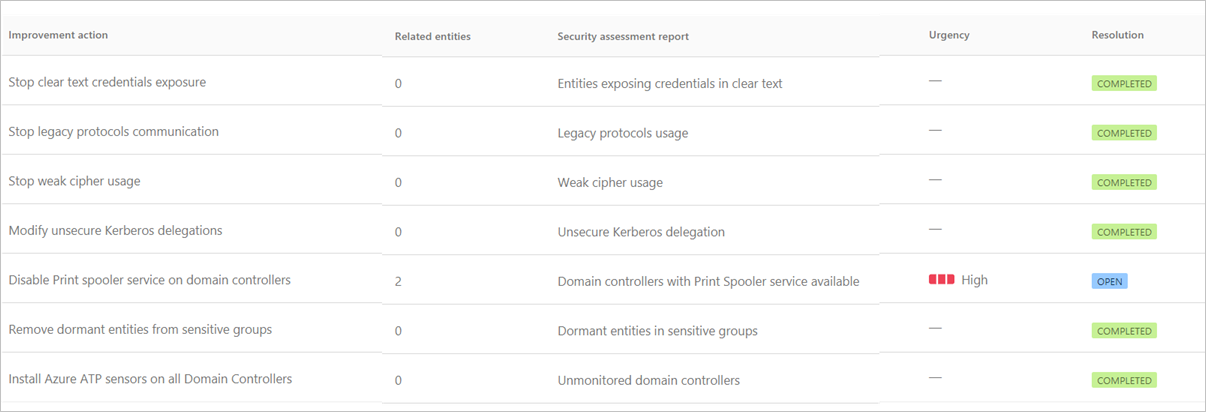

Identificar actividades sospechosas y ataques avanzados a través de la cadena de exterminio de los ciberataques

Por lo general, los ataques son iniciados contra cualquier entidad accesible, como un usuario con pocos privilegios, y luego se desplazan rápidamente lateralmente hasta que el atacante obtiene acceso a activos valiosos, como cuentas confidenciales, administradores de dominios y datos altamente confidenciales. Microsoft Defender for Identity tiene una amplia gama de detecciones a lo largo de la cadena de exterminio, desde el reconocimiento, las credenciales comprometidas y los movimientos laterales, hasta la dominación de dominios.

Por ejemplo, en la etapa de reconocimiento, el reconocimiento LDAP es utilizado por los atacantes para obtener información crítica sobre el entorno del dominio. Información que ayuda a los atacantes a asignar la estructura del dominio, así como a identificar cuentas privilegiadas para su uso posterior. Esta detección se desencadena en función de los ordenadores que realizan consultas de enumeración de LDAP sospechosas o consultas dirigidas a grupos confidenciales.

Los ataques de fuerza bruta son una forma común de comprometer las credenciales. Esto ocurre cuando un atacante intenta autenticarse con múltiples contraseñas en diferentes cuentas hasta encontrar una contraseña correcta o utilizando una difusión de contraseñas a gran escala que funciona por lo menos para una cuenta. Una vez encontrado, el atacante se conecta usando la cuenta autentificada. Microsoft Defender for Identity puede detectar esto cuando advierte múltiples fallos de autenticación que se producen usando Kerberos, NTLM, o el uso de un difusor de contraseñas.

La siguiente etapa es cuando los atacantes intentan moverse lateralmente a través de su entorno, usando el pass-the-ticket, por ejemplo. Pass-the-ticket es una técnica de movimiento lateral en la que los atacantes roban un billete de Kerberos de un ordenador y lo utilizan para acceder a otro ordenador reutilizando el billete robado. En esta detección, un billete de Kerberos está siendo usado en dos (o más) ordenadores diferentes.

En última instancia, los atacantes quieren establecer una dominación de los dominios. Un método, por ejemplo, es el ataque DCShadow. Este ataque está diseñado para cambiar los objetos del directorio usando una replicación malintencionada. Este ataque puede realizarse desde cualquier máquina mediante la creación de un controlador de dominio no autorizado utilizando un proceso de replicación. Si esto ocurre, Microsoft Defender for Identity dispara una alerta cuando una máquina en la red trata de registrarse como controlador de dominio no autorizado.

Este no es el conjunto completo de detecciones, pero muestra la amplitud de las detecciones que cubre Microsoft Defender for Identity.

Conozca cómo detectar actividades sospechosas y posibles ataques con Microsoft Defender for Identity

Vea una versión en vídeo de la guía interactiva (subtítulos disponibles en más idiomas).

Haga clic en la opción de pantalla completa del reproductor de vídeo. Cuando haya terminado, use la flecha Atrás del explorador para volver a esta página.