Administración de la colaboración externa en Azure AD

Azure Active Directory es el servicio de directorio que usa Microsoft 365. La configuración de las relaciones de organización de Azure Active Directory afecta directamente al uso compartido en Teams, Grupos de Microsoft 365, SharePoint y OneDrive.

Configuración de Identidades externas en Microsoft Teams

Identidades externas de Azure AD hace referencia a todas las formas en que puede interactuar de forma segura con usuarios externos a la organización. Si desea colaborar con asociados, distribuidores o proveedores, puede compartir sus recursos y definir cómo los usuarios internos pueden acceder a organizaciones externas.

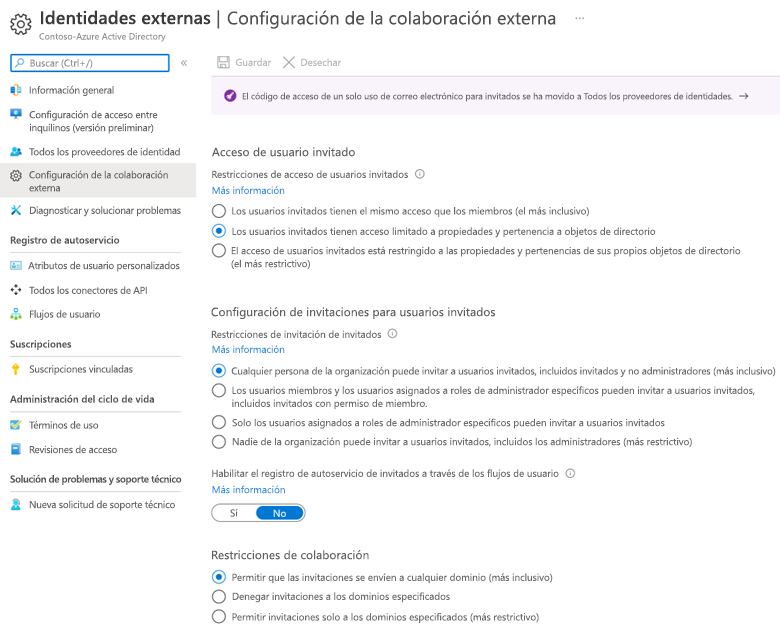

A continuación, se muestra la configuración de Identidades externas para la experiencia de colaboración externa en Microsoft Team:

| Valor | Predeterminado | Descripción |

|---|---|---|

| Acceso de usuario invitado | Los invitados tienen acceso limitado a las propiedades y pertenencias de objetos de directorio | Determina los permisos que tienen los invitados en Azure Active Directory. |

| Configuración de invitaciones para usuarios invitados | Cualquier usuario de la organización puede invitar a usuarios, incluidos los invitados y los que no sean administradores | Determina si los invitados, miembros y administradores pueden invitar a usuarios invitados a la organización. Esta configuración afecta a las experiencias de uso compartido de Microsoft 365 como Teams y SharePoint. |

| Habilitar el registro de autoservicio de invitados a través de los flujos de usuario | No | Determina si puede crear flujos de usuario que permitan a alguien registrarse en una aplicación que ha creado y crear una cuenta de invitado. |

| Restricciones de colaboración | Permitir el envío de invitaciones a cualquier dominio | Esta configuración le permite especificar una lista de dominios permitidos o bloqueados para el uso compartido. Si se especifican dominios permitidos, las invitaciones de uso compartido solo se pueden enviar a estos dominios. Si se especifican dominios denegados, las invitaciones de uso compartido no se pueden enviar a estos dominios. Esta configuración afecta a las experiencias de uso compartido de Microsoft 365 como Teams y SharePoint. Puede permitir o bloquear dominios en un nivel más granular con el filtrado de dominios de SharePoint o Teams. |

| Acceso entre inquilinos | - Colaboración B2B: permitir el acceso - Conexión directa B2B: bloquear el acceso - Configuración de la organización: ninguna |

La configuración controla cómo colaboran las organizaciones externas de Azure AD con usted (acceso entrante) y cómo colaboran los usuarios con organizaciones externas de Azure AD (acceso saliente). La configuración de acceso entre inquilinos de Azure Active Directory para la conexión directa B2B también debe configurarse para compartir un canal externamente. |

Configuración de la colaboración externa

La configuración de colaboración externa le permite especificar qué roles de su organización pueden invitar a usuarios externos para una colaboración B2B. Esta configuración incluye las siguientes opciones:

- Acceso de usuario invitado

- Especificar quién puede invitar a invitados

- Habilitar el registro de invitados sin intervención del administrador a través de los flujos de usuario

- Permitir o bloquear dominios

Para configurar las opciones:

Inicie sesión en el Centro de administración de Azure AD como administrador de inquilinos.

Seleccione Identidades externas > Configuración de colaboración externa.

En Acceso de usuario invitado, elija el nivel de acceso que desea que tengan los usuarios invitados:

Los usuarios invitados tienen el mismo acceso que los miembros (nivel más permisivo): esta opción proporciona a los invitados el mismo acceso que los usuarios miembros a los recursos de Azure AD y a los datos de directorio.

Los usuarios invitados tienen acceso limitado a las propiedades y pertenencias de objetos de directorio: (Valor predeterminado). Esta configuración impide que los invitados realicen determinadas tareas de directorio, como enumerar usuarios, grupos u otros recursos de directorio. Los invitados pueden ver la pertenencia de todos los grupos que no estén ocultos.

El acceso de los usuarios invitados queda restringido a las propiedades y pertenencias de sus propios objetos de directorio (nivel menos permisivo): con esta configuración, los invitados solo pueden tener acceso a sus propios perfiles. Los invitados no pueden ver los perfiles, grupos o pertenencias a grupos de otros usuarios.

En Opciones de configuración de invitado, elija la configuración adecuada:

Cualquier usuario de la organización puede invitar a otros usuarios, incluidos los invitados y los que no sean administradores (nivel más inclusivo): para permitir que los invitados de la organización inviten a otros usuarios, incluidos aquellos que no sean miembros de una organización, seleccione esta opción.

Los usuarios miembros y los usuarios con roles de administrador específicos pueden invitar a usuarios, incluidos los invitados con permisos de miembro: para permitir que los usuarios miembros y los usuarios que tienen roles de administrador específicos inviten a otros usuarios, seleccione esta opción.

Solo los usuarios con roles de administrador específicos pueden invitar a usuarios invitados: para permitir que solo los usuarios con roles de administrador inviten a otros usuarios, seleccione esta opción. Los roles de administrador incluyen los de administrador global, administrador de usuarios e Invitador de usuarios.

Ningún usuario de la organización puede invitar a otros usuarios, incluidos los administradores (nivel más restrictivo): para que ningún usuario de la organización pueda invitar a otros usuarios, seleccione esta opción.

En Habilitar el registro de autoservicio de invitado a través de flujos de usuario, seleccione Sí si desea poder crear flujos de usuario que permitan a los usuarios registrarse en aplicaciones.

En Restricciones de colaboración, puede elegir si desea permitir o denegar invitaciones a los dominios que especifique y escribir nombres de dominio específicos en los cuadros de texto. Para varios dominios, escriba cada dominio en una nueva línea.

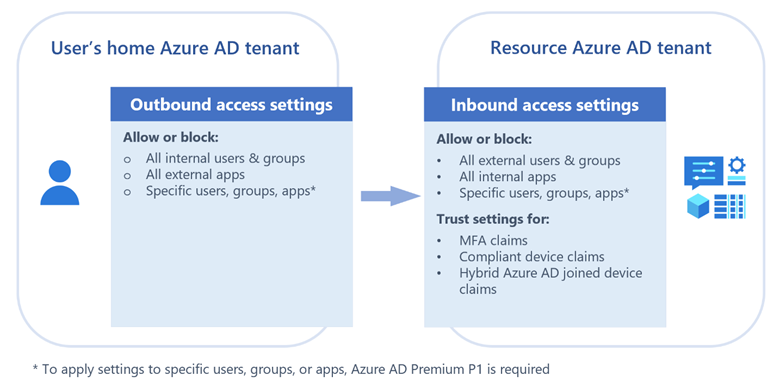

Configuración del acceso entre inquilinos

La configuración de acceso entre inquilinos se usa para administrar la colaboración B2B y la conexión directa B2B con organizaciones externas de Azure AD, incluyendo entre las nubes de Microsoft.

La conexión directa B2B de Azure AD está deshabilitada de forma predeterminada. Si desea posibilitar que los usuarios colaboren con personas externas a la organización en canales compartidos en Microsoft Teams, debe configurar la conexión directa B2B. Puede habilitar canales compartidos con todas las organizaciones externas o con organizaciones específicas.

A continuación se muestra la configuración de administración de la característica de conexión directa B2B:

La configuración de acceso saliente controla si los usuarios pueden acceder a los recursos de una organización externa. Habilite esta opción de configuración para permitir que los usuarios participen en canales compartidos de otras organizaciones.

La configuración de acceso entrante controla si los usuarios de organizaciones externas de Azure AD pueden acceder a los recursos de su organización. Habilite esta opción de configuración para permitir que los usuarios inviten a personas de otras organizaciones a participar en canales compartidos

La configuración de confianza (entrante) determina si las directivas de acceso condicional confiarán en la autenticación multifactor (MFA), el dispositivo compatible y las notificaciones de dispositivos unidos de Azure AD híbrido de una organización externa si sus usuarios ya han cumplido estos requisitos en sus inquilinos principales.

Habilitar canales compartidos con todas las organizaciones externas

Si su organización no tiene un requisito para restringir la colaboración con otras organizaciones, habilitar todas las organizaciones de forma predeterminada puede ahorrarle tiempo y complejidad en la administración de cada organización por separado. Para obtener más información, consulte Habilitar canales compartidos con todas las organizaciones externas.

Habilitar canales compartidos con organizaciones específicas

Si su organización tiene un requisito para restringir la colaboración con organizaciones específicas, debe configurar la conexión directa B2B para cada organización con la que quiera colaborar. Estos son los pasos principales:

- Agregar una organización.

- Configurar la configuración de entrada para que la organización permita invitar a los usuarios de la organización a los canales compartidos.

- Configurar la configuración de salida para que la organización permita invitar a los usuarios a los canales compartidos de otra organización.

Para obtener más información, consulte colaborar con participantes externos en un canal compartido.

Bloquear el acceso de invitado para grupos y equipos individuales

Además del control a nivel de la organización, también puede controlar el acceso de invitado para grupos individuales.

Usar Azure Active Directory de PowerShell para Graph

Si desea permitir el acceso de invitado a la mayoría de los grupos y equipos, pero tiene algún lugar al que quiera impedir el acceso de invitado, puede bloquear el acceso de invitado para grupos y equipos individuales mediante Azure Active Directory de PowerShell para Graph. Sin embargo, debe tener derechos de administrador global para ejecutar estos comandos.

Ejecute

Install-Module AzureADPreviewpara asegurarse de que es la última versión de este módulo.Ejecute el siguiente script cambiando

<GroupName>por el nombre del grupo para el cual desea bloquear el acceso de invitado.$GroupName = "<GroupName>" Connect-AzureAD $template = Get-AzureADDirectorySettingTemplate | ? {$_.displayname -eq "group.unified.guest"} $settingsCopy = $template.CreateDirectorySetting() $settingsCopy["AllowToAddGuests"]=$False $groupID= (Get-AzureADGroup -SearchString $GroupName).ObjectId New-AzureADObjectSetting -TargetType Groups -TargetObjectId $groupID -DirectorySetting $settingsCopyPara comprobar la configuración, ejecute este comando:

Get-AzureADObjectSetting -TargetObjectId $groupID -TargetType Groups | fl Values

Usar etiquetas de confidencialidad

Si usa etiquetas de confidencialidad en la organización, se recomienda usar etiquetas de confidencialidad para controlar el acceso de invitado por grupo, ya que está disponible para los usuarios.

Los usuarios pueden seleccionar etiquetas de confidencialidad al crear nuevos equipos en Microsoft Teams. Al seleccionar la etiqueta en la lista desplegable confidencialidad, es posible que la configuración de privacidad cambie para reflejar la configuración de la etiqueta. En función de la opción de configuración de acceso de usuarios externos que haya seleccionado para la etiqueta, los usuarios podrán o no agregar al equipo personas externas a la organización.