Implementar la seguridad de acceso a datos

HDInsight es un servicio PaaS. El patrón más implementado es la separación completa del proceso con respecto al almacenamiento. En este tipo de patrones, la seguridad de acceso a los datos proporciona protección de los datos en reposo y del tráfico entre HDInsight y la capa de datos. Estos aspectos de seguridad quedan fuera del ámbito de las características de seguridad específicas de HDInsight y se llevan a cabo mediante las características de seguridad disponibles en los servicios de red y almacenamiento de Azure. Más abajo se muestra una lista de recomendaciones sobre cómo se puede lograr la seguridad del acceso a datos en los clústeres de HDInsight. Puede optar por implementar algunas de estas recomendaciones o todas ellas, en función de su caso de uso.

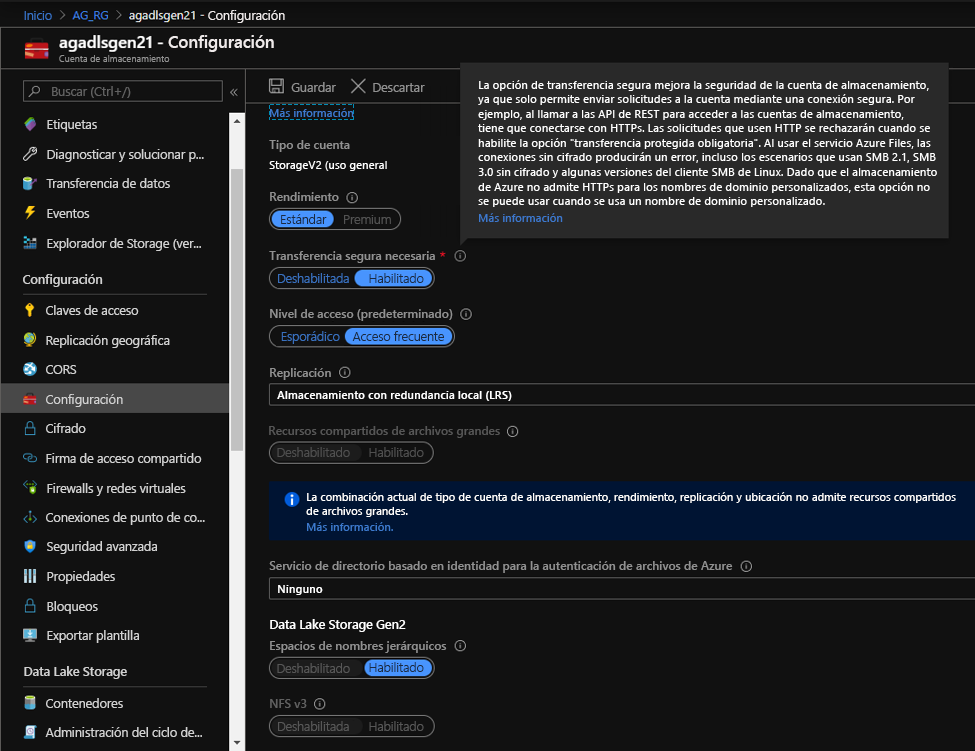

Admisión de solicitudes al almacenamiento solo desde conexiones seguras

La transferencia segura permite las solicitudes procedentes de conexiones seguras (https) y rechaza las conexiones que se originen en http. Antes de crear el clúster, debe habilitar la transferencia segura. Mueva a "Habilitado" el botón de control deslizante de "Se requiere transferencia segura". Infórmese sobre las recomendaciones de seguridad para ADLS Gen2, incluida la transferencia segura.

Implementación de listas de control de acceso (ACL) para ADLS Gen2

El modelo de control de acceso de ADLS Gen2 admite tanto el control de acceso basado en rol (RBAC) de Azure como las listas de control de acceso (ACL) de tipo POSIX. Puede optar por implementar el modelo de ACL de nivel de POSIX para HDInsight a fin de configurar la autenticación de paso a través para archivos y carpetas. Cada archivo o directorio de ADLS Gen2 tiene permisos distintos para estas identidades.

- El usuario propietario

- El grupo propietario

- Usuarios designados

- Grupos designados

- Entidades de servicio designadas

- Identidades administradas designadas

- Todos los demás usuarios: el control de acceso de nivel POSIX para archivos y carpetas de ADLS Gen2 puede concederse a usuarios y grupos de dominio de HDInsight. Todos los servicios de HDInsight respetarán estas autorizaciones durante el acceso. Obtenga más información sobre el control de acceso en Azure Data Lake Storage Gen2.

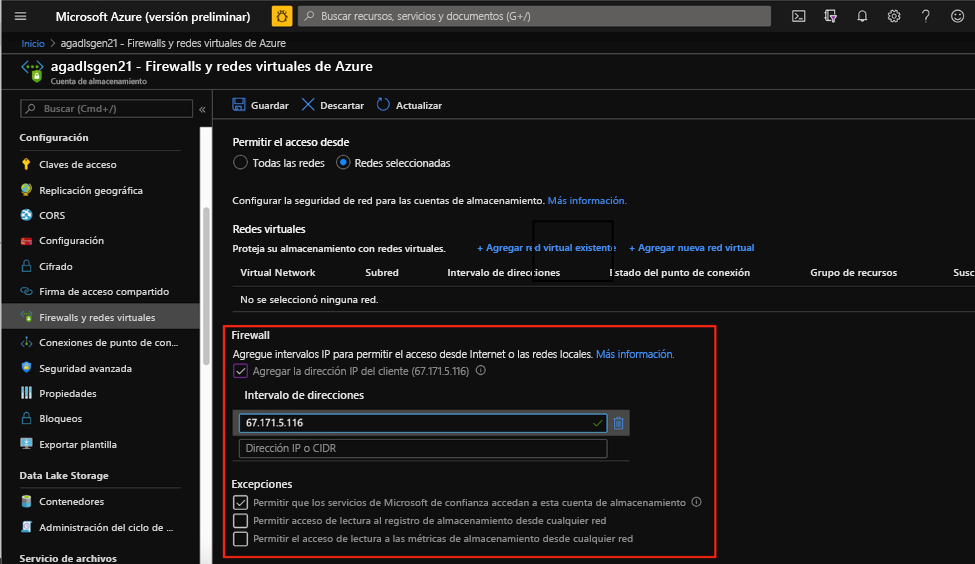

Firewalls de almacenamiento de Azure

El firewall de almacenamiento de Azure usa una directiva de red que lo rechaza todo y solo concede permiso en función de una excepción para asegurar que solo las entidades de la lista de permitidos pueden obtener acceso a la cuenta de almacenamiento. Los firewalls de almacenamiento se pueden configurar para permitir el acceso de cuenta desde una dirección IP de confianza fija o desde un intervalo de direcciones IP de confianza predeterminado. Asegúrese de que los servicios de Microsoft de confianza tengan acceso a la cuenta de almacenamiento para habilitar funcionalidades como el registro. Puede habilitar Azure Firewall en la cuenta de almacenamiento en la hoja Firewalls y redes virtuales, como se muestra a continuación.

Seguridad de la capa de transporte (TLS) para un cliente de almacenamiento fuera del clúster de HDInsight

La habilitación de TLS en la cuenta de almacenamiento garantiza que se cifren los datos que se transmiten hacia y desde la cuenta de almacenamiento. Azure Storage usa TLS 1.2 en puntos de conexión HTTP públicos, pero TLS 1.0 y TLS 1.1 se siguen admitiendo para ofrecer compatibilidad con versiones anteriores. Para garantizar una conexión segura y compatible con Azure Storage, debe habilitar TLS 1.2 o una versión más reciente en el lado de cliente antes de enviar solicitudes para trabajar con Azure Storage. En este caso, TLS 1.2 ya está habilitado de forma predeterminada cuando una cuenta de almacenamiento intercambia datos con HDInsight, por lo que no debe hacer nada específico para habilitarlo. Obtenga más información sobre TLS seguro para clientes de Azure Storage.

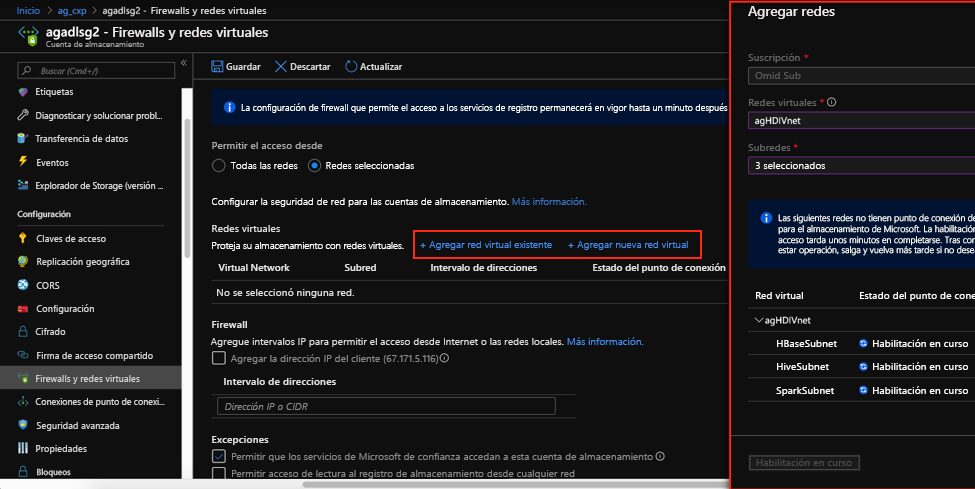

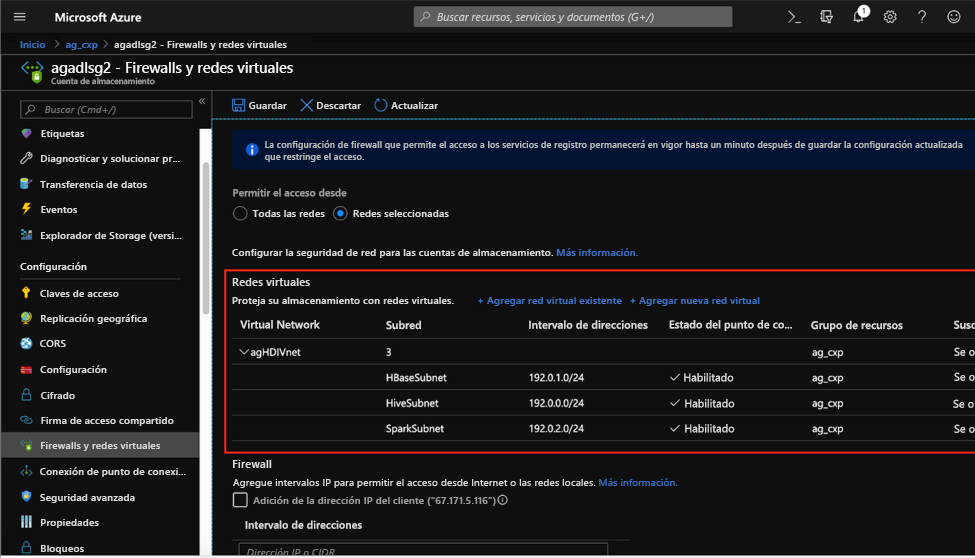

Puntos de conexión de servicio de red virtual

HDInsight admite puntos de conexión de servicio de red virtual para Azure Blob Storage, Azure Data Lake Storage Gen2, Cosmos DB y SQL Database. En el contexto de la seguridad de HDInsight, los puntos de conexión de servicio de red virtual se pueden configurar en cuentas de almacenamiento, metastores del clúster y Cosmos DB para permitir el acceso solo desde la subred de HDInsight. El tráfico que se mueve entre estas entidades y HDInsight siempre permanece en la red troncal de Azure. En la cuenta de almacenamiento, se pueden habilitar los puntos de conexión de servicio de red virtual en la hoja Firewalls y redes virtuales. Para ello, haga clic en Add existing virtual network (Agregar una red virtual existente) o Add new virtual network (Agregar una red virtual nueva), elija el botón de radio Red seleccionada situado bajo Permitir acceso desde y, luego, proporcione la información de la red virtual desde la que se va a permitir el acceso. En este caso, incluiría la red virtual de HDInsight y las subredes desde las que quiere tener acceso a esta cuenta de almacenamiento. En el ejemplo siguiente, la cuenta de almacenamiento podrá acceder al tráfico solo desde las tres subredes de HDInsight que se han especificado explícitamente.

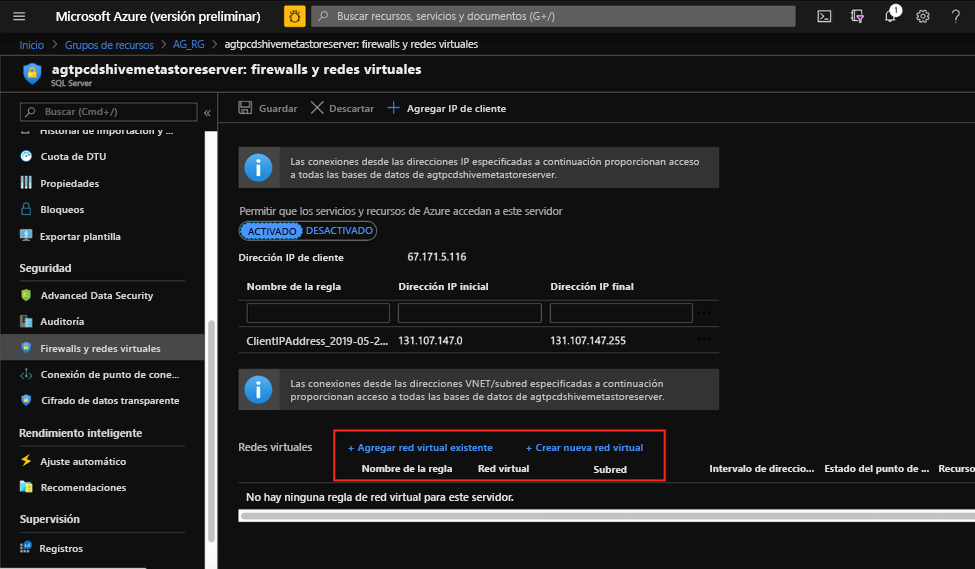

En el caso de las bases de datos de SQL Database, los puntos de conexión de servicio de red virtual se pueden configurar desde la hoja Firewalls y redes virtuales.

Obtenga más información sobre los puntos de conexión de servicio de red virtual en Azure.

Claves administradas por el cliente

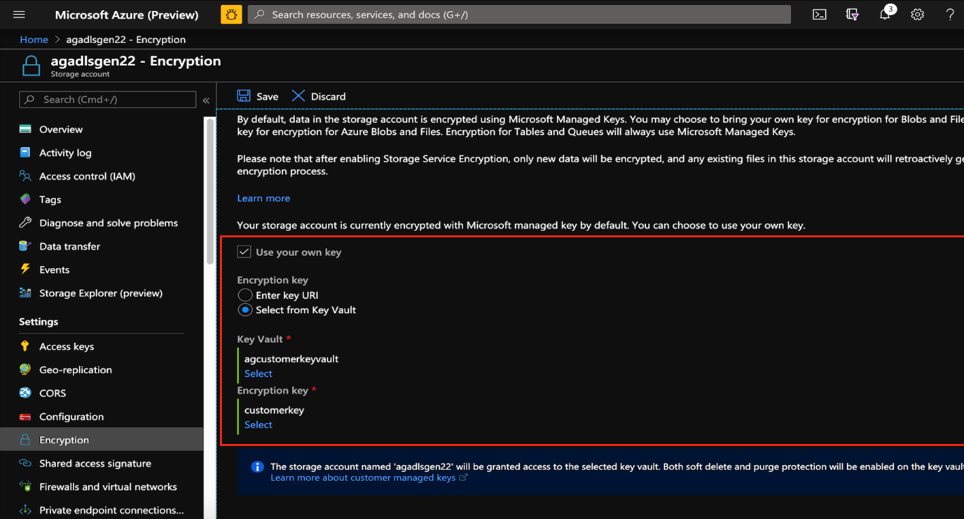

El cifrado de los datos en reposo es un requisito clave para la seguridad en entornos de macrodatos. De forma predeterminada, Azure Storage cifra todos los datos de una cuenta de almacenamiento mediante el uso de claves administradas por Microsoft de manera predeterminada. Aun así, los clientes pueden optar por aportar sus propias claves para aprovechar el control adicional sobre sus datos. En el portal, la hoja Cifrado de la cuenta de almacenamiento sirve para determinar la configuración de claves de la cuenta de almacenamiento. Elija Use your own key (Usar su propia clave) y, luego, seleccione un URI de clave o una clave de Azure Key Vault. Obtenga más información sobre las claves administradas por el cliente para Azure Storage.

Del mismo modo, en el caso de los clústeres de Kafka, puede aportar su propia clave al crear el clúster para cifrar todos los datos en reposo de los agentes.