Incorporación de iniciativas personalizadas a Microsoft Defender for Cloud

¿Qué son las políticas e iniciativas de seguridad?

Microsoft Defender for Cloud aplica iniciativas de seguridad a las suscripciones. Estas iniciativas contienen una o varias directivas de seguridad. Cada una de esas directivas da como resultado una recomendación de seguridad para mejorar la posición de seguridad.

¿Qué es una iniciativa de seguridad?

Una iniciativa de seguridad es una colección de definiciones de directivas de Azure, o reglas, agrupadas para satisfacer un objetivo o propósito concreto. Las iniciativas de seguridad simplifican la administración de las directivas al agrupar conjuntos de directivas, de manera lógica, como un elemento único.

Una iniciativa de seguridad define la configuración deseada de las cargas de trabajo y ayuda a garantizar el cumplimiento de los requisitos de seguridad normativos o corporativos.

Al igual que las directivas de seguridad, las iniciativas de Defender for Cloud también se crean en Azure Policy. Puede usar Azure Policy para administrar las directivas y crear iniciativas y asignarlas a varias suscripciones o a grupos de administración completos.

La iniciativa predeterminada asignada automáticamente a todas las suscripciones en Microsoft Defender for Cloud son las pruebas comparativas de seguridad de Microsoft Cloud. Este punto de referencia es el conjunto de directrices creado por Microsoft relativo a los procedimientos recomendados de seguridad y cumplimiento basados en marcos de cumplimiento comunes. Este punto de referencia, que cuenta con un amplísimo respaldo, se basa en los controles del Centro de seguridad de Internet (CIS) y del Instituto Nacional de Normas y Tecnología (NIST), con un enfoque en seguridad centrada en la nube.

Defender for Cloud le ofrece las siguientes opciones para trabajar con iniciativas y directivas de seguridad:

- Ver y editar la iniciativa predeterminada integrada: al habilitar Defender for Cloud, la iniciativa denominada "Microsoft Cloud Security Benchmark" se asigna automáticamente a todas las suscripciones registradas de Defender for Cloud. Para personalizar esta iniciativa, puede habilitar o deshabilitar directivas individuales en ella mediante la edición de los parámetros de una directiva.

- Agregar sus propias directivas personalizadas: si quiere personalizar las iniciativas de seguridad que se aplican a su suscripción, puede hacerlo en Defender for Cloud. A continuación, recibirá recomendaciones si las máquinas no siguen las directivas que creó.

- Incorporación de estándares de cumplimiento normativo como iniciativas: el panel de cumplimiento normativo de Defender for Cloud muestra el estado de todas las evaluaciones dentro de su entorno en el contexto de un estándar o reglamento determinado (como Azure Center for Internet Security (CIS), Publicaciones especiales (SP) del Instituto Nacional de Estándares y Tecnología (NIST) SP 800-53 Rev.4, Call Session Control Function (CSCF) v2020 del programa de seguridad del cliente de Swift).

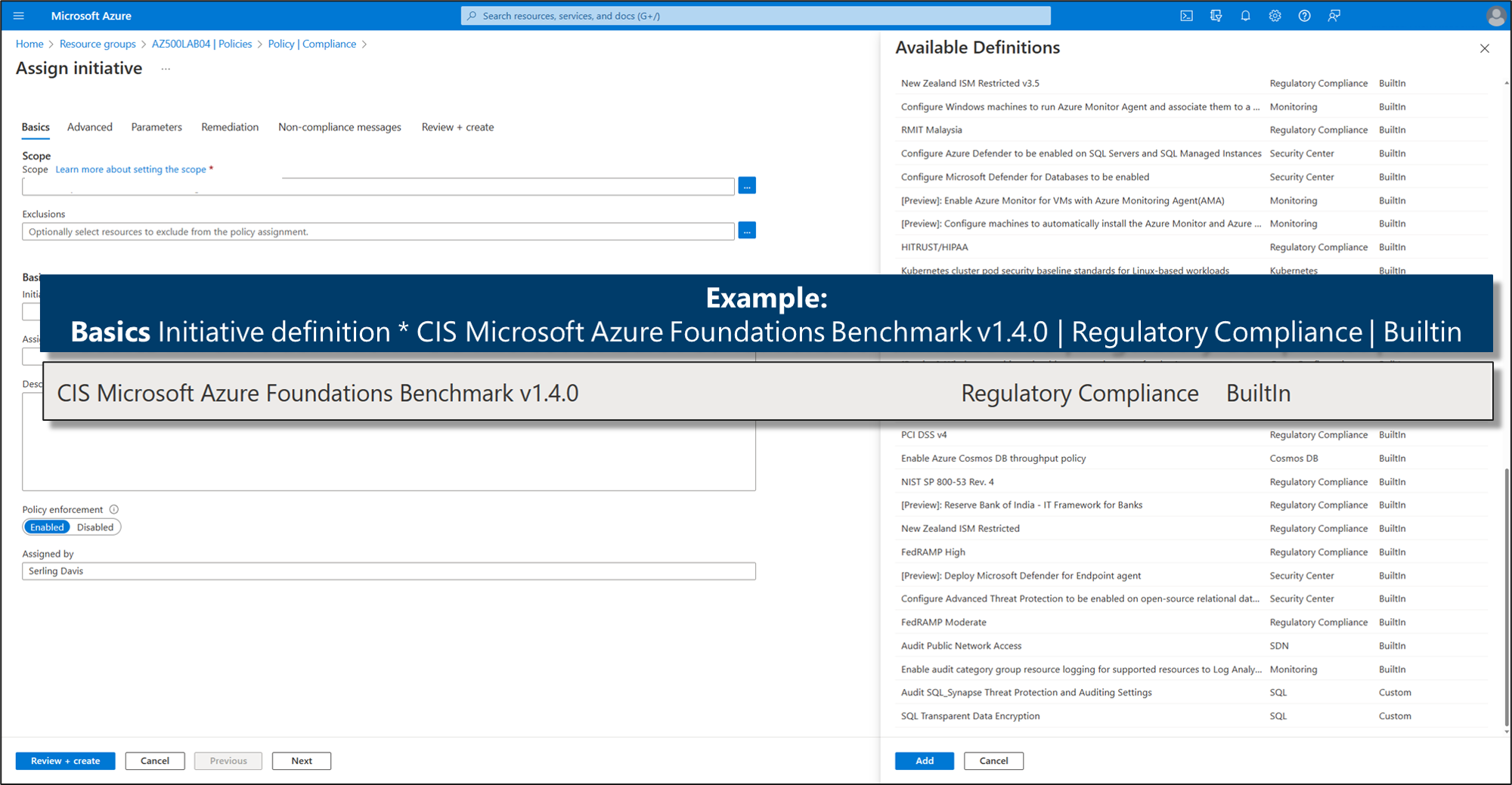

Ejemplo: Iniciativa de seguridad integrada

¿Qué es una directiva de seguridad?

Una definición de Azure Policy, creada en Azure Policy, es una regla sobre condiciones de seguridad específicas que quiere controlar. Las definiciones integradas incluyen elementos como el control del tipo de recursos que se pueden implementar o la aplicación del uso de etiquetas en todos los recursos. También puede crear su propia definición de directiva personalizada.

Para implementar estas definiciones de directiva (tanto integradas como personalizadas), será preciso asignarlas. Puede asignar cualquiera de estas directivas a través de Azure Portal, PowerShell o la CLI de Azure. Las directivas se pueden habilitar o deshabilitar desde Azure Policy.

Hay diferentes tipos de directivas en Azure Policy. Defender for Cloud utiliza principalmente directivas de "auditoría" que comprueban condiciones y configuraciones específicas y, a continuación, notifican el cumplimiento. También hay directivas de aplicación que se pueden usar para aplicar una configuración segura.

Ejemplo: Directiva de seguridad integrada

Defender for Cloud usa el control de acceso basado en rol de Azure (Azure RBAC), que proporciona roles integrados que puedes asignar a usuarios, grupos y servicios de Azure. Cuando un usuario abre Defender for Cloud, solo ve la información relacionada con los recursos a los que puede tener acceso. A los usuarios se les asigna el rol de propietario, colaborador o lector para la suscripción del recurso.

Hay dos roles específicos para Defender for Cloud:

- Administrador de seguridad: tiene los mismos derechos de visualización que el lector de seguridad. También se puede actualizar la directiva de seguridad y descartar alertas.

- Lector de seguridad: tiene derechos para ver elementos de Defender for Cloud como recomendaciones, alertas, directiva y estado. No se pueden realizar cambios.

Puede editar las directivas de seguridad en el portal de Azure Policy mediante la interfaz de programación de aplicaciones de transferencia de estado representacional (API REST) o con Windows PowerShell.

La pantalla "Directiva de seguridad" refleja la acción realizada por las directivas asignadas a la suscripción o al grupo de administración que ha seleccionado.

- Use los vínculos de la parte superior para abrir cada asignación de directiva que se aplique a la suscripción o al grupo de administración. Puede usar esos vínculos para obtener acceso a la asignación y editar o deshabilitar la directiva. Por ejemplo, si ve que una asignación de directiva determinada está denegando la protección de puntos de conexión, puede usar el vínculo para editar o deshabilitar la directiva.

- En la lista de directivas, puede ver la aplicación efectiva de la directiva en su suscripción o grupo de administración. Esto significa que se tiene en cuenta la configuración de cada directiva que se aplica al ámbito y se proporciona el resultado acumulado de la acción que realiza esa directiva. Por ejemplo, si en una asignación la directiva está deshabilitada, pero en otra está definida en AuditIfNotExist, el efecto acumulado aplica AuditIfNotExist. El efecto más activo siempre tiene prioridad.

- El efecto de las directivas puede ser: Append, Audit, AuditIfNotExists, Deny, DeployIfNotExists o Disabled.