Análisis de amenazas

El análisis de amenazas es una solución de inteligencia sobre amenazas creada por investigadores expertos en seguridad de Microsoft. Está diseñado para ayudar a los equipos de seguridad a ser lo más eficientes posible mientras se enfrentan a las amenazas emergentes, como:

- Actores de amenazas activos y sus campañas

- Técnicas de ataque populares y nuevas

- Vulnerabilidades críticas

- Superficies de ataque comunes

- Malware frecuente

Vea este breve vídeo para obtener más información sobre cómo el análisis de amenazas puede ayudarle a realizar el seguimiento de las amenazas más recientes y detenerlas.

Puede acceder al análisis de amenazas en la parte superior izquierda de la barra de navegación del portal de seguridad de Microsoft 365, o desde una tarjeta de panel dedicada que muestre las principales amenazas a su organización, tanto en términos de impacto como en términos de exposición.

Las amenazas de alto impacto tienen el mayor potencial para causar daños, mientras que las amenazas de alta exposición son aquellas que más riesgo plantean a los recursos. Obtener visibilidad de las campañas activas o continuas y saber qué hacer a través del análisis de amenazas puede ayudar a ofrecer decisiones informadas al equipo de operaciones de seguridad.

Dado que los adversarios son cada vez más sofisticados y que surgen amenazas nuevas frecuentemente, es fundamental poder realizar las acciones siguientes de forma rápida:

- Identificar amenazas emergentes y reaccionar a ellas

- Identificar si actualmente está sufriendo algún ataque

- Evaluar el impacto de la amenaza en los recursos

- Revisar la resistencia o la exposición a las amenazas

- Identificar las acciones de mitigación, recuperación o prevención que puede realizar para detener o contener las amenazas

Cada informe proporciona un análisis de una amenaza en seguimiento e instrucciones exhaustivas sobre cómo defenderse frente a ella. También incorpora datos de la red, que indican si la amenaza está activa y si dispone de los mecanismos de protección adecuados.

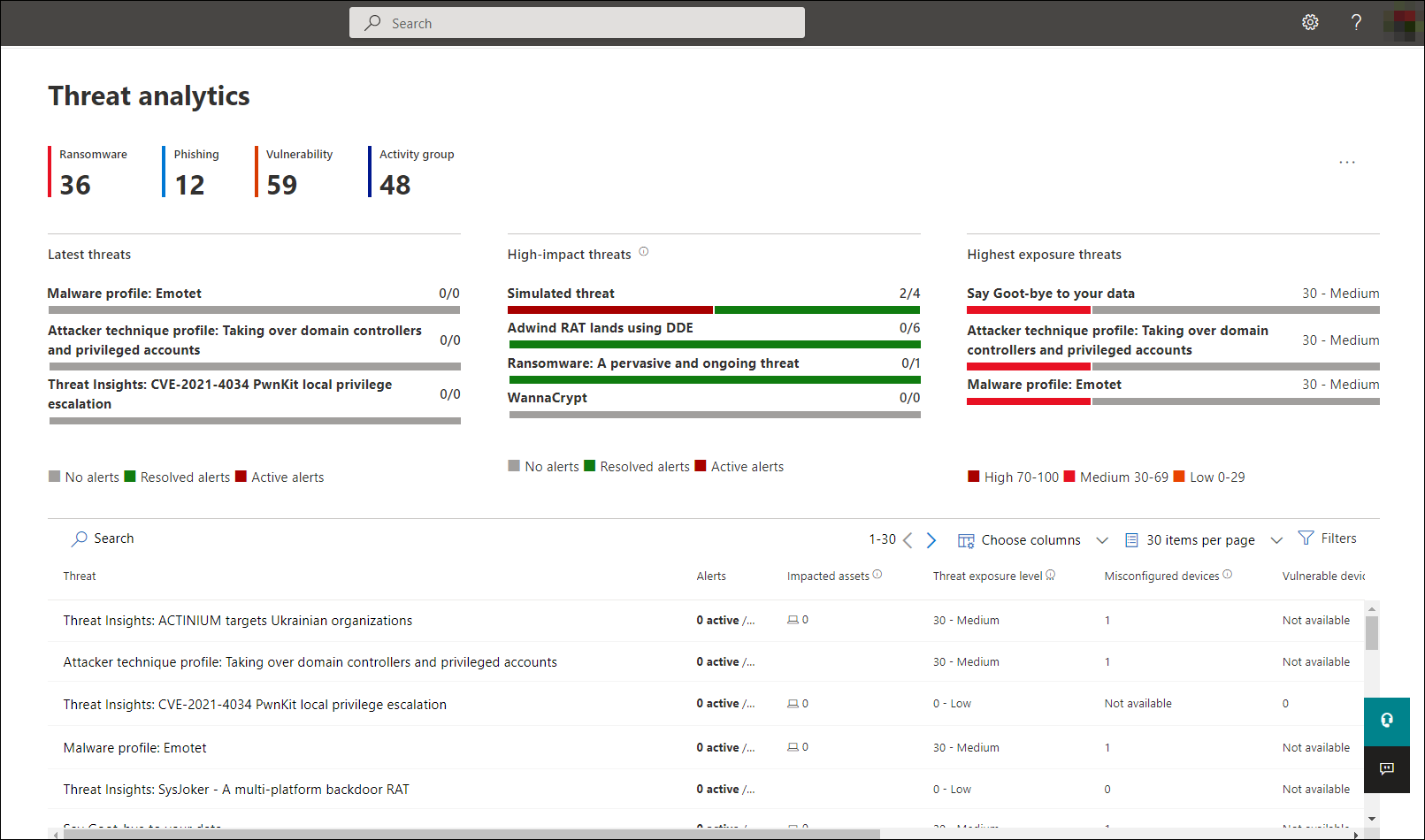

Visualización del panel de análisis de amenazas

El panel de análisis de amenazas resaltará los informes que sean más relevantes para la organización. Resume las amenazas en las secciones siguientes:

- Amenazas más recientes: enumera los informes de amenazas publicados o actualizados más recientemente, junto con el número de alertas activas y resueltas.

- Amenazas de alto impacto: enumera las amenazas que tienen el mayor impacto en la organización. En esta sección se enumeran primero las amenazas con el mayor número de alertas activas y resueltas.

- Exposición más alta: enumera primero las amenazas con los niveles de exposición más altos. El nivel de exposición de una amenaza se calcula mediante dos fragmentos de información: la gravedad de las vulnerabilidades asociadas a la amenaza y el número de dispositivos de la organización que esas vulnerabilidades podrían aprovechar.

Al seleccionar una amenaza en el panel, se visualiza el informe de dicha amenaza.

Consulte un informe de análisis de amenazas. Cada informe de análisis de amenazas proporciona información en varias secciones:

- Información general

- Informe de analistas

- Incidentes relacionados

- Activos afectados

- Intentos de correo electrónico evitados

- Exposición y mitigaciones

Información general: comprender rápidamente la amenaza, evaluar su impacto y revisar las defensas

La sección de información general proporciona una vista previa del informe detallado del analista. También proporciona gráficos que resaltan el impacto de la amenaza en la organización y la forma en que se expone a través de dispositivos mal configurados y sin revisiones.

Evaluación del impacto en su organización

Cada informe incluye gráficos diseñados para proporcionar información sobre el impacto de una amenaza en la organización:

- Incidentes relacionados: proporciona información general sobre el impacto de la amenaza en seguimiento a su organización con el número de alertas activas y el número de incidentes activos asociados y la gravedad de los incidentes.

- Alertas en el tiempo: muestra el número de alertas activas y resueltas relacionadas a lo largo del tiempo. El número de alertas resueltas indica la rapidez con la que la organización responde a las alertas asociadas a una amenaza. Idealmente, el gráfico debería mostrar alertas resueltas en pocos días.

- Activos afectados: muestra el número de dispositivos distintos y cuentas de correo electrónico (buzones) que actualmente tienen al menos una alerta activa asociada a la amenaza en seguimiento. Las alertas se desencadenan para los buzones que recibieron correos electrónicos de amenazas. Revise las directivas tanto de nivel de organización como de usuario para las invalidaciones que provocan la entrega de correos electrónicos de amenazas.

- Intentos frustrados de correo electrónico: muestra el número de correos electrónicos de los últimos siete días que se bloquearon antes de la entrega o que se entregaron a la carpeta de correo no deseado.

Revisión de la posición de seguridad y la resistencia

Todos los informes incluyen gráficos que proporcionan información general sobre la resistencia que tiene la organización a una amenaza determinada:

- Estado de configuración segura: muestra el número de dispositivos con configuraciones de seguridad erróneas. Aplique la configuración de seguridad recomendada para ayudar a mitigar la amenaza. Los dispositivos se consideran seguros si han aplicado todos los valores de configuración a los que se ha realizado un seguimiento.

- Estado de la revisión de vulnerabilidades: muestra el número de dispositivos vulnerables. Aplique actualizaciones de seguridad o revisiones para resolver las vulnerabilidades explotadas por la amenaza.

Visualización de informes por etiquetas de amenaza

Puede filtrar la lista de informes de amenazas y ver los informes más relevantes según una etiqueta de amenaza específica (categoría) o un tipo de informe.

- Etiquetas de amenazas: le ayudan a ver los informes más relevantes según una categoría de amenaza específica. Por ejemplo, todos los informes relacionados con ransomware.

- Tipos de informes: le ayudan a ver los informes más relevantes según un tipo de informe específico. Por ejemplo, todos los informes que abarcan herramientas y técnicas.

- Filtros: le ayudan a revisar de forma eficaz la lista de informes de amenazas y a filtrar la vista en función de una etiqueta de amenaza o un tipo de informe específicos. Por ejemplo, revise todos los informes de amenazas relacionados con la categoría de ransomware o los informes de amenazas que abordan vulnerabilidades.

¿Cómo funciona?

El equipo de Inteligencia sobre amenazas de Microsoft ha agregado etiquetas de amenazas a cada informe de amenazas:

Ahora hay cuatro etiquetas de amenaza disponibles:

- Ransomware

- Suplantación de identidad (phishing)

- Vulnerabilidad

- Grupo de actividades

Las etiquetas de amenaza se muestran en la parte superior de la página de análisis de amenazas. Hay contadores del número de informes disponibles en cada etiqueta.

Informe de analistas: obtener información profesional de los investigadores de seguridad de Microsoft

En la sección Informe de analistas, lea la minuciosa reseña de expertos. La mayoría de los informes proporcionan descripciones detalladas de las cadenas de ataque, incluidas tácticas y técnicas asignadas al marco MITRE ATT&CK, listas exhaustivas de recomendaciones y guías eficaces de búsqueda de amenazas.

Incidentes relacionados: visualización y administración de incidentes relacionados

La pestaña Incidentes relacionados proporciona la lista de todos los incidentes relacionados con la amenaza en seguimiento. Puede asignar incidentes o administrar alertas vinculadas a cada incidente.

Recursos afectados: obtener una lista de los dispositivos y buzones afectados

Un recurso se considera afectado si tiene asociada una alerta activa y sin resolver. En la pestaña Recursos afectados se enumeran los siguientes tipos de recursos afectados:

Dispositivos afectados: puntos de conexión que tienen alertas sin resolver de Microsoft Defender para punto de conexión. Estas alertas suelen desencadenarse cuando se observan actividades e indicadores de amenazas conocidos.

Buzones afectados: buzones que han recibido mensajes de correo electrónico que han desencadenado alertas de Microsoft Defender para Office 365. Aunque la mayoría de los mensajes que desencadenan alertas suelen bloquearse, las directivas de nivel de usuario u organización pueden invalidar los filtros.

Intentos frustrados de correo electrónico: ver correos electrónicos de amenazas bloqueados o no deseados

Microsoft Defender para Office 365 normalmente bloquea los correos electrónicos con indicadores de amenazas conocidos, incluidos datos adjuntos o vínculos malintencionados. En algunos casos, los mecanismos de filtrado proactivo que comprueban el contenido sospechoso enviarán correos electrónicos de amenaza a la carpeta de correo no deseado. En cualquier caso, se reducirán las posibilidades de que las amenazas inicien código de malware en el dispositivo.

En la pestaña Intentos frustrados de correo electrónico se enumeran todos los correos electrónicos que se han bloqueado antes de la entrega o que se han enviado a la carpeta de correo no deseado mediante Microsoft Defender para Office 365.

Exposición y mitigaciones: revisión de la lista de mitigaciones y estado de los dispositivos

En la sección Exposición y mitigaciones, revise la lista de recomendaciones prácticas específicas que pueden ayudarle a incrementar la resistencia de su organización frente a la amenaza. La lista de mitigaciones a las que se les ha realizado un seguimiento incluye:

- Actualizaciones de seguridad: implementación de actualizaciones de seguridad de software compatibles para vulnerabilidades detectadas en dispositivos incorporados

- Configuraciones de seguridad compatibles

- Protección entregada en la nube

- Protección contra aplicaciones potencialmente no deseadas (PUA)

- Protección en tiempo real

La información de mitigación de esta sección incorpora datos de la administración de amenazas y vulnerabilidades, que también proporciona información detallada de varios vínculos en el informe.

Configuración de notificaciones por correo electrónico para actualizaciones de informes

Puede configurar notificaciones por correo electrónico que le enviarán actualizaciones de los informes de análisis de amenazas.

Para configurar notificaciones por correo electrónico para informes de análisis de amenazas, realice los pasos siguientes:

Seleccione Configuración en la barra lateral de Microsoft Defender XDR. Seleccione Microsoft Defender XDR en la lista de configuraciones.

Elija Notificaciones por correo electrónico > Análisis de amenazas y seleccione el botón + Crear una regla de notificación. Aparecerá un control flotante.

Siga los pasos enumerados en el control flotante. En primer lugar, asigne un nombre a la nueva regla. El campo Descripción es opcional, pero se requiere un nombre. Puede activar o desactivar la regla mediante la casilla situada debajo del campo Descripción.

Nota:

Los campos de nombre y descripción de una nueva regla de notificación solo aceptan números y letras en inglés. No aceptan espacios, guiones, guiones bajos ni ninguna otra puntuación.

Elija el tipo de informes sobre los que desea recibir notificaciones. Puede elegir entre recibir novedades sobre todos los informes recién publicados o actualizados, o solo sobre aquellos informes que tengan una etiqueta o un tipo determinados.

Agregue al menos un destinatario para recibir los correos electrónicos de notificación. También puede usar esta pantalla para comprobar cómo se recibirán las notificaciones mediante el envío de un correo electrónico de prueba.

- Revise la nueva regla. Si hay algo que quiera cambiar, seleccione el botón Editar al final de cada subsección. Una vez completada la revisión, seleccione el botón Crear regla.

La nueva regla se ha creado correctamente. Seleccione el botón Listo para completar el proceso y cerrar el control flotante. La nueva regla aparecerá ahora en la lista de notificaciones por correo electrónico de análisis de amenazas.