Administración e investigación de alertas

Administración e investigación de alertas

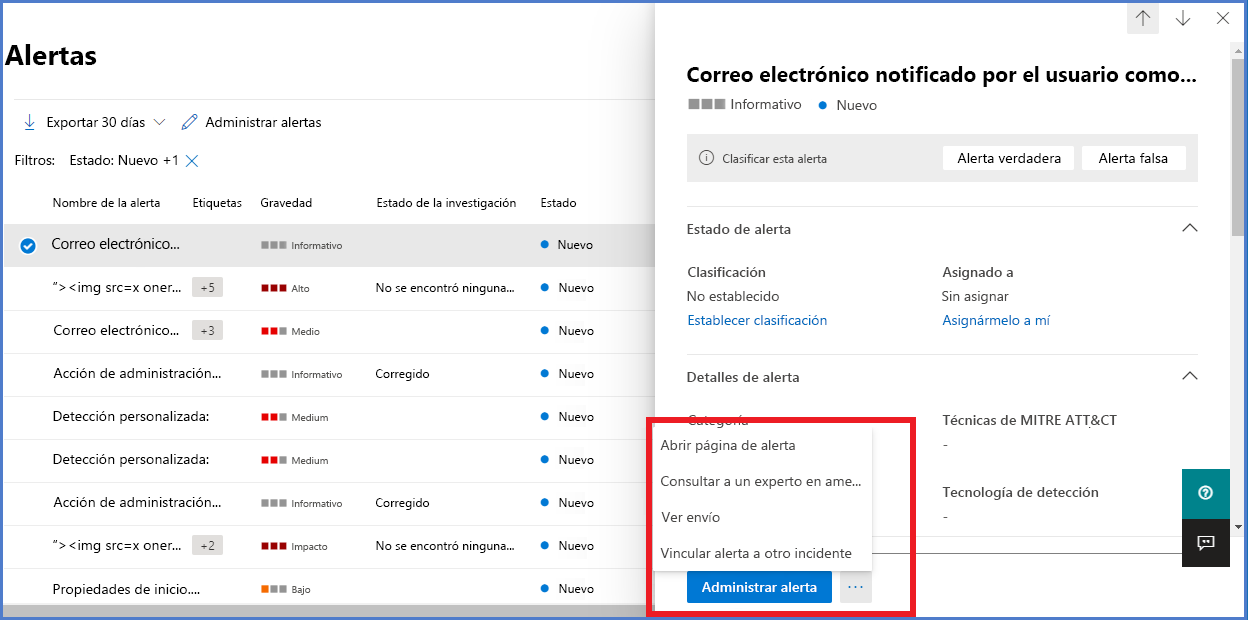

Puede administrar las alertas seleccionando una alerta en la cola Alertas o la pestaña Alertas de la página Dispositivo de un dispositivo individual. Al seleccionar una alerta en cualquiera de estos lugares, aparece el panel Administración de alertas.

Administración de alertas

Puede ver y establecer metadatos sobre la página de vista previa de la alerta o de detalles de la alerta.

Entre los campos de metadatos se incluyen los siguientes:

severity

Alto (rojo): alertas que se suelen ver asociadas a amenazas persistentes avanzadas. Estas alertas indican un riesgo alto debido a la gravedad de los daños que pueden infligir en los dispositivos. Entre los ejemplos se incluyen las actividades de las herramientas de robo de credenciales, las actividades de ransomware no asociadas a ningún grupo, la alteración de los sensores de seguridad o cualquier actividad malintencionada indicativa de un adversario humano.

Medio (naranja): alertas de comportamientos de detección y respuesta de puntos de conexión posteriores a la vulneración que podrían formar parte de una amenaza persistente avanzada. Esto incluye comportamientos observados típicos de las fases del ataque, el cambio anómalo del Registro, la ejecución de archivos sospechosos, etc. Aunque algunos podrían formar parte de las pruebas de seguridad internas, se requiere investigación, ya que también podrían formar parte de un ataque avanzado.

Bajo (amarillo): alertas de amenazas asociadas con malware frecuente. Por ejemplo, las herramientas de piratería y las herramientas de piratería que no son de malware, como la ejecución de comandos de exploración, el borrado de registros, etc., a menudo no indican una amenaza avanzada dirigida a la organización. También podrían provenir de la prueba de una herramienta de seguridad aislada por parte de un usuario de la organización.

Informativo (gris): alertas que pueden no considerase dañinas para la red pero que pueden impulsar la concienciación de la organización sobre posibles problemas de seguridad.

La gravedad de las alertas del Antivirus de Microsoft Defender (AV de Microsoft Defender) y Defender para punto de conexión son diferentes porque representan ámbitos distintos. La gravedad de las amenazas del AV de Microsoft Defender representa la gravedad absoluta de la amenaza detectada (malware) y se asigna en función del riesgo potencial para el dispositivo individual si resulta infectado.

La gravedad de la alerta de Defender para punto de conexión representa la gravedad del comportamiento detectado, el riesgo real para el dispositivo y, lo que es más importante, el riesgo potencial para la organización.

Así, por ejemplo:

La gravedad de una alerta de Defender para punto de conexión sobre una amenaza detectada por el AV de Microsoft Defender que se evitó y no infectó el dispositivo se clasifica como "Informativo" porque no hubo daños reales.

Una alerta sobre un malware comercial que se ha detectado mientras se ejecutaba, pero que ha sido bloqueada y corregida por el AV de Microsoft Defender, se clasifica como "Baja" ya que es posible que haya provocado daños en el dispositivo individual pero no supone una amenaza para la organización.

Una alerta sobre malware detectada durante la ejecución que puede suponer una amenaza no solo para el dispositivo individual sino para la organización, independientemente de si se bloqueó finalmente, puede clasificarse como "Media" o "Alta".

Las alertas de comportamiento sospechoso, que no se bloquearon o corrigieron, se clasificarán como "Baja", "Media" o "Alta" siguiendo las mismas consideraciones de amenaza para la organización.

Categorías

Las categorías de alerta se alinean con las tácticas y técnicas de ataque en la matriz para empresas MITRE ATT&CK.

Nota:

Las categorías de alertas también incluyen elementos (como Unwanted Software) que no forman parte de las matrices ATT&CK.

Estas categorías son:

Recopilación: detección y recopilación de datos para la exfiltración.

Comando y control: conexión a la infraestructura de red controlada por el atacante para transmitir datos o recibir comandos.

Acceso a credenciales: obtención de credenciales válidas para extender el control de los dispositivos y otros recursos de la red.

Evitación de la defensa: evitación de los controles de seguridad mediante, por ejemplo, la desactivación de las aplicaciones de seguridad, el borrado de implantes y la ejecución de rootkits.

Detección: recopilación de información sobre dispositivos y recursos importantes, como equipos de administrador, controladores de dominio y servidores de archivos.

Ejecución: inicio de herramientas de ataque y código malintencionado, incluyendo troyanos de acceso remoto y puertas traseras.

Exfiltración: extracción de datos de la red a una ubicación externa controlada por un atacante.

Vulnerabilidad de seguridad: código de vulnerabilidad y posible actividad de vulnerabilidad.

Acceso inicial: obtención de la entrada inicial a la red objetivo, normalmente mediante la adivinación de contraseñas, aprovechamientos o correos electrónicos de suplantación de identidad.

Movimiento lateral: movimiento entre dispositivos de la red de destino para llegar a recursos críticos u obtener persistencia de red.

Malware: puertas traseras, troyanos y otros tipos de código malintencionado.

Persistencia: creación de puntos de extensibilidad de inicio automático (ASEP) para que permanezcan activos y sobrevivan a los reinicios del sistema.

Elevación de privilegios: obtención de niveles de permisos superiores para el código mediante su ejecución en el contexto de un proceso o una cuenta con privilegios.

Ransomware: malware que cifra los archivos y exige un pago para restaurar el acceso.

Actividad sospechosa: actividad atípica que podría ser actividad de malware o parte de un ataque.

Software no deseado: aplicaciones de baja reputación y aplicaciones que afectan a la productividad y a la experiencia del usuario; detectadas como aplicaciones potencialmente no deseadas.

Vínculo a otro incidente

Puede crear un nuevo incidente desde la alerta o un vincularla a un incidente existente.

Asignación de alertas

Si una alerta aún no está asignada, puede seleccionar Asignarme a mí para asignarse la alerta a sí mismo.

Suprimir alertas

Puede haber escenarios en los que sea necesario suprimir alertas para que no aparezcan en el Centro de seguridad de Microsoft Defender. Defender para punto de conexión permite crear reglas de supresión para alertas específicas que se sabe que son inocuas, como las herramientas o los procesos conocidos de la organización.

Las reglas de supresión se pueden crear a partir de una alerta existente. Se pueden deshabilitar y volver a habilitar si es necesario.

Cuando se crea una regla de supresión, entra en vigor desde el punto en el que se creó la regla. La regla no afectará a las alertas existentes que ya estaban en la cola antes de la creación de la regla. La regla solo se aplicará a las alertas que cumplan las condiciones establecidas después de su creación.

Puedes seleccionar entre dos contextos para la regla de supresión:

Supresión de la alerta en este dispositivo

Suprimir alerta en mi organización

El contexto de la regla le permite adaptar lo que se muestra en el portal y garantizar que solo se muestran en el portal las verdaderas alertas de seguridad.

Cambiar el estado de una alerta

Puede clasificar las alertas como Nueva, En curso o Resuelta cambiando su estado a medida que avanza el proceso de investigación. Esto te ayudará a organizar y administrar el modo en el que tu equipo responde a las alertas.

Por ejemplo, un jefe de equipo puede revisar todas las alertas Nuevas y, a continuación, decidir asignarlas a la cola En curso para realizar análisis adicionales.

Alternativamente, el jefe de equipo podría asignar la alerta a la cola de Resueltas si sabe que la alerta es benigna, que proviene de un dispositivo irrelevante (como uno perteneciente a un administrador de seguridad) o que se la está tratando a través de una alerta anterior.

Clasificación de alertas

Puede elegir no establecer una clasificación o especificar si se trata de una alerta verdadera o falsa. Es importante proporcionar la clasificación de verdadero positivo/falso positivo porque se usa para supervisar la calidad de la alerta y conseguir que estas sean más precisas. El campo "determinación" define la fidelidad adicional para una clasificación de "verdadero positivo".

Adición de comentarios y visualización del historial de una alerta

Puede agregar comentarios y consultar los eventos históricos sobre una alerta para ver los cambios anteriores realizados en esta. Cada vez que se realiza un cambio o comentario en una alerta, se registra en la sección Comentarios e historial. Los comentarios agregados aparecen al instante en el panel.

Investigación de una alerta

Investigue las alertas que afectan a su red, entienda lo que significan y aprenda a resolverlas.

Seleccione una alerta de la cola de alertas para ir a su página correspondiente. Esta vista contiene el título de la alerta, los recursos afectados, el panel de detalles y el historial de la alerta.

En la página de la alerta, comience la investigación seleccionando los recursos afectados o cualquiera de las entidades en la vista de árbol del historial de la alerta. El panel de detalles se rellena automáticamente con más información sobre lo que ha seleccionado.

Investigación mediante el historial de la alerta

El historial de la alerta detalla por qué se activó la alerta y los eventos relacionados que ocurrieron antes y después, así como otras entidades relacionadas.

Se puede hacer clic en las entidades, y cada entidad que no sea una alerta se puede ampliar mediante el icono de ampliación situado en la parte derecha de la tarjeta de esa entidad. La entidad en el foco se indicará con una franja azul a la izquierda de la tarjeta de esa entidad, siendo la alerta del título la que recibe el foco en primer lugar.

Al seleccionar una entidad, el contexto del panel de detalles cambiará a esta entidad y podrá revisar más información sobre ella y administrarla. Al seleccionar ... a la derecha de la tarjeta de la entidad, aparecerán todas las acciones disponibles para esa entidad. Estas mismas acciones aparecen en el panel de detalles cuando esa entidad tiene el foco.

Toma de medidas en el panel de detalles

Una vez que haya seleccionado una entidad de interés, el panel de detalles cambia para mostrar información sobre el tipo de entidad seleccionado y su información histórica (cuando esté disponible) y ofrecerá controles para realizar acciones en esta entidad directamente desde la página de alertas.

Una vez que haya terminado de investigar, vuelva a la alerta con la que empezó, marque el estado de la alerta como Resuelta y clasifíquela como Alerta falsa o Alerta verdadera. La clasificación de las alertas ayuda a ajustar esta capacidad para proporcionar más alertas verdaderas y menos alertas falsas.

Si la clasifica como una alerta verdadera, también puede seleccionar una determinación.

Si experimenta una alerta falsa con una aplicación de línea de negocio, cree una regla de supresión para evitar este tipo de alerta en el futuro.