Seguridad del entorno

Los entornos son contenedores que los administradores pueden usar para administrar aplicaciones, flujos, conexiones y otros activos; junto con permisos para permitir que los usuarios de la organización controlen el acceso al entorno y sus recursos.

Las aplicaciones de Microsoft Power Apps y los flujos de Microsoft Power Automate no ofrecen a los usuarios acceso a activos de datos al que aún no tengan acceso. Los usuarios solo deberían tener acceso a los datos a los que necesiten acceder.

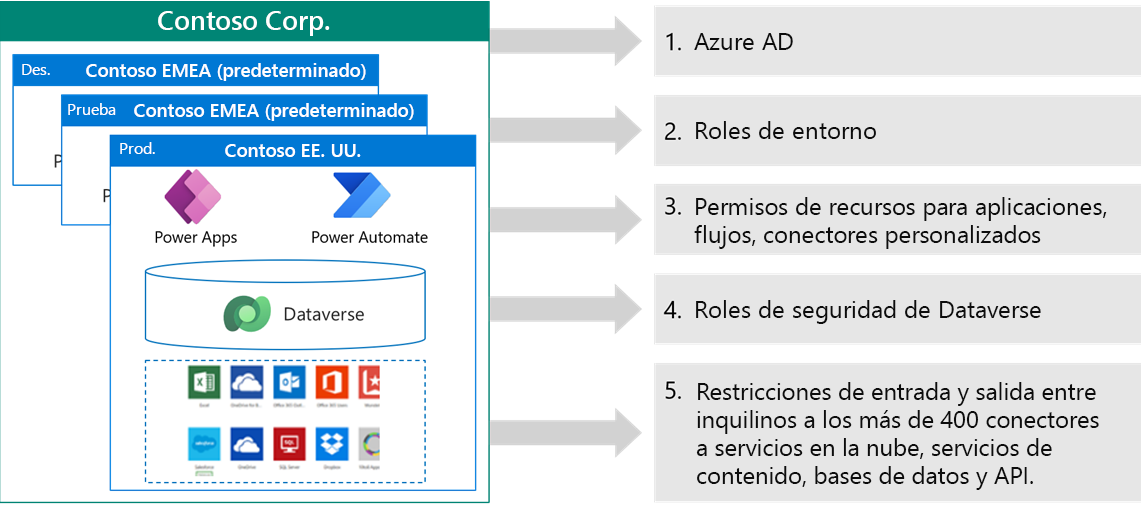

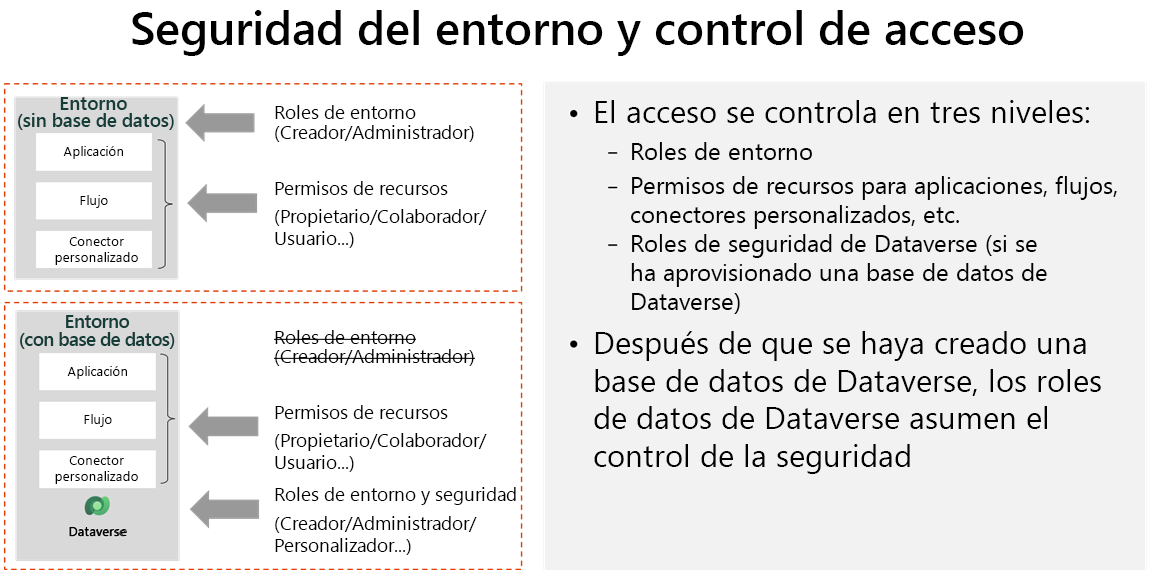

El acceso a los entornos tiene varias capas. Los entornos se incluyen en contenedores dentro de un inquilino de Microsoft Entra ID. Microsoft Entra ID autentica el acceso al entorno. Los usuarios deben tener una cuenta de usuario en Microsoft Entra ID para acceder a cualquier entorno, así como una licencia para usar Microsoft Power Platform. Para acceder a un entorno individual, el usuario necesitará un rol de Microsoft 365 si no está disponible ninguna base de datos de Microsoft Dataverse, y necesitará un rol de seguridad de Dataverse si está disponible una base de datos de Dataverse. Los usuarios también deben tener permiso para los recursos de un entorno como aplicaciones, flujos y conectores.

Los administradores también pueden controlar el acceso a entornos desde otros inquilinos de Microsoft Entra ID en escenarios de empresa a empresa (B2B).

Microsoft Entra ID

Microsoft Power Platform usa Microsoft Entra ID para autenticar usuarios.

Microsoft Entra ID tiene varias características que Microsoft Power Platform puede usar:

- Administración de identidades y accesos: gestione el acceso a las aplicaciones de Power Apps.

- Autenticación: verifique las credenciales cuando un usuario inicie sesión en una aplicación que tenga varios usuarios en un flujo.

- Inicio de sesión único (SSO): acceda a las aplicaciones sin tener que iniciar sesión por separado.

- Autenticación multifactor: solicite al usuario durante el inicio de sesión otras formas de identificación.

- De empresa a empresa (B2B): administre a los usuarios invitados y a los partners externos sin perder el control sobre sus propios datos corporativos. En Microsoft Power Platform se admite el acceso de invitados.

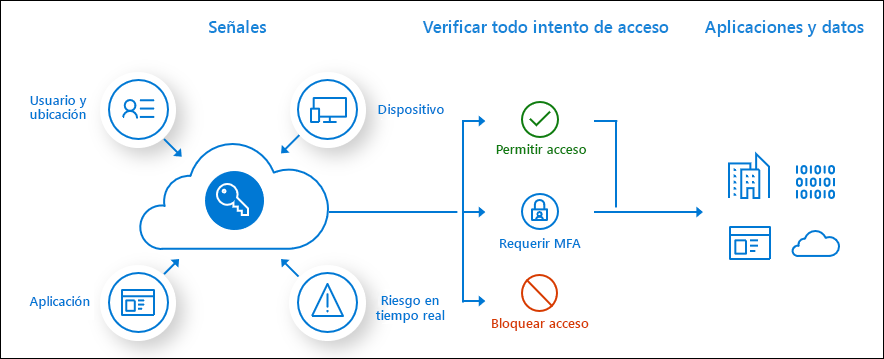

- Acceso condicional: administre el acceso a sus aplicaciones mediante señales para tomar decisiones sobre cómo permitir el acceso.

- Administración de dispositivos: administre cómo los dispositivos acceden a los datos corporativos.

- Usuarios empresariales: administre la asignación de licencias.

- Identidad híbrida: Microsoft Entra ID Conectarse proporciona una identidad de usuario única para la autenticación y autorización, independientemente de la ubicación (en la nube o local).

- Gobernanza de la identidad: administre la identidad de su organización a través de los controles de acceso de empleados, partners empresariales, proveedores, servicios y aplicaciones.

- Protección de identidad: detecte posibles vulnerabilidades que afecten a las identidades de su organización.

- Informes y supervisión: información sobre los patrones de uso y seguridad del entorno. El centro de administración de Microsoft Power Platform proporciona información más detallada que la que proporciona Microsoft Entra ID.

Otras características de Microsoft Entra ID que actualmente no son compatibles con Microsoft Power Platform:

- De empresa a cliente (B2C): controle cómo los clientes inician sesión con sus identidades preferidas de cuenta local, empresarial o social.

- Identidades administradas: una identidad de Microsoft Entra ID que puede autenticar cualquier servicio de autenticación compatible de Microsoft Entra. Por el momento, esta característica no es compatible con Microsoft Power Platform y en su lugar se deben utilizar las entidades de servicio.

- Privileged Identity Management (PIM): proporciona acceso de administrador elevado cuando es necesario (JIT).

Es probable que una organización haya elegido cómo implementa Microsoft Entra ID, y es poco probable que una solución Microsoft Power Platform pueda cambiar esto. Sin embargo, Microsoft Power Platform puede ofrecer acceso a usuarios que nunca antes han tenido acceso a aplicaciones de TI, como trabajadores móviles de primera línea, partners empresariales y contratistas externos que no tienen identidades en Microsoft Entra ID. Por tanto, es posible que deba considerar el acceso condicional, B2B y el acceso de usuarios invitados.

El acceso condicional necesitaba una licencia Premium de Microsoft Entra ID. Las directivas de acceso condicional pueden conceder o bloquear el acceso a aplicaciones y datos en función de los siguientes factores:

- Usuario

- Dispositivo

- Ubicación

La colaboración de Microsoft Azure Active Directory B2B (Microsoft Entra ID B2B) es una característica que le permite invitar a usuarios a colaborar con su organización. Puede asignar licencias a usuarios invitados para ejecutar aplicaciones que se crean con Microsoft Power Platform. Por el momento, los invitados no pueden crear ni editar Power Apps.

Para obtener más información, consulte Compartir una aplicación de lienzo con usuarios invitados y Acerca de planes por aplicación de Power Apps.

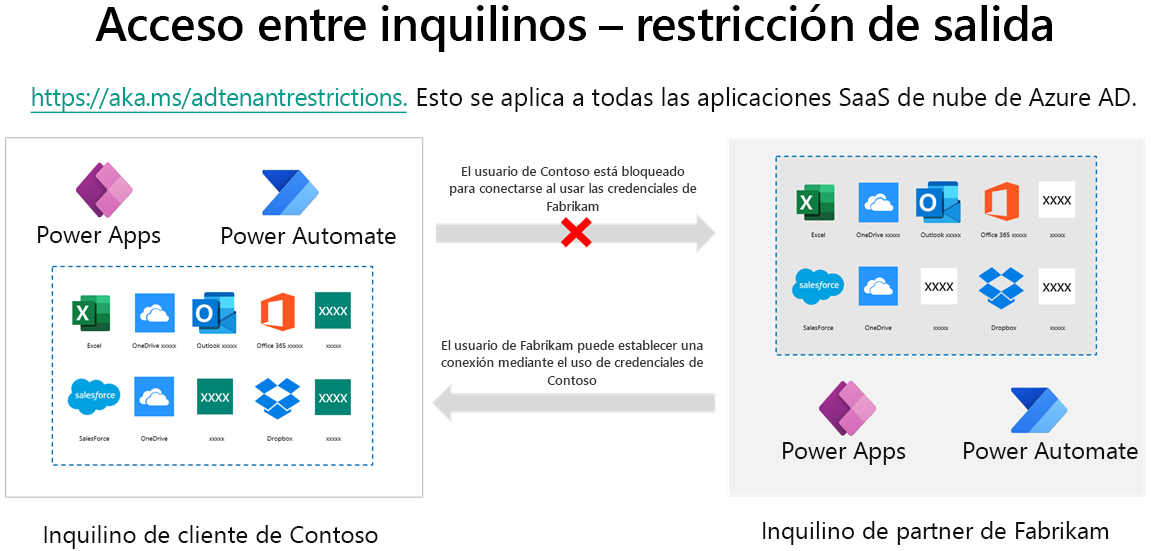

Aislamiento entre inquilinos

En escenarios de colaboración B2B, puede compartir de forma segura las aplicaciones y los datos de su inquilino con el inquilino de otro origen. En la configuración predeterminada, cada inquilino puede acceder a los recursos del otro inquilino.

Microsoft Entra ID cuenta con una característica denominada restricciones de inquilinos. Con las restricciones de inquilinos, las organizaciones pueden especificar la lista de inquilinos a los que sus usuarios pueden acceder. Microsoft Entra ID solo concede acceso a estos inquilinos permitidos. El aislamiento entre inquilinos le permite restringir el resto de inquilinos a los que pueden conectarse sus usuarios. El aislamiento entre inquilinos bloquea las conexiones de entrada o de salida para flujos y aplicaciones de lienzo.

Restringir las conexiones de salida significa que un usuario de su inquilino no puede conectarse a un partner o inquilino externo. La restricción de las conexiones salientes entre inquilinos se puede realizar mediante restricciones de inquilinos que se aplican a todas las aplicaciones en la nube de Microsoft Entra ID que bloquearían las conexiones salientes para los flujos de Power Apps y de Power Automate.

Restringir las conexiones de entrada significa que un usuario de un partner o inquilino externo no puede establecer una conexión con su inquilino.

Importante

La restricción de las conexiones de entrada entre inquilinos requiere una incidencia de soporte técnico. A continuación, esta restricción solo se aplicará a los flujos de Power Apps y de Power Automate.

Ayudar a proteger entornos con grupos de seguridad

De forma predeterminada, un usuario con una licencia de Power Apps puede acceder potencialmente a todos los entornos de un inquilino y podrá ver todos los usuarios con licencia en la tabla de usuarios de un entorno. Los grupos de seguridad de Microsoft Entra ID se pueden usar para limitar el acceso a los entornos. Esta característica tiene la ventaja adicional de mantener la tabla de usuarios optimizada solo para los usuarios del entorno.

Un grupo de seguridad se puede asociar con un entorno cuando se crea el entorno, o se puede vincular a él. En la siguiente captura de pantalla se ha asociado un grupo de seguridad para los desarrolladores con el entorno de desarrollo.

La captura de pantalla anterior muestra que se observa el siguiente comportamiento:

- Cuando se agregan usuarios al grupo de seguridad, estos se agregan a Dataverse como usuarios.

- Cuando se eliminan usuarios de un grupo de seguridad, estos se eliminan de Dataverse.

- Si un grupo de seguridad está asociado con un entorno existente que incluye usuarios, se eliminarán los usuarios del entorno que no sean miembros del grupo de seguridad.

- Si no hay ningún grupo de seguridad asociado a un entorno, todos los usuarios que tengan una licencia de Power Apps se crearán como usuarios y se habilitarán en dicho entorno.

Nota

Los grupos de distribución y los grupos de Microsoft Office 365 no se pueden asociar con los entornos.

Roles y cuentas de administrador

La gestión de entornos y la realización de algunas actividades de administración requieren uno o varios de estos roles administrativos:

- Administrador de Microsoft Power Platform: un usuario con el rol de administrador de Microsoft Power Platform puede crear entornos, gestionar todos los entornos (incluso si los usuarios no pertenecen al grupo de seguridad del entorno), gestionar Power Apps, gestionar Power Automate y administrar las directivas de prevención de pérdida de datos. Un administrador de Microsoft Power Platform también puede administrar incidencias de soporte técnico y supervisar el estado del servicio.

- Administrador delegado: los partners del programa de proveedores de soluciones en la nube (CSP) de Microsoft usan la administración delegada para administrar a sus clientes a través del Portal de partners de Microsoft. Un administrador delegado tiene derechos de administración completa para todos los servicios del inquilino del cliente.

Nota

El rol de administrador de Microsoft Dynamics 365 está en desuso. Un usuario con el rol de administrador de Dynamics 365 puede crear entornos y administrar entornos, pero solo si pertenece al grupo de seguridad de dicho entorno. Un usuario con el rol de administrador de Dynamics 365 tendrá el rol de seguridad Administrador del sistema en estos entornos.

Estos roles no son los mismos que los roles de seguridad de un entorno. A los usuarios no administrativos se les puede asignar un rol para un entorno. Los roles que se usan son diferentes en función de si el entorno incluye una base de datos de Dataverse o no.

El rol Administrador de entornos solo se usa cuando no haya ninguna base de datos de Dataverse. El rol Administrador de entornos se encarga de un entorno específico, y puede permitir que el usuario con el rol agregue y elimine usuarios con el rol Creador de entornos. El rol Creador de entornos permite al usuario crear aplicaciones en ese entorno.

Cuando se agregue una base de datos de Dataverse al entorno, un usuario con el rol Administrador de entornos recibe el rol de seguridad Administrador del sistema en la base de datos de Dataverse, y un usuario con el rol Creador de entornos recibe el rol de seguridad Usuario básico.