Definición de la administración con privilegios mínimos

- 5 minutos

Una empresa de especialistas en seguridad de TI ha estado trabajando en Contoso. Han generado un informe para el panel principal. El informe indica que la mayoría de las infracciones de seguridad o los incidentes de pérdida de datos de Contoso en el pasado fueron el resultado de un error humano, actividades malintencionadas o ambas cosas.

En el informe había muchos ejemplos, incluido el inicio de sesión con privilegios de administración y la realización de tareas de usuario estándar. En un ejemplo que ya se ha mencionado, un usuario que inició sesión con derechos de los administradores de empresa y abrió un archivo adjunto de correo electrónico que ejecutó un código malintencionado. Dicho código tiene derechos administrativos completos en la empresa Contoso porque el usuario que lo ejecutó tenía derechos administrativos completos.

Información general

El privilegio mínimo es el concepto de restringir los derechos de acceso únicamente a los derechos necesarios para realizar una tarea o un rol de trabajo específico. Puede aplicar este principio a:

- Las cuentas de usuario.

- Las cuentas de servicio.

- Los procesos informáticos.

Aunque este principio es fácil de entender, puede ser complejo de implementar. Por este motivo, en muchos casos, no se adhiere a los privilegios mínimos.

El principio indica que todos los usuarios deben iniciar sesión con una cuenta de usuario que tenga los permisos mínimos necesarios para completar la tarea actual y nada más. Este principio proporciona protección contra código malintencionado, entre otros ataques. Se aplica a los equipos y a los usuarios de esos equipos.

Por supuesto, el problema es que los administradores no quieren iniciar sesión con una cuenta de usuario estándar para sus tareas cotidianas y, a continuación, cerrar la sesión y volver a iniciarla como administrador cuando necesiten restablecer la contraseña de un usuario. Es una tarea que consume mucho tiempo y es un problema. Para solucionar este problema, debe encontrar una forma de identificar los riesgos de seguridad típicos. A continuación, debe planear un principio menos intrusivo de los privilegios mínimos.

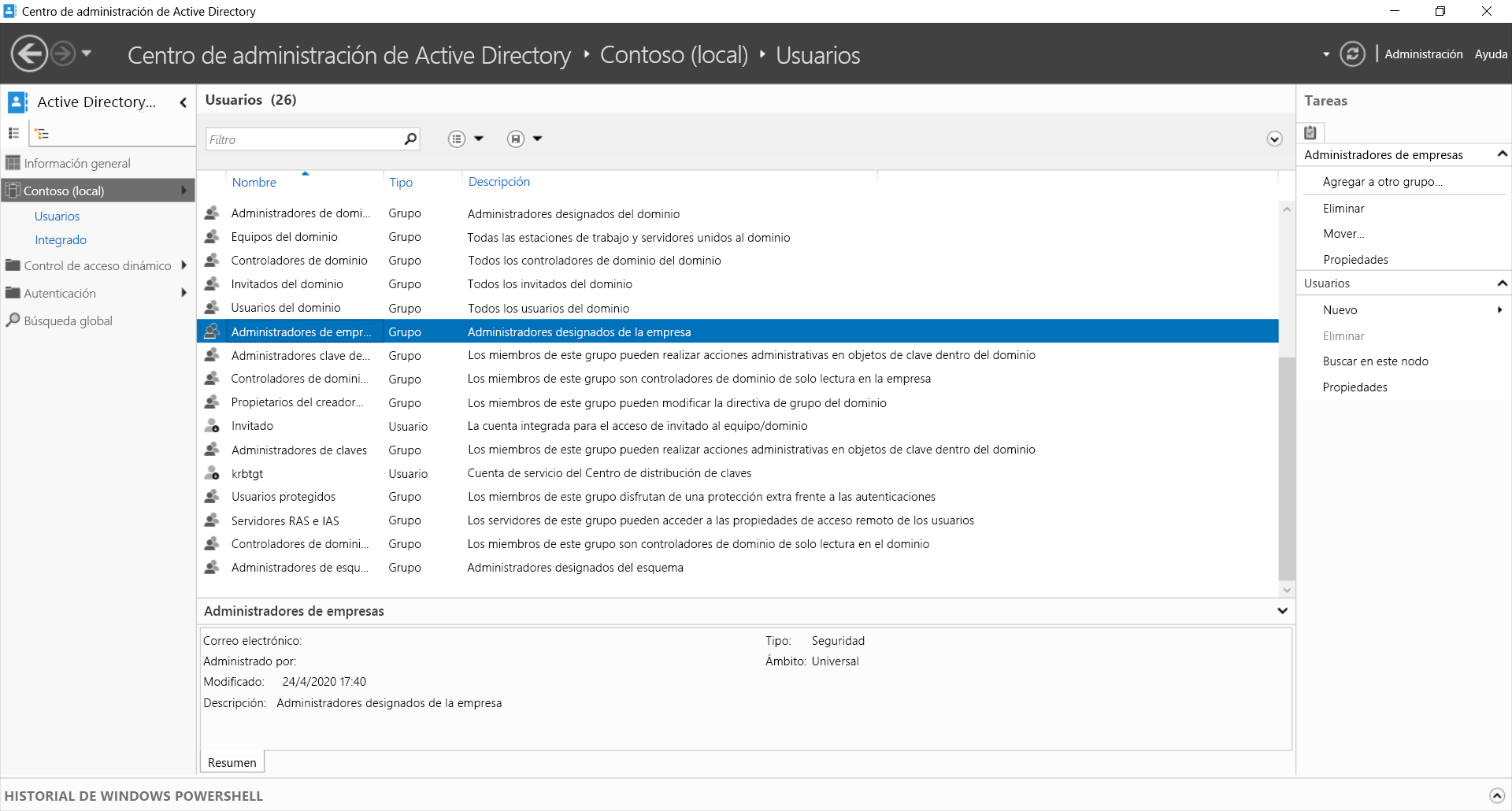

Identificación de las entidades de seguridad

En un entorno local, debe determinar qué entidades de seguridad (usuarios y grupos) pertenecen a los grupos administrativos. En Active Directory Domain Services (AD DS), hay varios grupos administrativos confidenciales. Estos se describen en la siguiente tabla.

| Grupo | Descripción |

|---|---|

| Administradores de empresas | Este grupo de seguridad Universal reside en la carpeta Usuarios del dominio raíz del bosque de AD DS. Los miembros pueden realizar cualquier tarea administrativa en cualquier parte del bosque. Hay algunas tareas de administración que requieren la pertenencia a administradores de empresa. De forma predeterminada, solo la cuenta del usuario administrador del dominio raíz del bosque pertenece a los administradores de empresa. |

| Administradores de dominio | Este grupo de seguridad global reside en la carpeta Usuarios de cada dominio del bosque de AD DS. Los miembros pueden realizar cualquier tarea administrativa en cualquier parte del bosque. De forma predeterminada, solo la cuenta de usuario administrador del dominio local pertenece a los administradores del dominio. |

| Administradores de esquema | Este grupo de seguridad universal reside en la carpeta Usuarios del dominio raíz del bosque. Los miembros pueden modificar las propiedades del esquema de AD DS. Los cambios de esquema son poco frecuentes, pero muy significativos en su efecto. De forma predeterminada, solo la cuenta del usuario administrador del dominio raíz del bosque pertenece a los administradores del esquema. |

| Administradores | Este grupo de seguridad local de dominio reside en la carpeta Integración de AD DS. El grupo local de administradores también existe en todos los equipos del bosque de AD DS. Los administradores tienen acceso completo y sin restricciones al equipo o dominio. Normalmente, los grupos de administradores de empresas y del dominio se agregan a los grupos de administradores de todos los equipos del bosque. |

Nota:

El esquema de AD DS es una colección de objetos y sus propiedades, que a veces también se denominan clases y atributos.

Otros grupos integrados que tienen privilegios de seguridad incluyen:

- Operadores de cuentas.

- Operadores de servidores.

- Administradores de claves.

- Administradores claves de empresa.

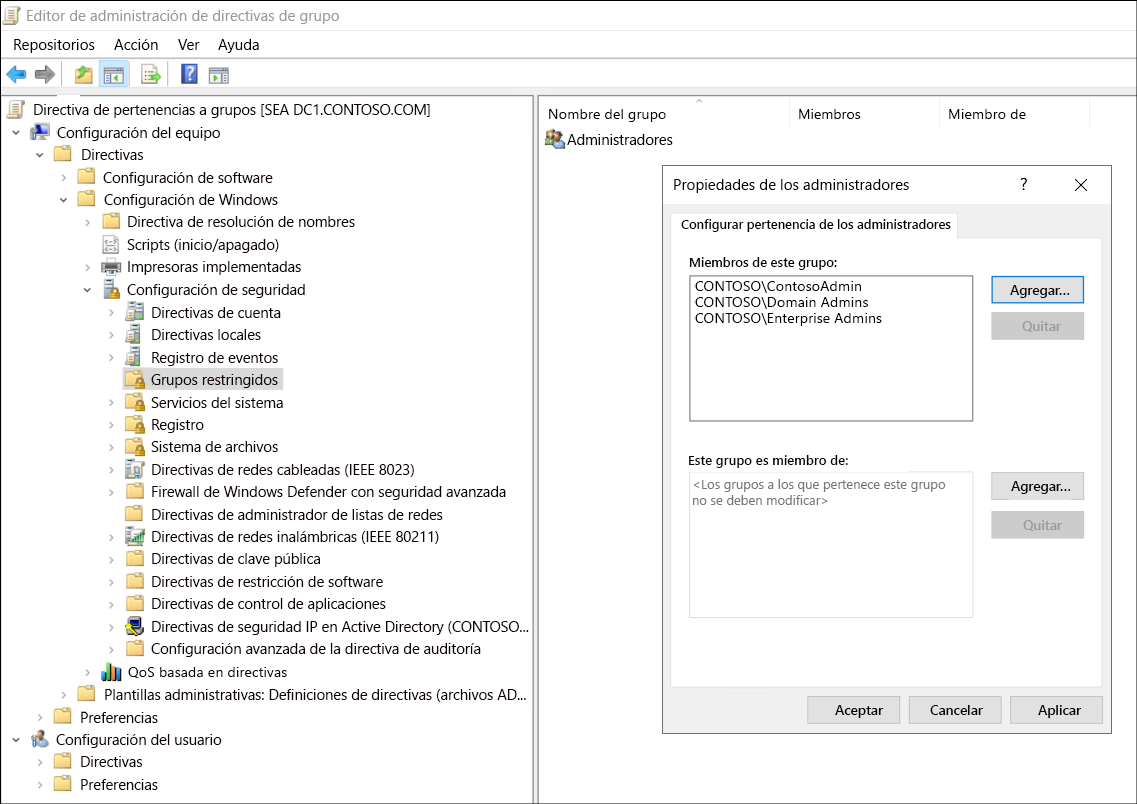

Modificación de pertenencias a grupos

Una vez determinados los usuarios y grupos que pertenecen a los grupos administrativos, puede realizar los cambios necesarios. Puede usar los Objetos de directiva de grupo (GPO) en un entorno de AD DS para acelerar este proceso. Use la característica Grupos restringidos para controlar la pertenencia a grupos en todos los equipos que afecten los Objetos de directiva de grupo. Utilice el siguiente procedimiento:

- Abra Administración de la directiva de grupo y, a continuación, cree y vincule un GPO al objeto de dominio.

- Abra el GPO para su edición.

- Busque la Configuración del equipo, las Directivas, la Configuración de Windows, la Configuración de seguridad y los Grupos restringidos.

- Haga clic con el botón derecho o active el menú contextual de los Grupos restringidos y seleccione Agregar grupo.

- En el cuadro de diálogo Agregar grupo, agregue el grupo requerido.

- Agregue los miembros al grupo o agregue el grupo a otro grupo como miembro.

- Seleccione Aceptar para completar el proceso.

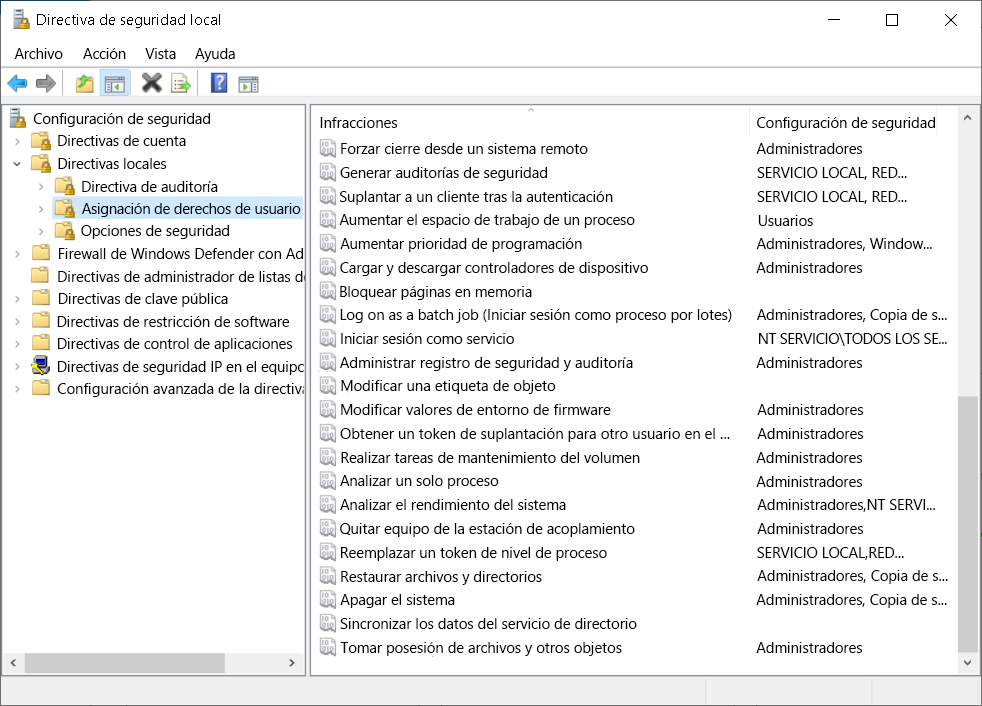

Determinación de los derechos asignados actualmente

Después de modificar las entidades de seguridad de su entorno, debe determinar qué derechos tienen esas entidades de seguridad. Obviamente, si un usuario pertenece a un grupo administrativo confidencial, como los Administradores, ese usuario puede realizar cualquier tarea y ejercer cualquier derecho en el equipo o dominio en el que existe el grupo.

Nota:

Un derecho es la capacidad de realizar una tarea administrativa. Un permiso es la capacidad de obtener acceso a un objeto en el sistema de archivos, en AD DS o en cualquier otro lugar.

Sin embargo, un usuario puede pertenecer a otros grupos a los que se les han asignado derechos o privilegios. También podría ser el caso de que a un usuario se le asigne directamente un derecho.

Puede usar la consola de la Directiva de seguridad local para determinar qué derechos se asignan. Utilice el siguiente procedimiento:

- Seleccione Inicio y, a continuación, seleccione Herramientas administrativas de Windows.

- Seleccione Directiva de seguridad local.

- En Directiva de seguridad local, expanda Directivas locales y, a continuación, expanda Asignación de derechos de usuario.

- Revise y, si es necesario, edite el valor de la Configuración de seguridad para cada Directiva enumerada.

Sugerencia

Asigne siempre una directiva a un grupo, y no directamente a un usuario. Esto ayudará al proceso de administración que se esté realizando. Cuando el rol de trabajo de alguien cambia, solo necesita cambiar la pertenencia a grupos en lugar de volver a visitar todas las asignaciones de derechos de usuario que asignó a su cuenta de usuario.

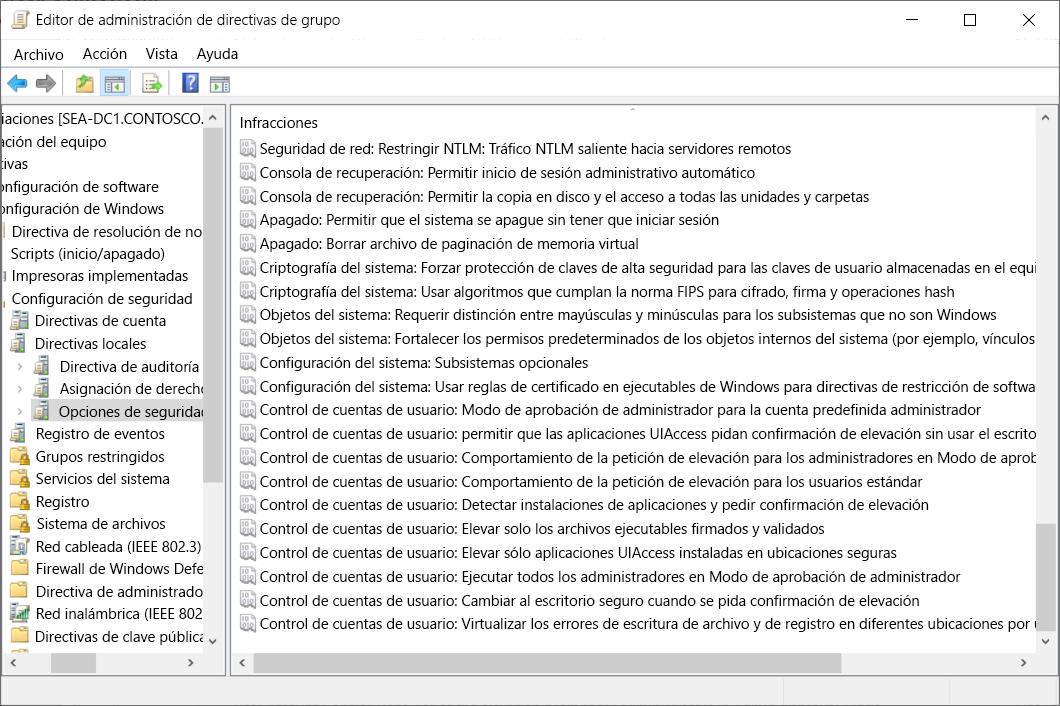

Implementación del Control de cuentas de usuario

El Control de cuentas de usuario (UAC) es una característica de seguridad que permite a los usuarios limitar el estado de su cuenta administrativa a la de una cuenta de usuario estándar. Sin embargo, cuando el usuario quiere realizar una tarea que requiera una funcionalidad administrativa denominada Elevación, se solicita a este que confirme la elevación. De forma predeterminada, UAC solicita al usuario que intente la elevación, tal como se indica a continuación:

- Si el usuario es administrador, se le pedirá que confirme la elevación.

- Si es un usuario estándar, se le pedirán credenciales administrativas.

Puede controlar los mensajes y el comportamiento de UAC mediante el uso de GPO.

- Abra un GPO vinculado correctamente para editarlo y vaya a Configuración del equipo, Directivas, Configuración de Windows, Configuración de seguridad, Directivas locales y Opciones de seguridad.

- Para las cuentas administrativas, abra la configuración User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode (Control de cuentas de usuario: comportamiento de la petición de elevación para los administradores en modo de aprobación de administrador), seleccione Define this policy setting (Definir esta configuración de directiva) y, a continuación, seleccione la opción requerida.

- Para usuarios estándar, abra la configuración User Account Control: Behavior of the elevation prompt for standard users (Control de cuentas de usuario: comportamiento de la petición de elevación para los usuarios estándar), seleccione Define this policy setting (Definir esta configuración de directiva) y, a continuación, seleccione la opción requerido.

Implementación de Just Enough Administration (JEA)

Just Enough Administration (JEA) es una tecnología administrativa que permite aplicar principios de Control de acceso basado en roles (RBAC) a través de sesiones remotas de Windows PowerShell. En lugar de permitir a los usuarios roles generales que les permitan realizar tareas que no están directamente relacionadas con sus requisitos de trabajo, JEA le permite configurar puntos de conexión especiales de Windows PowerShell que proporcionan la funcionalidad necesaria para realizar una tarea específica.

JEA permite bloquear sesiones administrativas para que solo se pueda realizar un conjunto específico de tareas a través de una sesión remota de Windows PowerShell. Asimismo, JEA aumenta la seguridad al limitar las tareas que se pueden realizar. Configure JEA creando y modificando los archivos de funcionalidad de rol y los archivos de configuración de sesión.

Importante

Tenga en cuenta que JEA solo admite la comunicación remota de Windows PowerShell.