Planificación de los valores predeterminados de seguridad

La administración de la seguridad puede resultar difícil porque los ataques comunes relacionados con la identidad, como la difusión o reproducción de contraseñas y la suplantación de identidad, se están volviendo cada vez más populares. Los valores predeterminados de seguridad proporcionan configuraciones predeterminadas seguras que Microsoft administra en nombre de las organizaciones para mantener a los clientes seguros hasta que las organizaciones estén preparadas para administrar su propia historia de seguridad de identidad. Los valores predeterminados de seguridad proporcionan opciones de configuración de seguridad preconfiguradas, como:

Exigir que todos los usuarios se registren en la autenticación multifactor.

Requerir que los administradores realicen la autenticación multifactor.

Bloquear los protocolos de autenticación heredados.

Exigir a los usuarios que realicen la autenticación multifactor cuando sea necesario.

Proteger las actividades con privilegios, como el acceso a Azure Portal.

Disponibilidad

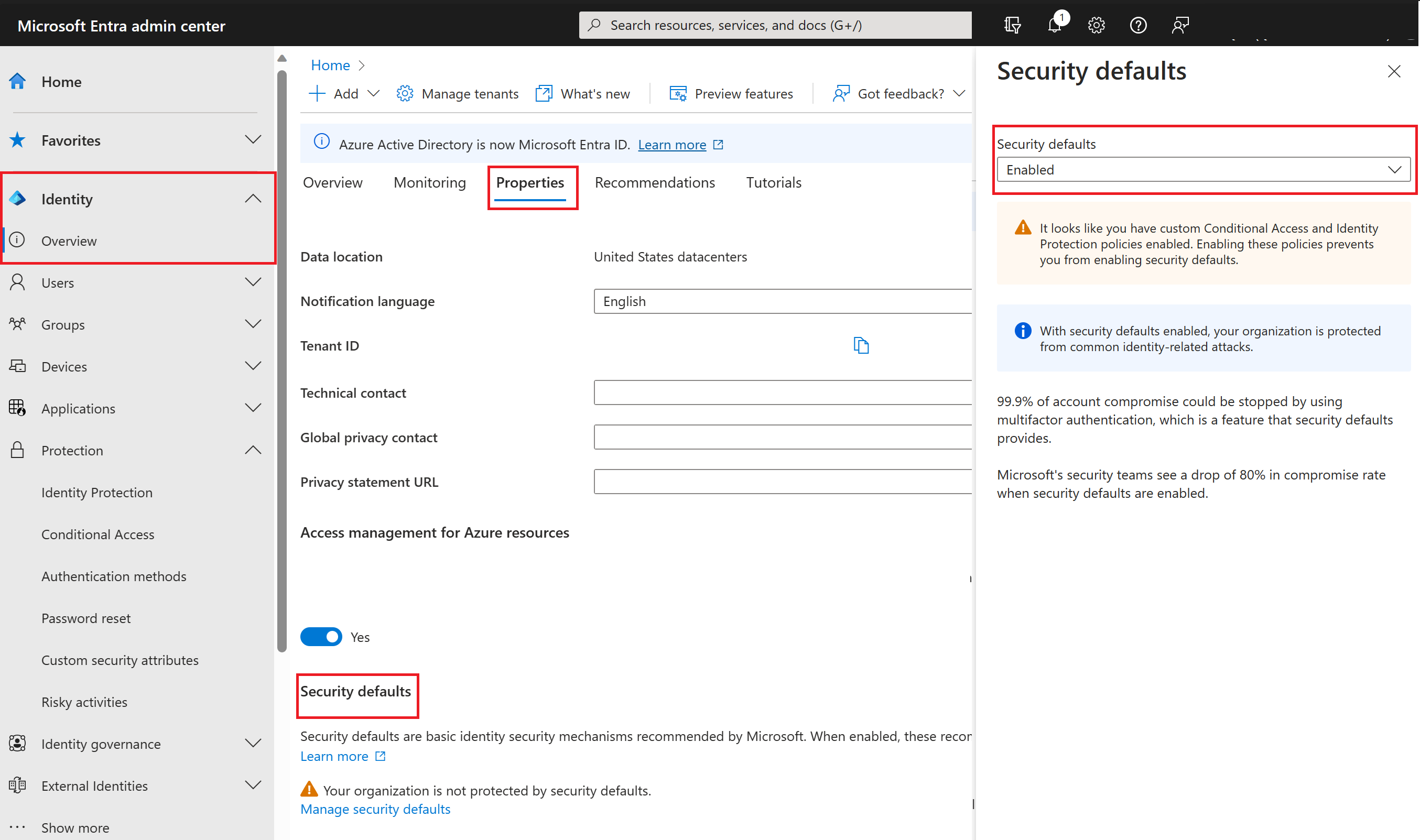

Los valores predeterminados de seguridad de Microsoft están disponibles para todos. El objetivo es asegurarse de que todas las organizaciones gocen de un nivel básico de seguridad sin ningún costo adicional. Los valores predeterminados de seguridad se activan en Azure Portal. Si el inquilino se creó a partir del 22 de octubre de 2019, es posible que los valores predeterminados de seguridad ya estén habilitados en el inquilino. Para proteger a todos nuestros usuarios, la característica de valores predeterminados de seguridad se está implementando en todos los nuevos inquilinos creados.

¿Para quiénes son?

| ¿Quién debe usar los valores predeterminados de seguridad? | ¿Quién no debe usar los valores predeterminados de seguridad? |

|---|---|

| Organizaciones que quieren aumentar su posición de seguridad, pero que no saben cómo o dónde empezar | Organizaciones que actualmente usan el acceso condicional para reunir las señales, tomar decisiones y aplicar las directivas de la organización |

| Organizaciones que usan el nivel gratuito de licencias de Microsoft Entra ID | Organizaciones con licencias de Microsoft Entra ID Premium |

| Organizaciones con requisitos de seguridad complejos que garantizan el uso del acceso condicional |

Directivas aplicadas

Registro unificado de autenticación multifactor

Todos los usuarios del inquilino deben registrarse para la autenticación multifactor (MFA) en la forma de Multifactor Authentication. Los usuarios tienen 14 días para registrarse para la autenticación multifactor en Microsoft Entra ID mediante la aplicación Microsoft Authenticator. Una vez transcurridos los 14 días, el usuario no podrá iniciar sesión hasta que se complete el registro. El período de 14 días de un usuario comienza después del primer inicio de sesión interactivo correcto después de habilitar los valores de seguridad predeterminados.

Protección de los administradores

Los usuarios con acceso a cuentas con privilegios tienen un mayor acceso a su entorno. Dadas las facultades de estas cuentas, debe tratarlas con un cuidado especial. Un método común para mejorar la protección de las cuentas con privilegios es exigir una forma de verificación de la cuenta más estricta para iniciar sesión. En Microsoft Entra ID, puede exigir el uso de la autenticación multifactor para conseguir una verificación de cuentas más estricta.

Una vez finalizado el registro con autenticación multifactor, los nueve roles de administrador de Microsoft Entra siguientes deberán realizar una autenticación adicional cada vez que inicien sesión:

- Administrador global

- Administrador de SharePoint

- Administrador de Exchange

- Administrador de acceso condicional

- Administrador de seguridad

- Administrador del departamento de soporte técnico

- Administrador de facturación

- Administrador de usuarios

- Administrador de autenticación

Protección de todos los usuarios

Se tiende a pensar que las cuentas de administrador son las únicas cuentas que necesitan capas adicionales de autenticación. Los administradores tienen un amplio acceso a información confidencial y pueden realizar cambios en la configuración de toda la suscripción. Sin embargo, los atacantes suelen dirigirse a los usuarios finales.

Una vez que estos atacantes obtienen acceso, pueden solicitar acceso a información privilegiada en nombre del titular de la cuenta original. Incluso pueden descargar todo el directorio para realizar un ataque de suplantación de identidad (phishing) en toda la organización.

Un método común para mejorar la protección de todos los usuarios es exigir a todos una forma más estricta de verificación de cuentas, como la autenticación multifactor. Cuando los usuarios finalicen el registro de Multifactor Authentication, se les pedirá una autenticación adicional siempre que sea necesario. Esta funcionalidad protege todas las aplicaciones registradas con Microsoft Entra ID, incluidas las aplicaciones SaaS.

Bloqueo de la autenticación heredada

Para brindar a los usuarios un acceso sencillo a las aplicaciones en la nube, Microsoft Entra ID admite una variedad de protocolos de autenticación, incluida la autenticación heredada. La autenticación heredada es una solicitud de autenticación realizada por:

- Clientes que no usan la autenticación moderna (por ejemplo, el cliente de Office 2010). La autenticación moderna engloba a los clientes que implementan protocolos, como OAuth 2.0, para admitir características como la autenticación multifactor y las tarjetas inteligentes. La autenticación heredada normalmente solo admite mecanismos menos seguros, como contraseñas.

- Cliente que usa protocolos de correo, como IMAP, SMTP o POP3.

Hoy en día, la mayoría de los intentos de inicio de sesión que ponen en peligro la seguridad proceden de la autenticación heredada. La autenticación heredada no admite la autenticación multifactor. Incluso si tiene una directiva de autenticación multifactor habilitada en el directorio, un atacante puede autenticarse mediante un protocolo antiguo y omitir la autenticación multifactor.

Después de habilitar los valores de seguridad predeterminados en el inquilino, se bloquearán todas las solicitudes de autenticación realizadas con un protocolo antiguo. Los valores predeterminados de seguridad bloquean la autenticación básica de Exchange Active Sync.