Implementación de controles de aplicación

Control de aplicaciones de acceso condicional permite supervisar y controlar las sesiones y el acceso a las aplicaciones de usuario en tiempo real, en función de las directivas de acceso y de sesión. Las directivas de acceso y de sesión se usan en el portal Microsoft Defender for Cloud Apps para refinar los filtros y establecer las acciones que deben realizarse en un usuario.

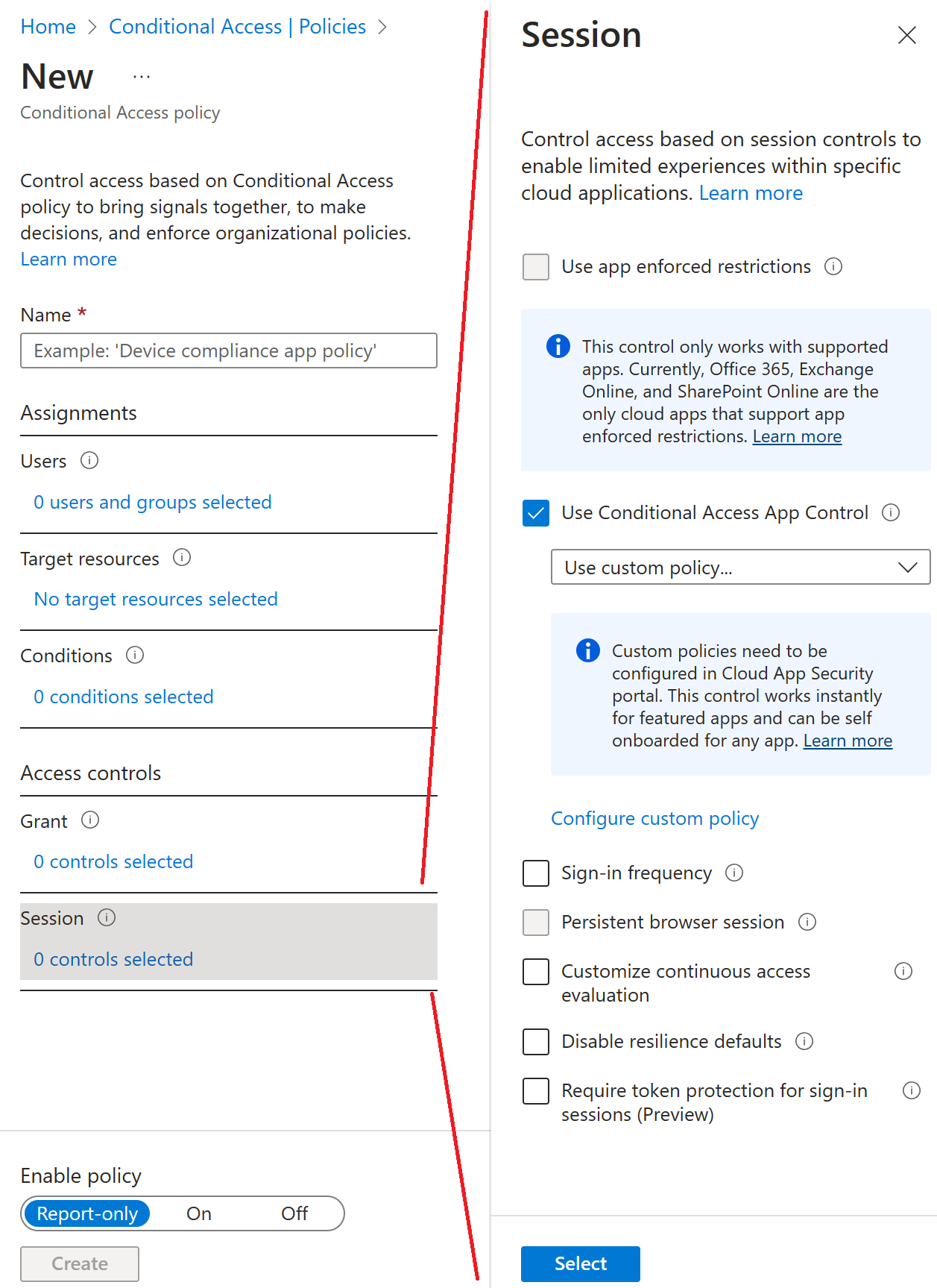

Control de aplicaciones de acceso condicional

Control de aplicaciones de acceso condicional usa una arquitectura de proxy inverso y se integra de forma exclusiva con el acceso condicional de Microsoft Entra. El acceso condicional de Microsoft Entra permite exigir controles de acceso en las aplicaciones de la organización según determinadas condiciones. Las condiciones definen quién (usuario o grupo de usuarios), qué (aplicaciones en la nube) y dónde (ubicaciones y redes) se aplica una directiva de acceso condicional. Una vez que haya determinado las condiciones, puede dirigir a los usuarios a Microsoft Defender for Cloud Apps, donde puede proteger los datos con el Control de aplicaciones para acceso condicional, aplicando controles de acceso y de sesión.

Con las directivas de acceso y de sesión, usted puede:

- Impedir la filtración de datos: puede bloquear la descarga, cortar, copiar e imprimir documentos confidenciales en, por ejemplo, dispositivos no administrados.

- Proteger en la descarga: en lugar de bloquear la descarga de documentos confidenciales, puede requerir que los documentos estén etiquetados y protegidos con Azure Information Protection. Esta acción garantiza que el documento está protegido y el acceso del usuario se restringe en una sesión potencialmente arriesgada.

- Impedir la carga de archivos sin etiqueta: antes de que otros usuarios carguen, distribuyan y usen un archivo confidencial, es importante asegurarse de que el archivo tiene la etiqueta y la protección adecuadas. Puede asegurarse de que los archivos sin etiqueta con contenido confidencial se bloqueen para que no se carguen hasta que el usuario clasifique el contenido.

- Supervisar el cumplimiento de las sesiones de usuario: los usuarios de riesgo se supervisan cuando inician sesión en las aplicaciones y sus acciones se registran desde dentro de la sesión. Puede investigar y analizar el comportamiento del usuario para saber dónde se deben aplicar las directivas de sesión en el futuro, y en qué condiciones.

- Bloquear el acceso: puede bloquear granularmente el acceso para aplicaciones y usuarios específicos en función de varios factores de riesgo. Por ejemplo, puede bloquearlos si usan certificados de cliente como forma de administración de dispositivos.

- Bloquear actividades personalizadas: algunas aplicaciones tienen escenarios únicos que conllevan riesgo, por ejemplo, el envío de mensajes con contenido confidencial en aplicaciones como Microsoft Teams o Slack. En estos tipos de escenarios, puede examinar los mensajes para detectar el contenido confidencial y bloquearlos en tiempo real.

Procedimientos: Uso obligatorio de directivas de protección de aplicaciones y una aplicación aprobada por el cliente para el acceso a aplicaciones en la nube con acceso condicional

Los usuarios utilizan sus dispositivos móviles habitualmente para tareas personales y profesionales. A la vez que se aseguran de que el personal sigue siendo productivo, las organizaciones también quieren evitar la pérdida de datos de aplicaciones potencialmente no seguras. Con el acceso condicional, las organizaciones pueden restringir el acceso a aplicaciones cliente aprobadas (con capacidad para la autenticación moderna).

En esta sección se presentan dos escenarios para configurar directivas de acceso condicional para recursos como Microsoft 365, Exchange Online y SharePoint Online.

Nota:

Para requerir aplicaciones cliente aprobadas para dispositivos iOS y Android, estos dispositivos deben registrarse primero en Microsoft Entra ID.

Escenario 1: Las aplicaciones de Microsoft 365 requieren una aplicación cliente aprobada.

En este escenario, Contoso ha decidido que los usuarios que usan dispositivos móviles pueden acceder a todos los servicios de Microsoft 365, siempre y cuando usen aplicaciones cliente aprobadas, como Outlook Mobile, OneDrive y Microsoft Teams. Todos sus usuarios ya inician sesión con las credenciales de Microsoft Entra y tienen licencias asignadas que incluyen Microsoft Entra ID Premium P1 o P2 y Microsoft Intune.

Las organizaciones deben completar los tres pasos siguientes para requerir el uso de una aplicación cliente aprobada en dispositivos móviles.

Paso 1: Directiva para los clientes de autenticación moderna basada en Android e iOS que requieren el uso de una aplicación cliente aprobada al acceder a Exchange Online.

Inicie sesión en el Centro de administración de Microsoft Entra como administrador de seguridad o administrador de acceso condicional.

Vaya a Identidad, después Protección y, después, Acceso condicional.

Seleccione +Crear nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

En Asignaciones, seleccione Usuarios y grupos.

- En Incluir, seleccione Todos los usuarios o Usuarios y grupos específicos a los que desee aplicar esta directiva.

- Seleccione Listo.

Under Aplicaciones en la nube o acciones e Incluir, seleccione Office 365.

En Condiciones, seleccione Plataformas de dispositivo.

- Establezca Configurar en Sí.

- Incluye Android e iOS.

En Condiciones, seleccione Aplicaciones cliente (versión preliminar) .

Establezca Configurar en Sí.

Seleccione Aplicaciones móviles y clientes de escritorio y Clientes de autenticación moderna.

En Controles de acceso y Conceder, seleccione Conceder acceso, Requerir aplicación cliente aprobada y Seleccionar.

Confirme la configuración y establezca Habilitar directiva en Activado.

Seleccione Crear para crear y habilitar la política.

Paso 2: Configure una directiva de acceso condicional de Microsoft Entra para Exchange Online con ActiveSync (EAS).

Vaya a Identidad, después Protección y, después, Acceso condicional.

Seleccione +Crear nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

En Asignaciones, seleccione Usuarios y grupos.

- En Incluir, seleccione Todos los usuarios o Usuarios y grupos específicos a los que desee aplicar esta directiva.

- Seleccione Listo.

En Aplicaciones en la nube o acciones e Incluir, seleccione Office 365 Exchange Online.

En Condiciones:

Aplicaciones cliente (versión preliminar) :

- Establezca Configurar en Sí.

- Seleccione Aplicaciones móviles y clientes de escritorio y Clientes de Exchange ActiveSync.

En Controles de acceso y Conceder, seleccione Conceder acceso, Requerir aplicación cliente aprobada y Seleccionar.

Confirme la configuración y establezca Habilitar directiva en Activado.

Seleccione Crear para crear y habilitar la política.

Paso 3: Configuración de la directiva de protección de aplicaciones de Intune para aplicaciones cliente de iOS y Android.

Revise el artículo Creación y asignación de directivas de protección de aplicaciones para conocer los pasos para crear directivas de protección de aplicaciones para Android e iOS.

Escenario 2: Exchange Online y SharePoint Online requieren una aplicación cliente aprobada

En este escenario, Contoso ha decidido que los usuarios solo pueden acceder al correo electrónico y a los datos de SharePoint en dispositivos móviles, siempre que usen una aplicación cliente aprobada, como Outlook para dispositivos móviles. Todos sus usuarios ya inician sesión con las credenciales de Microsoft Entra y tienen licencias asignadas que incluyen Microsoft Entra ID Premium P1 o P2 y Microsoft Intune.

Las organizaciones deben completar los tres pasos siguientes para requerir el uso de una aplicación cliente aprobada en dispositivos móviles y clientes de Exchange ActiveSync.

Paso 1: Directiva para los clientes de autenticación moderna basada en Android e iOS que requieren el uso de una aplicación cliente aprobada al acceder a Exchange Online y SharePoint Online.

Inicie sesión en el Centro de administración de Microsoft Entra como administrador de seguridad o administrador de acceso condicional.

Vaya a Identidad, después Protección y, después, Acceso condicional.

Seleccione Nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

En Asignaciones, seleccione Usuarios y grupos.

- En Incluir, seleccione Todos los usuarios o Usuarios y grupos específicos a los que desee aplicar esta directiva.

- Seleccione Listo.

En Aplicaciones en la nube o acciones e Incluir, seleccione Office 365 Exchange Online y Office 365 SharePoint Online.

En Condiciones, seleccione Plataformas de dispositivo.

- Establezca Configurar en Sí.

- Incluye Android e iOS.

En Condiciones, seleccione Aplicaciones cliente (versión preliminar) .

- Establezca Configurar en Sí.

- Seleccione Aplicaciones móviles y clientes de escritorio y Clientes de autenticación moderna.

En Controles de acceso y Conceder, seleccione Conceder acceso, Requerir aplicación cliente aprobada y Seleccionar.

Confirme la configuración y establezca Habilitar directiva en Activado.

Seleccione Crear para crear y habilitar la política.

Paso 2: Directiva para los clientes de Exchange ActiveSync que requieren el uso de una aplicación cliente aprobada.

Vaya a Identidad, después Protección y, después, Acceso condicional.

Seleccione Nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

En Asignaciones, seleccione Usuarios y grupos.

- En Incluir, seleccione Todos los usuarios o Usuarios y grupos específicos a los que desee aplicar esta directiva.

- Seleccione Listo.

En Aplicaciones en la nube o acciones e Incluir, seleccione Office 365 Exchange Online.

En Condiciones:

Aplicaciones cliente (versión preliminar) :

- Establezca Configurar en Sí.

- Seleccione Aplicaciones móviles y clientes de escritorio y Clientes de Exchange ActiveSync.

En Controles de acceso y Conceder, seleccione Conceder acceso, Requerir aplicación cliente aprobada y Seleccionar.

Confirme la configuración y establezca Habilitar directiva en Activado.

Seleccione Crear para crear y habilitar la política.

Paso 3: Configuración de la directiva de protección de aplicaciones de Intune para aplicaciones cliente de iOS y Android.

Revise el artículo Creación y asignación de directivas de protección de aplicaciones para conocer los pasos para crear directivas de protección de aplicaciones para Android e iOS.

Introducción general a las directivas de protección de aplicaciones

Las directivas de protección de aplicaciones (APP) que garantizan los datos de la organización siguen siendo seguras o se encuentran en una aplicación administrada. Una directiva puede ser una regla que se aplica cuando el usuario intenta obtener acceso o mover datos "corporativos" o un conjunto de acciones que están prohibidas o que se supervisan cuando el usuario está dentro de la aplicación. Una aplicación administrada tiene aplicadas directivas de protección y puede administrarse mediante Intune.

Las directivas de protección de aplicaciones de Mobile Application Management (MAM) permiten administrar y proteger los datos de la organización dentro de una aplicación. Con MAM sin inscripción (MAM-WE), podemos administrar una aplicación profesional o educativa que contenga información confidencial en prácticamente cualquier dispositivo, incluidos los dispositivos personales en escenarios de Bring Your Own Device (BYOD). Muchas aplicaciones de productividad, como las aplicaciones de Microsoft Office, pueden administrarse mediante Intune MAM.

Cómo puede proteger los datos de la aplicación

Los empleados usan dispositivos móviles para tareas personales y de trabajo. Mientras se asegura de que sus empleados puedan ser productivos, quiere prevenir la pérdida de datos, tanto intencional como involuntaria. También querrá proteger los datos de la empresa a los que se accede desde dispositivos que no gestionas.

Puede usar directivas de protección de aplicaciones de Intune independientemente de cualquier otra solución de administración de dispositivos móviles (MDM) . Esta independencia le ayuda a proteger los datos de la empresa con o sin inscripción de dispositivos en una solución de administración de dispositivos. Mediante la implementación de directivas de nivel de aplicación, puede restringir el acceso a los recursos de la empresa y mantener los datos dentro del ámbito del departamento de TI.

Directivas de protección de aplicaciones en dispositivos

Se pueden configurar directivas de protección de aplicaciones para aplicaciones que se ejecutan en dispositivos:

Inscritos en Microsoft Intune: estos dispositivos suelen ser propiedad de la empresa.

Inscritos en una solución de MDM de terceros: estos dispositivos suelen ser propiedad de la empresa.

Nota:

Las directivas de administración de la aplicaciones móviles no deben usarse con soluciones de contenedor seguro ni de administración de aplicaciones móviles de terceros.

No inscritos en ninguna solución de administración de dispositivos móviles: estos dispositivos normalmente son dispositivos de empleados que no están administrados ni inscritos en Intune ni en ninguna otra solución de MDM.

Importante

Puede crear directivas de administración de aplicaciones móviles para aplicaciones móviles de Office que se conectan a servicios de Microsoft 365. También puede proteger el acceso a los buzones locales de Exchange mediante la creación de directivas de protección de aplicaciones de Intune para Outlook para iOS/iPadOS y Android habilitadas con autenticación moderna híbrida. Antes de usar esta característica, asegúrese de cumplir los requisitos de Outlook para iOS/iPadOS y Android. Las directivas de protección de aplicaciones no son compatibles con otras aplicaciones que se conectan a los servicios de Exchange o SharePoint locales.

Ventajas del uso de directivas de protección de aplicaciones

Las ventajas más importantes del uso de directivas de protección de aplicaciones son las siguientes:

Protección de datos de su compañía a nivel de aplicación. Puesto que la administración de aplicaciones móviles no requiere la administración de dispositivos, puede proteger los datos de la empresa en dispositivos administrados y no administrados. La administración se centra en la identidad del usuario, lo que elimina la necesidad de administrar dispositivos.

La productividad del usuario final no se ve afectada y no se aplican directivas cuando se usa la aplicación en un contexto personal. Las directivas se aplican solo en un contexto de trabajo, lo que le ofrece la capacidad de proteger los datos de la compañía sin tocar los datos personales.

Las directivas de protección de aplicaciones garantizan que las protecciones de la capa de aplicaciones estén establecidas. Por ejemplo, puede:

- Requerir un PIN para abrir una aplicación en un contexto laboral.

- Controlar el uso compartido de datos entre aplicaciones.

- Impedir que se guarden datos de aplicaciones de la compañía en una ubicación de almacenamiento personal.

MDM, además de MAM, garantiza que el dispositivo esté protegido. Por ejemplo, puede solicitar un PIN para acceder al dispositivo o puede implementar aplicaciones administradas en el dispositivo. También puede implementar aplicaciones en dispositivos a través de la solución MDM para proporcionarle más control sobre la administración de aplicaciones.

Hay otras ventajas derivadas del uso de MDM con directivas de protección de aplicaciones, y las empresas pueden usar estas directivas con o sin MDM al mismo tiempo. Por ejemplo, piense en el caso de un empleado que utiliza un teléfono proporcionado por la empresa, así como su propia tableta personal. El teléfono de la empresa está inscrito en MDM y está protegido por directivas de protección de aplicaciones, mientras que el dispositivo personal está protegido únicamente por directivas de protección de aplicaciones.

Si aplica una directiva de MAM al usuario sin establecer el estado del dispositivo, el usuario recibirá la directiva de MAM en el dispositivo BYOD y el dispositivo administrado por Intune. También puede aplicar una directiva de MAM en función del estado administrado. Por lo tanto, cuando cree una directiva de protección de aplicaciones, debería seleccionar No junto a Destinar a todos los tipos de aplicaciones. Luego, realice cualquiera de las siguientes acciones:

- Aplique una directiva de MAM menos estricta a los dispositivos administrados por Intune y aplique una más estricta a los dispositivos no inscritos en MDM.

- Aplique una directiva de MAM solo a los dispositivos no inscritos.