Definición de una estrategia de acceso con privilegios para usuarios administrativos

¿Qué es Privileged Identity Management (PIM)?

PIM es un servicio en Microsoft Entra ID, para administrar el acceso a recursos con privilegios. PIM le permite administrar, controlar y supervisar el acceso a recursos importantes de la organización. Esto incluye los recursos de Microsoft Entra ID, Azure y los de otros Microsoft Online Services, como Microsoft 365 o Microsoft Intune.

¿Qué hace PIM?

PIM proporciona una activación de roles basada en el tiempo y en la aprobación para acceder a los recursos. Esto ayuda a mitigar los riesgos de permisos de acceso excesivos, innecesarios o mal utilizados en los recursos que le importan. Entre las principales características de PIM cabe mencionar las siguientes:

- Conceda privilegios de acceso Just-In-Time a Microsoft Entra ID y a los recursos de Azure

- Asignar acceso limitado a los recursos con fechas de inicio y fin.

- Requiera aprobación para activar los roles con privilegios

- Exigir la autenticación multifactor de Azure para activar cualquier rol

- Use la justificación para comprender por qué se activan los usuarios

- Obtener notificaciones cuando se activan los roles con privilegios.

- Llevar a cabo revisiones de acceso para asegurarse de que los usuarios siguen necesitando roles.

- Descargar el historial de auditoría para la auditoría interna o externa.

Antes de implementar PIM en su organización, siga las instrucciones y comprenda los conceptos de esta sección. Esto le ayudará a crear un plan adaptado a los requisitos de identidad con privilegios de su organización.

Nota:

PIM requiere una licencia Premium P2.

Identificación de las partes interesadas

La siguiente sección le ayuda a identificar a todas las partes interesadas que participan en el proyecto. Verá quién tiene que aprobar, revisar o estar informado. Incluye tablas independientes para implementar PIM para roles de Microsoft Entra y PIM para roles de Azure. Agregue partes interesadas a la siguiente tabla según proceda para su organización.

SO = Aprobación en este proyecto

R = revisar este proyecto y proporcionar entrada

I = Informado de este proyecto

Partes interesadas: Privileged Identity Management para roles de Microsoft Entra

| Nombre | Rol | Acción |

|---|---|---|

| Nombre y correo electrónico | Arquitecto de identidades o administrador global de Azure: Un representante del equipo de administración de identidades responsable de definir cómo alinear este cambio con la infraestructura principal de administración de identidades de su organización. | SO/R/I |

| Nombre y correo electrónico | Propietario del servicio o responsable técnico: Un representante de los propietarios de TI de un servicio o un grupo de servicios. Son fundamentales para tomar decisiones y ayudar a implementar PIM para su equipo. | SO/R/I |

| Nombre y correo electrónico | Propietario de seguridad: Un representante del equipo de seguridad que pueda aprobar que el plan cumple los requisitos de seguridad de su organización. | SO/R |

| Nombre y correo electrónico | Administrador de soporte técnico de TI/departamento de soporte técnico: Un representante de la organización de soporte técnico de TI que puede proporcionar comentarios sobre la compatibilidad de este cambio desde la perspectiva del departamento de soporte técnico. | R/I |

| Nombre y correo electrónico de los usuarios piloto | Usuarios con roles con privilegios: Grupo de usuarios para los que se implementa Privileged Identity Management. Necesitan saber cómo activar sus roles una vez que se implementa PIM. | I |

Partes interesadas: Privileged Identity Management para roles de Azure

| Nombre | Rol | Acción |

|---|---|---|

| Nombre y correo electrónico | Propietario de la suscripción o del recurso: Un representante de los propietarios de TI de cada suscripción o recurso para el que quiera implementar PIM. | SO/R/I |

| Nombre y correo electrónico | Propietario de seguridad: Un representante del equipo de seguridad que pueda aprobar que el plan cumple los requisitos de seguridad de su organización. | SO/R |

| Nombre y correo electrónico | Administrador de soporte técnico de TI/departamento de soporte técnico: Un representante de la organización de soporte técnico de TI que puede proporcionar comentarios sobre la compatibilidad de este cambio desde la perspectiva del departamento de soporte técnico. | R/I |

| Nombre y correo electrónico de los usuarios piloto | Usuarios de rol de Azure: Grupo de usuarios para los que se implementa Privileged Identity Management. Necesitan saber cómo activar sus roles una vez que se implementa PIM. | I |

Empiece a usar Privileged Identity Management

Como parte del proceso de planificación, debe seguir nuestro artículo "Empiece a usar Privileged Identity Management" a fin de prepararlo. PIM proporciona acceso a algunas características diseñadas para facilitar la implementación.

Si su objetivo es implementar PIM para recursos de Azure, siga las indicaciones del artículo "Detección de recursos de Azure que se administran en Privileged Identity Management". Solo los propietarios de suscripciones y los grupos de administración pueden administrar estos recursos mediante PIM. Una vez administrados, la funcionalidad de PIM está disponible para los propietarios en todos los niveles, incluidos el grupo de administración, la suscripción, el grupo de recursos y el recurso. Si es administrador global e intenta implementar PIM para los recursos de Azure, puede elevar el acceso para administrar todas las suscripciones de Azure y tener acceso a todos los recursos de Azure en el directorio a fin de poder detectarlos. Sin embargo, se recomienda obtener la aprobación de cada uno de los propietarios de las suscripciones antes de administrar sus recursos con PIM.

Aplicación del principio de privilegio mínimo

Es importante asegurarse de que ha aplicado el principio de privilegio mínimo en la organización para los roles de Microsoft Entra ID y Azure.

Planear la delegación de privilegios mínimos

Para los roles de Microsoft Entra, es habitual que las organizaciones asignen el rol de administrador global a varios administradores, cuando la mayoría de ellos solo necesitan uno o dos roles de administrador específicos y menos eficaces. Con un gran número de administradores globales u otros roles con privilegios elevados, es difícil realizar un seguimiento meticuloso de las asignaciones de roles con privilegios.

Siga estos pasos para implementar el principio de privilegio mínimo para los roles de Microsoft Entra.

Para conocer la granularidad de los roles, lea y entienda los roles de administrador de Microsoft Entra disponibles. Usted y su equipo también deben consultar Roles de administrador por tarea de administrador en Microsoft Entra ID, donde se explica el rol con privilegios mínimos para tareas específicas.

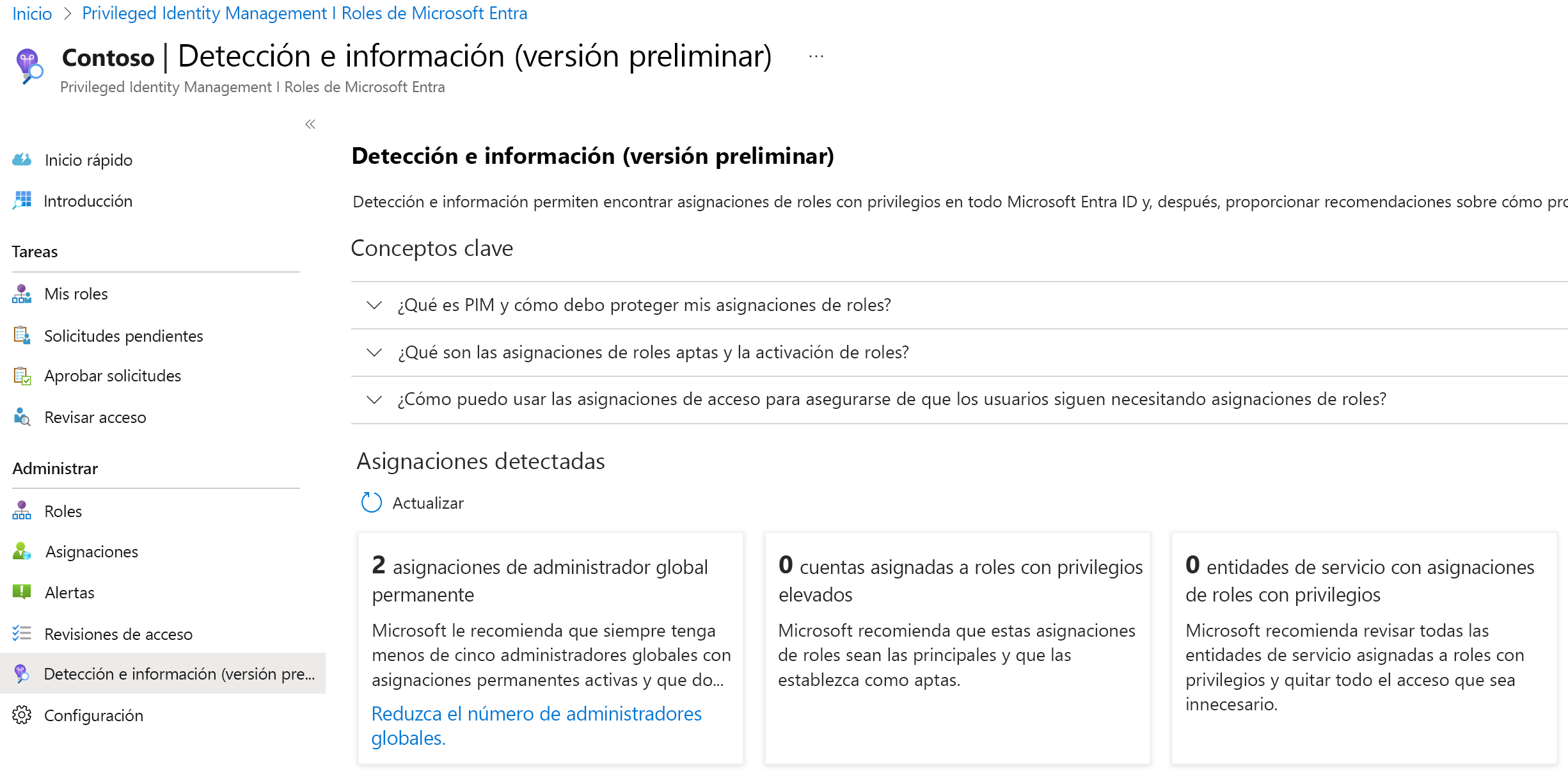

Especifique quién tiene roles con privilegios en su organización. Puede usar la página Detección e información (versión preliminar) en PIM para reducir la exposición.

Analice por qué todos los administradores globales de la organización necesitan el rol. Después, quítelos del rol de administrador global y asigne roles integrados o roles personalizados con menos privilegios dentro de Microsoft Entra ID. A título informativo, actualmente, Microsoft solamente tiene unos diez administradores con el rol de administrador global.

Para todos los demás roles de Microsoft Entra, revise la lista de asignaciones, identifique a los administradores que ya no necesitan el rol y quítelos de sus asignaciones.

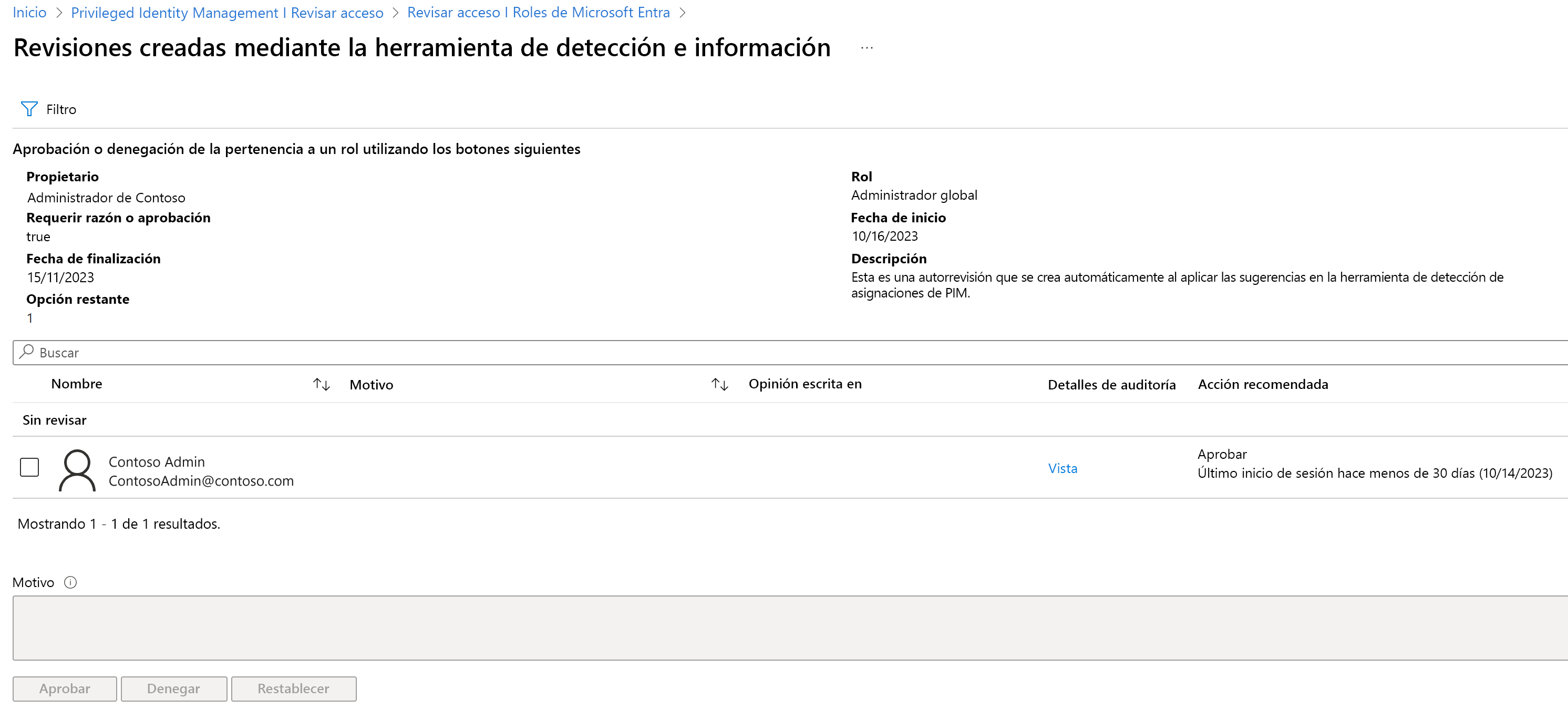

Para automatizar los dos últimos pasos, puede usar las revisiones de acceso en PIM. Con los pasos descritos en "Inicio de una revisión de acceso para los roles de directorio de Microsoft Entra en Privileged Identity Management", puede configurar una revisión de acceso de cada rol de Microsoft Entra ID que tenga uno o varios miembros.

Establezca los revisores como Miembros (autoasignado) . Todos los usuarios del rol recibirán un correo electrónico en el que se les pedirá que confirmen que necesitan el acceso. También debe activar Requerir motivo de la aprobación en la configuración avanzada para que los usuarios deban indicar por qué necesitan el rol. En función de esta información, puede quitar usuarios de roles innecesarios o delegarlos a roles de administrador más granulares.

Las revisiones de acceso se basan en los correos electrónicos para recordar a los usuarios que deben revisar su acceso a los roles. Si tiene cuentas con privilegios que no tienen correos electrónicos vinculados, asegúrese de rellenar el campo de correo electrónico secundario de dichas cuentas.

Planeación de la delegación de roles de recursos de Azure

Para las suscripciones y los recursos de Azure, puede configurar un proceso de revisión de acceso similar para revisar los roles de cada suscripción o recurso. El objetivo de este proceso es minimizar las asignaciones de administrador de acceso de usuario y propietario conectadas a cada suscripción o recurso y quitar las asignaciones innecesarias. Sin embargo, las organizaciones suelen delegar dichas tareas al propietario de cada suscripción o recurso porque este conoce mejor los roles específicos (sobre todo los soles personalizados).

Si tiene el rol de administrador global que intenta implementar PIM para los roles de Azure en su organización, puede elevar el acceso para administrar todas las suscripciones de Azure a fin de poder acceder a cada suscripción. A continuación, puede encontrar a cada propietario de la suscripción y trabajar con él para quitar las asignaciones innecesarias y minimizar la asignación del rol de propietario.

Los usuarios con el rol de propietario para una suscripción de Azure también pueden utilizar las revisiones de acceso para recursos de Azure a fin de auditar y quitar las asignaciones de roles innecesarias con un proceso similar al descrito anteriormente para los roles de Microsoft Entra.

Decidir qué asignaciones de roles deben protegerse mediante Privileged Identity Management

Después de limpiar las asignaciones de roles con privilegios en su organización, deberá decidir qué roles desea proteger con PIM.

Si un rol está protegido con PIM, los usuarios aptos asignados a él deben elevarse para usar los privilegios concedidos por el rol. El proceso de elevación también podría incluir la obtención de la aprobación, el uso de la autenticación multifactor y la explicación del motivo por el que se realiza la activación. PIM también puede realizar un seguimiento de las elevaciones mediante notificaciones y los registros de eventos de auditoría de PIM y Microsoft Entra.

La elección de los roles que se desean proteger con PIM puede resultar un proceso difícil que variará para cada organización. En esta sección se proporcionan procedimientos recomendados para roles de Azure y Microsoft Entra.

Roles de Microsoft Entra

Es importante dar prioridad a la protección de los roles de Microsoft Entra que tienen la mayoría de permisos. Según los patrones de uso entre todos los clientes de PIM, los diez roles principales de Microsoft Entra administrados por PIM son:

Administrador global

Administrador de seguridad

Administrador de usuarios

Administrador de Exchange

Administrador de SharePoint

Administrador de Intune

Lector de seguridad

Administrador de servicios

Administrador de facturación

Administrador de Skype Empresarial

Sugerencia

Microsoft recomienda administrar todos los administradores globales y administradores de seguridad mediante PIM como primer paso porque son los usuarios que pueden causar más daños al vulnerar su seguridad.

Es importante tener en cuenta los datos y permisos más confidenciales de la organización. Por ejemplo, puede que algunas organizaciones deseen proteger su rol de administrador de Power BI o su rol de administrador de equipos con PIM, ya que pueden acceder a los datos y cambiar los flujos de trabajo principales.

Si existen roles con usuarios invitados asignados, serán vulnerables a ataques.

Sugerencia

Microsoft recomienda administrar todos los roles con usuarios invitados mediante PIM para reducir los riesgos asociados a las cuentas de usuario invitado en peligro.

Los roles de lector, como lector de directorio, lector del Centro de mensajes y lector de seguridad, a veces se consideran menos importantes que otros roles porque no tienen permiso de escritura. Sin embargo, tenemos algunos clientes que también protegen estos roles porque los atacantes con acceso a estas cuentas podrían leer información confidencial, incluidos datos personales. Tenga este riesgo en cuenta al decidir si los roles de lector de la organización deben administrase con PIM.

Roles de Azure

Al decidir qué asignaciones de roles deben administrarse mediante PIM para recursos de Azure, primero debe identificar las suscripciones y los recursos que son más vitales para su organización. Ejemplos de tales suscripciones y recursos son:

- Recursos que hospedan la información más confidencial.

- Recursos de los que dependen las principales aplicaciones orientadas al cliente.

Si es un administrador global y tiene problemas para decidir qué suscripciones y recursos son más importantes, debe ponerse en contacto con los propietarios de la suscripción de su organización para recopilar una lista de los recursos administrados por cada suscripción. A continuación, colabore con los propietarios de la suscripción para agrupar los recursos en función del nivel de gravedad en caso de que estén en peligro (bajo, medio o alto). Priorice la administración de recursos con PIM según este nivel de gravedad.

Sugerencia

Microsoft recomienda colaborar con los propietarios de las suscripciones y recursos de servicios críticos para configurar el flujo de trabajo de PIM de todos los roles dentro de suscripciones y recursos confidenciales.

PIM para recursos de Azure es compatible con las cuentas de servicio de tiempo limitado. Debe tratar las cuentas de servicio exactamente de la misma forma en que trataría una cuenta de usuario normal.

En el caso de las suscripciones o recursos que no son tan críticos, no tendrá que configurar PIM para todos los roles. Sin embargo, todavía debe proteger los roles de administrador de acceso de usuario y propietario con PIM.

Sugerencia

Microsoft recomienda que administre los roles de propietario y de administrador de acceso de usuario de todas las suscripciones y recursos mediante PIM.

Decisión de si se va a usar un grupo para asignar roles

El hecho de asignar un rol a un grupo en lugar de a usuarios individuales es una decisión estratégica. En el momento de la planeación, considere la posibilidad de asignar un rol a un grupo para administrar las asignaciones de roles cuando:

- Muchos usuarios se asignan a un rol.

- Desea delegar la asignación del rol.

Muchos usuarios se asignan a un rol

La realización de un seguimiento de quién está asignado a un rol y de la administración de sus asignaciones en función del momento en que se necesitan pueden tardar tiempo cuando se realizan manualmente. Para asignar un grupo a un rol, en primer lugar cree un grupo asignable de roles y luego asigne el grupo como válido para un rol. Esta acción somete a todos los miembros del grupo al mismo proceso de activación que los usuarios individuales que son aptos para elevarse al rol. Los miembros del grupo activan de forma individual sus asignaciones al grupo mediante el proceso de aprobación y solicitud de activación de PIM. El grupo no está activado, solo la pertenencia a grupos del usuario.

Desea delegar la asignación del rol

Un propietario de grupo puede administrar la pertenencia de un grupo. Para los grupos a los que se pueden asignar roles de Microsoft Entra ID, solo el administrador de roles con privilegios, el administrador global y los propietarios de grupos pueden administrar la pertenencia a grupos. Cuando un administrador agrega nuevos miembros al grupo, el miembro obtiene acceso a los roles a los que se asigna el grupo si la asignación es apta o está activa. Use propietarios de grupo para delegar la administración de la pertenencia a grupos de un rol asignado para reducir la amplitud del privilegio necesario.

Sugerencia

Microsoft recomienda que, mediante PIM, administre grupos a los que se pueden asignar roles de Microsoft Entra ID. Una vez que PIM administra un grupo al que se pueden asignar roles, se denomina grupo de acceso privilegiado. Use PIM para requerir que los propietarios de grupos activen su asignación de roles de propietario antes de poder administrar la pertenencia a grupos.

Decidir qué asignaciones de roles deben ser permanentes o válidas

Una vez que haya decidido la lista de roles que se deben administrar con PIM, debe decidir qué usuarios deben obtener el rol válido frente al rol activo permanentemente. Los roles activos permanentemente son roles normales asignados mediante recursos de Azure y Microsoft Entra ID, mientras que los roles elegibles solo se pueden asignar en PIM.

Microsoft recomienda tener cero asignaciones activas permanentemente para los roles de Microsoft Entra y los roles de Azure aparte de las dos cuentas de acceso para escenarios de máxima emergencia recomendadas, que deben tener el rol de administrador global permanente.

Aunque se recomienda no tener ningún administrador permanente, a veces resulta complicado para las organizaciones conseguir esto con rapidez. Estos son algunos aspectos que se deben tener en cuenta al tomar esta decisión:

Frecuencia de elevación: si el usuario solo necesita la asignación con privilegios una vez, no debería tener la asignación permanente. Por otro lado, si el usuario necesita el rol para su trabajo cotidiano y el uso de PIM reduciría considerablemente su productividad, se puede considerar asignarle el rol permanente.

Casos específicos de su organización: si la persona a la que se va asignar el rol válido pertenece a un equipo remoto o se trata de un ejecutivo de alto rango, hasta el punto que la comunicación y la aplicación del proceso de elevación resultan complicadas, se puede considerar asignarle el rol permanente.

Sugerencia

Microsoft recomienda configurar revisiones de acceso recurrentes para los usuarios con asignaciones de roles permanentes.

Esbozo de la configuración de Privileged Identity Management

Antes de implementar la solución PIM, es aconsejable realizar un borrador de la configuración de PIM para cada rol con privilegios que su organización usa. Esta sección incluye algunos ejemplos de configuración de PIM para roles particulares (son solo para referencia y pueden ser diferentes para su organización). Cada una de estas configuraciones se explica de forma detallada con las recomendaciones de Microsoft proporcionadas después de las tablas.

Configuración de Privileged Identity Management para roles de Microsoft Entra

| Configuración | Administrador global | Administrador de Exchange | Administrador del departamento de soporte técnico |

|---|---|---|---|

| Requerir MFA; verificación en dos pasos. | Sí | Sí | No |

| Notificación | Sí | Sí | No |

| Vale de incidente | Sí | No | Sí |

| Requerir aprobación | Sí | No | No |

| Aprobador | Otros administradores globales | None | None |

| Duración de la activación | 1 hora | 2 horas | 8 horas |

| Administrador permanente | Cuentas de acceso de emergencia | None | None |

Configuración de Privileged Identity Management para roles de Azure

| Configuración | Propietario de las suscripciones críticas | Administrador de acceso de usuario de suscripciones menos críticas | Colaborador de la máquina virtual |

|---|---|---|---|

| Requerir MFA; verificación en dos pasos. | Sí | Sí | No |

| Notificación | Sí | Sí | Sí |

| Requerir aprobación | Sí | No | No |

| Aprobador | Otros propietarios de la suscripción | None | None |

| Duración de la activación | 1 hora | 1 hora | 3 horas |

| Administrador activo | None | None | None |

| Expiración de rol activo | N/D | n/d | N/D |

En la tabla siguiente se describe cada configuración.

| Configuración | Descripción |

|---|---|

| Rol | Nombre del rol para el que va a definir la configuración. |

| Requerir MFA; verificación en dos pasos. | Si el usuario que reúne las características necesita pasar por MFA; verificación en dos pasos antes de activar el rol. |

| Microsoft recomienda aplicar MFA; verificación en dos pasos para todos los roles de administrador, especialmente si los roles tienen usuarios invitados. | |

| Notification | Si se establece en true, el administrador global, el administrador de roles con privilegios y el administrador de seguridad de la organización recibirán una notificación por correo electrónico cuando un usuario apto activa el rol. |

| Algunas organizaciones no tienen una dirección de correo electrónico vinculada a sus cuentas de administrador. Para obtener estas notificaciones por correo electrónico, debe establecer una dirección de correo electrónico alternativa para que los administradores reciban estos correos. | |

| Vale de incidente | Si el usuario apto necesita registrar un número de vale de incidente al activar el rol. Esta configuración ayuda a una organización a identificar cada activación con un número de incidente interno para mitigar las activaciones no deseadas. |

| Microsoft recomienda sacar provecho de los números de vales de incidentes para vincular PIM con el sistema interno. Este método puede ser útil para los aprobadores que necesitan contexto para la activación. | |

| Requerir aprobación | Si el usuario apto necesita obtener aprobación para activar el rol. |

| Microsoft recomienda configurar la aprobación con el permiso máximo. En función de los patrones de uso de todos los clientes de PIM, administrador global, administrador de usuarios, administrador de Exchange, administrador de seguridad y administrador de contraseñas son los roles más comunes que requieren aprobación. | |

| Aprobador | Si se requiere aprobación para activar el rol elegible, indique qué personas deben aprobar la solicitud. De manera predeterminada, PIM establece que el aprobador sean todos los usuarios que sean administradores de roles con privilegios, ya sean permanentes o elegibles. |

| Si un usuario es apto para un rol de Microsoft Entra y un aprobador del rol, no podrá realizar aprobaciones para sí mismo. | |

| Microsoft recomienda elegir como aprobadores a los usuarios que conozcan mejor el rol y sus usuarios frecuentes, en lugar de a un administrador global. | |

| Duración de la activación | El período de tiempo durante el cual el usuario estará activado en el rol antes de que este expire. |

| Administrador permanente | Enumere los usuarios que serán administradores permanentes del rol (nunca tienen que ser activos). |

| Microsoft recomienda tener cero administradores permanente para todos los roles, excepto en el caso de los administradores globales. | |

| Administrador activo | Para recursos de Azure, el administrador activo es la lista de usuarios que nunca tendrán que ser activos para usar el rol. Esta lista no se conoce como administrador permanente como en los roles de Microsoft Entra, porque puede establecer un tiempo de expiración para cuándo el usuario perderá este rol. |

| Expiración de rol activo | Las asignaciones de roles activos para los roles de Azure expiran después de la duración configurada. Puede elegir entre 15 días, 1 mes, 3 meses, 6 meses, 1 año o activo permanentemente. |

| Expiración de rol válido | Las asignaciones de roles aptos para los roles de Azure expiran después de esta duración. Puede elegir entre 15 días, 1 mes, 3 meses, 6 meses, 1 año o elegible permanentemente. |