Implementación de reglas de seguridad

El nodo Seguridad de los puntos de conexión de Microsoft Intune se puede usar para configurar la seguridad de los dispositivos y administrar tareas de seguridad de dispositivos cuando dichos dispositivos estén en riesgo. Las directivas de seguridad de los puntos de conexión están concebidas para ayudarle a centrarse en la seguridad de los dispositivos y mitigar riesgos. Las tareas que están disponibles le servirán para identificar los dispositivos que estén en riesgo, para corregir tales dispositivos y para restaurarlos a un estado compatible o más seguro.

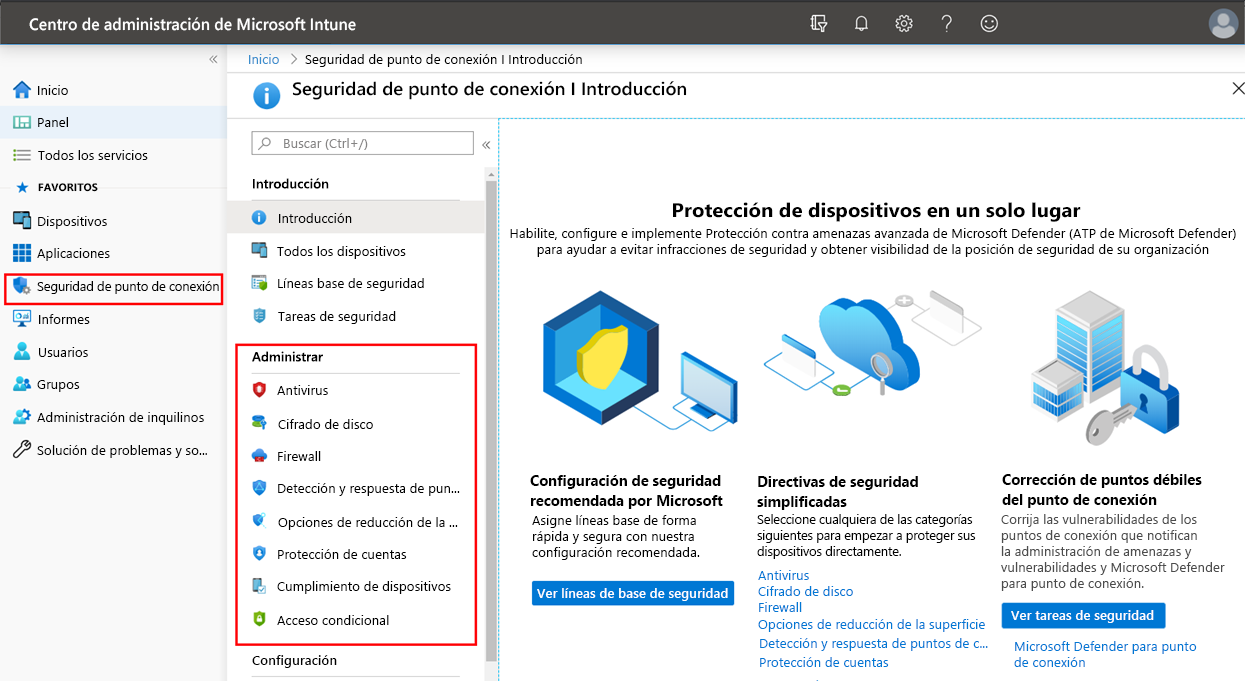

En el nodo Seguridad de los puntos de conexión se agrupan las herramientas disponibles en Intune que usará para mantener los dispositivos seguros:

- Revise el estado de todos sus dispositivos administrados: Se puede ver el cumplimiento de los dispositivos de forma generalizada y examinar en profundidad dispositivos concretos con objeto de saber qué directivas de cumplimiento no se cumplen para poder resolverlas.

- Implemente líneas base de seguridad que establezcan configuraciones de seguridad de procedimientos recomendados para dispositivos: Intune incluye líneas base de seguridad para dispositivos Windows y una lista cada vez mayor de aplicaciones, como Microsoft Defender para punto de conexión y Microsoft Edge. Las líneas base de seguridad son grupos preconfigurados de configuraciones de Windows que le ayudan a aplicar un grupo conocido de configuraciones y valores predeterminados que los equipos de seguridad pertinentes recomiendan. Estas líneas base de seguridad se pueden usar para implementar rápidamente una configuración de procedimiento recomendado de opciones de aplicación y de dispositivo para proteger a los usuarios y los dispositivos. Se admiten líneas base de seguridad en dispositivos que ejecuten Windows 10 versión 1809 y versiones posteriores.

- Administre las configuraciones de seguridad de los dispositivos mediante directivas bien definidas: Cada directiva de seguridad de los puntos de conexión se centra en aspectos de seguridad del dispositivo, como el antivirus, el cifrado de discos, los firewalls o las diversas áreas disponibles a través de la integración con Microsoft Defender para punto de conexión.

- Establezca requisitos de dispositivo y usuario mediante la directiva de cumplimiento: Con las directivas de cumplimiento, se establecen las reglas que los dispositivos y los usuarios deben cumplir para que se consideren compatibles. Estas reglas pueden incluir versiones del sistema operativo, requisitos de contraseña, niveles de amenaza de dispositivo, etc. Cuando se integra con las directivas de acceso condicional de Microsoft Entra para aplicar directivas de cumplimiento, puede permitir el acceso a los recursos corporativos para dispositivos administrados y dispositivos que aún no están administrados. Las directivas de seguridad de los puntos de conexión son uno de los diversos métodos de Intune para configurar opciones en los dispositivos. Al administrar estas opciones, es importante saber qué otros métodos hay en uso en el entorno con los que se podrían configurar los dispositivos para evitar conflictos.

- Integre Intune con el Microsoft Defender para punto de conexión: Mediante la integración con Microsoft Defender para punto de conexión, obtiene acceso a las tareas de seguridad. Las tareas de seguridad establecen una estrecha relación entre Microsoft Defender para punto de conexión e Intune, lo que permitirá al equipo de seguridad identificar los dispositivos que están en riesgo y proporcionar pasos de corrección detallados a los administradores de Intune para que puedan ponerlos en práctica.

- Integre Configuration Manager con Microsoft Defender para punto de conexión: Si se usa la asociación de inquilinos en un escenario de administración conjunta de puntos de conexión, Configuration Manager se puede integrar con Microsoft Defender para punto de conexión para acceder a tareas de seguridad que ayuden a las empresas a detectar e investigar los ataques avanzados que tengan lugar en sus redes, así como responder a ellos.