Detección de riesgos con directivas de Microsoft Entra ID Protection

Las directivas de riesgo permiten a la organización responder de una manera más adecuada ante los riesgos de identidad.

Antes, el equipo de TI de la empresa minorista no tenía conocimientos de seguridad internos y la empresa tenía que requerir los servicios de contratistas externos para proteger las identidades. Nuestro jefe quiere cambiar esto. La empresa debe ser capaz de responder a las amenazas de forma controlada y más rentable, sin que la seguridad se debilite.

Se nos ha pedido que investiguemos cómo se detectan los riesgos de identidad en Microsoft Entra ID Protection. Debemos estudiar las directivas de riesgo y cómo usarlas.

En esta unidad, investigaremos qué son las directivas de riesgo. También veremos para qué sirve cada tipo de directiva de riesgo, y cómo configurarlas y habilitarlas. Tras ello, veremos cómo es la experiencia del usuario en cada tipo de directiva de riesgo.

¿Qué es una directiva de riesgo?

Puede configurar una directiva de riesgo para decidir cómo queremos que Identity Protection responda a un tipo de riesgo determinado. ¿Queremos impedir o permitir el acceso? ¿Queremos que los usuarios deban pasar por más factores de autenticación antes de permitir el acceso? Las directivas de riesgo ayudan a reaccionar rápidamente ante un riesgo. Las empresas pueden aplicar directivas de riesgo y ahorrarse tener que requerir los servicios de contratistas externos para controlar los riesgos basados en identidades.

Existen diferentes directivas de riesgo disponibles, según el tipo de riesgo de identidad. Se puede usar una directiva de riesgo de inicio de sesión o una directiva de riesgo de usuario.

Directiva de riesgo de inicio de sesión

Con una directiva de riesgo de inicio de sesión se examina cada inicio de sesión y se le asigna una puntuación de riesgo. Esta puntuación indica la probabilidad de que la persona cuyas credenciales se usen es realmente la que intenta iniciar sesión. Puede decidir qué nivel de riesgo es aceptable, hay que elegir un umbral bajo, medio o alto. En función del nivel de riesgo, elegirá si quiere permitir el acceso, impedirlo automáticamente o permitirlo solo si se cumplen otros requisitos. Por ejemplo, se podría pedir a los usuarios que pasen por una autenticación multifactor para corregir los riesgos detectados considerados como de nivel medio. Si el riesgo es alto, se podría bloquear a los usuarios completamente.

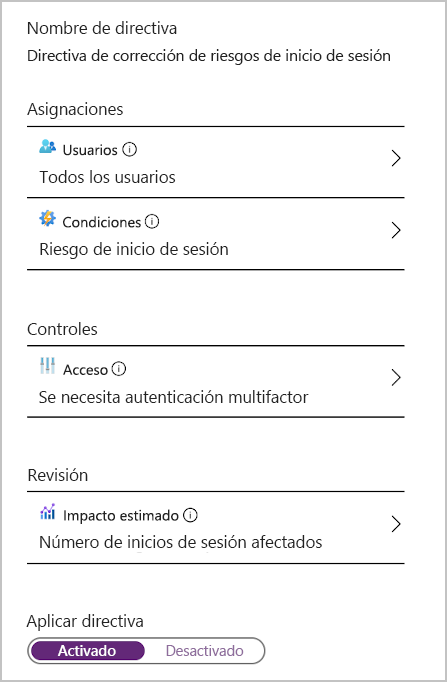

Usaremos un formulario para configurar una directiva de riesgo de inicio de sesión en Azure Portal. En él pued especificar valores como los siguientes:

- Usuarios a los que se dirige la directiva

- Condiciones que se deben cumplir, como la puntuación a la que la directiva se desencadena

- Modo en el que queremos responder

Antes de aplicar esta directiva, asegúrese de que los usuarios ya están registrados para la autenticación multifactor de Microsoft Entra.

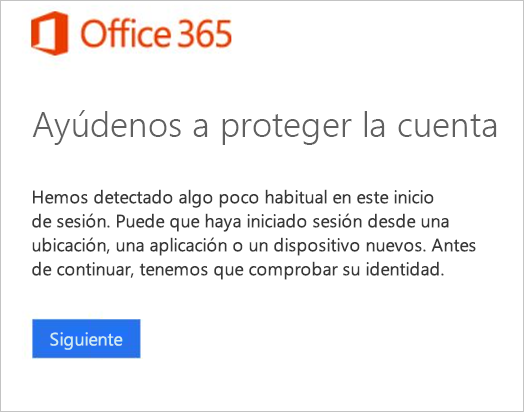

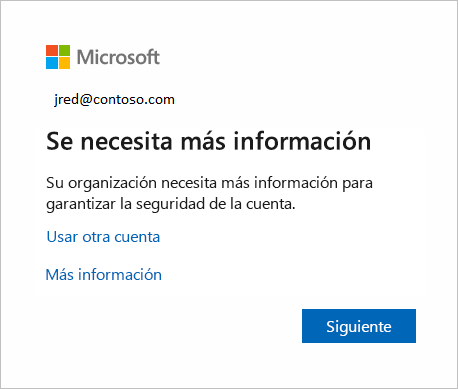

Una vez identificado un riesgo de inicio de sesión, se solicita al usuario que tome medidas para corregirlo. Se le indica lo que ha desencadenado el riesgo y los datos que debe facilitar para resolver el problema. Por ejemplo, puede que se el usuario vea esta notificación:

Directiva de riesgo de usuario

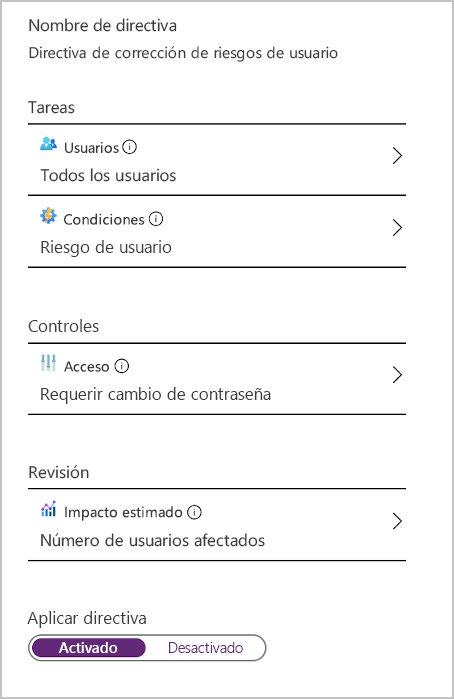

En este caso, Identity Protection aprende los patrones de comportamiento normales del usuario. A continuación, aprovecha este conocimiento para calcular la probabilidad del riesgo de que la identidad del usuario haya estado en peligro. En función de este riesgo, el administrador puede decidir entre permitir el acceso, impedirlo o permitirlo solo si se cumplen determinados requisitos adicionales. Por ejemplo, se podría pedir al usuario que cambie la contraseña con la opción Autoservicio de restablecimiento de contraseña antes de permitirle el acceso.

Usaremos un formulario para configurar una directiva de riesgo de usuario en Azure Portal. Puede especificar opciones como a qué usuarios va dirigida la directiva, las condiciones que deben cumplirse y cómo quiere responder ante un riesgo. Antes de aplicar esta directiva, debemos asegurarnos de que los usuarios ya están registrados en la opción Autoservicio de restablecimiento de contraseña.

Una vez identificado un riesgo de usuario, se solicita al usuario que tome medidas para corregirlo. Se le indica lo que ha desencadenado el riesgo y los datos que debe facilitar para resolver el problema. Por ejemplo, puede que se el usuario vea esta notificación:

Directiva de registro de autenticación multifactor (MFA)

La autenticación multifactor (MFA) agrega una segunda capa de protección a las identidades de los usuarios. Con la autenticación multifactor, el usuario tiene que pasar por un proceso de comprobación más después de haber proporcionado correctamente su nombre de usuario y contraseña.

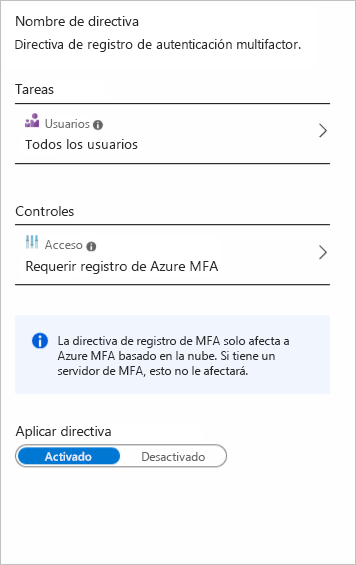

Se puede usar una directiva de registro de MFA para garantizar que todos los usuarios estén registrados para MFA desde la primera vez que usen su cuenta. Esta directiva también se configura para que se puedan aplicar directivas de riesgo de inicio de sesión. De este modo, serán los usuarios quienes corrijan automáticamente un riesgo de inicio de sesión una vez detectado.

Rellenaremos un formulario para configurar una directiva de registro de MFA mediante Azure Portal. En él deberemos indicar detalles sobre los usuarios a los que la directiva va dirigida, y si dicha directiva debe estar habilitada o no.

Después de configurar una directiva de registro de MFA, se pedirá al usuario que se registre al iniciar sesión. Se muestra esta notificación.

Los usuarios deben completar el registro en un plazo de 14 días, pero pueden optar por omitir iniciar sesión durante ese período. Transcurridos esos 14 días, tendrán que completar el registro para poder iniciar sesión de nuevo.