Introducción

Las organizaciones modernas se ocupan de una gran variedad de puntos de conexión, en un número mayor que nunca. Todos ellos requieren acceso para llevar a cabo una tarea o permitir que los usuarios realicen su trabajo diario. Tras el reciente aumento del trabajo remoto, ahora hay una mayor necesidad de que el acceso a los puntos de conexión sea seguro desde cualquier lugar, cada vez que sea necesario.

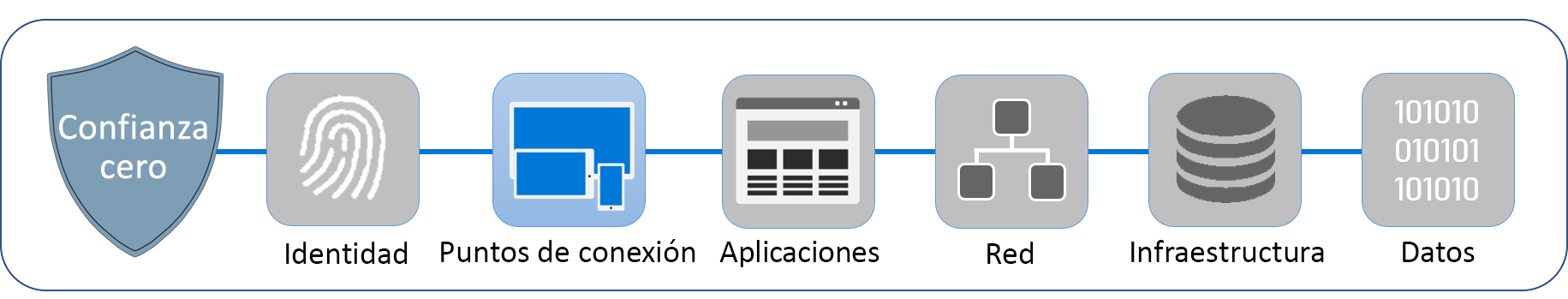

Echemos un vistazo a los puntos de conexión en el recorrido de Confianza cero:

Recuerde que Confianza cero requiere el cumplimiento de los siguientes principios de seguridad:

- Comprobar de forma explícita.

- Utilizar el acceso con menos privilegios

- Asumir la vulneración.

Para proteger una organización y sus usuarios, estos principios deben aplicarse a todos los puntos de conexión.

En primer lugar, aprenderá a definir puntos de conexión y, a continuación, verá cómo usar el enfoque de Confianza cero para protegerlos.