Compatibilidad con IPv6 en Microsoft Entra ID

Nota:

¿Le resultó útil este artículo? Su opinión es importante para nosotros. Use el botón Comentarios de esta página para indicarnos lo bien que ha funcionado este artículo o cómo podemos mejorarlo.

Nos complace ofrecer soporte técnico de IPv6 a Microsoft Entra ID, dar soporte técnico a los clientes con mayor movilidad y ayudar a reducir el gasto en direcciones IPv4 costosas y agotadas rápidamente. Para obtener más información sobre cómo este cambio podría afectar a Microsoft 365, consulte Compatibilidad con IPv6 en los servicios de Microsoft 365.

Si las redes de su organización no admiten IPv6 hoy en día, puede omitir esta información de forma segura hasta el momento en que lo hagan.

¿Qué está cambiando?

Nuestras direcciones URL de punto de conexión de servicio ahora se resolverán para devolver direcciones IPv4 e IPv6. Si una plataforma de cliente o una red admite IPv6, la conexión se intentará principalmente mediante IPv6, suponiendo que los saltos de red que están entre sí (como firewalls o servidores proxy web) también admiten IPv6. En el caso de los entornos que no admiten IPv6, las aplicaciones cliente seguirán conectándose a Microsoft Entra ID a través de IPv4.

Las siguientes características también admitirán direcciones IPv6:

- Ubicaciones con nombre

- Directivas de acceso condicional

- Protección de identidad

- Registros de inicio de sesión

¿Cuándo se admitirá IPv6 en Microsoft Entra ID?

Comenzaremos a introducir compatibilidad con IPv6 para Microsoft Entra ID en abril de 2023.

Sabemos que la compatibilidad con IPv6 es un cambio significativo para algunas organizaciones. Publicamos esta información ahora para que los clientes puedan hacer planes para garantizar la preparación.

¿Qué tiene que hacer mi organización?

Si tiene direcciones IPv6 públicas que representan la red, realice las acciones que se describen en las secciones siguientes lo antes posible.

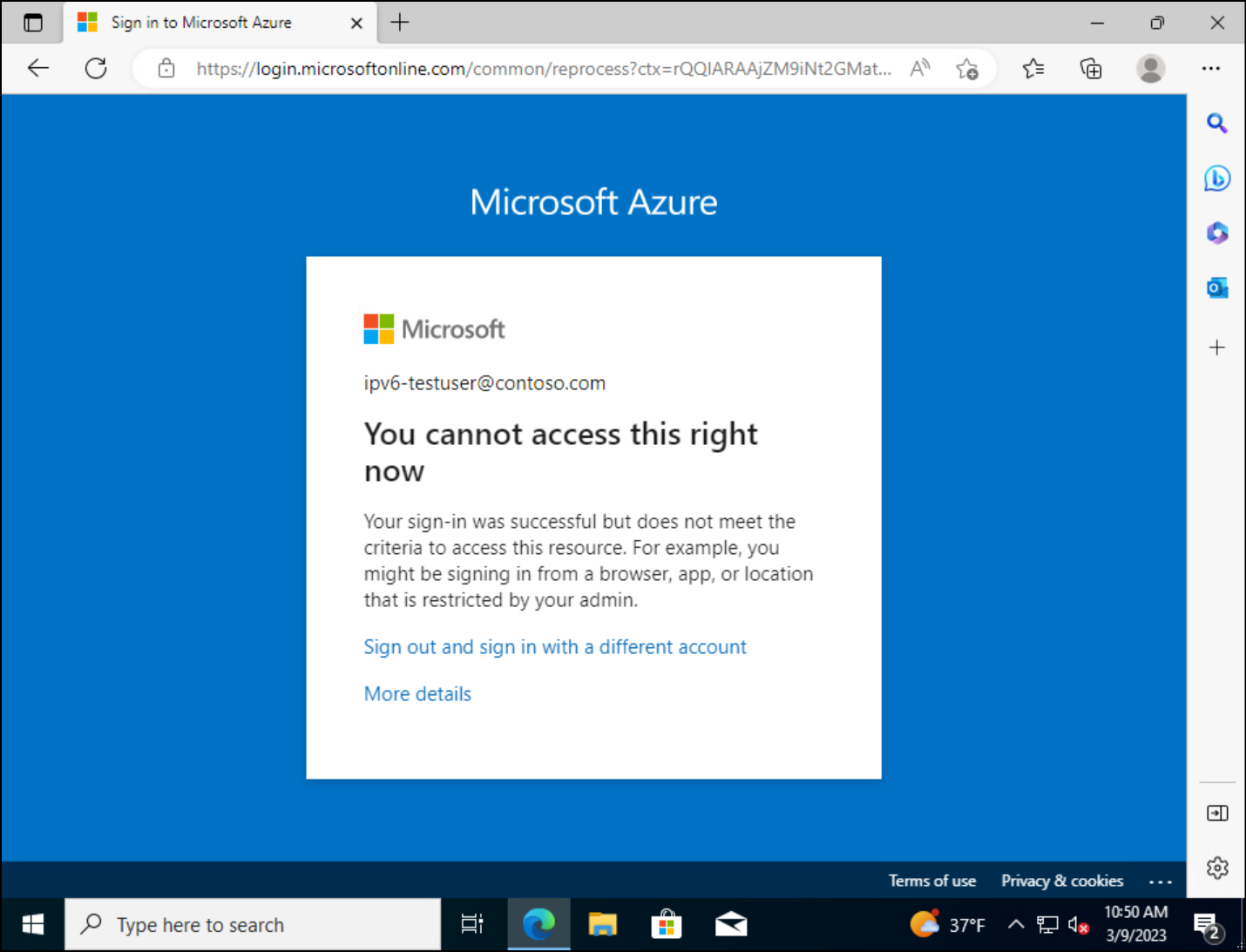

Si los clientes no actualizan sus ubicaciones con nombre con estas direcciones IPv6, sus usuarios se bloquearán.

Acciones a tomar

- Prueba de la autenticación Microsoft Entra a través de IPv6

- Búsqueda de direcciones IPv6 en los registros de inicio de sesión

- Crear o actualizar ubicaciones con nombre para incluir direcciones IPv6 identificadas

Ubicaciones con nombre

Las ubicaciones con nombre se comparten entre muchas características, como el acceso condicional, Identity Protection y B2C. Los clientes deben asociarse con sus administradores de red y proveedores de servicios de Internet (ISP) para identificar sus direcciones IPv6 orientadas al público. A continuación, los clientes deben usar esta lista para crear o actualizar ubicaciones con nombre, con el fin de incluir sus direcciones IPv6 identificadas.

Acceso condicional

Al configurar directivas de acceso condicional, las organizaciones pueden optar por incluir o excluir ubicaciones como condición. Estas ubicaciones con nombre pueden incluir direcciones IPv4 o IPv6 públicas, país o región, o áreas desconocidas que no se asignan a países o regiones específicos.

- Si agrega intervalos IPv6 a una ubicación con nombre existente, que se usa en las directivas de acceso condicional existentes, no se requieren cambios.

- Si crea nuevas ubicaciones con nombre para los intervalos IPv6 de su organización, debe actualizar las directivas de acceso condicional pertinentes con estas nuevas ubicaciones.

Servidores proxy en la nube y VPN

Cuando hay un proxy en la nube, puede ser más fácil administrar una directiva que requiera una Microsoft Entra dispositivo híbrido unido o de quejas. Mantener actualizada una lista de direcciones IP usadas por el proxy hospedado en la nube o la solución VPN puede ser casi imposible.

Microsoft Entra autenticación multifactor por usuario

Si es un cliente que usa la autenticación multifactor por usuario, ¿ha agregado direcciones IPv4 que representan redes de confianza locales mediante direcciones IP de confianza en lugar de ubicaciones con nombre? Si lo ha hecho, es posible que vea una solicitud de autenticación multifactor para una solicitud que se inició a través de puntos de salida habilitados para IPv6 locales.

No se recomienda usar la autenticación multifactor por usuario, a menos que las licencias de Microsoft Entra ID no incluyan acceso condicional y no quiera usar valores predeterminados de seguridad.

Restricciones de tráfico saliente

Si su organización restringe el tráfico de red saliente a intervalos IP específicos, tendrá que actualizar estas direcciones para incluir puntos de conexión IPv6. Los administradores pueden encontrar estos intervalos IP en los artículos siguientes:

- Direcciones URL e intervalos de direcciones IP de Office 365

- Microsoft Entra Connect: Solución de problemas de conectividad Microsoft Entra

Para los intervalos IP especificados para Microsoft Entra ID, asegúrese de permitir el acceso saliente en el proxy o firewall.

Configuración de dispositivos

De forma predeterminada, el tráfico IPv6 e IPv4 es compatible con Windows y la mayoría de las demás plataformas de sistema operativo (SO). Los cambios en la configuración estándar de IPv6 pueden dar lugar a consecuencias no deseadas. Para obtener más información, vea Guía para configurar IPv6 en Windows para usuarios avanzados.

Puntos de conexión de servicios

La implementación de la compatibilidad con IPv6 en Microsoft Entra ID no afectará a los puntos de conexión de servicio de Azure Virtual Network. Los puntos de conexión de servicio siguen sin admitir el tráfico IPv6. Para obtener más información, consulte Limitaciones de Virtual Network puntos de conexión de servicio.

Prueba de la autenticación Microsoft Entra a través de IPv6

Puede probar Microsoft Entra autenticación a través de IPv6 antes de habilitarla en todo el mundo mediante los procedimientos siguientes. Estos procedimientos ayudan a validar las configuraciones de intervalo IPv6. El enfoque recomendado es usar una regla de tabla de directivas de resolución de nombres (NRPT) insertada en los dispositivos Windows unidos Microsoft Entra. En Windows Server, NRPT permite implementar una directiva global o local que invalida las rutas de acceso de resolución DNS. Con esta característica, puede redirigir DNS para varios nombres de dominio completos (FQDN) a servidores DNS especiales configurados para tener entradas DNS IPv6 para Microsoft Entra inicio de sesión. Es fácil habilitar y deshabilitar reglas NRPT mediante un script de PowerShell. Puede usar Microsoft Intune para insertar esta característica en los clientes.

Nota:

Microsoft solo proporciona estas instrucciones con fines de prueba. Debe quitar las siguientes configuraciones en mayo de 2023 para asegurarse de que los clientes usan servidores DNS de producción. Los servidores DNS de los procedimientos siguientes pueden retirarse después de mayo de 2023.

Se recomienda usar el cmdlet Resolve-DnsName para validar las reglas NRPT. Si usa el comando nslookup , el resultado puede ser diferente dadas las diferencias que existen entre estas herramientas.

Asegúrese de que tiene conectividad de red abierta en el puerto TCP y UDP 53 entre los dispositivos cliente y los servidores DNS que se usan para la regla NRPT.

Configuración manual de una regla NRPT de cliente: nube pública

Abra una consola de PowerShell como administrador (haga clic con el botón derecho en el icono de PowerShell y seleccione Ejecutar como administrador).

Para agregar una regla NRPT, ejecute los comandos siguientes:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsCompruebe que el cliente obtiene respuestas IPv6 para

login.microsoftonline.commediante la ejecución del cmdlet Resolve-DnsName . La salida del comando debe ser similar al texto siguiente:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133Si desea quitar la regla NRPT, ejecute este script de PowerShell:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

Configuración manual de una regla NRPT de cliente: nube us gov

De forma similar al script para la nube pública, el siguiente script crea una regla NRPT para el punto de conexión login.microsfotonline.usde inicio de sesión de US Gov .

Abra una consola de PowerShell como administrador haciendo clic con el botón derecho en el icono de PowerShell y seleccionando Ejecutar como administrador.

Para agregar una regla NRPT, ejecute los comandos siguientes:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

Implementación de la regla NRPT con Intune

Para implementar la regla NRPT en varias máquinas mediante Intune, cree una aplicación Win32 y asígnela a uno o varios dispositivos.

Paso 1: Crear los scripts

Cree una carpeta y guarde los siguientes scripts de instalación y reversión (InstallScript.ps1 y RollbackScript.ps1) en ella para que pueda crear el archivo .intunewin para usarlo en la implementación.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Guarde el siguiente script (DetectionScript.ps1) en otra ubicación. A continuación, puede hacer referencia al script de detección en la aplicación al crearlo en Intune.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

Paso 2: Empaquetar los scripts como un archivo .intunewin

Consulte Preparación del contenido de la aplicación Win32 para la carga para crear un archivo .intunewin desde la carpeta y los scripts que guardó anteriormente.

Paso 3: Creación de la aplicación Win32

En las instrucciones siguientes se muestra cómo crear la aplicación Win32 necesaria. Para obtener más información, vea Agregar, asignar y supervisar una aplicación Win32 en Microsoft Intune.

Inicie sesión en el portal de Intune.

Seleccione Aplicaciones>todas las aplicaciones y, a continuación, + Agregar para crear una nueva aplicación Win32.

En la lista desplegable Tipo de aplicación, seleccione Aplicación de Windows (Win32) y elija Seleccionar.

En la página Información de la aplicación, haga clic en Seleccionar archivo de paquete de aplicación para seleccionar el archivo .intunewin que creó anteriormente. Seleccione Aceptar para continuar.

Vuelva a la página Información de la aplicación y escriba un nombre descriptivo, una descripción y un publicador para la aplicación. Otros campos son opcionales. Seleccione Siguiente para continuar.

En la página Programa , escriba la siguiente información y seleccione Siguiente.

-

Instale la cadena de comandos :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" -

Desinstalar cadena de comandos :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" -

Comportamiento de instalación:

System

-

Instale la cadena de comandos :

En la página Requisito, seleccione ambas arquitecturas del sistema operativo y establezca Sistema operativo mínimoen Windows 10 1607. Seleccione Siguiente para continuar.

En la página Detección , seleccione Usar un script de detección personalizado en la lista desplegable Formato de reglas . Seleccione el botón Examinar situado junto al cuadro Archivo de script para elegir el script de detección. Deje los campos restantes como valores predeterminados. Seleccione Siguiente para continuar.

Seleccione Siguiente en la página Dependencias para continuar sin cambios.

Seleccione Siguiente en la página Sustitución (versión preliminar) para continuar sin cambios.

En la página Asignaciones , cree asignaciones según sus requisitos y, a continuación, seleccione Siguiente para continuar.

Revise la información una última vez en la página Revisar y crear . Una vez finalizada la validación, seleccione Crear para crear la aplicación.

Búsqueda de direcciones IPv6 en los registros de inicio de sesión

Con uno o varios de los métodos siguientes, compare la lista de direcciones IPv6 con las direcciones que espera. Considere la posibilidad de agregar estas direcciones IPv6 a las ubicaciones con nombre y marcar algunas como de confianza cuando corresponda. Necesita al menos el rol Lector de informes asignado para leer el registro de inicio de sesión.

Portal de Azure

- Inicie sesión en el Azure Portal como lector de informes, lector de seguridad, lector global, administrador de seguridad u otro rol con permiso.

- Vaya a Microsoft Entra ID>Registros de asignación.

- Seleccione + Agregar direcciónIP de filtros > y seleccione Aplicar.

- En el cuadro Filtrar por dirección IP , inserte dos puntos (:).

- Opcionalmente, descargue esta lista de entradas de registro en formato JSON o CSV para su posterior procesamiento.

Log Analytics

Si su organización usa Log Analytics, puede consultar direcciones IPv6 en los registros mediante la consulta siguiente.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

Las organizaciones pueden usar el siguiente script de PowerShell para consultar los registros de inicio de sesión de Microsoft Entra en Microsoft Graph PowerShell. El script proporciona una lista de direcciones IPv6 junto con la aplicación y el número de veces que aparece.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Pasos siguientes

Mantendremos actualizado este artículo. Este es un breve vínculo que puede usar para volver para obtener información actualizada y nueva: https://aka.ms/azureadipv6.

- Uso de la condición de ubicación en una directiva de acceso condicional

- Acceso condicional: Bloquear el acceso por ubicación

- Busque ayuda y obtenga soporte técnico para Microsoft Entra ID

Ponte en contacto con nosotros para obtener ayuda

Si tiene preguntas o necesita ayuda, cree una solicitud de soporte o busque consejo en la comunidad de Azure. También puede enviar comentarios sobre el producto con los comentarios de la comunidad de Azure.