Implementación de OMA-URIs para dirigirse a un CSP a través de Intune y una comparación con el entorno local

En este artículo se describe la importancia de los proveedores de servicios de configuración de Windows (CSP), Open Mobile Alliance – Uniform Resources (OMA-URIs) y cómo se entregan directivas personalizadas a un dispositivo basado en Windows 10 con Microsoft Intune.

Intune proporciona una interfaz cómoda y fácil de usar para configurar estas directivas. Sin embargo, no todas las configuraciones están necesariamente disponibles en el centro de administración de Microsoft Intune. Aunque muchas opciones de configuración se pueden configurar potencialmente en un dispositivo Windows, no es factible tener todas ellas en el centro de administración. Además, a medida que se realizan avances, no es inusual tener un cierto grado de retraso antes de agregar una nueva configuración. En estos escenarios, la respuesta es implementar un perfil OMA-URI personalizado que use un proveedor de servicios de configuración de Windows (CSP).

Ámbito de CSP

Los CSP son una interfaz que usan los proveedores de administración de dispositivos móviles (MDM) para leer, establecer, modificar y eliminar valores de configuración en el dispositivo. Normalmente, se realiza a través de claves y valores en el Registro de Windows. Las directivas de CSP tienen un ámbito que define el nivel en el que se puede configurar una directiva. Es similar a las directivas que están disponibles en el centro de administración de Microsoft Intune. Algunas directivas solo se pueden configurar en el nivel de dispositivo. Estas directivas se aplican independientemente de quién haya iniciado sesión en el dispositivo. Otras directivas se pueden configurar en el nivel de usuario. Estas directivas solo se aplican a ese usuario. El nivel de configuración lo dicta la plataforma, no el proveedor de MDM. Al implementar una directiva personalizada, puede buscar aquí el ámbito del CSP que desea usar.

El ámbito del CSP es importante porque dictará la sintaxis de la cadena OMA-URI que debe usar. Por ejemplo:

Ámbito de usuario

./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName para configurar la directiva. ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName para obtener el resultado.

Ámbito del dispositivo

./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName para configurar la directiva. ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName para obtener el resultado.

OMA-URIs

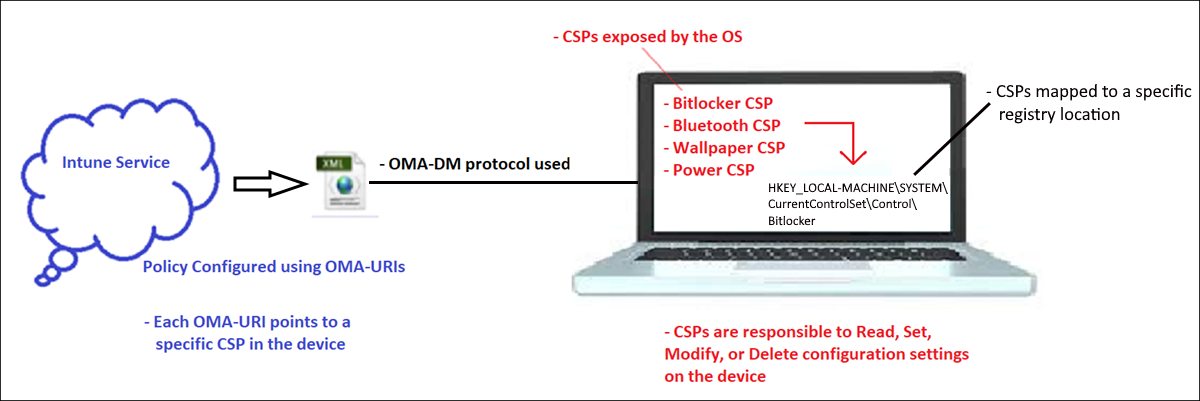

OMA-URI es una ruta de acceso a una configuración específica compatible con un CSP.

OMA-URI: es una cadena que representa la configuración personalizada de un dispositivo basado en Windows 10. La sintaxis viene determinada por los CSP en el cliente. Puede encontrar detalles sobre cada CSP aquí.

Una directiva personalizada: contiene el OMA-URIs que se va a implementar. Se configura en Intune.

Intune: después de crear y asignar una directiva personalizada a los dispositivos cliente, Intune se convierte en el mecanismo de entrega que envía el OMA-URIs a esos clientes de Windows. Intune usa el protocolo open mobile alliance Administración de dispositivos (OMA-DM) para hacerlo. Es un estándar predefinido que usa SyncML basado en XML para insertar la información en el cliente.

CSP: después de que el OMA-URIs llegue al cliente, el CSP los lee y configura la plataforma Windows en consecuencia. Normalmente, para ello, agrega, lee o cambia los valores del Registro.

En resumen: el OMA-URI es la carga, la directiva personalizada es el contenedor, Intune es el mecanismo de entrega para ese contenedor, OMA-DM es el protocolo que se usa para la entrega y el CSP de Windows lee y aplica la configuración configurada en la carga de OMA-URI.

Este es el mismo proceso que usa Intune para entregar las directivas de configuración de dispositivos estándar que ya están integradas en la interfaz de usuario. Cuando OMA-URIs usar la interfaz de usuario de Intune, se ocultan detrás de interfaces de configuración fáciles de usar. Hace que el proceso sea más fácil e intuitivo para el administrador. Use la configuración de directiva integrada siempre que sea posible y use directivas OMA-URI personalizadas solo para las opciones que de otro modo no están disponibles.

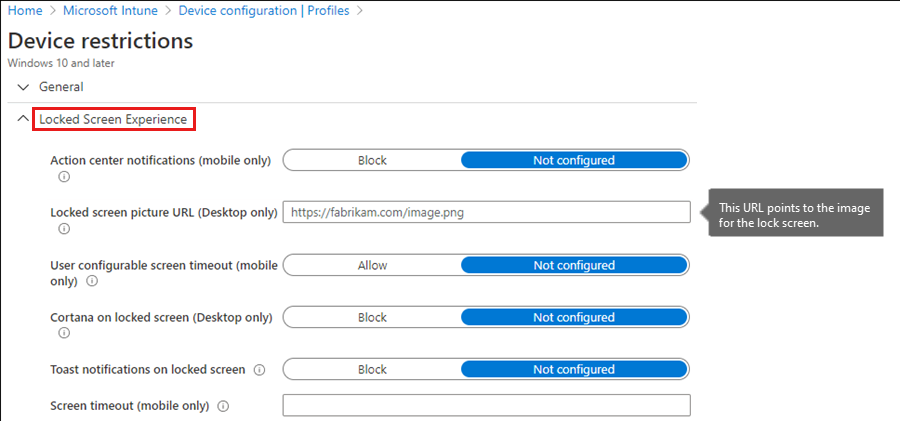

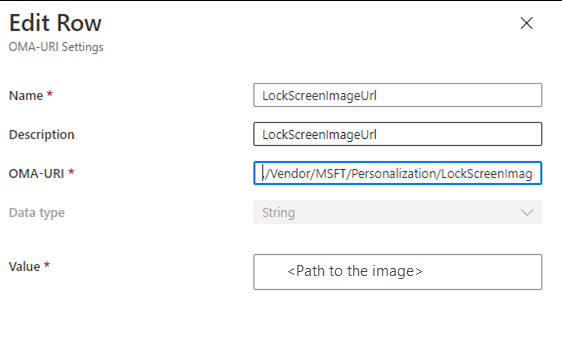

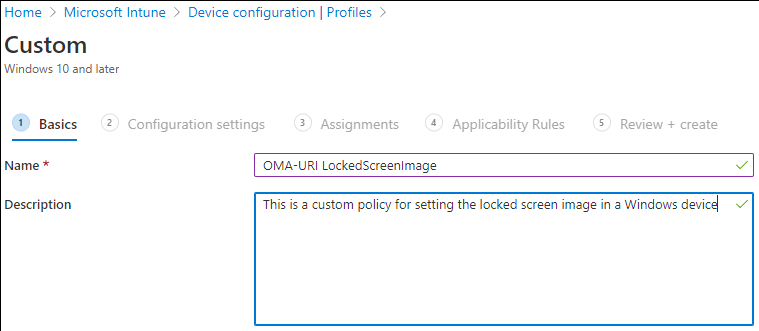

Para demostrar este proceso, puede usar una directiva integrada para establecer la imagen de pantalla de bloqueo en un dispositivo. También puede implementar un OMA-URI y dirigirse al CSP correspondiente. Ambos métodos logran el mismo resultado.

OMA-URIs desde el centro de administración de Microsoft Intune

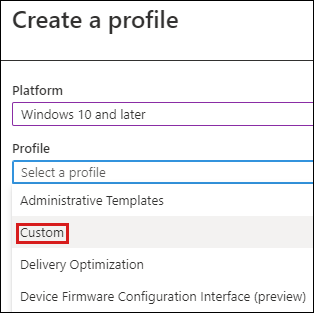

Uso de una directiva personalizada

La misma configuración se puede establecer directamente mediante el siguiente OMA-URI:

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

Se documenta en la referencia de CSP de Windows. Después de determinar el OMA-URI, cree una directiva personalizada para él.

Independientemente del método que use, el resultado final es idéntico.

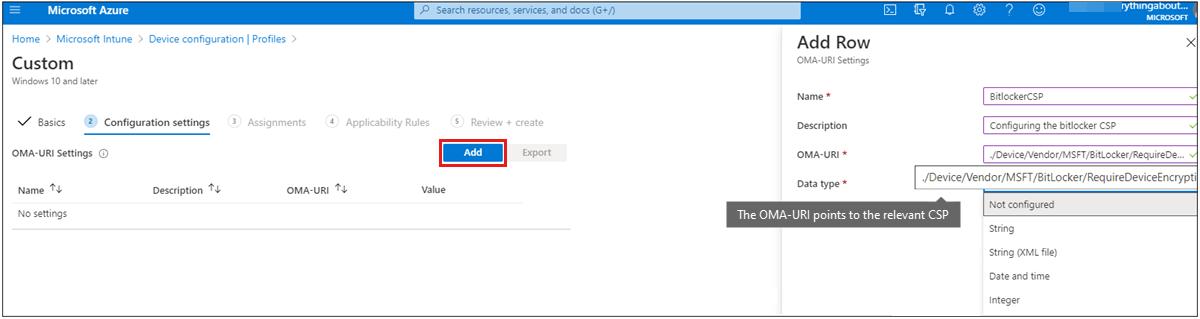

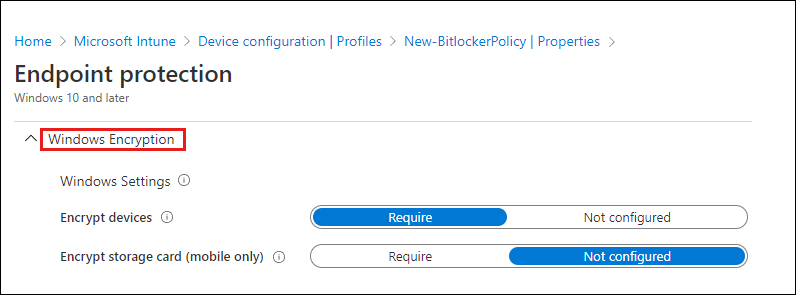

Este es otro ejemplo que usa BitLocker.

Uso de una directiva personalizada desde el centro de administración de Microsoft Intune

Uso de una directiva personalizada

Relacionar OMA-URIs personalizadas con el mundo local

Puede usar la configuración de directiva de grupo existente como referencia a medida que compila la configuración de la directiva MDM. Si su organización quiere pasar a MDM para administrar dispositivos, se recomienda preparar mediante el análisis de la configuración de directiva de grupo actual para ver lo que se necesita para realizar la transición a la administración de MDM.

La Herramienta de análisis de migración de MDM (MMAT) determina qué directivas de grupo se han establecido para un usuario o equipo de destino. A continuación, genera un informe que enumera el nivel de compatibilidad para cada configuración de directiva en equivalentes de MDM.

Aspectos de la directiva de grupo antes y después de migrar a la nube

En la tabla siguiente se muestran los distintos aspectos de la directiva de grupo antes y después de migrar a la nube mediante MMAT.

| Local | Nube |

|---|---|

| Directiva de grupo | MDM |

| Controladores de dominio | Servidor MDM (servicio Intune) |

| Carpeta Sysvol | Intune base de datos o MSU |

| Extensión del lado cliente para procesar GPO | CSP para procesar la directiva MDM |

| Protocolo SMB usado para la comunicación | Protocolo HTTPS usado para la comunicación |

.pol

|

.ini archivo (normalmente es la entrada) |

SyncML es la entrada para los dispositivos |

Notas importantes sobre el comportamiento de la directiva

Si la directiva cambia en el servidor MDM, la directiva actualizada se inserta en el dispositivo y la configuración se configura en el nuevo valor. Sin embargo, es posible que la eliminación de la asignación de la directiva del usuario o dispositivo no revierta la configuración al valor predeterminado. Hay algunos perfiles que se quitan después de quitar la asignación o se elimina el perfil, como perfiles de Wi-Fi, perfiles de VPN, perfiles de certificado y perfiles de correo electrónico. Dado que cada CSP controla este comportamiento, debe intentar comprender el comportamiento del CSP para administrar la configuración correctamente. Para obtener más información, vea Referencia de CSP de Windows.

Ponlo todo junto

Para implementar un OMA-URI personalizado para dirigirse a un CSP en un dispositivo Windows, cree una directiva personalizada. La directiva debe contener la ruta de acceso a la ruta de acceso OMA-URI junto con el valor que desea cambiar en el CSP (habilitar, deshabilitar, modificar o eliminar).

Una vez creada la directiva, asígnela a un grupo de seguridad para que surta efecto.

Solucionar problemas

Al solucionar problemas de directivas personalizadas, verá que la mayoría de los problemas encajan en las siguientes categorías:

- La directiva personalizada no llegó al dispositivo cliente.

- La directiva personalizada llegó al dispositivo cliente, pero no se observa el comportamiento esperado.

Si tiene una directiva que no funciona según lo esperado, compruebe si la directiva llegó incluso al cliente. Hay dos registros que se deben comprobar para comprobar su entrega.

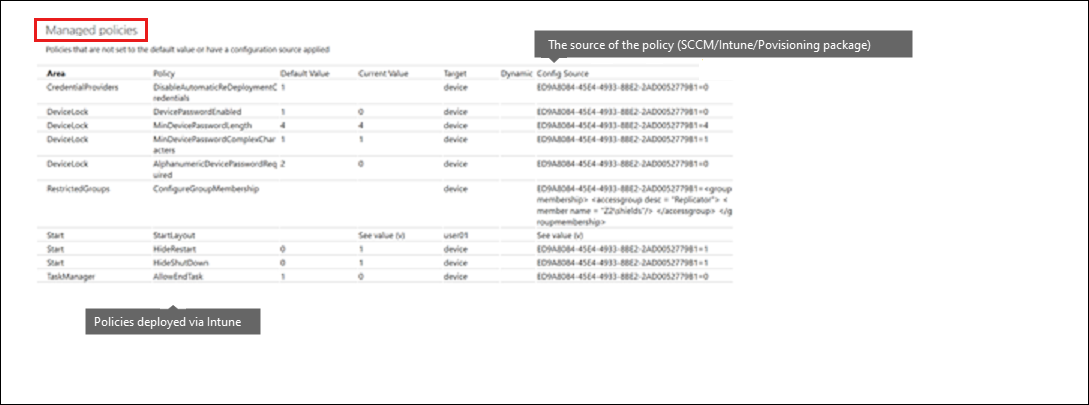

Registros de diagnóstico de MDM

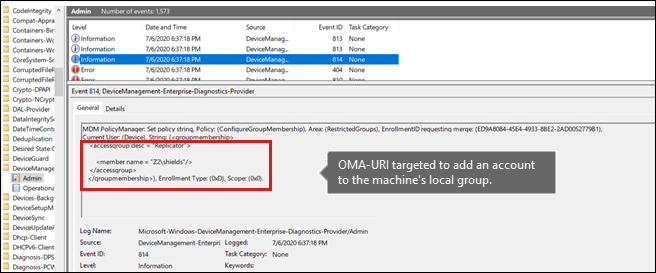

Registro de eventos de Windows

Ambos registros deben contener una referencia a la directiva personalizada o a la configuración de OMA-URI que intenta implementar. Si no ve esta referencia, es probable que la directiva no se haya entregado al dispositivo. Compruebe que la directiva está configurada correctamente y que está destinada al grupo correcto.

Si comprueba que la directiva está llegando al cliente, compruebe DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log si hay errores en el cliente. Es posible que vea una entrada de error que contiene información adicional sobre por qué no se aplicó la directiva. Las causas variarán, pero con frecuencia hay un problema en la sintaxis de la cadena OMA-URI configurada en la directiva personalizada. Compruebe la referencia de CSP y asegúrese de que la sintaxis es correcta.