Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se proporcionan instrucciones sobre cómo solucionar problemas de cifrado de BitLocker en el lado cliente. Aunque el informe de cifrado de Microsoft Intune puede ayudarle a identificar y solucionar problemas comunes de cifrado, es posible que no se notifiquen algunos datos de estado del proveedor de servicios de configuración (CSP) de BitLocker. En estos escenarios, tendrá que acceder al dispositivo para investigar más adelante.

Proceso de cifrado de BitLocker

En los pasos siguientes se describe el flujo de eventos que deben dar lugar a un cifrado correcto de un dispositivo Windows 10 que no se ha cifrado previamente con BitLocker.

- Un administrador configura una directiva de BitLocker en Intune con la configuración deseada y tiene como destino un grupo de usuarios o un grupo de dispositivos.

- La directiva se guarda en un inquilino en el servicio intune.

- Un cliente de Windows 10 Mobile Administración de dispositivos (MDM) se sincroniza con el servicio de Intune y procesa la configuración de directiva de BitLocker.

- La tarea programada Actualizar directiva MDM de BitLocker se ejecuta en el dispositivo que replica la configuración de directiva de BitLocker en la clave del Registro de cifrado de volumen completo (FVE).

- El cifrado de BitLocker se inicia en las unidades.

El informe de cifrado mostrará los detalles del estado de cifrado para cada dispositivo de destino en Intune. Para obtener instrucciones detalladas sobre cómo usar esta información para solucionar problemas, consulte Solución de problemas de BitLocker con el informe de cifrado de Intune.

Iniciar una sincronización manual

Si ha determinado que no hay información accionable en el informe de cifrado, deberá recopilar datos del dispositivo afectado para completar la investigación.

Una vez que tenga acceso al dispositivo, el primer paso es iniciar manualmente una sincronización con el servicio de Intune antes de recopilar los datos. En el dispositivo Windows, seleccione Configuración>Cuentas>De acceso profesional o educativa><Seleccione la información de la cuenta>>profesional o educativa. A continuación, en Estado de sincronización del dispositivo, seleccione Sincronizar.

Una vez completada la sincronización, continúe con las secciones siguientes.

Recopilación de datos de registro de eventos

En las secciones siguientes se explica cómo recopilar datos de distintos registros para ayudar a solucionar problemas de estado y directivas de cifrado. Asegúrese de completar una sincronización manual antes de recopilar datos de registro.

Registro de eventos del agente de administración de dispositivos móviles (MDM)

El registro de eventos mdm es útil para determinar si se produjo un problema al procesar la directiva de Intune o aplicar la configuración de CSP. El agente de OMA DM se conectará al servicio intune e intentará procesar las directivas dirigidas al usuario o dispositivo. Este registro mostrará los errores y correctos que procesan las directivas de Intune.

Recopile o revise la siguiente información:

LOG>DeviceManagement-Enterprise-Diagnostics-Provider admin

- Ubicación: haga clic con el botón derecho en el menú> Inicio Visor de eventos> Registros de aplicaciones y registros>de servicio microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider Admin>

- Ubicación del sistema de archivos: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Para filtrar este registro, haga clic con el botón derecho en el registro de eventos y seleccione Filtrar crítico del registro>actual,Error/Advertencia. A continuación, busque los registros filtrados para BitLocker (presione F3 y escriba el texto).

Los errores en la configuración de BitLocker seguirán el formato del CSP de BitLocker, por lo que verá entradas como esta:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

o

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Nota:

También puede habilitar el registro de depuración para este registro de eventos mediante el Visor de eventos para solucionar problemas.

Registro de eventos de BitLocker-API Management

Este es el registro de eventos principal para BitLocker. Si el agente MDM procesó la directiva correctamente y no hay ningún error en el registro de eventos deviceManagement-Enterprise-Diagnostics-Provider, este es el siguiente registro que se va a investigar.

LOG>BitLocker-API Management

- Ubicación: haga clic con el botón derecho en el menú> Inicio Visor de eventos> Registros de aplicaciones y registros>de servicio Microsoft>Windows>BitLocker-API

- Ubicación del sistema de archivos: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Normalmente, los errores se registran aquí si faltan requisitos previos de hardware o software que la directiva requiere, como módulo de plataforma segura (TPM) o entorno de recuperación de Windows (WinRE).

Error: No se pudo habilitar el cifrado silencioso

Como se muestra en el ejemplo siguiente, la configuración de directiva en conflicto que no se puede implementar durante el cifrado silencioso y el manifiesto, ya que también se registran conflictos de directivas de grupo:

No se pudo habilitar el cifrado silencioso.

Error: El cifrado de BitLocker no se puede aplicar a esta unidad debido a la configuración de directiva de grupo en conflicto. Cuando se deniega el acceso de escritura a las unidades no protegidas por BitLocker, no se puede requerir el uso de una clave de inicio USB. Haga que el administrador del sistema resuelva estos conflictos de directivas antes de intentar habilitar BitLocker.

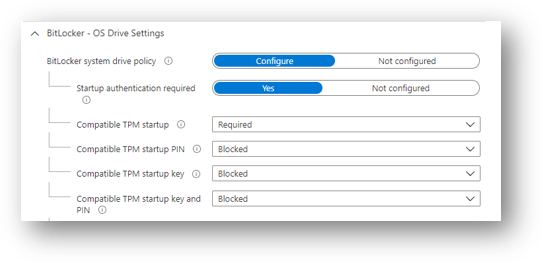

Solución: configure el PIN de inicio de TPM compatible en Bloqueado. Esto resolverá la configuración de directiva de grupo en conflicto al usar el cifrado silencioso.

Debe establecer el PIN y la clave de inicio de TPM en Bloqueado si se requiere cifrado silencioso. Al configurar el PIN de inicio de TPM y la clave de inicio en Permitido y otra configuración de clave de inicio y PIN en Bloqueado para la interacción del usuario, se producirá un error de directiva de grupo en conflicto en el registro de eventos de BitLocker-AP. Además, si configura el PIN de inicio de TPM o la clave de inicio para requerir la interacción del usuario, provocará un error en el cifrado silencioso.

La configuración de cualquiera de las opciones de TPM compatibles en Requerida provocará un error en el cifrado silencioso.

Error: TPM no disponible

Otro error común en el registro de BitLocker-API es que el TPM no está disponible. En el ejemplo siguiente se muestra que TPM es un requisito para el cifrado silencioso:

No se pudo habilitar el cifrado silencioso. TPM no está disponible.

Error: No se encuentra un dispositivo de seguridad del módulo de plataforma segura (TPM) compatible en este equipo.

Solución: asegúrese de que hay un TPM disponible en el dispositivo y, si está presente, compruebe el estado a través de TPM.msc o el cmdlet get-tpm de PowerShell.

Error: Bus compatible con DMA no permitido

Si el registro de BitLocker-API muestra el estado siguiente, significa que Windows ha detectado un dispositivo compatible con acceso directo a memoria (DMA) conectado que podría exponer una amenaza DMA.

Se detectaron dispositivos o buses compatibles con DMA no permitidos

Solución: Para corregir este problema, compruebe primero que el dispositivo no tiene puertos DMA externos con el fabricante del equipo original (OEM). A continuación, siga estos pasos para agregar el dispositivo a la lista de permitidos. Nota: Agregue solo un dispositivo DMA a la lista de permitidos si es una interfaz o bus DMA interna.

Registro de eventos del sistema

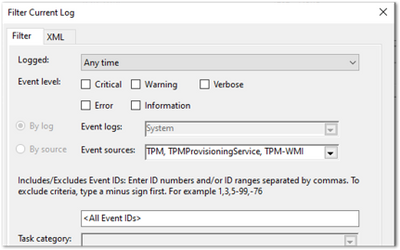

Si tiene problemas relacionados con el hardware (como problemas con el TPM), los errores aparecerán en el registro de eventos del sistema para TPM desde el origen TPMProvisioningService o TPM-WMI.

Evento LOG>System

- Ubicación: haga clic con el botón derecho en el menú> Inicio Visor de eventos> Windows Logs System>

- Ubicación del sistema de archivos: C:\Windows\System32\winevt\Logs\System.evtx

Filtre por estos orígenes de eventos para ayudar a identificar cualquier problema relacionado con el hardware que el dispositivo esté experimentando con el TPM y compruebe con el fabricante del OEM si hay actualizaciones de firmware disponibles.

Registro de eventos operativos del programador de tareas

El registro de eventos operativos del programador de tareas es útil para los escenarios de solución de problemas en los que se ha recibido la directiva de Intune (se ha procesado en DeviceManagement-Enterprise), pero el cifrado de BitLocker no se ha iniciado correctamente. La actualización de directivas MDM de BitLocker es una tarea programada que se debe ejecutar correctamente cuando el agente MDM se sincroniza con el servicio intune.

Habilite y ejecute el registro operativo en los escenarios siguientes:

- La directiva de BitLocker aparece en el registro de eventos deviceManagement-Enterprise-Diagnostics-Provider, en diagnósticos de MDM y en el registro.

- No hay errores (la directiva se ha recogido correctamente de Intune).

- No se registra nada en el registro de eventos de BitLocker-API para mostrar que incluso se intentó el cifrado.

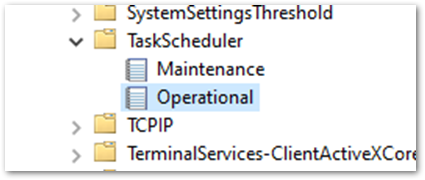

Evento operativo del programador de tareas LOG>

- Ubicación: Visor de eventos> Applications y registros>de servicio Microsoft>Windows>TaskScheduler

- Ubicación del sistema de archivos: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Habilitación y ejecución del registro de eventos operativo

Importante

Debe habilitar manualmente este registro de eventos antes de registrar los datos, ya que el registro identificará cualquier problema al ejecutar la tarea programada Actualización de la directiva MDM de BitLocker.

Para habilitar este registro, haga clic con el botón derecho en el menú> Inicio Visor de eventos> Aplicaciones y servicios>De Microsoft>Windows>TaskScheduler>Operational.

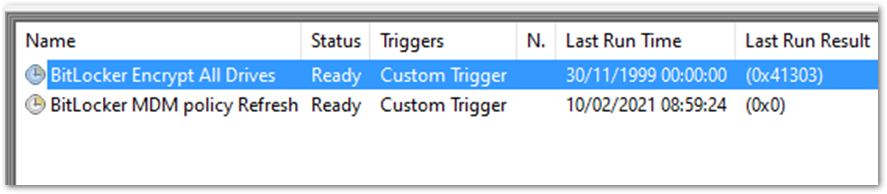

A continuación, escriba el programador de tareas en el cuadro de búsqueda de Windows y seleccione Programador>de tareas Microsoft>Windows>BitLocker. Haga clic con el botón derecho en Actualizar directiva MDM de BitLocker y elija Ejecutar.

Una vez completada la ejecución, inspeccione la columna Resultado de la última ejecución para ver los códigos de error y examine el registro de eventos de programación de tareas para ver si hay errores.

En el ejemplo anterior, 0x0 se ha ejecutado correctamente. El error 0x41303 esto significa que la tarea nunca se ha ejecutado previamente.

Nota:

Para obtener más información sobre los mensajes de error del programador de tareas, vea Errores del programador de tareas y Constantes correctas.

Comprobación de la configuración de BitLocker

En las secciones siguientes se explican las distintas herramientas que puede usar para comprobar la configuración y el estado del cifrado.

Informe de diagnóstico de MDM

Puede crear un informe de registros de MDM para diagnosticar problemas de inscripción o administración de dispositivos en dispositivos Windows 10 administrados por Intune. El informe de diagnóstico de MDM contiene información útil sobre un dispositivo inscrito en Intune y las directivas implementadas en él.

Para ver un tutorial de este proceso, consulte el vídeo de YouTube How to create an Intune MDM diagnostic report on Windows devices (Creación de un informe de diagnóstico mdm de Intune en dispositivos Windows)

- Ubicación del sistema de archivos: C:\Users\Public\Documents\MDMDiagnostics

Compilación y edición del sistema operativo

El primer paso para comprender por qué la directiva de cifrado no se aplica correctamente es comprobar si la versión y la edición del sistema operativo Windows admiten la configuración que configuró. Algunos CSP se introdujeron en versiones específicas de Windows y solo funcionarán en una determinada edición. Por ejemplo, la mayor parte de la configuración de CSP de BitLocker se introdujo en Windows 10, versión 1703, pero esta configuración no se admitía en Windows 10 Pro hasta Windows 10, versión 1809.

Además, hay opciones como AllowStandardUserEncryption (agregada en la versión 1809), ConfigureRecoveryPasswordRotation (agregada en la versión 1909), RotateRecoveryPasswords (agregada en la versión 1909) y Status (agregada en la versión 1903).

Investigación con EntDMID

EntDMID es un identificador de dispositivo único para la inscripción de Intune. En el Centro de administración de Microsoft Intune, puede usar EntDMID para buscar en la vista Todos los dispositivos e identificar un dispositivo específico. También es un fragmento fundamental de información para el soporte técnico de Microsoft para habilitar la solución de problemas adicional en el lado del servicio si se requiere un caso de soporte técnico.

También puede usar el informe de diagnóstico de MDM para identificar si una directiva se ha enviado correctamente al dispositivo con la configuración configurada por el administrador. Mediante el uso del CSP de BitLocker como referencia, puede descifrar qué configuración se ha seleccionado al sincronizar con el servicio intune. Puede usar el informe para determinar si la directiva tiene como destino el dispositivo y usar la documentación de CSP de BitLocker para identificar qué opciones se han configurado.

MSINFO32

MSINFO32 es una herramienta de información que contiene datos del dispositivo que puede usar para determinar si un dispositivo cumple los requisitos previos de BitLocker. Los requisitos previos necesarios dependerán de la configuración de la directiva de BitLocker y del resultado necesario. Por ejemplo, el cifrado silencioso para TPM 2.0 requiere un TPM y unified Extensible Firmware Interface (UEFI).

- Ubicación: en el cuadro Buscar, escriba msinfo32, haga clic con el botón derecho en Información del sistema en los resultados de la búsqueda y seleccione Ejecutar como administrador.

- Ubicación del sistema de archivos: C:\Windows\System32\Msinfo32.exe.

Sin embargo, si este elemento no cumple los requisitos previos, no significa necesariamente que no pueda cifrar el dispositivo mediante una directiva de Intune.

- Si ha configurado la directiva de BitLocker para cifrar de forma silenciosa y el dispositivo usa TPM 2.0, es importante comprobar que el modo BIOS es UEFI. Si el TPM es 1.2, tener el modo BIOS en UEFI no es un requisito.

- El arranque seguro, la protección DMA y la configuración de PCR7 no son necesarios para el cifrado silencioso, pero podrían resaltarse en Compatibilidad con cifrado de dispositivos. Esto es para garantizar la compatibilidad con el cifrado automático.

- Las directivas de BitLocker configuradas para no requerir un TPM y tener interacción del usuario en lugar de cifrar silenciosamente tampoco tendrán requisitos previos para proteger MSINFO32.

TPM. Archivo MSC

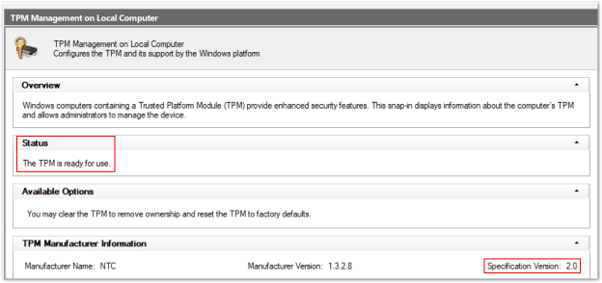

TPM.msc es un archivo de complemento de Microsoft Management Console (MMC). Puede usar TPM.msc para determinar si el dispositivo tiene un TPM, para identificar la versión y si está listo para su uso.

- Ubicación: en el cuadro Buscar, escriba tpm.msc y, a continuación, haga clic con el botón derecho y seleccione Ejecutar como administrador.

- Ubicación del sistema de archivos: Complemento MMC C:\Windows\System32\mmc.exe.

TPM no es un requisito previo para BitLocker, pero es muy recomendable debido a la mayor seguridad que proporciona. Sin embargo, el TPM es necesario para el cifrado silencioso y automático. Si intenta cifrar de forma silenciosa con Intune y hay errores de TPM en los registros de eventos de BitLocker-API y del sistema, TPM.msc le ayudará a comprender el problema.

En el ejemplo siguiente se muestra un estado de TPM 2.0 correcto. Tenga en cuenta la versión 2.0 de la especificación en la parte inferior derecha y que el estado está listo para su uso.

En este ejemplo se muestra un estado incorrecto cuando el TPM está deshabilitado en el BIOS:

La configuración de una directiva para requerir un TPM y esperar que BitLocker cifre cuando falte el TPM o que el estado incorrecto sea uno de los problemas más comunes.

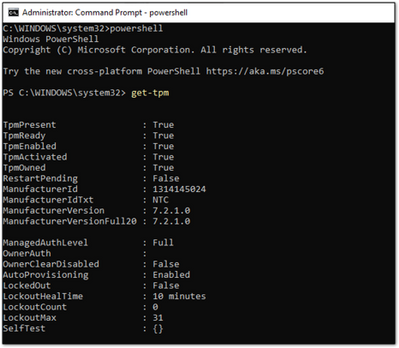

Cmdlet Get-Tpm

Un cmdlet es un comando ligero en el entorno de Windows PowerShell. Además de ejecutar TPM.msc, puede comprobar el TPM mediante el cmdlet Get-Tpm. Tendrá que ejecutar este cmdlet con derechos de administrador.

- Ubicación: en el cuadro Buscar, escriba cmd y, a continuación, haga clic con el botón derecho y seleccione Ejecutar como administrador>de PowerShell>get-tpm.

En el ejemplo anterior, puede ver que el TPM está presente y activo en la ventana de PowerShell. Los valores son iguales a True. Si los valores se establecieran en False, indicaría un problema con el TPM. BitLocker no podrá usar el TPM hasta que esté presente, listo, habilitado, activado y propiedad.

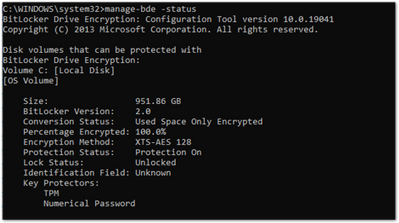

Herramienta de línea de comandos Manage-bde

Manage-bde es una herramienta de línea de comandos de cifrado de BitLocker incluida en Windows. Está diseñado para ayudar con la administración después de habilitar BitLocker.

- Ubicación: en el cuadro Buscar, escriba cmd, haga clic con el botón derecho y seleccione Ejecutar como administrador y, a continuación, escriba manage-bde -status.

- Ubicación del sistema de archivos: C:\Windows\System32\manage-bde.exe.

Puede usar manage-bde para detectar la siguiente información sobre un dispositivo:

- ¿Está cifrado? Si los informes en el Centro de administración de Microsoft Intune indican que un dispositivo no está cifrado, esta herramienta de línea de comandos puede identificar el estado de cifrado.

- ¿Qué método de cifrado se ha usado? Puede comparar información de la herramienta con el método de cifrado de la directiva para asegurarse de que coinciden. Por ejemplo, si la directiva de Intune está configurada en XTS-AES de 256 bits y el dispositivo se cifra mediante XTS-AES de 128 bits, se producirán errores en los informes de directivas del Centro de administración de Microsoft Intune.

- ¿Qué protectores específicos se usan? Hay varias combinaciones de protectores. Saber qué protector se usa en un dispositivo le ayudará a comprender si la directiva se ha aplicado correctamente.

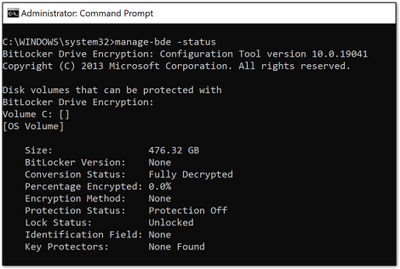

En el ejemplo siguiente, el dispositivo no está cifrado:

Ubicaciones del Registro de BitLocker

Este es el primer lugar en el Registro que se debe buscar cuando quiera descifrar la configuración de directiva seleccionada por Intune:

- Ubicación: haga clic con el botón derecho en Iniciar>ejecución y escriba regedit para abrir el Editor del Registro.

- Ubicación predeterminada del sistema de archivos: Equipo\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

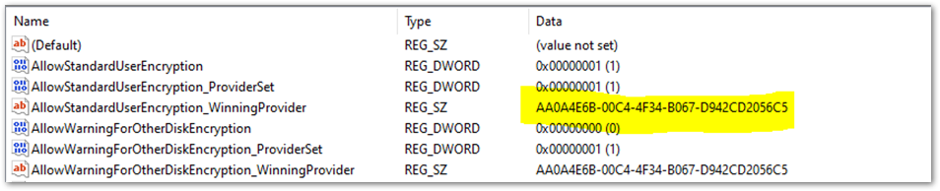

La clave del Registro del agente MDM le ayudará a identificar el identificador único global (GUID) en policyManager que contiene la configuración real de la directiva de BitLocker.

El GUID está resaltado en el ejemplo anterior. Puede incluir el GUID (será diferente para cada inquilino) en la siguiente subclave del Registro para solucionar problemas de configuración de directiva de BitLocker:

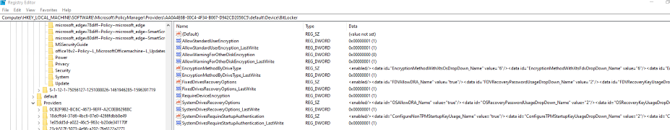

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\Providers<GUID>\default\Device\BitLocker

En este informe se muestra la configuración de directiva de BitLocker que ha recogido el agente MDM (cliente OMADM). Se trata de la misma configuración que verá en el informe de diagnóstico de MDM, por lo que se trata de una forma alternativa de identificar la configuración que el cliente ha seleccionado.

Ejemplo de clave del Registro EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Ejemplo de SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

Clave del Registro de BitLocker

La configuración de la clave del Registro del proveedor de directivas se duplicará en la clave principal del Registro de BitLocker. Puede comparar la configuración para asegurarse de que coinciden con lo que aparece en la configuración de directiva en la interfaz de usuario (UI), el registro de MDM, el diagnóstico de MDM y la clave del Registro de directivas.

- Ubicación de la clave del Registro: Equipo\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

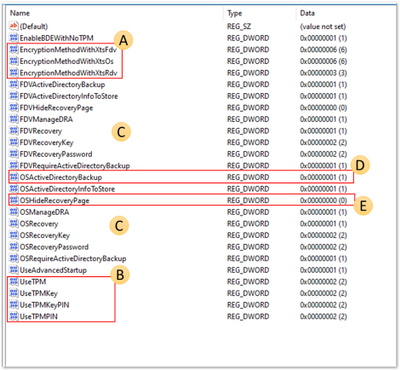

Este es un ejemplo de la clave del Registro FVE:

- R: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv y EncryptionMethodWithXtsRdv tienen los siguientes valores posibles:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN se establecen en 2, lo que significa que todos están establecidos para permitir.

- C: Observe que la mayoría de las claves se dividen en grupos de configuración para la unidad del sistema operativo (SO), unidad fija (FDV) y unidad extraíble (FDVR).

- D: OSActiveDirectoryBackup tiene un valor de 1 y está habilitado.

- E: OSHideRecoveryPage es igual a 0 y no está habilitado.

Use la documentación de CSP de BitLocker para descodificar todos los nombres de configuración del Registro.

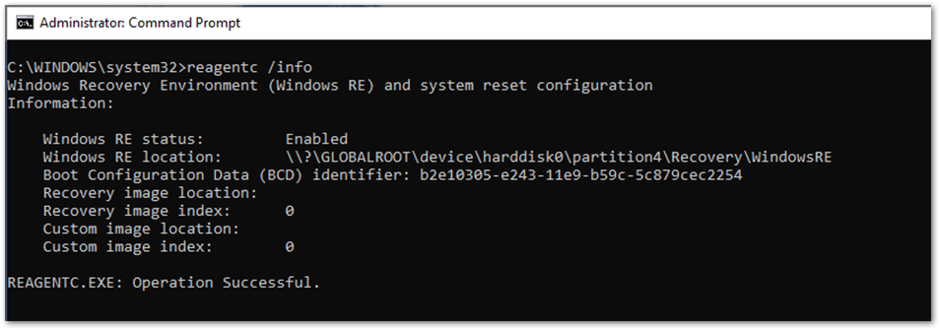

REAgentC.exe herramienta de línea de comandos

REAgentC.exe es una herramienta ejecutable de línea de comandos que puedes usar para configurar el entorno de recuperación de Windows (Windows RE). WinRE es un requisito previo para habilitar BitLocker en determinados escenarios, como el cifrado silencioso o automático.

- Ubicación: haga clic con el botón derecho en Iniciar>ejecución y escriba cmd. A continuación, haga clic con el botón derecho en cmd y seleccione Ejecutar como reactivo de administrador>/info.

- Ubicación del sistema de archivos: C:\Windows\System32\ReAgentC.exe.

Sugerencia

Si ve mensajes de error en BitLocker-API sobre WinRe no habilitado, ejecute el comando /info de reactivo en el dispositivo para determinar el estado de WinRE.

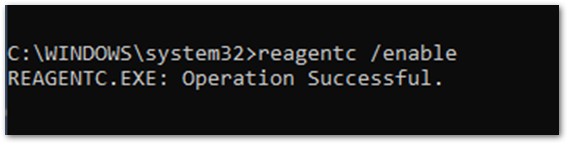

Si el estado de WinRE está deshabilitado, ejecute el comando reagentc /enable como administrador para habilitarlo manualmente:

Resumen

Cuando BitLocker no se habilita en un dispositivo Windows 10 mediante una directiva de Intune, en la mayoría de los casos, los requisitos previos de hardware o software no están en vigor. Examinar el registro de BitLocker-API le ayudará a identificar qué requisito previo no se cumple. Los problemas más comunes son:

- TPM no está presente

- WinRE no está habilitado

- UEFI BIOS no está habilitado para dispositivos TPM 2.0

La configuración incorrecta de directivas también puede provocar errores de cifrado. No todos los dispositivos Windows pueden cifrar de forma silenciosa, así que piense en los usuarios y dispositivos a los que se dirige.

La configuración de una clave de inicio o un PIN para una directiva diseñada para el cifrado silencioso no funcionará debido a la interacción del usuario necesaria al habilitar BitLocker. Tenga esto en cuenta al configurar la directiva de BitLocker en Intune.

Compruebe si el dispositivo ha recogido la configuración de directiva para determinar si el destino se ha realizado correctamente.

Es posible identificar la configuración de directiva mediante diagnósticos de MDM, claves del Registro y el registro de eventos de la empresa de administración de dispositivos para comprobar si la configuración se aplicó correctamente. La documentación de CSP de BitLocker puede ayudarle a descifrar estas opciones para comprender si coinciden con lo que se ha configurado en la directiva.