Solución de problemas de la implementación del perfil de certificados SCEP en dispositivos de Intune

En este artículo se proporcionan instrucciones para solucionar problemas de implementación de perfiles de certificado del Protocolo simple de inscripción de certificados (SCEP) con Microsoft Intune. La implementación de certificados es el paso 1 de la introducción al flujo de comunicación SCEP.

El perfil de certificado SCEP y el perfil de certificado de confianza especificado en el perfil SCEP deben asignarse al mismo usuario o al mismo dispositivo. En la tabla siguiente se muestra el resultado esperado de las asignaciones mixtas:

| La asignación de perfil de certificado de confianza incluye usuario | La asignación de perfil de certificado de confianza incluye el dispositivo | La asignación de perfil de certificado de confianza incluye usuario y dispositivo | |

|---|---|---|---|

| La asignación de perfil de certificado SCEP incluye usuario | Correcto | Fracaso | Correcto |

| La asignación del perfil de certificado SCEP incluye el dispositivo | Fracaso | Correcto | Correcto |

| La asignación del perfil de certificado SCEP incluye el usuario y el dispositivo | Correcto | Correcto | Correcto |

Android

Los perfiles de certificado SCEP para Android bajan al dispositivo como SyncML y se registran en el registro OMADM.

Validar que se envió la directiva al dispositivo Android

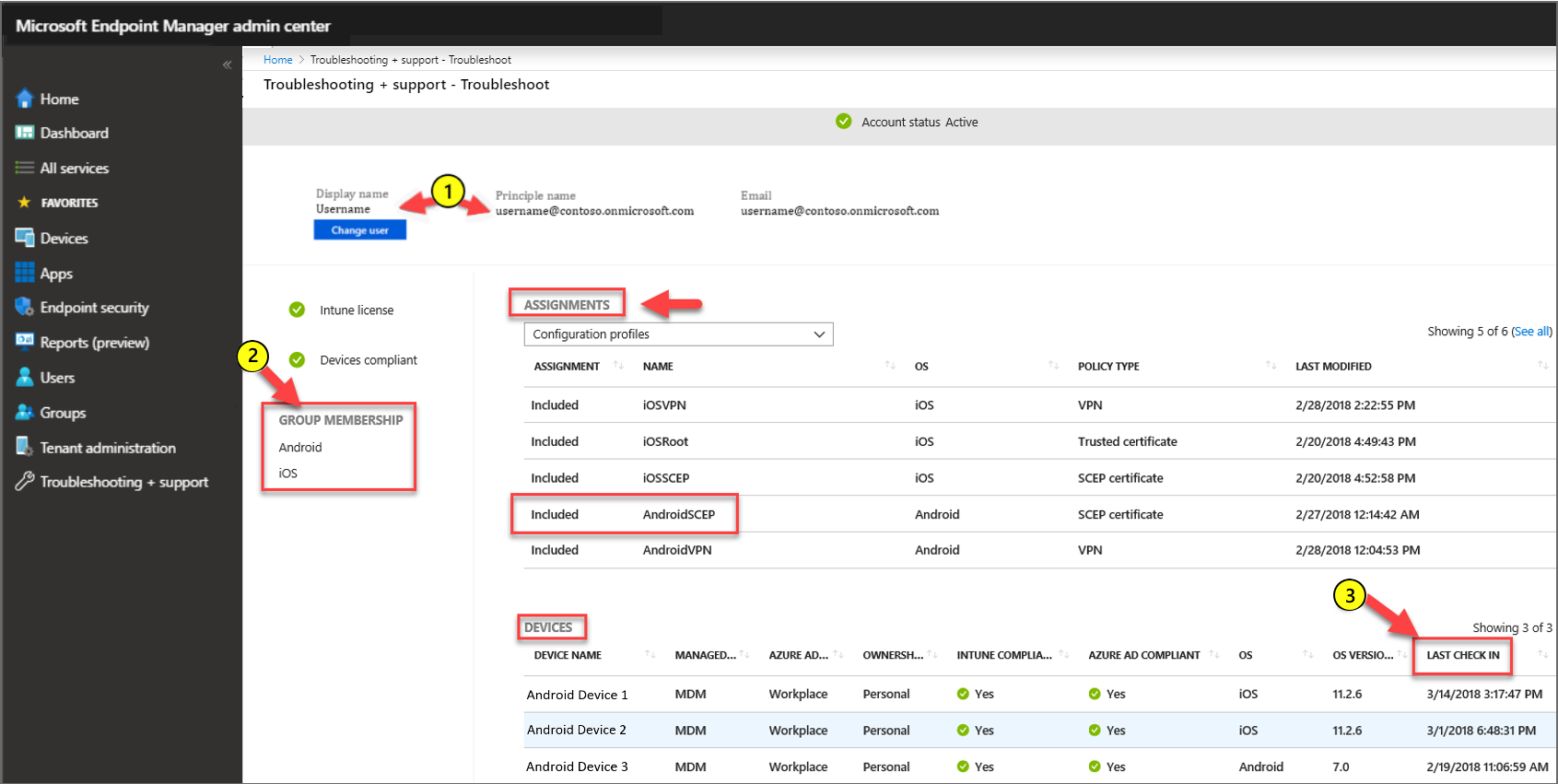

Para validar que se envió un perfil al dispositivo que espera, en el centro de administración de Microsoft Intune vaya a Solución de problemas y soluciónde problemas de soporte técnico>. En la ventana Solucionar problemas , establezca Asignaciones en Perfiles de configuración y, a continuación, valide las siguientes configuraciones:

Especifique el usuario que debe recibir el perfil de certificado SCEP.

Revise la pertenencia al grupo del usuario para asegurarse de que se encuentra en el grupo de seguridad que usó con el perfil de certificado SCEP.

Revise la última vez que el dispositivo se registró por última vez con Intune.

Validación de la directiva alcanzada en el dispositivo Android

Revise el registro de dispositivos OMADM. Busque entradas similares a los ejemplos siguientes, que se registran cuando el dispositivo obtiene el perfil de Intune:

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

Ejemplos de entradas clave:

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

Validar que se envió la directiva al dispositivo iOS/iPadOS

Para validar que se envió un perfil al dispositivo que espera, en el centro de administración de Microsoft Intune vaya a Solución de problemas y soluciónde problemas de soporte técnico>. En la ventana Solucionar problemas , establezca Asignaciones en Perfiles de configuración y, a continuación, valide las siguientes configuraciones:

Especifique el usuario que debe recibir el perfil de certificado SCEP.

Revise la pertenencia al grupo del usuario para asegurarse de que se encuentra en el grupo de seguridad que usó con el perfil de certificado SCEP.

Revise la última vez que el dispositivo se registró por última vez con Intune.

Validar la directiva alcanzada en el dispositivo iOS o iPadOS

Revise el registro de depuración de dispositivos. Busque entradas similares a los ejemplos siguientes, que se registran cuando el dispositivo obtiene el perfil de Intune:

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

Ejemplos de entradas clave:

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Windows

Validar que se envió la directiva al dispositivo Windows

Para validar que el perfil se envió al dispositivo que espera, en el centro de administración de Microsoft Intune, vaya a Solución de problemas ysolución de problemas de soporte técnico>. En la ventana Solucionar problemas , establezca Asignaciones en Perfiles de configuración y, a continuación, valide las siguientes configuraciones:

Especifique el usuario que debe recibir el perfil de certificado SCEP.

Revise la pertenencia al grupo del usuario para asegurarse de que se encuentra en el grupo de seguridad que usó con el perfil de certificado SCEP.

Revise la última vez que el dispositivo se registró por última vez con Intune.

Validación de la directiva alcanzada en el dispositivo Windows

La llegada de la directiva para el perfil se registra en el registro DeviceManagement-Enterprise-Diagnostics-Provider>Administración de un dispositivo Windows, con un identificador de evento 306.

Para abrir el registro:

En el dispositivo, ejecute eventvwr.msc para abrir Windows Visor de eventos.

Expanda Registros de aplicaciones y servicios>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Administración.

Busque el evento 306, que es similar al ejemplo siguiente:

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).El código de error 0x2ab0003 se traduce en DM_S_ACCEPTED_FOR_PROCESSING.

Un código de error no correcto podría proporcionar una indicación del problema subyacente.

Pasos siguientes

Si el perfil llega al dispositivo, el siguiente paso es revisar la comunicación del dispositivo con el servidor NDES.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de