Cifrado de unidad BitLocker en Windows 11 para OEM

El cifrado de unidades BitLocker proporciona datos sin conexión y protección del sistema operativo asegurándose de que la unidad no se manipula mientras el sistema operativo está sin conexión. El cifrado de unidades BitLocker usa un TPM, ya sea discreto o de firmware, que admite la raíz estática de Trust Measurement, tal como se define en el Trusted Computing Group.

Cifrado automático de dispositivos BitLocker

El cifrado automático de dispositivos BitLocker usa la tecnología de cifrado unidades BitLocker para cifrar automáticamente las unidades internas después de que el usuario complete la experiencia de configuración rápida (OOBE) en dispositivos que cumplan los requisitos de hardware.

Nota:

El cifrado automático de dispositivos BitLocker se inicia durante la experiencia de configuración rápida (OOBE). Sin embargo, la protección solo está habilitada (armada) después de que los usuarios inicien sesión con una cuenta de Microsoft o una cuenta de Azure Active Directory. Hasta ese momento, la protección se suspende y los datos no están protegidos. El cifrado automático de dispositivos BitLocker no está habilitado con cuentas locales, en cuyo caso BitLocker se puede habilitar manualmente mediante el Panel de control de BitLocker.

Requisitos de hardware para el cifrado automático de dispositivos BitLocker

Nota:

A partir de Windows 11, versión 24H2, Microsoft ha reducido los requisitos de hardware para el cifrado automático de dispositivos en Windows:

El cifrado automático de dispositivos ya no depende de la interfaz de prueba de seguridad de hardware (HSTI) ni del modo en espera moderno.

El cifrado automático de dispositivos se habilitará incluso si se detectan buses o interfaces de Acceso directo a memoria (DMA) que no son de confianza

Esto significa que los OEM no necesitan agregar interfaces DMA a la clave del Registro AllowedBuses: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Estos nuevos requisitos reducidos se reflejan automáticamente en las pruebas de HLK y no se requiere ninguna otra acción por parte de los OEM.

El cifrado automático de dispositivos BitLocker se habilita cuando:

- El dispositivo contiene un TPM (módulo de plataforma segura), ya sea TPM 1.2 o TPM 2.0.

- El arranque seguro UEFI está habilitado. Para obtener más información, consulte Arranque seguro.

- El arranque seguro de la plataforma está habilitado

- La plataforma es compatible con el modo en espera moderno o HSTI (este requisito se ha eliminado desde Windows 11 24H2)

- No hay interfaces de acceso directo a memoria (DMA) no permitidas (este requisito se ha eliminado desde Windows 11 24H2)

Las siguientes pruebas deben superarse antes de que Windows 11 habilite el cifrado automático de dispositivos BitLocker. Si desea crear hardware que admita esta funcionalidad, debe comprobar que el dispositivo supera estas pruebas.

TPM: el dispositivo debe incluir un TPM con compatibilidad con PCR 7. Consulte System.Fundamentals.TPM20.TPM20.

- Si la presencia de tarjetas expandibles da lugar a que el BIOS de UEFI cargue los controladores de UEFI de OROM durante el arranque, BitLocker no usará el enlace PCR7.

- Si está ejecutando un dispositivo que no se enlaza a PCR7 y Bitlocker está habilitado, no hay inconvenientes de seguridad porque BitLocker sigue siendo seguro cuando se usa el perfil normal de PCR de UEFI (0,2,4,11).

- Cualquier hash de CA adicional (incluso Windows Prod CA) antes de Windows Prod CA de bootmgr impedirá que BitLocker elija usar PCR7. No importa si los hash o hash adicionales proceden de la CA de UEFI (también conocido como CA de terceros de Microsoft) u otra CA.

Arranque seguro: el arranque seguro UEFI está habilitado. See System.Fundamentals.Firmware.UEFISecureBoot.

Requisitos del modo moderno en espera o validación HSTI. (eliminado desde Windows 11 24H2)

Este requisito se cumple con uno de los siguientes requisitos:- Se implementan los requisitos del modo moderno en espera. Estos incluyen requisitos para el arranque seguro UEFI y la protección contra DMA no autorizado.

- A partir de Windows 10, versión 1703, este requisito se puede cumplir a través de la prueba de HSTI:

- HSTI debe notificar las pruebas automáticas de arranque seguro de plataforma (o pruebas automáticas adicionales configuradas en el registro) según se implementen y superen.

- Excluyendo Thunderbolt, HSTI no debe notificar buses DMA no permitidos.

- Si Thunderbolt está presente, HSTI debe informar de que Thunderbolt está configurado de forma segura (el nivel de seguridad debe ser SL1 – "Autorización de usuario" o superior).

Debe tener 250 MB de espacio libre además de todo lo que necesita para arrancar (y recuperar Windows, si coloca WinRE en la partición del sistema). Para obtener más información, consulte Particiones de sistema y utilidad.

Cuando se cumplen los requisitos enumerados anteriormente, Información del sistema indica que el sistema admite el cifrado automático de dispositivos BitLocker. Esta funcionalidad está disponible en Windows 10, versión 1703 o posterior. Aquí se muestra cómo comprobar Información del sistema.

- Haga clic en Inicio y escriba Información del sistema

- Haga clic con el botón derecho en la aplicación Información del sistema y haga clic en Abrir como administrador. Permita que la aplicación realice cambios en el dispositivo haciendo clic en Sí. Algunos dispositivos pueden requerir permisos elevados para ver la configuración de cifrado.

- En Resumen del sistema, consulte Compatibilidad con cifrado de dispositivos. El valor indicará si el dispositivo está cifrado o, si no es así, los motivos por los que está deshabilitado.

Se han detectado dispositivos o buses compatibles con DMA no permitidos

Este estado de Información del sistema en Compatibilidad con cifrado de dispositivos significa que Windows detectó al menos un posible bus o dispositivo compatible con DMA externo que puede exponer una amenaza de DMA.

Para resolver este problema, póngase en contacto con los IHV para determinar si este dispositivo no tiene puertos DMA externos. Si los IHV confirman que el bus o el dispositivo solo tienen DMA interno, el OEM puede agregarlo a la lista de permitidos.

Para agregar un bus o dispositivo a la lista de permitidos, debe agregar un valor a una clave del Registro. Para ello, primero debe tomar la propiedad de la clave del Registro AllowedBuses. Siga estos pasos:

Vaya a la clave del Registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses.

Haga clic con el botón derecho en la clave del Registro y seleccione Permisos….

Haga clic en Avanzados, haga clic en el vínculo Cambiar en el campo Propietario, escriba el nombre de la cuenta de usuario, haga clic en Comprobar nombres y, a continuación, haga clic en Aceptar tres veces para cerrar todos los cuadros de diálogo de permisos.

Haga clic con el botón derecho en la clave del Registro y vuelva a seleccionar Permisos….

Haga clic en el botón Agregar..., agregue su cuenta de usuario, haga clic en Comprobar nombres y, a continuación, haga clic en Aceptar. Después, marque la casilla en Permitir en Control total. A continuación, haga clic en Aceptar.

A continuación, en la clave AllowedBuses, agregue pares de nombre-valor de cadena (REG_SZ) para cada bus compatible con DMA marcado que se determine que es seguro:

- Clave: nombre descriptivo del dispositivo /descripción

- Valor: PCI\VEN_ID&DEV_ID.

Asegúrese de que los ID coinciden con la salida de la prueba de HLK. Por ejemplo, si tiene un dispositivo seguro con un nombre descriptivo "Puerto raíz de PCI Express de Contoso", el ID de proveedor 1022 y el ID de dispositivo 157C, crearía una entrada del Registro denominada Puerto raíz de PCI Express de Contoso como tipo de datos REG_SZ en: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Donde el valor = "PCI\VEN_1022&DEV_157C"

Nota: esta clave del Registro se omite a partir de Windows 11 24H2.

Diseño de partición de cifrado de unidades BitLocker

El cifrado de unidades BitLocker usa una partición del sistema que esté separada de la partición de Windows. La partición del sistema BitLocker debe cumplir los siguientes requisitos.

- La partición del sistema BitLocker está configurada como partición activa.

- La partición del sistema BitLocker no debe cifrarse.

- La partición del sistema BitLocker debe tener al menos 250 MB de espacio libre, además del espacio utilizado por los archivos necesarios. Esta partición adicional del sistema se puede usar para hospedar herramientas del entorno de recuperación de Windows (RE) y OEM (proporcionadas por el OEM), siempre y cuando la partición siga cumpliendo el requisito de espacio libre de 250 MB.

Para obtener más información, consulte Particiones de sistema y utilidad y Unidades de disco duro y particiones.

Deshabilitación del cifrado automático de dispositivos BitLocker

Los OEM pueden optar por deshabilitar el cifrado de dispositivos y, en su lugar, implementar su propia tecnología de cifrado en un dispositivo. Para deshabilitar el cifrado automático de dispositivos BitLocker, puede usar un archivo desatendido y establecer PreventDeviceEncryption en True.

Como alternativa, puede actualizar la clave del Registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker:

Valor: PreventDeviceEncryption igual a True (1).

No se recomienda establecer esta clave del Registro en dispositivos con la característica Recuperación.

Solución de problemas de pruebas HLK de BitLocker

Requisitos previos recomendados

La evaluación de prioridades es mucho más sencilla cuando conoce los siguientes fragmentos de información sobre el dispositivo sometido a prueba:

- Especificación de TPM (por ejemplo, 1.2, 2.0)

- Perfil de PCR de BitLocker (por ejemplo, 7, 11 o 0, 2, 4, 11)

- Si la máquina no es AOAC o AOAC (por ejemplo, los dispositivos Surface son máquinas AOAC)

Esta información se recomienda, pero no es necesaria para realizar la evaluación de prioridades.

Los problemas de HLK de BitLocker suelen estar relacionados con uno de los siguientes: errores de interpretación de los resultados de las pruebas o problemas de enlace de PCR7.

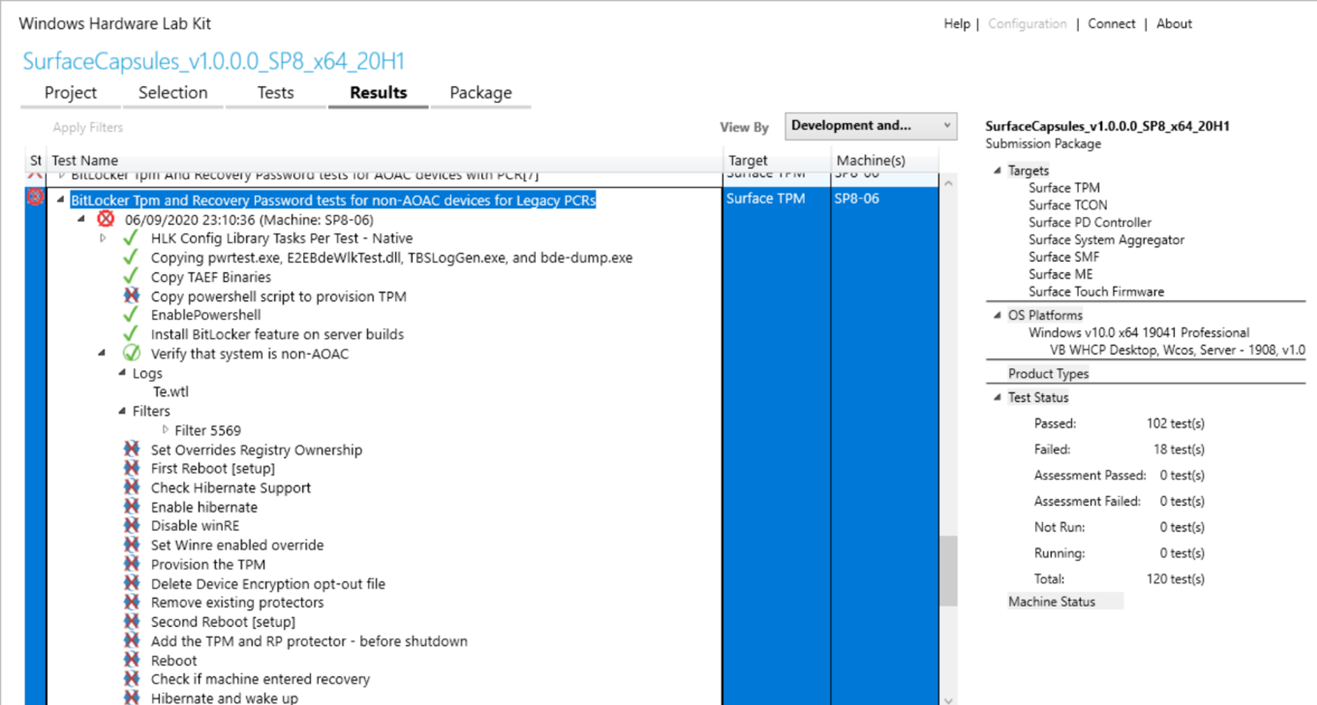

Errores de interpretación de los resultados de las pruebas

Una prueba HLK consta de varios pasos. Algunos pasos pueden producir un error sin afectar al éxito o error de la prueba en general. Consulte aquí para obtener más información sobre la interpretación de la página de resultados. Si se han producido errores en algunos pasos de la prueba, pero la prueba general se supera (como indica una marca verde junto al nombre de la prueba), deténgase aquí. La prueba se ejecutó correctamente y no se necesita más acción por su parte.

Evaluar los pasos:

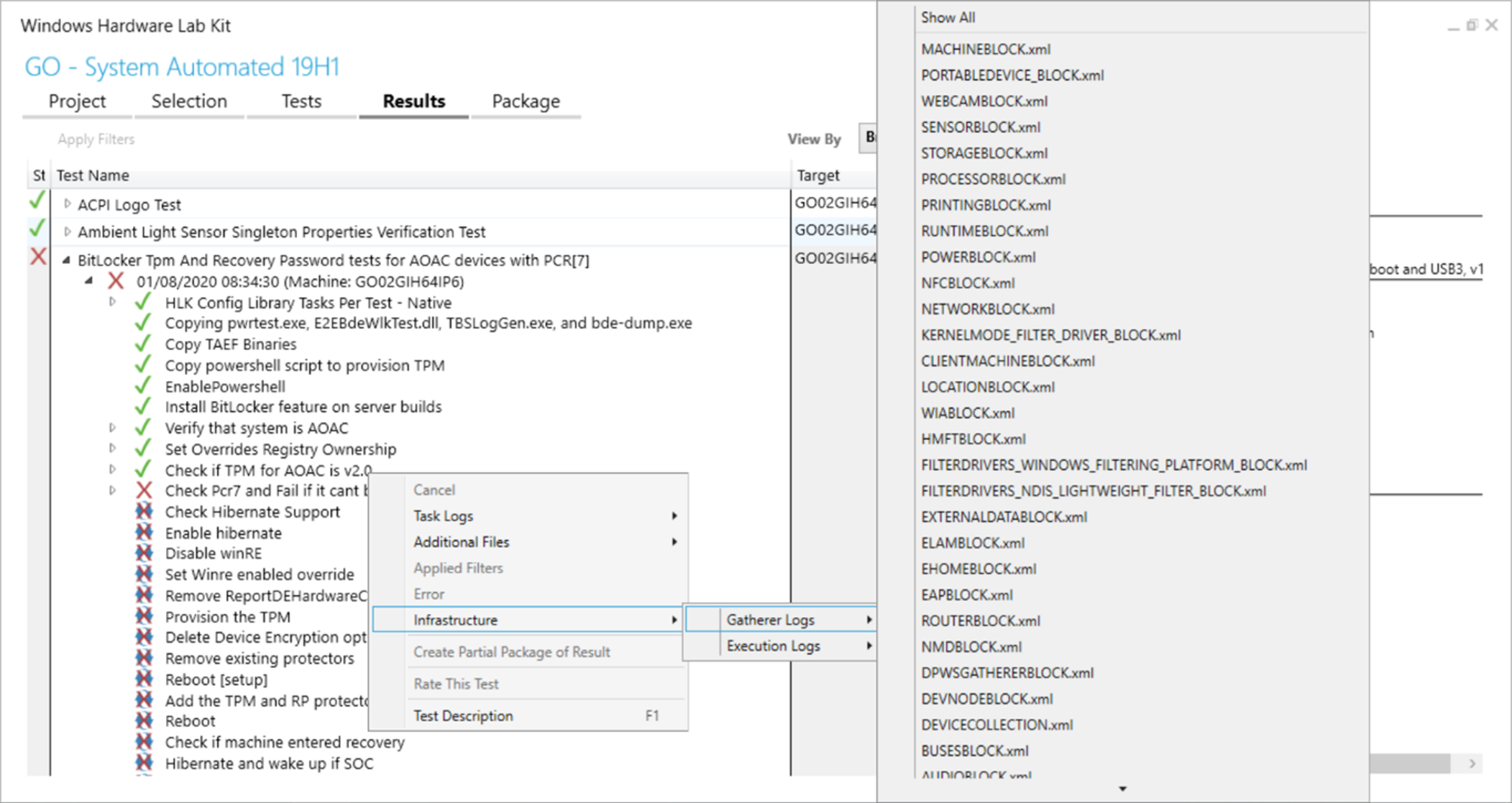

Confirme que está ejecutando la prueba correcta en la máquina. Haga clic con el botón derecho en cualquier paso de la prueba que ha fallado > Infraestructura > registros del Recopilador > busque en RUNTIMEBLOCK.xml el elemento IsAOAC. Si IsAOAC=true y está ejecutando una prueba que no es de AOAC, omita el error y no ejecute esta prueba en la máquina. Si es necesario, póngase en contacto con el equipo de soporte de Microsoft para obtener una fe de erratas para pasar la lista de reproducción.

Determine si se aplica un filtro a la prueba. HLK puede sugerir automáticamente un filtro para una prueba asignada incorrectamente. Un filtro aparece como una marca de verificación verde dentro de un círculo junto a un paso de prueba. (Tenga en cuenta que algunos filtros pueden mostrar que los pasos de prueba posteriores han fallado o se han cancelado). Examine la información extendida sobre el filtro ampliando el paso de prueba con el icono especial. Si el filtro indica que se omita el error de prueba, deténgase aquí.

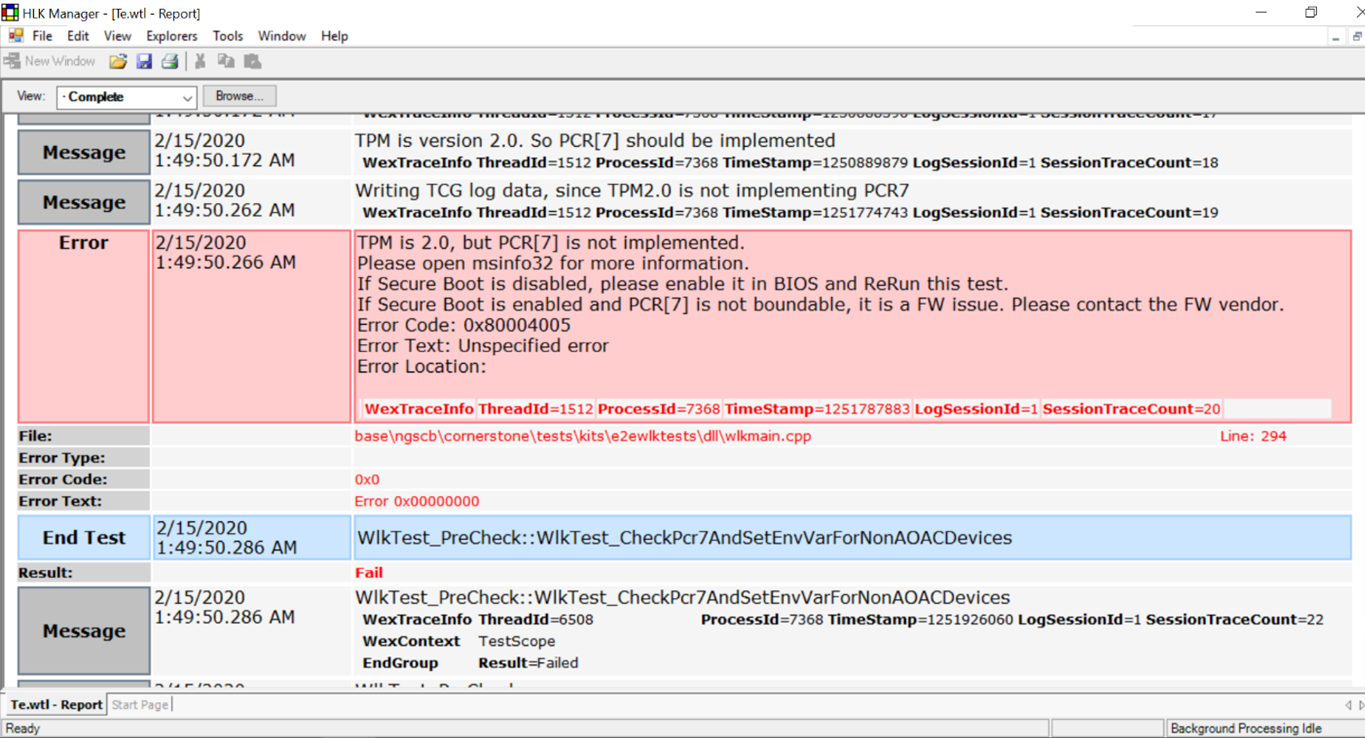

Problemas de PCR7

Un problema común de BitLocker que es específico de las dos pruebas PCR7 es un error al enlazar con PCR7.

Evaluar los pasos:

Busque el mensaje de error en los registros de HLK. Expanda el paso de prueba con errores y examine el registro de Te.wtl. (También puede acceder a este registro haciendo clic con el botón derecho en un paso de prueba > registros de Tareas > Te.wtl). Continúe siguiendo los pasos de evaluación si ve este error:

Ejecute msinfo32 como administrador y compruebe la configuración de estado de arranque seguro/PCR7. La prueba debe ejecutarse con el arranque seguro activado. Si no se admite el enlace de PCR7, ejecute en su lugar la prueba de HLK de PCR heredada adecuada. Si el enlace de PCR7 no es posible, continúe siguiendo los pasos de evaluación de errores.

Examine los registros de errores. Haga clic con el botón derecho en la tarea de prueba > Archivos adicionales. Normalmente, el problema de enlace de PCR7 es el resultado de mediciones incorrectas en PCR7.

- Registros de eventos. El registro de administración de Microsoft-BitLocker contiene información de error valiosa sobre por qué no se puede usar PCR7. La prueba de HLK de BitLocker solo debe ejecutarse en una máquina con BitLocker instalado. Los registros de eventos se comprobarán en la máquina que los genera.

- Registros de arranque medidos. También se pueden encontrar en C:\Windows\Logs\MeasuredBoot.

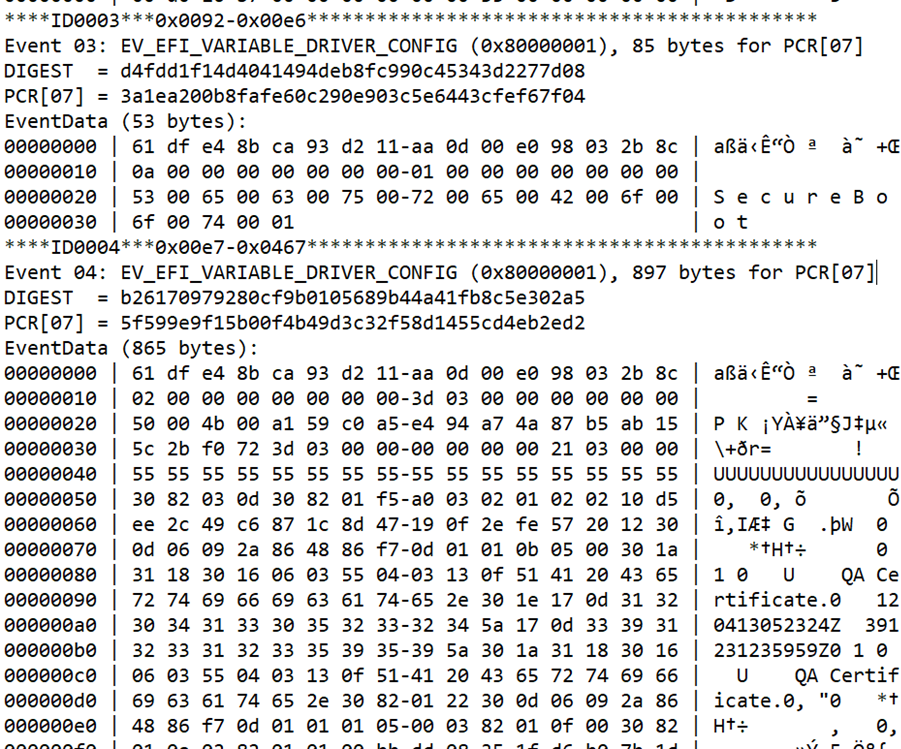

Analice el registro de arranque medido mediante TBSLogGenerator.exe o equivalente. En el controlador HLK, TBSLogGenerator.exe se encuentra en el directorio de pruebas HLK donde ha instalado HLK, por ejemplo C:\Archivos de programa (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe".

- TBSLogGenerator.exe -lf <ruta al registro de arranque medido>> OutputLog.txt

- En OutputLog.txt, busque "PCR[07]" y examine las mediciones, enumeradas en orden. La primera medición debe tener un aspecto similar a este:

BitLocker espera ciertas raíces estáticas de las mediciones de confianza raíz estática de las mediciones de confianza en PCR7, y cualquier variación en estas mediciones suele prohibir el enlace a PCR7. Los valores siguientes deben medirse (en orden y sin mediciones extrañas entre sí) en PCR7:

- Contenido de la variable SecureBoot

- Contenido de la variable PK

- Contenido de la variable KEK

- Contenido de la variable EFI_IMAGE_SECURITY_DATABASE (DB)

- Contenido de la variable EFI_IMAGE_SECURITY_DATABASE1 (DBX)

- (opcional, pero común EV_SEPARATOR)

- Entradas de EFI_IMAGE_SECURITY_DATABASE que se usan para validar controladores EFI o aplicaciones de arranque EFI en la ruta de acceso de arranque. BitLocker solo espera una entrada aquí.

Problemas comunes con el registro de arranque medido:

- Modo de depuración de UEFI activado

- Faltan variables PK o KEK: la medición PK/KEK no tiene datos (por ejemplo, 4 bytes de 0)

- Firmante de entidad de certificación de UEFI que no es de confianza

Algunos problemas de arranque medidos, como la ejecución con el modo de depuración UEFI activado, los puede corregir el evaluador. Otros problemas pueden requerir una fe de erratas, en cuyo caso debe ponerse en contacto con soporte de Microsoft para obtener instrucciones.

Aplicación de actualizaciones de firmware a dispositivos

Además de ejecutar pruebas HLK, los OEM deben probar las actualizaciones de firmware con BitLocker activado. Para evitar que los dispositivos inicien la recuperación innecesariamente, siga estas instrucciones para aplicar las actualizaciones de firmware:

- Suspend BitLocker (necesario para dispositivos enlazados a PCR[07] solo si la actualización del firmware cambia la directiva de arranque seguro)

- Aplicar la actualización

- Reinicie el dispositivo.

- Reanude BitLocker

La actualización de firmware debe requerir que el dispositivo suspenda Bitlocker solo durante un breve tiempo y el dispositivo debe reiniciarse lo antes posible. BitLocker se puede suspender mediante programación justo antes de apagarse mediante el método DisableKeyProtectors en Instrumental de administración de Windows (WMI).