Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En esta guía se muestra cómo usar WinDbg para depurar aplicaciones en modo de usuario. Practicas aptitudes de depuración esenciales adjuntándote a un proceso en ejecución, estableciendo puntos de interrupción y diagnosticando fallos de la aplicación.

En este artículo:

- Conectar WinDbg al Bloc de notas e investigar la depuración básica

- Depurar su propia aplicación y analizar un fallo

- Domina los comandos esenciales de depuración

Conocimientos que adquirirá

- Conectar WinDbg a un proceso en ejecución

- Configurar archivos de símbolos para una salida de depuración legible

- Establecer puntos de interrupción y controlar la ejecución del programa

- Análisis de bloqueos de aplicaciones

- Navegar por subprocesos y pilas de llamadas

Prerrequisitos

- WinDbg instalado en el equipo. Para obtener instrucciones de instalación, consulte Descarga e instalación del depurador de Windows de WinDbg.

- Conocimientos básicos de las interfaces de línea de comandos

- (Opcional) Una aplicación compilada con símbolos de depuración para el segundo ejercicio

Tiempo estimado para completarse: 30 minutos

Abra el Bloc de notas y adjunte WinDbg

Vaya al directorio de instalación y abra WinDbg.exe.

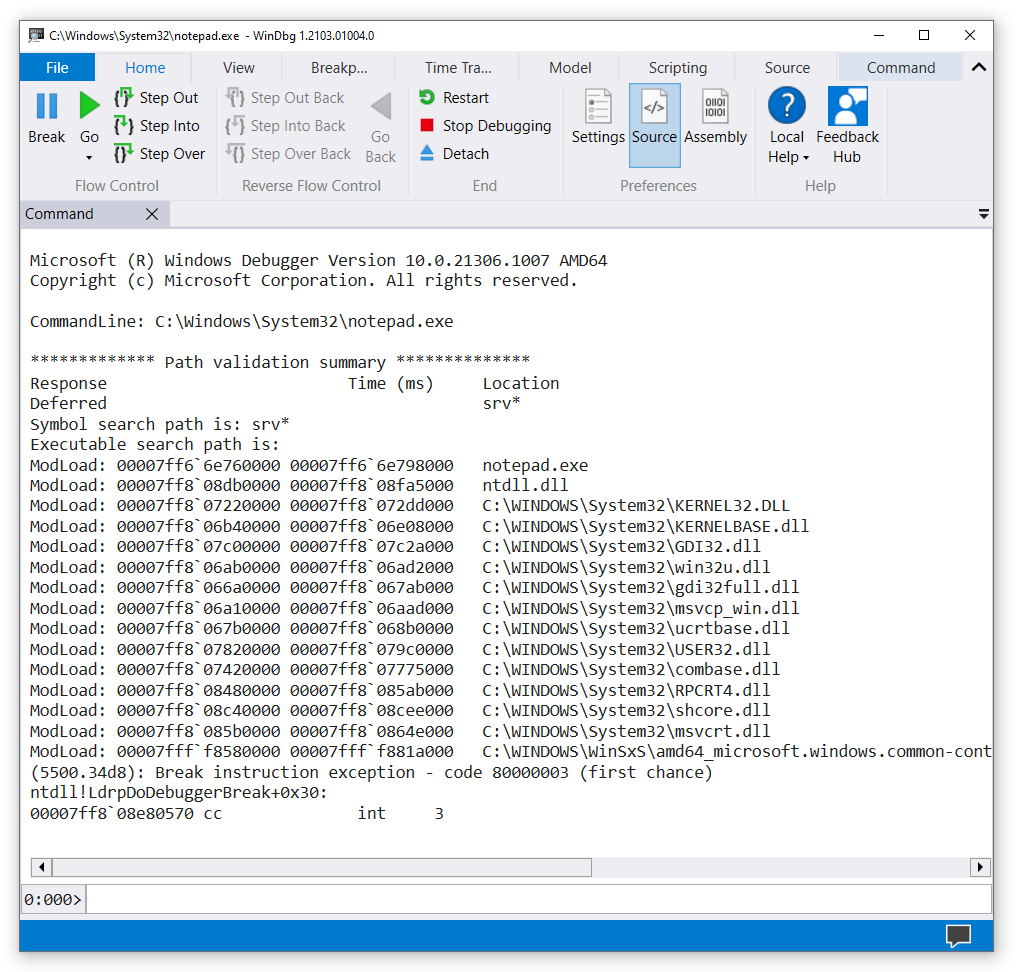

En el menú Archivo, seleccione Iniciar ejecutable. En el cuadro de diálogo Iniciar ejecutable , vaya a la carpeta que contiene notepad.exe. (El archivo notepad.exe normalmente está en

C:\Windows\System32). En Nombre de archivo, escriba notepad.exe. Seleccione Open (Abrir).

Configure archivos de símbolos para que WinDbg pueda mostrar nombres de variables y funciones legibles.

En la línea de comandos cerca de la parte inferior de la ventana winDbg, escriba este comando:

La salida es similar a la del ejemplo siguiente:

Symbol search path is: srv* Expanded Symbol search path is: cache*;SRV¿Qué son los símbolos? Los archivos de símbolos (PDB) contienen información sobre los módulos de código, como los nombres de función y los nombres de variable. Sin símbolos, solo verá direcciones de memoria.

A continuación, escriba este comando:

El comando

.reloadindica a WinDbg que realice su búsqueda inicial para buscar y cargar archivos de símbolos.Para ver los símbolos del módulo notepad.exe , escriba este comando:

Nota

Si no aparece ninguna salida, escriba

.reload /fpara intentar forzar la carga de símbolos. Use !sym noisy para mostrar información adicional de carga de símbolos.Para ver símbolos en el módulo notepad.exe que contienen

main, use el comando examinar símbolos para enumerar los módulos que coinciden con la máscara:x notepad!wWin*La salida es similar a la del ejemplo siguiente:

00007ff6`6e76b0a0 notepad!wWinMain (wWinMain) 00007ff6`6e783db0 notepad!wWinMainCRTStartup (wWinMainCRTStartup)Para colocar un punto de interrupción en

notepad!wWinMain, escriba este comando:Para comprobar que establece el punto de interrupción, escriba este comando:

La salida es similar a la del ejemplo siguiente:

0 e Disable Clear 00007ff6`6e76b0a0 0001 (0001) 0:**** notepad!wWinMainPara iniciar el proceso del Bloc de notas, escriba este comando:

Bloc de notas se ejecuta hasta que llega a la función

WinMainy, a continuación, interrumpe el depurador.Breakpoint 0 hit notepad!wWinMain: 00007ff6`6e76b0a0 488bc4 mov rax,rspPara ver una lista de módulos de código que se cargan actualmente en el proceso del Bloc de notas, escriba este comando:

La salida es similar a la del ejemplo siguiente:

0:000> lm start end module name 00007ff6`6e760000 00007ff6`6e798000 notepad (pdb symbols) C:\ProgramData\Dbg\sym\notepad.pdb\BC04D9A431EDE299D4625AD6201C8A4A1\notepad.pdb 00007ff8`066a0000 00007ff8`067ab000 gdi32full (deferred) 00007ff8`067b0000 00007ff8`068b0000 ucrtbase (deferred) 00007ff8`06a10000 00007ff8`06aad000 msvcp_win (deferred) 00007ff8`06ab0000 00007ff8`06ad2000 win32u (deferred) 00007ff8`06b40000 00007ff8`06e08000 KERNELBASE (deferred) 00007ff8`07220000 00007ff8`072dd000 KERNEL32 (deferred) 00007ff8`07420000 00007ff8`07775000 combase (deferred) 00007ff8`07820000 00007ff8`079c0000 USER32 (deferred) 00007ff8`079c0000 00007ff8`079f0000 IMM32 (deferred) 00007ff8`07c00000 00007ff8`07c2a000 GDI32 (deferred) 00007ff8`08480000 00007ff8`085ab000 RPCRT4 (deferred) 00007ff8`085b0000 00007ff8`0864e000 msvcrt (deferred) 00007ff8`08c40000 00007ff8`08cee000 shcore (deferred) 00007ff8`08db0000 00007ff8`08fa5000 ntdll (pdb symbols) C:\ProgramData\Dbg\sym\ntdll.pdb\53F12BFE149A2F50205C8D5D66290B481\ntdll.pdb 00007fff`f8580000 00007fff`f881a000 COMCTL32 (deferred)Para ver un seguimiento de pila, escriba este comando:

La salida es similar a la del ejemplo siguiente:

0:000> k 00 000000c8`2647f708 00007ff6`6e783d36 notepad!wWinMain 01 000000c8`2647f710 00007ff8`07237034 notepad!__scrt_common_main_seh+0x106 02 000000c8`2647f750 00007ff8`08e02651 KERNEL32!BaseThreadInitThunk+0x14 03 000000c8`2647f780 00000000`00000000 ntdll!RtlUserThreadStart+0x21Para volver a iniciar el Bloc de notas, escriba este comando:

Próximo: Interrumpirá la ejecución y explorará los módulos cargados.

Para interrumpir el Bloc de notas, en el menú Archivo, seleccione Interrumpir.

Para establecer y comprobar un punto de interrupción en

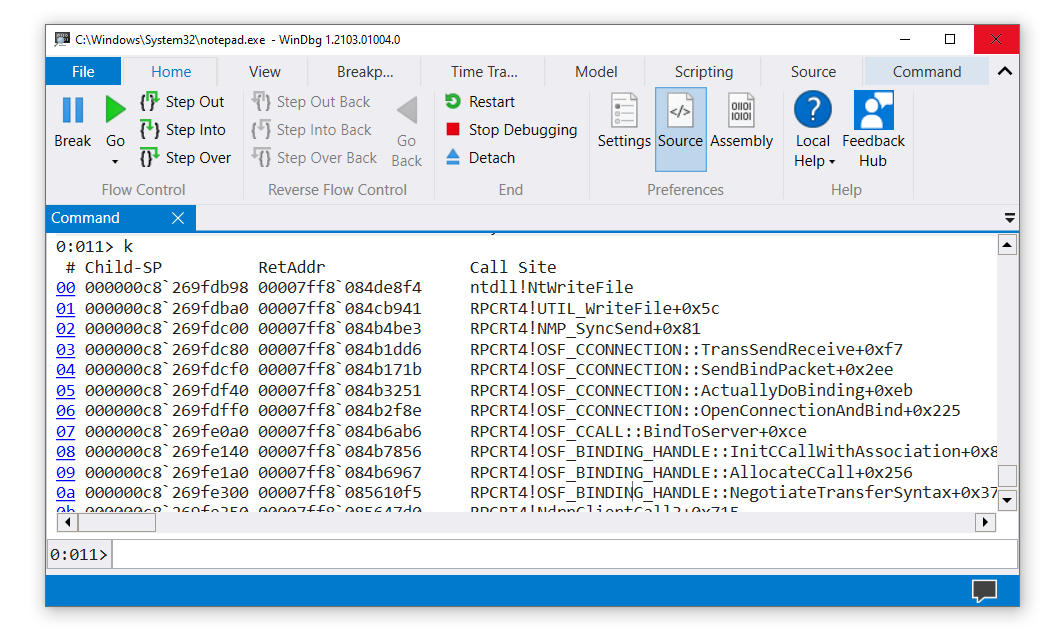

ZwWriteFile, escriba estos comandos:Para volver a iniciar el Bloc de notas, escriba g. En la ventana Bloc de notas, escriba algún texto. En el menú Archivo, seleccione Guardar. El código en ejecución se interrumpe cuando se trata de

ZwCreateFile. Escriba el comando k para ver el seguimiento de la pila.

En la ventana WinDbg, a la izquierda de la línea de comandos, se muestran los números de procesador y subproceso. En este ejemplo, el número de procesador actual es 0 y el número de subproceso actual es 11 (

0:011>). La ventana muestra el seguimiento de la pila para el subproceso 11 que se ejecuta en el procesador 0.Para ver una lista de todos los subprocesos del proceso del Bloc de notas, escriba este comando (la tilde):

La salida es similar a la del ejemplo siguiente:

0:011> ~ 0 Id: 5500.34d8 Suspend: 1 Teb: 000000c8`262c4000 Unfrozen 1 Id: 5500.3960 Suspend: 1 Teb: 000000c8`262c6000 Unfrozen 2 Id: 5500.5d68 Suspend: 1 Teb: 000000c8`262c8000 Unfrozen 3 Id: 5500.4c90 Suspend: 1 Teb: 000000c8`262ca000 Unfrozen 4 Id: 5500.4ac4 Suspend: 1 Teb: 000000c8`262cc000 Unfrozen 5 Id: 5500.293c Suspend: 1 Teb: 000000c8`262ce000 Unfrozen 6 Id: 5500.53a0 Suspend: 1 Teb: 000000c8`262d0000 Unfrozen 7 Id: 5500.3ca4 Suspend: 1 Teb: 000000c8`262d4000 Unfrozen 8 Id: 5500.808 Suspend: 1 Teb: 000000c8`262da000 Unfrozen 10 Id: 5500.3940 Suspend: 1 Teb: 000000c8`262dc000 Unfrozen . 11 Id: 5500.28b0 Suspend: 1 Teb: 000000c8`262de000 Unfrozen 12 Id: 5500.12bc Suspend: 1 Teb: 000000c8`262e0000 Unfrozen 13 Id: 5500.4c34 Suspend: 1 Teb: 000000c8`262e2000 UnfrozenEn este ejemplo, 14 subprocesos tienen índices de 0 a 13.

Para examinar la traza de pila del subproceso 0, escriba estos comandos:

La salida es similar a la del ejemplo siguiente:

0:011> ~0s 0:011> ~0s win32u!NtUserGetProp+0x14: 00007ff8`06ab1204 c3 ret 0:000> k # Child-SP RetAddr Call Site 00 000000c8`2647bd08 00007ff8`07829fe1 win32u!NtUserGetProp+0x14 01 000000c8`2647bd10 00007fff`f86099be USER32!GetPropW+0xd1 02 000000c8`2647bd40 00007ff8`07d12f4d COMCTL32!DefSubclassProc+0x4e 03 000000c8`2647bd90 00007fff`f8609aba SHELL32!CAutoComplete::_EditWndProc+0xb1 04 000000c8`2647bde0 00007fff`f86098b7 COMCTL32!CallNextSubclassProc+0x9a 05 000000c8`2647be60 00007ff8`0782e858 COMCTL32!MasterSubclassProc+0xa7 06 000000c8`2647bf00 00007ff8`0782de1b USER32!UserCallWinProcCheckWow+0x2f8 07 000000c8`2647c090 00007ff8`0782d68a USER32!SendMessageWorker+0x70b 08 000000c8`2647c130 00007ff8`07afa4db USER32!SendMessageW+0xdaPara salir de la depuración y desasociar del proceso de Bloc de notas, escriba este comando:

Abra su propia aplicación y adjunte WinDbg

Por ejemplo, supongamos que ha escrito y compilado esta aplicación de consola pequeña:

...

void MyFunction(long p1, long p2, long p3)

{

long x = p1 + p2 + p3;

long y = 0;

y = x / p2;

}

void main ()

{

long a = 2;

long b = 0;

MyFunction(a, b, 5);

}

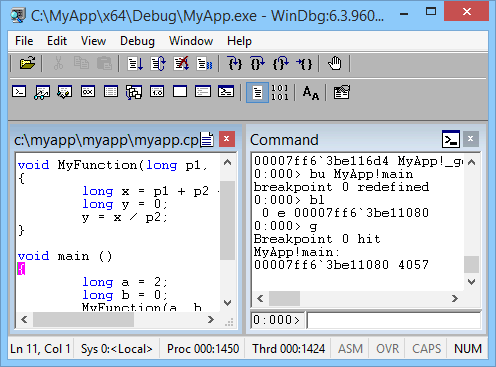

En este ejercicio, supongamos que la aplicación compilada (MyApp.exe) y el archivo de símbolos (MyApp.pdb) están en C:\MyApp\x64\Debug. Suponga también que el código fuente de la aplicación está en C:\MyApp\MyApp and that the target machine compiled MyApp.exe.

Abra WinDbg.

En el menú Archivo, seleccione Iniciar ejecutable. En el cuadro de diálogo Iniciar ejecutable , vaya a C:\MyApp\x64\Debug. En Nombre de archivo, escriba MyApp.exe. Seleccione Open (Abrir).

Escriba estos comandos:

.sympath+ C:\MyApp\x64\Debug

Estos comandos indican a WinDbg dónde buscar símbolos y código fuente para la aplicación. En este caso, no es necesario establecer la ubicación del código fuente mediante .srcpath porque los símbolos tienen rutas de acceso completas a los archivos de origen.

Escriba estos comandos:

La aplicación entra en el depurador cuando alcanza su

mainfunción.WinDbg muestra el código fuente y la ventana Comando.

En el menú Depurar, seleccione Paso a paso (o seleccione F11). Continúe paso a paso hasta que llegue a

MyFunction. Cuando llegue a la líneay = x / p2, la aplicación se bloquea e interrumpe el depurador.La salida es similar a la del ejemplo siguiente:

(1450.1424): Integer divide-by-zero - code c0000094 (first chance) First chance exceptions are reported before any exception handling. This exception may be expected and handled. MyApp!MyFunction+0x44: 00007ff6`3be11064 f77c2428 idiv eax,dword ptr [rsp+28h] ss:00000063`2036f808=00000000Escriba este comando:

WinDbg muestra un análisis del problema (en este caso, división por 0).

FAULTING_IP: MyApp!MyFunction+44 [c:\myapp\myapp\myapp.cpp @ 7] 00007ff6`3be11064 f77c2428 idiv eax,dword ptr [rsp+28h] EXCEPTION_RECORD: ffffffffffffffff -- (.exr 0xffffffffffffffff) ExceptionAddress: 00007ff63be11064 (MyApp!MyFunction+0x0000000000000044) ExceptionCode: c0000094 (Integer divide-by-zero) ExceptionFlags: 00000000 NumberParameters: 0 ... STACK_TEXT: 00000063`2036f7e0 00007ff6`3be110b8 : ... : MyApp!MyFunction+0x44 00000063`2036f800 00007ff6`3be1141d : ... : MyApp!main+0x38 00000063`2036f840 00007ff6`3be1154e : ... : MyApp!__tmainCRTStartup+0x19d 00000063`2036f8b0 00007ffc`b1cf16ad : ... : MyApp!mainCRTStartup+0xe 00000063`2036f8e0 00007ffc`b1fc4629 : ... : KERNEL32!BaseThreadInitThunk+0xd 00000063`2036f910 00000000`00000000 : ... : ntdll!RtlUserThreadStart+0x1d STACK_COMMAND: dt ntdll!LdrpLastDllInitializer BaseDllName ;dt ntdll!LdrpFailureData ;.cxr 0x0 ;kb FOLLOWUP_IP: MyApp!MyFunction+44 [c:\myapp\myapp\myapp.cpp @ 7] 00007ff6`3be11064 f77c2428 idiv eax,dword ptr [rsp+28h] FAULTING_SOURCE_LINE: c:\myapp\myapp\myapp.cpp FAULTING_SOURCE_FILE: c:\myapp\myapp\myapp.cpp FAULTING_SOURCE_LINE_NUMBER: 7 FAULTING_SOURCE_CODE: 3: void MyFunction(long p1, long p2, long p3) 4: { 5: long x = p1 + p2 + p3; 6: long y = 0; > 7: y = x / p2; 8: } 9: 10: void main () 11: { 12: long a = 2; ...

Pasos siguientes

Después de depurar una aplicación del sistema y su propio código, está listo para explorar escenarios de depuración más avanzados:

- Comienza con WinDbg (modo kernel): depuración del kernel de Windows y controladores

- Operación del depurador : información sobre los conceptos de la operación del depurador

- Técnicas de depuración : exploración de métodos de depuración avanzados

Resumen de comandos

Estos son los comandos esenciales que se usan en este tutorial:

Configuración y símbolos:

- .sympath (Establecer ruta de acceso de símbolos): especificar dónde WinDbg busca archivos de símbolos

- .reload (Módulo de recarga): cargar archivos de símbolos

Control de la ejecución:

- g (Go): continuar la ejecución del programa

- bu (Establecer punto de interrupción): pausar la ejecución en una función específica

-

Step Into(F11) - Ejecutar una instrucción y entrar en funciones

Inspección del programa:

- x (Examinar símbolos): enumerar funciones y variables

- lm (Enumerar módulos cargados): mostrar todos los archivos DLL y ejecutables cargados

- k (Mostrar el rastro de la pila): ver la pila de llamadas

- ~ (Estado del subproceso): enumeración de todos los subprocesos

- !analyze -v - Analizar automáticamente bloqueos

Referencia:

- bl (Lista de puntos de interrupción)

- ~s (Establecer hilo actual)

- .sympath+

- .srcpath (Establecer ruta de acceso a origen)

- qd (Salir y desasociar)

Consulte también

Introducción a WinDbg (modo kernel)