Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

A partir de Windows Vista, las versiones basadas en x64 de Windows requerían que todo el software que se ejecuta en modo kernel, incluidos los controladores, se firmara digitalmente para cargarse. Inicialmente, podría usar el conmutador F8 (en cada arranque, antes de que Windows se cargue) para deshabilitar temporalmente la aplicación del tiempo de carga de requerir una firma válida en el controlador. Pero esto se convertirá en tedioso después de los primeros usos. Puede adjuntar un depurador de kernel al equipo de prueba que deshabilitará las mismas comprobaciones de cumplimiento de tiempo de carga después de usar los comandos BCDEdit correctos. Sin embargo, finalmente será necesario probar el controlador durante su desarrollo y, en última instancia, firmar el controlador antes de publicarlo en los usuarios.

Instalación de un controlador sin firmar durante el desarrollo y la prueba

Extracto de la instalación de un controlador sin firmar durante el desarrollo y la prueba:

De forma predeterminada, las versiones de 64 bits de Windows Vista y versiones posteriores de Windows cargarán un controlador en modo kernel solo si el kernel puede comprobar la firma del controlador. Sin embargo, este comportamiento predeterminado se puede deshabilitar durante el desarrollo temprano del controlador y para las pruebas no automatizadas. Los desarrolladores pueden usar uno de los siguientes mecanismos para deshabilitar temporalmente la aplicación del tiempo de carga de una firma de controlador válida. Sin embargo, para automatizar completamente las pruebas de un controlador instalado por Plug and Play (PnP), el archivo de catálogo del controlador debe estar firmado. La firma del controlador es necesaria porque Windows Vista y versiones posteriores de Windows muestran un cuadro de diálogo de firma de controladores sin firmar que requieren que un administrador del sistema autorice la instalación del controlador, lo que podría impedir que cualquier usuario sin los privilegios necesarios instale el controlador y use el dispositivo. Este comportamiento de instalación del controlador PnP no se puede deshabilitar en Windows Vista ni en versiones posteriores de Windows.

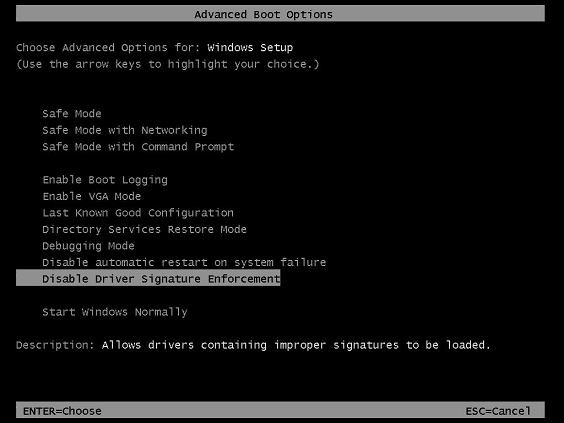

Usar la opción de arranque avanzado F8

Windows Vista y versiones posteriores de Windows admiten la opción de arranque avanzado F8 -- "Deshabilitar el cumplimiento de firmas de controlador" - que deshabilita la aplicación de firmas en tiempo de carga para un controlador en modo kernel solo para la sesión del sistema actual. Esta configuración no persiste en los reinicios del sistema.

Aparecerá la siguiente pantalla de opción de arranque durante el reinicio, lo que proporciona la opción para deshabilitar la aplicación de la firma del controlador. Esta aprovisionamiento permitirá la instalación de un controlador sin firmar para fines de prueba.

Asociación de un depurador de kernel para deshabilitar la comprobación de firmas

La asociación de un depurador de kernel activo a un equipo de desarrollo o prueba deshabilita la aplicación de firmas en tiempo de carga para los controladores en modo kernel. Para usar esta configuración de depuración, adjunte un equipo de depuración a un equipo de desarrollo o prueba y habilite la depuración de kernel en el equipo de desarrollo o prueba mediante la ejecución del comando siguiente:

bcdedit -debug on

Para usar BCDEdit, el usuario debe ser miembro del grupo Administradores del sistema y ejecutar el comando desde un símbolo del sistema con privilegios elevados. Para abrir una ventana del símbolo del sistema con privilegios elevados, cree un acceso directo de escritorio para Cmd.exe, seleccione y mantenga presionado (o haga clic con el botón derecho) en el acceso directo y seleccione Ejecutar como administrador.

Sin embargo, tenga en cuenta que también hay situaciones en las que un desarrollador puede tener que adjuntar un depurador de kernel, pero también debe mantener la aplicación de firmas en tiempo de carga. Consulte el Apéndice 1: Aplicación de la comprobación de firma en modo kernel en modo de depuración de kernel para saber cómo hacerlo.

Probar firmar un paquete de controladores

En lugar de usar los dos métodos anteriores para omitir los requisitos de cumplimiento de firma de controladores, el mejor enfoque es probar un paquete de controladores. La firma de prueba y la instalación de controladores se pueden realizar en el equipo de desarrollo, pero es posible que desee tener dos equipos, uno para el desarrollo y la firma, y el otro para las pruebas.

Extracto de Cómo probar un paquete de controladores:

Equipo de firma

Este es el equipo que se usa para probar la firma de un paquete de controladores para Windows Vista y versiones posteriores de Windows. Este equipo debe ejecutar Windows XP SP2 o versiones posteriores de Windows. Para usar las herramientas de firma de controladores, este equipo debe tener instalado Windows Vista y versiones posteriores del Kit de controladores de Windows (WDK). Esto también puede ser el equipo de desarrollo.

Equipo de prueba

Este es el equipo que se usa para instalar y probar el paquete de controladores firmados por pruebas. Este equipo debe ejecutar Windows Vista o versiones posteriores de Windows.

Procedimiento de firma de prueba

Los paquetes de controladores contendrán el archivo binario del controlador, el archivo INF, el archivo CAT y cualquier otro archivo necesario. Un paquete de controladores puede contener subdirectorios como x86, AMD64, IA64, si el controlador se compila para más de un tipo de procesador de destino. Realice estos pasos mediante el equipo de desarrollo o firma.

En el procedimiento siguiente se describen los pasos para probar el inicio de sesión de un paquete de controladores:

Compile el controlador para el destino. Si va a compilar un controlador para Windows 8.0 o Windows 8.1, use Visual Studio 2012 o Visual Studio 2013 con el WDK correspondiente instalado, por ejemplo, Windows 8.0 o 8.1 WDK respectivamente.

Todas las herramientas de comandos que se describen a continuación deben usarse en la ventana de comandos de herramienta o compilación correspondiente de Visual Studio 2012 o Visual Studio 2013.

Nota:

Las herramientas de comandos para Visual Studio se encuentran en el directorio de instalación, C:\Archivos de programa (x86)\Microsoft Visual Studio 12.0\Common7\Tools\Shortcuts

Cualquiera de los cinco accesos directos del símbolo del sistema tendrá comandos, makecert.exe, inf2cat.exe, signtool.exe, certmgr.exe, etc..

Puede elegir el más general, "Símbolo del sistema para desarrolladores para VS2013". Los accesos directos se pueden anclar a la barra de tareas para facilitar el acceso.

Nota:

Tenga en cuenta que, con Visual Studio, en lugar del enfoque de la herramienta de comandos de firma de controladores, también puede usar el entorno de desarrollo de Visual Studio 2013 (también conocido como IDE) para firmar un paquete de controladores. Consulte el Apéndice 2: Firma de controladores con Visual Studio para obtener más información.

Cree una carpeta del paquete de controladores y copie los archivos de controlador, manteniendo los subdirectorios necesarios, por ejemplo C:\DriverTestPackage.

Cree un archivo inf para el paquete de controladores. Pruebe el archivo inf mediante la herramienta InfVerif de WDK en el archivo inf para que no se notifique ningún error.

Extracto de la creación de certificados de prueba:

En el ejemplo de línea de comandos siguiente se usa MakeCert para completar las tareas siguientes:

Cree un certificado de prueba autofirmado denominado Contoso.com(Test). Este certificado usa el mismo nombre para el nombre del firmante y la entidad de certificación (CA).

Coloque una copia del certificado en un archivo de salida denominado ContosoTest.cer.

Coloque una copia del certificado en un almacén de certificados denominado PrivateCertStore. Colocar el certificado de prueba en PrivateCertStore lo mantiene separado de otros certificados que pueden estar en el sistema.

Use el siguiente comando MakeCert para crear el certificado Contoso.com(Test):

makecert -r -pe -ss PrivateCertStore -n CN=Contoso.com(Test) ContosoTest.cerDonde:

La opción -r crea un certificado autofirmado con el mismo emisor y nombre de firmante.

La opción -pe especifica que se puede exportar la clave privada asociada al certificado.

La opción -ss especifica el nombre del almacén de certificados que contiene el certificado de prueba (PrivateCertStore).

La opción -n CN= especifica el nombre del certificado, Contoso.com(Test). Este nombre se usa con la herramienta SignTool para identificar el certificado.

ContosoTest.cer es el nombre de archivo que contiene una copia del certificado de prueba, Contoso.com(Test). El archivo de certificado se usa para agregar el certificado al almacén de certificados de entidades de certificación raíz de confianza y al almacén de certificados de editores de confianza.

Extracto de visualización de certificados de prueba:

Una vez creado el certificado y se coloca una copia en el almacén de certificados, se puede usar el complemento Certificados de Microsoft Management Console (MMC) para verlo. Haga lo siguiente para ver un certificado mediante el complemento Certificados MMC:

Para iniciar el complemento Certificados, ejecute Certmgr.msc.

En el panel izquierdo del complemento Certificados, expanda la carpeta del almacén de certificados PrivateCertStore y haga doble clic en Certificados.

En la captura de pantalla siguiente se muestra la vista del complemento Certificados de la carpeta del almacén de certificados PrivateCertStore .

Para ver los detalles sobre el certificado de Contoso.com(prueba), haga doble clic en el certificado en el panel derecho. En la captura de pantalla siguiente se muestran los detalles sobre el certificado.

Observe que el cuadro de diálogo Certificado indica: "Este certificado raíz de CA no es de confianza. Para habilitar la confianza, instale este certificado en el almacén Entidades de certificación raíz de confianza". Este es el comportamiento esperado. El certificado no se puede comprobar porque Windows no confía en la entidad emisora, "Contoso.com(Test)" de forma predeterminada.

Cree un archivo de catálogo (extensión .cat). Use la herramienta inf2cat como se muestra a continuación para crear el archivo de catálogo. Tenga en cuenta que no se permite ningún espacio para los modificadores, /driver:<no space><full path>, /os: :<no space><os1 name>,:<no space><os2 name>.

inf2cat /v /driver:C:\DriverTestPackage /os:7_64,7_x86 ,XP_X86Esto crea un archivo de catálogo con el nombre especificado en el archivo .inf del controlador. Los sistemas operativos separados por comas adicionales se pueden agregar de forma selectiva o todas como se muestra a continuación sin espacios.

/os:2000,XP_X86,XP_X64,Server2003_X64,Vista_X64,Vista_X86,7_x86,7_64,Server2008_x86,Server2008_x64,Sever2008_IA64,Server2008R2_x86,Server2008R2_x64,Server2008R2_IA64,8_x86,8_x64, 8_ARM, Server8_x64El archivo inf2cat actualizado del nuevo WDK 8.1 tiene valores de opción /os de 6_3_X86, 6_3_X64, 6_3_ARM y SERVER_6_3_X64.

Ejemplo de archivo INF para la sección Versión.

[Version] Signature="$WINDOWS NT$" Class=TOASTER ClassGuid={B85B7C50-6A01-11d2-B841-00C04FAD5171} Provider=%ToastRUs% DriverVer=09/21/2006,6.0.5736.1 CatalogFile.NTx86 = tostx86.cat CatalogFile.NTIA64 = tostia64.cat CatalogFile.NTAMD64 = tstamd64.cat PnpLockdown = 1La opción /driver (o /drv) especifica el directorio que contiene uno o varios archivos INF. Dentro de este directorio, los archivos de catálogo se crean para esos archivos INF que contienen una o varias directivas CatalogFile. El nombre del archivo de catálogo no está restringido a 8.3 nombre.

Inf2Cat crea el archivo de catálogo tstamd64.cat si se usa el argumento de línea de comandos /os:7_X64. De forma similar, la herramienta crea el archivo de catálogo toastx86.cat si se usa la opción /os:XP_X86, de forma similar para Server2008R2_IA64. En caso de que solo se desee un archivo de catálogo, solo bastará con una entrada en el archivo INF, como se muestra a continuación.

CatalogFile.NT = toaster.catO bien,

CatalogFile = toaster.catSi la fecha del archivo INF no es mayor que la fecha de lanzamiento del sistema operativo, la herramienta inf2cat notificará el siguiente error si el parámetro /os era para Windows 7 y la fecha establecida en el archivo INF era una fecha anterior.

Signability test failed. Errors: 22.9.7: DriverVer set to incorrect date (must be postdated to 4/21/2009 for newest OS) in \toaster.infLa herramienta inf2cat es muy estricta al comprobar cada carpeta y subcarpeta sobre la presencia de cada archivo que tiene una entrada en el archivo INF. Habrá mensajes de error significativos en estas entradas que faltan.

El archivo cat se puede abrir desde el explorador haciendo doble clic o haciendo clic con el botón derecho en el archivo y seleccionando Abrir. La pestaña Seguridad mostrará algunas entradas con valores GUID. Al seleccionar un valor GUID se mostrarán los detalles, incluidos los archivos de controlador del paquete de controladores y los sistemas operativos agregados como se muestra a continuación:

OSAttr 2:5.1,6.1El número 5.1 es el número de versión del sistema operativo XP y 6.1 para el sistema operativo Windows 7.0.

Es aconsejable que el archivo cat esté comprobado para comprobar la inclusión de los archivos del controlador y los sistemas operativos seleccionados. En cualquier momento si se agrega o quita algún archivo de controlador, se ha modificado el archivo INF, el archivo cat debe volver a crearse y firmarse de nuevo. Cualquier omisión aquí provocará errores de instalación que se notifican en el archivo de registro de instalación (setupapi.dev.log para Vista y versiones posteriores o posteriores o setupapi.log archivo para XP).

Extracto del archivo de catálogo de un paquete de controladores de firma de prueba:

En la siguiente línea de comandos se muestra cómo ejecutar SignTool para hacer lo siguiente:

Firme el tstamd64.cat archivo de catálogo del paquete de controladores de ejemplo ToastPkg. Para obtener más información sobre cómo se creó este archivo de catálogo, consulte Creación de un archivo de catálogo para probar la firma de un paquete de controladores.

Use el certificado Contoso.com(Test) de PrivateCertStore para la firma de prueba. Para obtener más información sobre cómo se creó este certificado, consulte Creación de certificados de prueba.

Marca de tiempo la firma digital a través de una entidad de marca de tiempo (TSA).

Para probar la firma del archivo de catálogo de tstamd64.cat , ejecute la siguiente línea de comandos:

signtool sign /v /s PrivateCertStore /n Contoso.com(Test) /t http://timestamp.digicert.com tstamd64.catDonde:

El comando sign configura SignTool para firmar el archivo de catálogo especificado, tstamd64.cat.

La opción /v habilita operaciones detalladas, en las que SignTool muestra mensajes de ejecución y advertencia correctos.

La opción /s especifica el nombre del almacén de certificados (PrivateCertStore) que contiene el certificado de prueba.

La opción /n especifica el nombre del certificado (Contoso.com(Test)) instalado en el almacén de certificados especificado.

La opción /t especifica la dirección URL del TSA (

http://timestamp.digicert.com) que marcará la firma digital.

Importante

La inclusión de una marca de tiempo proporciona la información necesaria para la revocación de claves en caso de que la clave privada de firma de código del firmante esté en peligro.

- tstamd64.cat especifica el nombre del archivo de catálogo, que se firmará digitalmente.

tstamd64.cat especifica el nombre del archivo de catálogo, que se firmará digitalmente. Puede abrir el archivo cat como se describe antes.

Extracto modificado de Test-Signing a Driver a través de una firma incrustada:

- En versiones de 64 bits de Windows Vista y versiones posteriores de Windows, los requisitos de firma de código en modo kernel establecen que un controlador de arranque debe tener una firma incrustada. Esto es necesario independientemente de si el paquete de controladores tiene un archivo de catálogo firmado digitalmente.

A continuación se muestra el comando para insertar un archivo binario del controlador de modo kernel.

signtool sign /v /s PrivateCertStore /n Contoso.com(Test) /t http://timestamp.digicert.com amd64\toaster.sysamd64\toaster.sys especifica el nombre del archivo binario en modo kernel que se insertará.

En el directorio de instalación de WDK 7.1, el ejemplo de tostadora se encuentra en el directorio src\general\toaster\toastpkg\toastcd\. Los ejemplos de WDK de Windows 8 o 8.1 se descargarán desde el sitio de descarga de Microsoft. Los ejemplos no vienen con windows 8 o 8.1 Windows Driver Kit.

El archivo de catálogo cuando se abre haciendo doble clic en el archivo en el Explorador de Windows, verá la captura de pantalla siguiente. Tenga en cuenta que ahora está resaltado "Ver firma".

Si selecciona "Ver firma", verá la captura de pantalla siguiente que proporciona la siguiente opción de visualización de "Ver certificado", que después proporcionará la opción "Instalar certificado" en el propio cuadro de diálogo. A continuación, se proporciona la opción de línea de comandos preferida para instalar el certificado mediante la herramienta certmgr.exe.

El controlador ahora se puede probar en el equipo de firma o en el equipo de prueba. Si usa el equipo de prueba, copie el paquete de controladores en la máquina manteniendo intacta la estructura de archivos. La herramienta certmgr.exe también debe copiarse en el equipo de prueba. Al usar un equipo de prueba, copie el paquete del controlador Toastpkg firmado por prueba en la carpeta temporal c:\toaster.

En el procedimiento siguiente se describen los pasos que se deben usar en cualquiera de las máquinas para probar el controlador:

En una ventana de comandos con privilegios elevados, ejecute el siguiente comando:

bcdedit /set testsigning onReinicie el equipo.

Extractos seleccionados del uso de CertMgr para instalar certificados de prueba en un equipo de prueba:

Copie el archivo de certificado (.cer), que se usó para probar controladores de firma , en el equipo de prueba. Puede copiar el archivo de certificado en cualquier directorio del equipo de prueba.

El siguiente comando CertMgr agrega el certificado en el archivo de certificado CertificateFileName.cer al almacén de certificados Entidades de certificación raíz de confianza en el equipo de prueba:

CertMgr.exe /add CertificateFileName.cer /s /r localMachine rootEl siguiente comando certMgr agrega el certificado en el archivo de certificado CertificateFileName.cer al almacén de certificados editores de confianza en el equipo de prueba:

CertMgr.exe /add CertificateFileName.cer /s /r localMachine trustedpublisherWhere (extractos de CertMgr):

/add CertificateName

Agrega el certificado en el archivo de certificado especificado al almacén de certificados.

/s

Especifica que el almacén de certificados es un almacén del sistema.

/r RegistryLocation

Especifica que la ubicación del Registro del almacén del sistema está en HKEY_LOCAL_MACHINE.

CertificateStore

Especifica el almacén de certificados, trustedpublisher, de forma similar para "localMachine root".

Reinicie el equipo. Ahora puede ejecutar Certmgr.msc y comprobar que el ContosoTest.cer está visible en las dos ubicaciones anteriores. Si no está visible, otra manera de instalar el certificado es abrir el certificado e instalarlo en los dos nodos anteriores y comprobarlo de nuevo.

Compruebe la firma del archivo cat y el archivo sys. Abra una ventana de comandos con privilegios elevados y suponiendo que la signtool.exe esté disponible en el equipo, vaya al directorio del paquete de controladores donde se encuentran los archivos cat, inf y sys. Ejecute los siguientes comandos en el directorio adecuado.

Desde Comprobar la firma SPC de un archivo de catálogo:

signtool verify /v /kp /c tstamd64.cat toaster.infPara comprobar si hay un signo de inserción, ejecute el siguiente comando.

Desde Comprobar la firma de un archivo de controlador firmado por la versión:

signtool verify /v /kp toaster.sysLos dos comandos anteriores generarán un error, ya que se firma la prueba y el certificado no era un certificado de confianza.

SignTool Error: A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider.Los dos comandos de verificación anteriores serán muy útiles en la firma de versión que se analizará más adelante.

El controlador ya está listo para instalarse y probarse en el equipo de prueba. Siempre es aconsejable que la siguiente clave del Registro se establezca correctamente para recopilar registros detallados en setupapi.dev.log archivo (para Windows Vista y sistemas operativos posteriores) durante el proceso de instalación.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Setup\Loglevel=0x4800FFFFEn el archivo %SystemRoot%\inf, cambie el nombre del archivo setupapi.dev.log antes de instalar el controlador. Después de la instalación, se creará un nuevo archivo de setupapi.dev.log de registro que contendrá información valiosa encontrada durante la instalación.

Una vez instalado correctamente el controlador, se puede probar en el equipo de desarrollo o en el equipo de prueba.

Instalación, desinstalación y carga del paquete de controladores firmados por prueba

Después de reiniciar el sistema en el paso 2, el paquete de controladores firmados por prueba se puede instalar y cargar. Hay dos maneras de instalar un paquete de controladores:

Mediante el uso de la herramienta Pnputil (pnputil.exe) proporcionada por el sistema operativo.

Mediante la herramienta Devcon (devcon.exe), que es una herramienta de línea de comandos de WDK para instalar controladores, pero no redistribuible. El código de ejemplo de la herramienta Devcon se proporciona en WDK. Para redistribuir, puede implementar su propia herramienta Devcon desde el código de ejemplo y puede redistribuir la versión de la herramienta.

Para instalar y desinstalar el paquete de controladores mediante PnpUtil

Instalación del paquete de controladores:

Abra una ventana de comandos con privilegios elevados y establezca el directorio predeterminado en c:\toaster.

Ejecute uno de los siguientes comandos:

Para almacenar provisionalmente el paquete de controladores:

pnputil /add-driver toaster.infPara almacenar provisionalmente el controlador e instalarlo en dispositivos existentes:

pnputil /add-driver toaster.inf /install

Desinstalación del paquete de controladores:

Abra una ventana de comandos con privilegios elevados.

Identifique el nombre del OEM INF que corresponde al paquete de controladores que desea quitar de la lista devuelta por

pnputil /enum-driversEjecute

pnputil /delete-driver \<OEM INF name> /uninstall.

Para instalar y desinstalar el paquete de controladores mediante DevCon

Instalación del paquete de controladores:

Abra una ventana de comandos con privilegios elevados y establezca el directorio predeterminado en c:\toaster.

Devcon.exe se proporciona en el directorio de herramientas de WDK la versión x86, la versión amd64 y la versión ia64. Copie la versión pertinente en el directorio c:\toaster y ejecute el siguiente comando.

devcon.exe update <inf> <hwid>Es aconsejable usar comillas alrededor <de hwid>. Para el ejemplo de tostadora, será:

devcon.exe update c:\toaster\toaster.inf "{b85b7c50-6a01-11d2-b841-00c04fad5171}\MsToaster"

Desinstalación del paquete de controladores:

Un paquete de controladores no debe quitarse del sistema mientras un dispositivo sigue usándolo. Si el dispositivo debe quitarse para quitar el paquete de controladores, se puede quitar un dispositivo mediante la herramienta Devcon mediante el modificador "remove". devcon.exe /? muestra todos los modificadores de esta herramienta. Para obtener información específica sobre el uso de un conmutador, se debe agregar "ayuda" como se muestra a continuación para el modificador "quitar".

devcon.exe help remove

Una vez quitado el dispositivo, para quitar el controlador, son necesarios dos comandos. Use el primer comando con el modificador "dp_enum" para buscar el nombre del archivo inf del controlador correspondiente al paquete de controladores instalado en el equipo.

devcon dp_enum

Este comando mostrará la lista de todos los archivos oemNnn.inf correspondientes a un paquete de controladores, donde Nnn es un número decimal con la información de clase y la información Proporcionar como se muestra a continuación.

oem39.inf

Provider: Intel

Class: Network adapters

oem4.inf

Provider: Dell

Class: ControlVault Device

Para quitar el paquete de controladores correspondiente de DriverStore, use el siguiente comando que se muestra a continuación para el controlador Intel "Adaptadores de red":

devcon.exe dp_delete oem39.inf

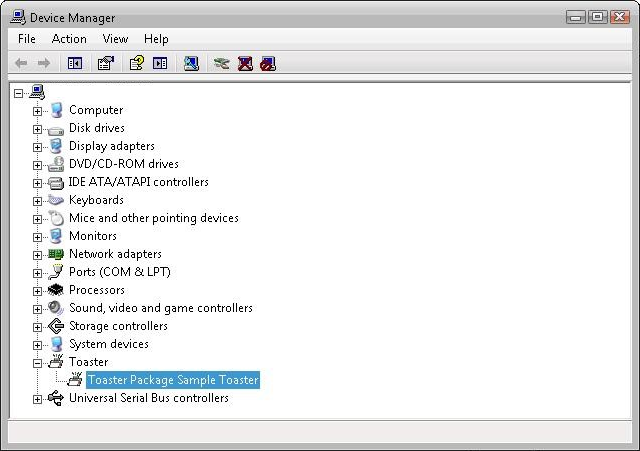

Comprobación de que el controlador firmado por prueba funciona correctamente

Para comprobar que Toastpkg funciona correctamente:

Iniciar Administrador de dispositivos

Seleccione Toaster en la lista de dispositivos. Para obtener un ejemplo, consulte la captura de pantalla siguiente.

Para abrir el cuadro de diálogo Propiedades del controlador, haga doble clic en Toaster Package Sample Toaster (Tostadora de ejemplo de paquete de notificaciones) y seleccione Propiedades.

Para confirmar que toaster funciona correctamente, en la pestaña General, active la casilla Estado del dispositivo.

Administrador de dispositivos se puede usar para desinstalar el dispositivo y el controlador del cuadro de diálogo Propiedades.

Solución de problemas de controladores firmados por pruebas

Consulte Solución de problemas de instalación de firma de controladores si encuentra alguna dificultad con estos procedimientos.