Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe cómo funcionan los identificadores de seguridad (SID) con cuentas y grupos en el sistema operativo Windows Server.

¿Qué son los SID?

Un SID se usa para identificar de forma única una entidad de seguridad o un grupo de seguridad. Las entidades de seguridad pueden representar cualquier entidad que el sistema operativo pueda autenticar. Algunos ejemplos son una cuenta de usuario, una cuenta de equipo o un subproceso o proceso que se ejecuta en el contexto de seguridad de una cuenta de usuario o equipo.

Cada cuenta o grupo, o cada proceso que se ejecuta en el contexto de seguridad de la cuenta, tiene un SID único emitido por una autoridad, como un controlador de dominio de Windows. El SID se almacena en una base de datos de seguridad. El sistema genera el SID que identifica una cuenta o grupo determinado en el momento en que se crea la cuenta o el grupo. Cuando se usa un SID como identificador único para un usuario o grupo, nunca se puede usar de nuevo para identificar a otro usuario o grupo.

Cada vez que un usuario inicia sesión, el sistema crea un token de acceso para ese usuario. El token de acceso contiene el SID del usuario, los derechos de usuario y los SID de cualquier grupo al que pertenece el usuario. Este token proporciona el contexto de seguridad para las acciones que realiza el usuario en ese equipo.

Además de los SID específicos del dominio creados de forma única que se asignan a usuarios y grupos específicos, hay SID conocidos que identifican grupos genéricos y usuarios genéricos. Por ejemplo, los SIDs "Todos" y "Mundo" identifican un grupo que incluye a todos los usuarios. Los SID conocidos tienen valores que permanecen constantes en todos los sistemas operativos.

Los SID son un bloque de creación fundamental del modelo de seguridad de Windows. Trabajan con componentes específicos de las tecnologías de autorización y control de acceso de la infraestructura de seguridad de los sistemas operativos Windows Server. Este diseño ayuda a proteger el acceso a los recursos de red y proporciona un entorno informático más seguro.

Nota

Este contenido solo pertenece a las versiones de Windows de la lista "Se aplica a" al principio del artículo.

Funcionamiento de los SID

Los usuarios hacen referencia a las cuentas por el nombre de la cuenta. Internamente, el sistema operativo hace referencia a cuentas y procesos que se ejecutan en el contexto de seguridad de la cuenta mediante sus SID. Para las cuentas de dominio, el SID de una entidad de seguridad se crea mediante la concatenación del SID del dominio con un identificador relativo (RID) para la cuenta. Los SID son únicos dentro de su ámbito (dominio o local) y nunca se reutilizan.

El sistema operativo genera un SID que identifica una cuenta o grupo determinado en el momento en que se crea la cuenta o el grupo. Para una cuenta o grupo local, la autoridad de seguridad local (LSA) del equipo genera el SID. El SID se almacena con otra información de cuenta en un área segura del registro. Para una cuenta o grupo de dominio, la entidad de seguridad de dominio genera el SID. Este tipo de SID se almacena como un atributo del objeto User o Group en Active Directory Domain Services.

Para cada cuenta local y grupo, el SID es único para el equipo donde se crea. No hay dos cuentas o grupos en el equipo que compartan el mismo SID. Del mismo modo, para cada cuenta de dominio y grupo, el SID es único dentro de una empresa. Como resultado, el SID de una cuenta o grupo de un dominio nunca coincide con el SID de una cuenta o grupo en cualquier otro dominio de la empresa.

Los SID siempre son únicos. Las autoridades de seguridad nunca emiten el mismo SID dos veces y nunca reutilizan los SID para las cuentas eliminadas. Por ejemplo, si un usuario con una cuenta de usuario en un dominio de Windows deja su trabajo, el administrador elimina su cuenta de Active Directory, incluido el SID que identifica la cuenta. Si posteriormente vuelven a un trabajo diferente en la misma empresa, el administrador creará una nueva cuenta y el sistema operativo Windows Server generará un nuevo SID. El nuevo SID no coincide con el antiguo, por lo que ninguno de los accesos del usuario desde su cuenta antigua se transfiere a la nueva cuenta. Las dos cuentas representan dos entidades de seguridad diferentes.

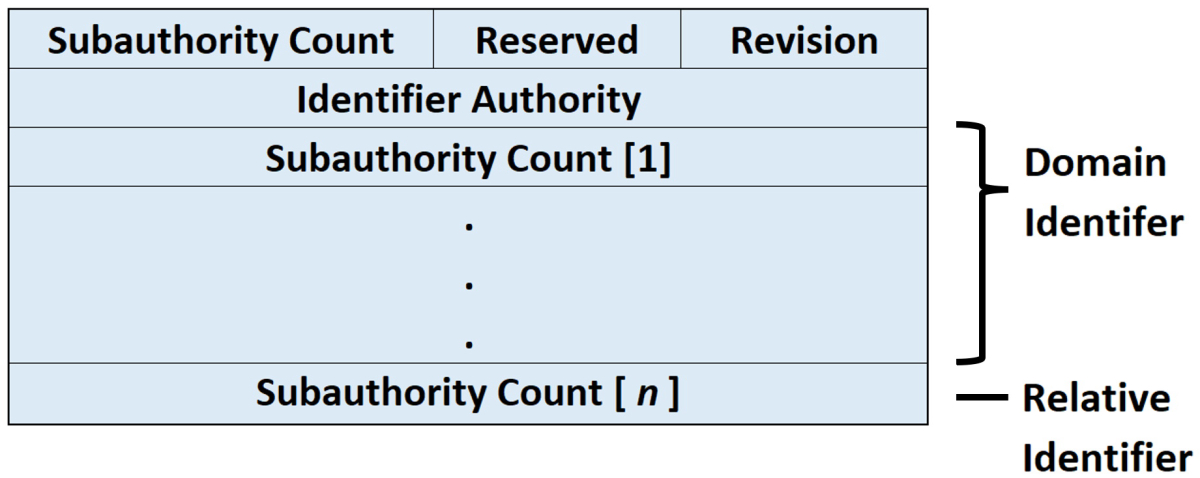

Arquitectura de SID

Un SID es una estructura de datos en formato binario que contiene un número variable de valores. Los primeros valores de la estructura contienen información sobre la estructura del SID. Los valores restantes se organizan en una jerarquía (similar a un número de teléfono) e identifican a la entidad emisora de SID (por ejemplo, la autoridad NT), el dominio emisor del SID y una entidad de seguridad o un grupo concretos. En la imagen siguiente se muestra la estructura de un SID.

Los valores individuales de un SID se describen en la tabla siguiente:

| Componente | Descripción |

|---|---|

| Revisión | Indica la versión de la estructura de SID que se usa en un SID determinado. |

| Entidad de identificador | Identifica el nivel más alto de autoridad que puede emitir SID para un tipo determinado de entidad de seguridad. Por ejemplo, el valor de autoridad de identificador del SID para el grupo Todos es 1 (Autoridad mundial). El valor de entidad de identificador del SID para una cuenta o grupo de Windows Server específico es 5 (Entidad NT). |

| Subautoridades | Contiene la información más importante en un SID, que se encuentra en una serie de uno o varios valores de subautoridad. Todos los valores hasta, pero no incluido, el último valor de la serie identifican colectivamente un dominio de una empresa. Esta parte de la serie se denomina identificador de dominio. El último valor de la serie, el RID, identifica una cuenta o grupo determinado en relación con un dominio. |

Los componentes de un SID son más fáciles de visualizar cuando los SID se convierten de un binario a un formato de cadena mediante notación estándar:

S-R-X-Y1-Y2-Yn-1-Yn

En esta notación, los componentes de un SID se describen en la tabla siguiente:

| Componente | Descripción |

|---|---|

| S | Indica que la cadena es un SID. |

| R | Indica el nivel de revisión. |

| x | Indica el valor de entidad del identificador. |

| Y | Representa una serie de valores de subautoridad, donde n es el número de valores. |

La información más importante del SID se incluye en la serie de valores de subautoridad. La primera parte de la serie (-Y1-Y2-Yn-1) es el identificador de dominio. Este elemento del SID se convierte en significativo en una empresa con varios dominios. Específicamente, el identificador de dominio diferencia los SID que un dominio emite de los SID que todos los demás dominios de la empresa emiten. No hay dos dominios en una empresa que compartan el mismo identificador de dominio.

El último elemento de la serie de valores de subautoridad (-Yn) es el RID. Distingue una cuenta o grupo de todas las demás cuentas y grupos del dominio. No hay dos cuentas ni grupos en ningún dominio que compartan el mismo RID.

Por ejemplo, el SID del grupo cuenta Administrador se representa en notación SID estandarizada como la siguiente cadena:

S-1-5-32-544

Este SID tiene cuatro componentes:

- Nivel de revisión (1)

- Valor de entidad de identificador (5, Entidad NT)

- Identificador de dominio (32, Builtin)

- Un RID (544, Administradores)

Los SID para cuentas y grupos integrados siempre tienen el mismo valor de identificador de dominio, 32. Este valor identifica el dominio Builtin, que existe en cada equipo que ejecuta una versión del sistema operativo Windows Server. Nunca es necesario distinguir las cuentas y grupos integrados de un equipo de las cuentas y grupos integrados de otro equipo, ya que son locales en el ámbito. Son locales en un solo equipo o, con controladores de dominio para un dominio de red, son locales para varios equipos que actúan como uno.

Las cuentas y grupos integrados deben distinguirse entre sí dentro del ámbito del dominio Builtin. Por lo tanto, el SID de cada cuenta y grupo tiene un RID único. Un valor RID de 544 es único para el grupo de Administradores predefinido. Ninguna otra cuenta o grupo en el dominio Builtin tiene un SID con un valor final de 544.

En otro ejemplo, considere el SID para el grupo global, Administradores del dominio. Cada dominio de una empresa tiene un grupo de Administradores del dominio y el SID de cada grupo es diferente. En el ejemplo siguiente se representa el SID del grupo Administradores del dominio en el dominio Contoso, Ltd. (Contoso\Domain Admins):

S-1-5-21-1004336348-1177238915-682003330-512

El SID para Contoso\Domain Admins tiene los siguientes componentes:

- Nivel de revisión (1)

- Entidad de identificador (5, Entidad NT)

- Identificador de dominio (21-1004336348-1177238915-682003330, Contoso)

- Un RID (512, Administradores del Dominio)

El SID de Contoso\Domain Admins se distingue de los SID de otros grupos de administradores de dominio de la misma empresa por su identificador de dominio: 21-1004336348-1177238915-682003330. Ningún otro dominio de la empresa usa este valor como su identificador de dominio. El SID para Contoso\Domain Admins se distingue de los SID para otras cuentas y grupos creados en el dominio contoso por su RID, 512. Ninguna otra cuenta o grupo en el dominio tiene un SID con un valor final de 512.

Asignación de RID

Cuando las cuentas y grupos se almacenan en una base de datos de cuentas que administra el Administrador de cuentas de seguridad (SAM) local, es bastante fácil que el sistema genere un RID único para cada cuenta y grupo que cree en un equipo independiente. El SAM de un equipo independiente puede realizar un seguimiento de los valores rid que ha usado y asegurarse de que nunca los usa de nuevo.

Sin embargo, en un dominio de red, la generación de RID únicos es un proceso más complejo. Los dominios de red de Windows Server pueden tener varios controladores de dominio. Cada controlador de dominio almacena información de la cuenta de Active Directory. Como resultado, en un dominio de red, hay tantas copias de la base de datos de cuenta como hay controladores de dominio. Además, cada copia de la base de datos de cuentas es una copia maestra.

Se pueden crear nuevas cuentas y grupos en cualquier controlador de dominio. Los cambios realizados en Active Directory en un controlador de dominio se replican en todos los demás controladores de dominio del dominio. El proceso de replicación de cambios en una copia maestra de la base de datos de cuentas en todas las demás copias maestras se denomina operación multimaestro.

El proceso de generación de RID únicos es una operación de un solo patrón. A un controlador de dominio se le asigna el rol de maestro de RID, y asigna una secuencia de RIDs a cada controlador de dominio en el dominio. Cuando se crea una nueva cuenta de dominio o grupo en la réplica de un controlador de dominio de Active Directory, se le asigna un SID. El RID del nuevo SID se toma de la asignación del RID del controlador de dominio. Cuando su suministro de RID comienza a ejecutarse bajo, el controlador de dominio solicita otro bloque del maestro RID.

Cada controlador de dominio usa cada valor en un bloque de RID solo una vez. El maestro RID asigna cada bloque de valores RID solo una vez. Este proceso garantiza que todas las cuentas y grupos creados en el dominio tengan un RID único.

SID y identificadores únicos globales

Cuando se crea una nueva cuenta de usuario o grupo de dominio, Active Directory almacena el SID de la cuenta en la propiedad ObjectSID de un objeto User o Group. También asigna al nuevo objeto un identificador único global (GUID), que es un valor de 128 bits único no solo en la empresa, sino también en todo el mundo. Se asigna un GUID a todos los objetos que crea Active Directory, no solo objetos User y Group. El GUID de cada objeto se almacena en su propiedad ObjectGUID.

Active Directory usa GUID internamente para identificar objetos. Por ejemplo, el GUID es una de las propiedades de un objeto que se publica en el catálogo global. La búsqueda en el catálogo global de un GUID de objeto de usuario genera resultados si el usuario tiene una cuenta en algún lugar de la empresa. De hecho, la búsqueda de cualquier objeto mediante ObjectGUID podría ser la forma más confiable de encontrar el objeto que quiera localizar. Los valores de otras propiedades de objeto pueden cambiar, pero la propiedad ObjectGUID nunca cambia. Cuando se asigna un GUID a un objeto, mantiene ese valor durante la vida útil.

Si un usuario pasa de un dominio a otro, el usuario obtiene un nuevo SID. El SID de un objeto de grupo no cambia, ya que los grupos permanecen en el dominio donde se crean. Sin embargo, si las personas se mueven, sus cuentas pueden moverse con ellas. Si un empleado pasa de Norteamérica a Europa, pero permanece en la misma empresa, un administrador de la empresa puede mover el objeto User del empleado, por ejemplo, de Contoso\NoAm a Contoso\Europe. En este caso, el objeto User de la cuenta necesita un nuevo SID. La parte del identificador de dominio de un SID emitido en NoAm es única para NoAm, por lo que el SID de la cuenta del usuario en Europa tiene un identificador de dominio diferente. La parte rid de un SID es única en relación con el dominio, por lo que si cambia el dominio, el RID también cambia.

Cuando un objeto User se mueve de un dominio a otro, se debe generar un nuevo SID para la cuenta de usuario y almacenarse en la propiedad ObjectSID. Antes de escribir el nuevo valor en la propiedad, el valor anterior se copia en otra propiedad de un objeto User, SIDHistory. Esta propiedad puede contener varios valores. Cada vez que un objeto User se mueve a otro dominio, se genera un nuevo SID y se almacena en la ObjectSID propiedad y se agrega otro valor a la lista de SID antiguos en el SIDHistory valor. Cuando un usuario inicia sesión y se autentica correctamente, el servicio de autenticación de dominio consulta Active Directory para todos los SID asociados al usuario. La consulta incluye el SID actual del usuario, los SID antiguos del usuario y los SID para los grupos del usuario. Todos estos SID se devuelven al cliente de autenticación y se incluyen en el token de acceso del usuario. Cuando el usuario intenta obtener acceso a un recurso, cualquiera de los SID del token de acceso (incluidos uno de los SID de la SIDHistory propiedad ), puede permitir o denegar el acceso del usuario.

Puede permitir o denegar el acceso de los usuarios a un recurso en función de sus trabajos. Pero debe permitir o denegar el acceso a un grupo, no a un individuo. De este modo, cuando los usuarios cambian de trabajo o se mueven a otros departamentos, puede ajustar fácilmente su acceso quitándolos de determinados grupos y agregándolos a otros.

Sin embargo, si permite o deniega el acceso de un usuario individual a los recursos, es probable que quiera que el acceso del usuario permanezca igual independientemente de cuántas veces cambie el dominio de la cuenta del usuario. La propiedad SIDHistory permite que el acceso permanezca igual. Cuando un usuario cambia los dominios, no es necesario cambiar la lista de control de acceso (ACL) en ningún recurso. Una ACL puede tener el SID anterior del usuario, pero no el nuevo. Pero el SID antiguo todavía está en el token de acceso del usuario. Se muestra entre los SID de los grupos del usuario y se concede o deniega el acceso al usuario en función del SID anterior.

SID conocidos

Los valores de ciertos SID son constantes en todos los sistemas. Se crean cuando se instala el sistema operativo o el dominio. Se denominan SID conocidos porque identifican usuarios genéricos o grupos genéricos.

Hay SID conocidos universales que son significativos en todos los sistemas seguros que usan este modelo de seguridad, incluidos los sistemas operativos distintos de Windows. Además, hay SID conocidos que solo son significativos en sistemas operativos de Windows.

En la tabla siguiente se enumeran los SID conocidos universales:

| SID conocido universal | Nombre | Identifica |

|---|---|---|

| S-1-0-0 | SID nulo | Grupo sin miembros. Este valor se usa a menudo cuando no se conoce un valor de SID. |

| S-1-1-0 | Mundo | Grupo que incluye todos los usuarios. |

| S-1-2-0 | Local | Usuarios que inician sesión en terminales que están conectados localmente (físicamente) al sistema. |

| S-1-2-1 | Inicio de sesión de la consola | Grupo que incluye usuarios que han iniciado sesión en la consola física. |

| S-1-3-0 | Id. de Creador Propietario | Un SID que se va a reemplazar por el SID del usuario que crea un nuevo objeto. Este SID se usa en entradas de control de acceso (ACE) herederas. |

| S-1-3-1 | Id. de grupo de Creador | Un SID que se va a reemplazar por el SID del grupo principal del usuario que crea un nuevo objeto. Use este SID en ACE herederas. |

| S-1-3-2 | Servidor de propietario | Marcador de posición en una ACE que se puede heredar. Cuando se hereda la ACE, el sistema reemplaza este SID por el SID para el servidor de propietario del objeto y almacena información sobre el creador de un objeto o archivo determinado. |

| S-1-3-3 | Servidor de grupo | Marcador de posición en una ACE que se puede heredar. Cuando se hereda la ACE, el sistema reemplaza este SID por el SID para el servidor de grupo del objeto. El sistema también almacena información sobre los grupos que pueden trabajar con el objeto . |

| S-1-3-4 | Derechos de propietario | Grupo que representa el propietario actual del objeto. Cuando una ACE que lleva este SID se aplica a un objeto, el sistema omite el READ_CONTROL implícito y WRITE_DAC derechos de acceso estándar para el propietario del objeto. |

| S-1-4 | Autoridad no única | SID que representa una entidad de identificador. |

| S-1-5 | NT Authority (NT AUTHORITY) | SID que representa una entidad de identificador. |

| S-1-5-80-0 | Todos los servicios | Grupo que incluye todos los procesos de servicio configurados en el sistema. El sistema operativo controla la pertenencia de este grupo. |

En la tabla siguiente se enumeran las constantes de entidad de identificador predefinidas. Los cuatro primeros valores se usan con SID conocidos universales y el resto de los valores se usan con SID conocidos en los sistemas operativos Windows de la lista "Se aplica a" al principio del artículo.

| Entidad de identificador | Valor | Prefijo de cadena de SID |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | S-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | S-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | S-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | S-1-3 |

| SECURITY_NT_AUTHORITY | 5 | S-1-5 |

| SECURITY_AUTHENTICATION_AUTHORITY | 18 | S-1-18 |

Los siguientes valores RID se usan con SID conocidos universales. La columna Entidad de identificador muestra el prefijo de la entidad de identificador con la que puede combinar el RID para crear un SID conocido universal.

| Autoridad de RID | Valor | Entidad de identificador |

|---|---|---|

| SECURITY_NULL_RID | 0 | S-1-0 |

| SECURITY_WORLD_RID | 0 | S-1-1 |

| SECURITY_LOCAL_RID | 0 | S-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | S-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | S-1-3 |

La entidad de identificador predefinida SECURITY_NT_AUTHORITY (S-1-5) genera SID que no son universales. Estos SID solo son significativos en las instalaciones de los sistemas operativos Windows en la lista "Se aplica a" al principio de este artículo.

En la tabla siguiente se enumeran los SID conocidos:

| SID | Nombre para mostrar | Descripción |

|---|---|---|

| S-1-5-1 | Dialup (DIALUP) | Un grupo que incluye a todos los usuarios que han iniciado sesión en el sistema mediante la conexión de acceso telefónico. |

| S-1-5-113 | Cuenta local | Un SID que puede usar al restringir el inicio de sesión de red a cuentas locales en lugar de cuentas de administrador o equivalentes. Este SID puede ser eficaz al bloquear el inicio de sesión de red para usuarios y grupos locales por tipo de cuenta, independientemente de su nombre. |

| S-1-5-114 | Cuenta local y miembro del grupo Administradores | Un SID que puede usar al restringir el inicio de sesión de red a cuentas locales en lugar de cuentas de administrador o equivalentes. Este SID puede ser eficaz al bloquear el inicio de sesión de red para usuarios y grupos locales por tipo de cuenta, independientemente de su nombre. |

| S-1-5-2 | Red | Un grupo que incluye a todos los usuarios que han iniciado sesión a través de una conexión de red. Los tokens de acceso para los usuarios interactivos no contienen el SID de red. |

| S-1-5-3 | Lote | Un grupo que incluye a todos los usuarios que han iniciado sesión mediante la instalación de cola por lotes, como los trabajos del programador de tareas. |

| S-1-5-4 | Interactivo | Un grupo que incluye a todos los usuarios que inician sesión de forma interactiva. Un usuario puede iniciar una sesión de inicio de sesión interactiva abriendo una conexión de Servicios de Escritorio remoto desde un equipo remoto o mediante un shell remoto, como Telnet. En cada caso, el token de acceso del usuario contiene el SID interactivo. Si el usuario inicia sesión con una conexión a Servicios de Escritorio remoto, el token de acceso del usuario también contiene el SID de inicio de sesión interactivo remoto. |

| S-1-5-5- X-Y | Sesión de inicio | Una sesión de inicio determinada. Los valores X e Y de los SID en este formato son únicos para cada sesión de inicio de sesión. |

| S-1-5-6 | Servicio | Un grupo que incluye todas las entidades de seguridad que han iniciado sesión como servicio. |

| S-1-5-7 | Inicio de sesión anónimo | Un usuario que se conecta al equipo sin proporcionar un nombre de usuario y una contraseña. La identidad de inicio de sesión anónimo es diferente de la identidad que usa Internet Information Services (IIS) para el acceso web anónimo. IIS usa una cuenta real, de forma predeterminada, IUSR_nombre del equipo, para el acceso anónimo a los recursos de un sitio web. En sentido estricto, este acceso no es anónimo, ya que la entidad de seguridad se conoce aunque las personas no identificadas usen la cuenta. IUSR_ nombre del equipo (o cualquier nombre de la cuenta) tiene una contraseña y IIS inicia sesión en la cuenta cuando se inicia el servicio. Como resultado, el usuario anónimo de IIS es miembro de usuarios autenticados, pero el inicio de sesión anónimo no lo es. |

| S-1-5-8 | Intermediario | Un SID que no se usa actualmente. |

| S-1-5-9 | Controladores de Dominio Corporativo | Grupo que incluye todos los controladores de dominio de un bosque de dominios. |

| S-1-5-10 | Propio | Un marcador de posición de una ACE en un objeto de usuario, grupo o equipo en Active Directory. Al conceder permisos a Self, se los estás concediendo directamente a la entidad de seguridad que el objeto representa. Durante una comprobación de acceso, el sistema operativo reemplaza el SID de "Self" por el SID de la entidad de seguridad que representa el objeto. |

| S-1-5-11 | Usuarios autenticados | Un grupo que incluye todos los usuarios y equipos con identidades que se han autenticado. Los usuarios autenticados no incluyen la cuenta de invitado incluso si esa cuenta tiene una contraseña. Este grupo incluye entidades de seguridad autenticadas de cualquier dominio de confianza, no solo el dominio actual. |

| S-1-5-12 | Código restringido | Una identidad que usa un proceso que se ejecuta en un contexto de seguridad restringido. En los sistemas operativos Windows y Windows Server, una directiva de restricción de software puede asignar uno de los tres niveles de seguridad al código: UnrestrictedRestrictedDisallowed Cuando el código se ejecuta en el nivel de seguridad restringido, el SID Restringido se agrega al token de acceso del usuario. |

| S-1-5-13 | Usuario de Terminal Server | Grupo que incluye a todos los usuarios que inician sesión en un servidor con servicios de Escritorio remoto habilitados. |

| S-1-5-14 | Inicio de sesión remoto interactivo | Grupo que incluye a todos los usuarios que inician sesión en el equipo mediante una conexión de escritorio remoto. Este grupo es un subconjunto del grupo Interactivo. Los tokens de acceso que contienen el SID de inicio de sesión remoto interactivo también contienen el SID interactivo. |

| S-1-5-15 | This Organization (Esta compañía) | Grupo que incluye a todos los usuarios de la misma organización. Este grupo solo se incluye con cuentas de Active Directory y solo se agrega mediante un controlador de dominio. |

| S-1-5-17 | IUSR | Una cuenta que usa el usuario de IIS predeterminado. |

| S-1-5-18 | Sistema (o LocalSystem) | Identidad que usa localmente el sistema operativo y los servicios que están configurados para iniciar sesión como LocalSystem. El sistema es un miembro oculto de los administradores. Es decir, cualquier proceso que se ejecuta como Sistema tiene el SID para el grupo administradores integrado en su token de acceso. Cuando un proceso que se ejecuta localmente como sistema accede a los recursos de red, lo hace mediante la identidad de dominio del equipo. Su token de acceso en el equipo remoto incluye el SID para la cuenta de dominio del equipo local más los SID para los grupos de seguridad de los que el equipo es miembro, como equipos de dominio y usuarios autenticados. |

| S-1-5-19 | Entidad NT (LocalService) | Una identidad que usan los servicios que son locales en el equipo, no necesita acceso local extenso y no necesita acceso de red autenticado. Los servicios que se ejecutan como LocalService pueden acceder a los recursos locales como usuarios normales y acceden a los recursos de red como usuarios anónimos. Como resultado, un servicio que se ejecuta como LocalService tiene una autoridad significativamente menor que un servicio que se ejecuta como LocalSystem localmente y en la red. |

| S-1-5-20 | Servicio de red | Una identidad que usan los servicios que no necesitan acceso local extenso, pero que necesitan acceso de red autenticado. Los servicios que se ejecutan como NetworkService pueden acceder a los recursos locales como usuarios normales y acceder a los recursos de red mediante la identidad del equipo. Como resultado, un servicio que se ejecuta como NetworkService tiene el mismo acceso de red que un servicio que se ejecuta como LocalSystem, pero su acceso local se reduce significativamente. |

| S-1-5-dominio-500 | Administrador | Cuenta de usuario para el administrador del sistema. Cada equipo tiene una cuenta de administrador local y cada dominio tiene una cuenta de administrador de dominio. La cuenta de administrador es la primera cuenta creada durante la instalación del sistema operativo. La cuenta no se puede eliminar, deshabilitar ni bloquear, pero se puede cambiar el nombre. De forma predeterminada, la cuenta de administrador es miembro del grupo Administradores y no se puede quitar de ese grupo. |

| S-1-5-dominio-501 | Invitado | Cuenta de usuario para personas que no tienen cuentas individuales. Cada equipo tiene una cuenta de invitado local y cada dominio tiene una cuenta de invitado de dominio. De forma predeterminada, Invitado es miembro de los grupos Todos e Invitados. La cuenta de invitado de dominio también es miembro de los grupos Invitados de dominio y Usuarios de dominio. A diferencia del inicio de sesión anónimo, Invitado es una cuenta real y se puede usar para iniciar sesión de forma interactiva. La cuenta de invitado no requiere una contraseña, pero puede tener una. |

| S-1-5-dominio-502 | KRBTGT | Una cuenta de usuario que usa el servicio Centro de distribución de claves (KDC). La cuenta solo existe en controladores de dominio. |

| S-1-5-dominio-512 | Admins. del dominio | Un grupo global con miembros autorizados para administrar el dominio. De forma predeterminada, el grupo Administradores de dominio es miembro del grupo Administradores en todos los equipos que están unidos al dominio, incluidos los controladores de dominio. Administradores de dominio es el propietario predeterminado de cualquier objeto creado en el dominio de Active Directory por cualquier miembro del grupo. Si los miembros del grupo crean otros objetos, como archivos, el propietario predeterminado es el grupo Administradores. |

| S-1-5-dominio-513 | Usuarios de dominio | Un grupo global que incluye a todos los usuarios de un dominio. Al crear un nuevo objeto User en Active Directory, el usuario se agrega automáticamente a este grupo. |

| S-1-5-dominio-514 | Invitados del dominio | Un grupo global que, de forma predeterminada, tiene solo un miembro: la cuenta de invitado integrada del dominio. |

| S-1-5-dominio-515 | Equipos del dominio | Un grupo global que incluye todos los equipos que están unidos al dominio, excepto los controladores de dominio. |

| S-1-5-dominio-516 | Controladores de dominio | Un grupo global que incluye todos los controladores de dominio del dominio. Los nuevos controladores de dominio se agregan automáticamente a este grupo. |

| S-1-5-dominio-517 | Publicadores de certificados | Un grupo global que incluye todos los equipos que hospedan una entidad de certificación empresarial. Los publicadores de certificados están autorizados para publicar certificados para objetos User en Active Directory. |

| S-1-5-dominio raíz-518 | Administradores de esquema | Grupo que solo existe en el dominio raíz del bosque. Es un grupo universal si el dominio está en modo nativo y es un grupo global si el dominio está en modo mixto. El grupo Administradores de esquema está autorizado para realizar cambios de esquema en Active Directory. De forma predeterminada, el único miembro del grupo es la cuenta Administrador del dominio raíz del bosque. |

| S-1-5-dominio raíz-519 | Administradores de empresas | Grupo que solo existe en el dominio raíz del bosque. Es un grupo universal si el dominio está en modo nativo y es un grupo global si el dominio está en modo mixto. El grupo Administradores de empresa está autorizado para realizar cambios en la infraestructura del bosque. Algunos ejemplos son agregar dominios secundarios, configurar sitios, autorizar servidores de Protocolo de configuración dinámica de host (DHCP) e instalar entidades de certificación empresariales. De forma predeterminada,el único miembro de Administradores de empresa es la cuenta Administrador del dominio raíz del bosque. El grupo es un miembro predeterminado de todos los grupos Administradores de dominio del bosque. |

| S-1-5-dominio-520 | Propietarios del creador de directivas de grupo | Un grupo global autorizado para crear nuevos objetos de directiva de grupo en Active Directory. De forma predeterminada, el único miembro del grupo es Administrador. Cuando un miembro de propietarios de creadores de directiva de grupo crea un objeto, ese miembro posee el objeto. De este modo, el grupo Propietarios del creador de directiva de grupo es diferente a otros grupos administrativos (como Administradores y Administradores de dominio). Cuando un miembro de estos grupos crea un objeto, el grupo posee el objeto, no el individuo. |

| S-1-5-dominio-521 | Controladores de dominio de solo lectura | Un grupo global que incluye todos los controladores de dominio de solo lectura. |

| S-1-5-dominio-522 | Controladores que pueden clonarse | Un grupo global que incluye todos los controladores de dominio del dominio que se puede clonar. |

| S-1-5-dominio-525 | Usuarios protegidos | Un grupo global que ofrece protecciones adicionales contra amenazas de seguridad de autenticación. |

| S-1-5-dominio raíz-526 | Administradores de claves | Un grupo destinado a su uso en escenarios en los que las autoridades externas de confianza son responsables de modificar este atributo. Solo los administradores de confianza deben ser miembros de este grupo. |

| S-1-5-dominio-527 | Administradores clave Enterprise | Un grupo destinado a su uso en escenarios en los que las autoridades externas de confianza son responsables de modificar este atributo. Solo los administradores de empresa de confianza deben ser miembros de este grupo. |

| S-1-5-32-544 | Administradores | Un grupo integrado. Después de la instalación inicial del sistema operativo, el único miembro del grupo es la cuenta Administrador. Cuando un equipo se une a un dominio, el grupo Administradores de dominio se agrega al grupo Administradores. Cuando un servidor se convierte en un controlador de dominio, el grupo Administradores de empresa también se agrega al grupo Administradores. |

| S-1-5-32-545 | Usuarios | Un grupo integrado. Después de la instalación inicial del sistema operativo, el único miembro es el grupo Usuarios autenticados. |

| S-1-5-32-546 | Invitados | Un grupo integrado. De forma predeterminada, el único miembro es la cuenta Invitado. El grupo Invitados permite que los usuarios ocasionales o únicos inicien sesión con privilegios limitados en la cuenta de invitado integrada de un equipo. |

| S-1-5-32-547 | Usuarios avanzados | Un grupo integrado. De forma predeterminada, este grupo no tiene miembros. Los usuarios avanzados pueden: |

| S-1-5-32-548 | Operadores de cuentas | Un grupo integrado que solo existe en controladores de dominio. De forma predeterminada, este grupo no tiene miembros. De forma predeterminada, los operadores de cuenta tienen permiso para crear, modificar y eliminar cuentas para usuarios, grupos y equipos de todos los contenedores y unidades organizativas (UO) de Active Directory, excepto el contenedor Builtin y la unidad organizativa controladores de dominio. Los operadores de cuenta no tienen permiso para modificar los grupos Administradores y Administradores de dominio. Tampoco tienen permiso para modificar las cuentas de los miembros de esos grupos. |

| S-1-5-32-549 | Operadores de servidores | Un grupo integrado que solo existe en controladores de dominio. De forma predeterminada, este grupo no tiene miembros. Los operadores de servidor pueden: |

| S-1-5-32-550 | Operadores de impresión | Un grupo integrado que solo existe en controladores de dominio. De forma predeterminada, el único miembro es el grupo Usuarios del dominio. Los operadores de impresión pueden administrar impresoras y colas de documentos. |

| S-1-5-32-551 | Operadores de copias de seguridad | Un grupo integrado. De forma predeterminada, este grupo no tiene miembros. Los operadores de copia de seguridad pueden hacer copias de seguridad y restaurar archivos de un equipo, independientemente de los permisos que protejan dichos archivos. Los operadores de copia de seguridad también pueden iniciar sesión en el equipo y apagarlo. |

| S-1-5-32-552 | Replicadores | Un grupo integrado que admite la replicación de archivos en un dominio. De forma predeterminada, este grupo no tiene miembros. No agregue usuarios a este grupo. |

| S-1-5-dominio-553 | Servidores RAS e IAS | Un grupo de dominios local. De forma predeterminada, este grupo no tiene miembros. Los equipos que ejecutan el servicio de enrutamiento y acceso remoto se agregan automáticamente al grupo. Los miembros de este grupo tienen acceso a determinadas propiedades de objetos User, como Leer restricciones de cuenta, Leer información de inicio de sesión y Leer información de acceso remoto. |

| S-1-5-32-554 | Builtin\Acceso compatible con versiones anteriores a Windows 2000 | Un grupo de compatibilidad con versiones anteriores que permite el acceso de lectura en todos los usuarios y grupos del dominio. |

| S-1-5-32-555 | Builtin\Usuarios de Escritorio remoto | Un alias. A los miembros de este grupo se les concede el derecho de iniciar sesión de forma remota. |

| S-1-5-32-556 | Builtin\Operadores de configuración de red | Un alias. Los miembros de este grupo pueden tener algunos privilegios administrativos para administrar la configuración de las características de red. |

| S-1-5-32-557 | Builtin\Generadores de confianza de bosque de entrada | Un alias. Los miembros de este grupo pueden crear confianzas unidireccionales entrantes en el bosque. |

| S-1-5-32-558 | Builtin\Usuarios de supervisión de rendimiento | Un alias. Los miembros de este grupo tienen acceso remoto para supervisar el equipo. |

| S-1-5-32-559 | Builtin\Usuarios del registro de rendimiento | Un alias. Los miembros de este grupo tienen acceso remoto para programar el registro de las mediciones de rendimiento en el equipo. |

| S-1-5-32-560 | Builtin\Grupo de acceso de autorización de Windows | Un alias. Los miembros de este grupo tienen acceso al atributo calculado tokenGroupsGlobalAndUniversal en objetos User. |

| S-1-5-32-561 | Builtin\Servidores de licencias de Terminal Server | Un alias. Un grupo para servidores de licencias de Terminal Server. |

| S-1-5-32-562 | Builtin\Usuarios de COM distribuido | Un alias. Un grupo para los usuarios del Modelo de objetos componentes (COM) para proporcionar controles de acceso en todo el equipo que rigen el acceso a todas las solicitudes de llamada, activación o inicio en el equipo. |

| S-1-5-32-568 | Incorporado\IIS_IUSRS | Un alias. Una cuenta de grupo integrada para los usuarios de IIS. |

| S-1-5-32-569 | Builtin\Operadores criptográficos | Un grupo local integrado. Los miembros están autorizados a realizar operaciones criptográficas. |

| S-1-5-dominio-571 | Grupo con permiso para replicar contraseñas en RODC | Un grupo con miembros que pueden tener sus contraseñas replicadas en todos los controladores de dominio de solo lectura del dominio. |

| S-1-5-dominio-572 | Grupo sin permiso para replicar contraseñas en RODC | Un grupo con miembros que no pueden tener sus contraseñas replicadas en todos los controladores de dominio de solo lectura del dominio. |

| S-1-5-32-573 | Builtin\Lectores del registro de eventos | Un grupo local integrado. Los miembros de este grupo pueden leer los registros de eventos de un equipo local. |

| S-1-5-32-574 | Builtin\Acceso DCOM del servicio de certificados | Un grupo local integrado. Los miembros de este grupo pueden conectarse a las entidades de certificación de la empresa. |

| S-1-5-32-575 | Builtin\Servidores de acceso remoto RDS | Un grupo local integrado. Los servidores de este grupo proporcionan a los usuarios de programas remoteApp y escritorios virtuales personales acceso a estos recursos. En las implementaciones accesibles desde Internet, estos servidores normalmente se implementan en una red perimetral. Este grupo debe rellenarse en servidores que ejecutan el Distribuidor de Conexión de Escritorio Remoto (RD Connection Broker). Los servidores de puerta de enlace de Escritorio remoto (puerta de enlace de Escritorio remoto) y los servidores de Acceso web de Escritorio remoto (Acceso web de Escritorio remoto) usados en la implementación deben estar en este grupo. |

| S-1-5-32-576 | Builtin\Servidores de punto de conexión RDS | Un grupo local integrado. Los servidores de este grupo ejecutan máquinas virtuales y hospedan sesiones en las que se ejecutan los programas RemoteApp de los usuarios y los escritorios virtuales personales. Este grupo debe rellenarse en servidores que ejecutan el Agente de conexión a Escritorio remoto. Los servidores host de sesión de Escritorio remoto (host de sesión de Escritorio remoto) y los servidores host de virtualización de Escritorio remoto (host de virtualización de Escritorio remoto) que se usan en la implementación deben estar en este grupo. |

| S-1-5-32-577 | Builtin\Servidores de administración RDS | Un grupo local integrado. Los servidores de este grupo pueden realizar acciones administrativas rutinarias en servidores que ejecutan Servicios de Escritorio remoto. Este grupo debe rellenarse en todos los servidores de una implementación de Servicios de Escritorio remoto. Los servidores que ejecutan el servicio de administración central de Servicios de Escritorio remoto deben incluirse en este grupo. |

| S-1-5-32-578 | Builtin\Administradores de Hyper-V | Un grupo local integrado. Los miembros de este grupo tienen acceso completo y sin restricciones a todas las características de Hyper-V. |

| S-1-5-32-579 | Builtin\Operadores de asistencia de control de acceso | Un grupo local integrado. Los miembros de este grupo pueden consultar de forma remota atributos y permisos de autorización para los recursos de este equipo. |

| S-1-5-32-580 | Builtin\Usuarios de administración remota | Un grupo local integrado. Los miembros de este grupo pueden acceder a los recursos de Instrumentación de administración de Windows (WMI) mediante protocolos de gestión como Servicios web para administración (WS-Management) a través del servicio de administración remota de Windows. Este acceso solo se aplica a los espacios de nombres WMI que conceden acceso al usuario. |

| S-1-5-64-10 | Autenticación NTLM | Un SID que se usa cuando el paquete de autenticación New Technology LAN Manager (NTLM) autentica el cliente. |

| S-1-5-64-14 | Autenticación SChannel | Un SID que se usa cuando el paquete de autenticación de canal seguro (Schannel) autentica al cliente. |

| S-1-5-64-21 | Autenticación implícita | SID que se usa cuando el paquete de autenticación Digest autentica al cliente. |

| S-1-5-80 | Servicio NT | Un SID que se usa como prefijo de cuenta de New Technology Service (NT Service). |

| S-1-5-80-0 | Todos los servicios | Grupo que incluye todos los procesos de servicio configurados en el sistema. El sistema operativo controla la pertenencia de este grupo. El SID S-1-5-80-0 representa NT SERVICES\ALL SERVICES. |

| S-1-5-83-0 | NT VIRTUAL MACHINE\Máquinas Virtuales | Un grupo integrado. El grupo se crea cuando se instala el rol de Hyper-V. El servicio de administración de Hyper-V (VMMS) mantiene la pertenencia de este grupo. Este grupo requiere el derecho Crear vínculos simbólicos (SeCreateSymbolicLinkPrivilege) y el derecho Iniciar sesión como servicio (SeServiceLogonRight). |

Los siguientes RID son relativos a cada dominio:

| LIBRAR | Valor decimal | Identifica |

|---|---|---|

| DOMAIN_USER_RID_ADMIN | 500 | La cuenta de usuario administrativo de un dominio. |

| DOMAIN_USER_RID_GUEST | 501 | La cuenta de usuario invitado de un dominio. Los usuarios que no tienen una cuenta pueden iniciar sesión automáticamente en esta cuenta. |

| DOMAIN_GROUP_RID_USERS | 513 | Grupo que contiene todas las cuentas de usuario de un dominio. Todos los usuarios se agregan automáticamente a este grupo. |

| DOMAIN_GROUP_RID_GUESTS | 514 | La cuenta Invitado del grupo en un dominio. |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | El grupo Equipo de dominio. Todos los equipos del dominio son miembros de este grupo. |

| DOMAIN_GROUP_RID_CONTROLLERS | 516 | El grupo Controlador de dominio. Todos los controladores de dominio del dominio son miembros de este grupo. |

| DOMAIN_GROUP_RID_CERT_ADMINS | 517 | Grupo de publicadores de certificados. Los equipos que ejecutan Servicios de certificados de Active Directory son miembros de este grupo. |

| DOMAIN_GROUP_RID_SCHEMA_ADMINS | 518 | El grupo de administradores de esquemas. Los miembros de este grupo pueden modificar el esquema de Active Directory. |

| DOMAIN_GROUP_RID_ENTERPRISE_ADMINS | 519 | El grupo de administradores de empresa. Los miembros de este grupo tienen acceso total a todos los dominios en el bosque de Active Directory. Los administradores de empresa son responsables de las operaciones de nivel de bosque, como agregar o quitar nuevos dominios. |

| DOMAIN_GROUP_RID_POLICY_ADMINS | 520 | El grupo de administradores de directivas. |

En la tabla siguiente se enumeran ejemplos de RID relativos al dominio que se usan para formar SID conocidos para grupos locales:

| LIBRAR | Valor decimal | Identifica |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | Administradores del dominio. |

| DOMAIN_ALIAS_RID_USERS | 545 | Todos los usuarios en el dominio. |

| DOMAIN_ALIAS_RID_GUESTS | 546 | Invitados del dominio. |

| DOMAIN_ALIAS_RID_POWER_USERS | 547 | Un usuario o un conjunto de usuarios que esperan tratar un sistema como si fuera su equipo personal en lugar de como una estación de trabajo para varios usuarios. |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | Un grupo local que se usa para controlar la asignación de derechos de usuario de copia de seguridad y restauración de archivos. |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | Un grupo local responsable de copiar bases de datos de seguridad desde el controlador de dominio principal a los controladores de dominio de copia de seguridad. Estas cuentas solo las usa el sistema. |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | Un grupo local que representa el acceso remoto y los servidores que ejecutan el Servicio de autenticación de Internet (IAS). Este grupo permite el acceso a varios atributos de objetos User. |

Cambios en la funcionalidad de SID

En la tabla siguiente se describen los cambios en la implementación del SID en los sistemas operativos Windows:

| Cambio | Versión del sistema operativo | Descripción y recursos |

|---|---|---|

| El SID TrustedInstaller posee la mayoría de los archivos del sistema operativo | Windows Server 2008, Windows Vista | El propósito de este cambio es evitar que un proceso que se ejecute como administrador o en la cuenta LocalSystem reemplace automáticamente los archivos del sistema operativo. |

| Se implementan comprobaciones de SID restringidas | Windows Server 2008, Windows Vista | Al restringir los SID, Windows realiza dos comprobaciones de acceso. La primera es la comprobación de acceso normal y la segunda es la misma comprobación de acceso con respecto a los SID de restricción del token. Ambas comprobaciones de acceso deben pasar para permitir que el proceso tenga acceso al objeto. |

SID de funcionalidad

Los SID de funcionalidad sirven como identificadores únicos e inmutables para las funcionalidades. Una funcionalidad representa un token de autoridad irreforable que concede a las aplicaciones universales de Windows acceso a los recursos (por ejemplo, documentos, cámaras y ubicaciones). Se concede acceso a una aplicación que tiene una funcionalidad al recurso al que está asociada la funcionalidad. Se deniega el acceso a una aplicación que no tiene una funcionalidad al recurso.

Todos los SID de funcionalidad que conoce el sistema operativo se almacenan en el Registro de Windows en la ruta de acceso HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities. Cualquier SID de funcionalidad agregado a Windows por Microsoft o las aplicaciones asociadas se agrega a esta ubicación.

Ejemplos de claves del registro tomadas de Windows 10, versión 1909, edición Enterprise de 64 bits

Es posible que vea las siguientes claves del registro en AllCachedCapabilities:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

El prefijo de todos los SID de funcionalidad es S-1-15-3.

Ejemplos de claves del registro tomadas de Windows 11, versión 21H2, edición Enterprise de 64 bits

Es posible que vea las siguientes claves del registro en AllCachedCapabilities:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

El prefijo de todos los SID de funcionalidad es S-1-15-3.