Eventos

29 abr, 14 - 30 abr, 19

Únase al último evento virtual de Windows Server 29-30 para sesiones técnicas de análisis profundo y preguntas y respuestas en directo con ingenieros de Microsoft.

Regístrese ahoraEste explorador ya no se admite.

Actualice a Microsoft Edge para aprovechar las características y actualizaciones de seguridad más recientes, y disponer de soporte técnico.

Dentro de Active Directory, un conjunto predeterminado de cuentas y grupos con privilegios elevados se consideran cuentas y grupos protegidos. Con la mayoría de los objetos de Active Directory, los usuarios a los que se les delegan permisos para administrar objetos de Active Directory pueden cambiar los permisos de los objetos, incluida la modificación de permisos para permitirse modificar la pertenencia a grupos especiales.

Las cuentas y los grupos protegidos son objetos especiales en los que los permisos se establecen y aplican a través de un proceso automático que garantiza que los permisos de los objetos permanezcan coherentes. Estos permisos permanecen incluso si mueve los objetos a diferentes ubicaciones de Active Directory. Si se modifican los permisos de un objeto protegido, los procesos existentes garantizan que los permisos vuelvan a sus valores predeterminados rápidamente.

Las siguientes cuentas y grupos de seguridad están protegidos en Servicios de dominio de Active Directory:

El propósito del objeto AdminSDHolder es proporcionar permisos de "plantilla" para las cuentas y grupos protegidos del dominio. AdminSDHolder se crea automáticamente como objeto en el contenedor System de cada dominio de Active Directory. Su ruta de acceso es: CN=AdminSDHolder,CN=System,DC=<domain_component>,DC=<domain_component>?.

Mientras que el grupo Administradores es propietario de la mayoría de los objetos de un dominio de Active Directory, el grupo Administradores de dominio es propietario del objeto AdminSDHolder. De forma predeterminada, los administradores de empresa pueden realizar cambios en el objeto AdminSDHolder de cualquier dominio, al igual que los grupos Administradores y Administradores de dominio del dominio. Además, aunque el propietario predeterminado de AdminSDHolder es el grupo Administradores de dominio del dominio, los miembros de Administradores o Administradores de empresa pueden tomar posesión del objeto.

SDProp es un proceso que se ejecuta cada 60 minutos (de manera predeterminada) en el controlador de dominio que contiene el emulador de PDC (PDCE) del dominio. SDProp compara los permisos del objeto AdminSDHolder del dominio con los permisos de las cuentas y grupos protegidos del dominio. Si los permisos de cualquiera de las cuentas y grupos protegidos no coinciden con los permisos del objeto AdminSDHolder, SDProp restablece los permisos de las cuentas y grupos protegidos para que coincidan con los configurados para el objeto AdminSDHolder del dominio.

La herencia de permisos está deshabilitada en cuentas y grupos protegidos. Incluso si las cuentas y los grupos se mueven a diferentes ubicaciones en el directorio, no heredarán los permisos de sus nuevos objetos primarios. La herencia está deshabilitada en el objeto AdminSDHolder para que los cambios de permisos en los objetos primarios no cambien los permisos de AdminSDHolder.

Normalmente, no es necesario cambiar el intervalo en el que se ejecuta SDProp, excepto si se quieren hacer pruebas. Si necesita cambiar el intervalo de SDProp, en el PDCE del dominio, use regedit para agregar o modificar el valor AdminSDProtectFrequency DWORD en HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters.

El intervalo de valores es en segundos de 60 a 7200 (de un minuto a dos horas). Para quitar los cambios, elimine la clave AdminSDProtectFrequency. La eliminación de la clave hace que SDProp vuelva al intervalo de 60 minutos. Por lo general, no debe reducir este intervalo en dominios de producción, ya que puede aumentar la sobrecarga de procesamiento de LSASS en el controlador de dominio. El impacto de este aumento depende del número de objetos protegidos en el dominio.

Un mejor enfoque para probar los cambios de AdminSDHolder es ejecutar SDProp manualmente, lo que hace que la tarea se ejecute inmediatamente, pero no afecta a la ejecución programada. Puede forzar que SDProp se ejecute mediante Ldp.exe o mediante la ejecución de un script de modificación LDAP. Para ejecutar SDProp manualmente, siga los pasos siguientes:

Inicie Ldp.exe.

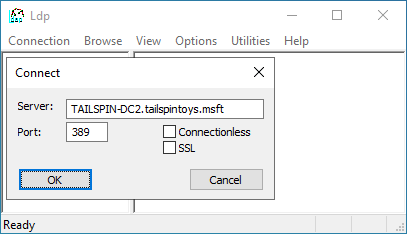

En el cuadro de diálogo Ldp, haga clic en Conexión y en Conectar.

En el cuadro de diálogo Conectar, escriba el nombre del controlador de dominio para el dominio que contiene el rol Emulador de PDC (PDCE) y haga clic en Aceptar.

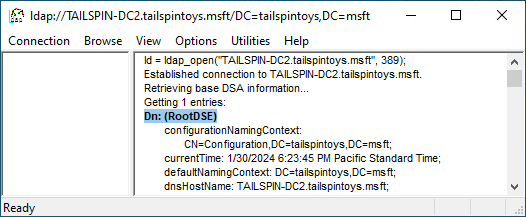

Para comprobar la conexión, compruebe que Dn: (RootDSE) está presente de forma similar a la captura de pantalla siguiente. A continuación, haga clic en Conexión y haga clic en Enlazar.

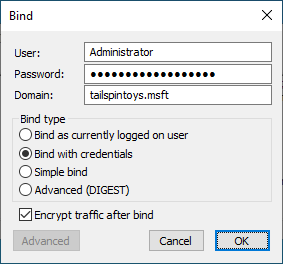

En el cuadro de diálogo Enlazar, escriba las credenciales de una cuenta de usuario que tenga permiso para modificar el objeto rootDSE. (Si ha iniciado sesión con ese usuario, puede seleccionar Enlazar como el usuario con el que ha iniciado sesión). Haga clic en Aceptar.

Una vez completada la operación de enlace, haga clic en Examinar y, a continuación, haga clic en Modificar.

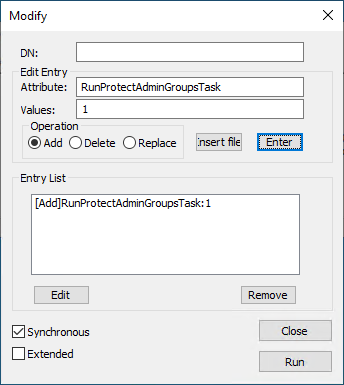

En el cuadro de diálogo Modificar, deje el campo DN en blanco. En el campo Editar atributo de entrada, escriba RunProtectAdminGroupsTask y, en el campo Valores, escriba 1. Haga clic en Entrar para rellenar la lista de entradas como se muestra aquí.

En el cuadro de diálogo Modificar rellenado, haga clic en Ejecutar y compruebe que los cambios realizados en el objeto AdminSDHolder han aparecido en ese objeto.

Eventos

29 abr, 14 - 30 abr, 19

Únase al último evento virtual de Windows Server 29-30 para sesiones técnicas de análisis profundo y preguntas y respuestas en directo con ingenieros de Microsoft.

Regístrese ahoraCursos

Módulo

Protección de cuentas de usuario de Windows Server - Training

Proteja el entorno de Active Directory mediante la protección de las cuentas de usuario, incluidas aquellas con privilegios mínimos, y su inserción en el grupo Usuarios protegidos. Aprenda cómo limitar el ámbito de autenticación y corregir las cuentas potencialmente inseguras.

Certificación

Microsoft Certified: Information Security Administrator Associate(beta) - Certifications

As an Information Security Administrator, you plan and implement information security of sensitive data by using Microsoft Purview and related services. You’re responsible for mitigating risks by protecting data inside collaboration environments that are managed by Microsoft 365 from internal and external threats and protecting data used by AI services. You also implement information protection, data loss prevention, retention, insider risk management, and manage information security alerts and activities.

Documentación

atributo Admin-Count - Win32 apps

Indica que un objeto determinado ha cambiado sus ACL a un valor más seguro por el sistema porque era miembro de uno de los grupos administrativos (directamente o transitivamente).

Anexo E: Protección de grupos de administradores de empresa en Active Directory

Obtenga más información sobre: Anexo E: Protección de grupos de administradores de empresa en Active Directory

Anexo B: cuentas con privilegios y grupos de Active Directory

Aprenda más sobre el apéndice B: cuentas con privilegios y grupos en Active Directory