Anexo D: protección de cuentas de administrador integradas en Active Directory

Se aplica a: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 y Windows Server 2012.

Anexo D: protección de cuentas de administrador integradas en Active Directory

En cada dominio de Active Directory, se crea una cuenta Administrador como parte de la creación del dominio. De forma predeterminada, esta cuenta pertenece a los grupos Administradores y Administradores de dominio del dominio. Si el dominio es el dominio raíz del bosque, la cuenta también pertenece al grupo Administradores de empresa.

El uso de la cuenta Administrador de un dominio solo debe reservarse para las actividades iniciales de compilación y, eventualmente, para escenarios de recuperación ante desastres. Para asegurarse de que se puede usar una cuenta Administrador a fin de realizar reparaciones en caso de que no se pueda usar ninguna otra cuenta, no debe cambiar la pertenencia predeterminada de la cuenta Administrador en ningún dominio del bosque. En su lugar, debe proteger la cuenta Administrador en cada dominio del bosque, tal como se describe en la sección siguiente y se detalla en las instrucciones paso a paso que se indican a continuación.

Nota

En esta guía se solía recomendar deshabilitar la cuenta. Esta recomendación se quitó, ya que las notas del producto del bosque hacen uso de la cuenta de administrador predeterminada. El motivo es que esta es la única cuenta que permite iniciar sesión sin un servidor de catálogo global.

Controles para cuentas predefinidas de administrador

En la cuenta Administrador predeterminada de cada dominio del bosque, debe configurar las opciones siguientes:

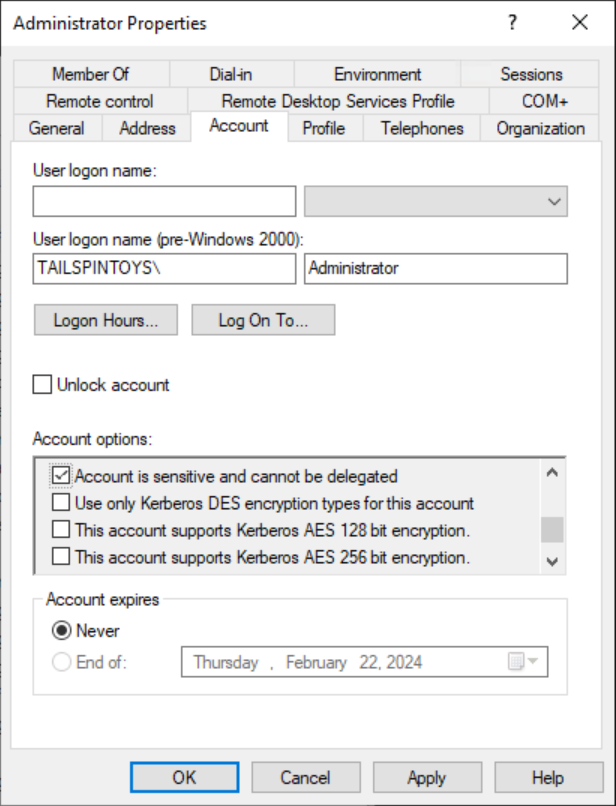

Habilitación de la marca La cuenta es importante y no se puede delegar en la cuenta.

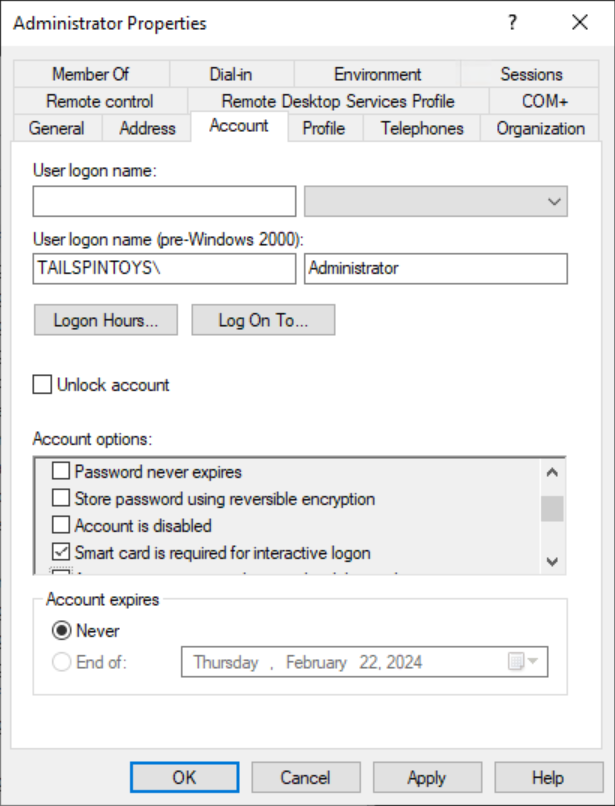

Habilitación de la marca La tarjeta inteligente es necesaria para un inicio de sesión interactivo en la cuenta.

Configuración de GPO para restringir el uso de la cuenta Administrador en los sistemas unidos a un dominio:

En uno o varios GPO que cree y vincule a unidades organizativas de servidor miembro y estación de trabajo en cada dominio, agregue la cuenta Administrador de cada dominio a los derechos de usuario siguientes en Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Directivas locales\Asignaciones de derechos de usuario:

Denegar el acceso desde la red a este equipo

Denegación del inicio de sesión como trabajo por lotes

Denegar el inicio de sesión como servicio

Denegar inicio de sesión a través de Servicios de Escritorio remoto

Nota

Al agregar cuentas a esta configuración, debe especificar si va a configurar cuentas de administrador locales o cuentas de administrador de dominios. Por ejemplo, para añadir la cuenta Administrador del dominio TAILSPINTOYS a estos derechos de denegación, tiene que escribir la cuenta como TAILSPINTOYS\Administrator o buscar la cuenta Administrador del dominio TAILSPINTOYS. Si escribe "Administrador" en esta configuración de derechos de usuario en el Editor de objetos de directiva de grupo, restringirá la cuenta Administrador local en cada uno de los equipos a los que se aplique el GPO.

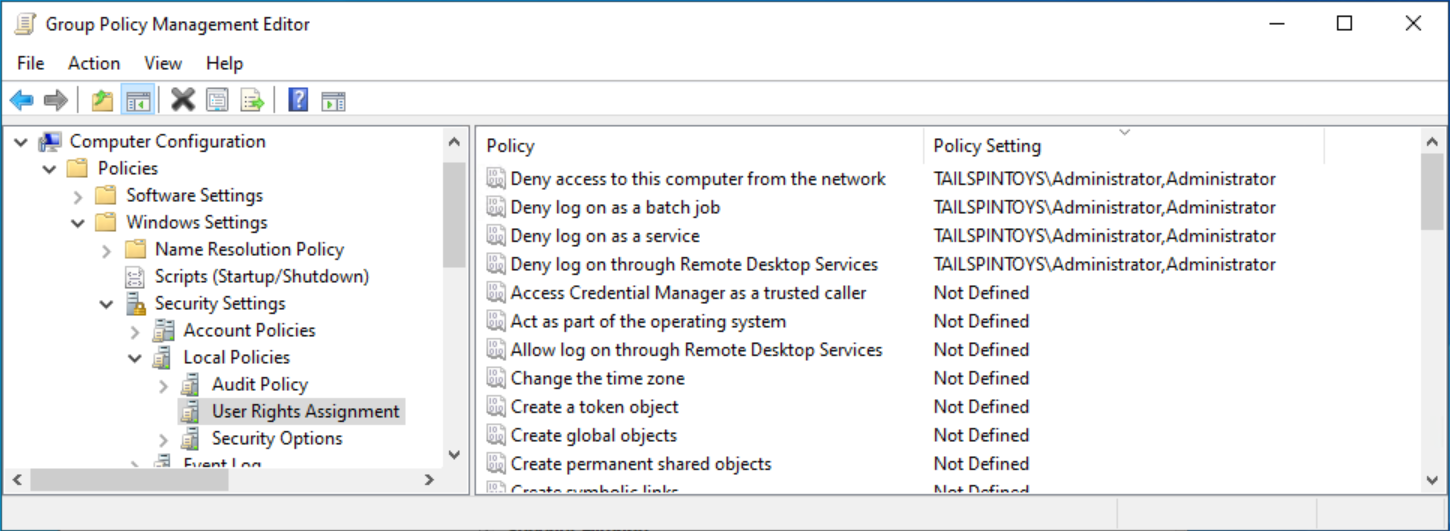

Se recomienda restringir las cuentas de administrador locales en servidores miembro y estaciones de trabajo de la misma manera que se hace con las cuentas de administrador basadas en dominio. Por lo tanto, lo normal será agregar la cuenta Administrador para cada dominio del bosque y la cuenta Administrador de los equipos locales a esta configuración de derechos de usuario. En la captura de pantalla siguiente se muestra un ejemplo de configuración de estos derechos de usuario para impedir que las cuentas de administrador locales y la cuenta Administrador de un dominio realicen inicios de sesión que no deberían ser necesarios para estas cuentas.

- Configurar GPO para restringir cuentas de administrador en controladores de dominio

En cada dominio del bosque, se debe modificar el GPO de controladores de dominio predeterminados o una directiva vinculada a la unidad organizativa de controladores de dominio para agregar la cuenta Administrador de cada dominio a los siguientes derechos de usuario en Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Directivas locales\Asignaciones de derechos de usuario:

Denegar el acceso desde la red a este equipo

Denegación del inicio de sesión como trabajo por lotes

Denegar el inicio de sesión como servicio

Denegar inicio de sesión a través de Servicios de Escritorio remoto

Nota

Esta configuración garantizará que la cuenta Administrador del dominio predeterminada no se pueda usar para conectarse a un controlador de dominio, aunque la cuenta puede iniciar sesión localmente en controladores de dominio. Como esta cuenta solo debe usarse en escenarios de recuperación ante desastres, se prevé que estará disponible el acceso físico a un controlador de dominio como mínimo, o que se puedan usar otras cuentas con permisos para acceder a los controladores de dominio de forma remota.

Configuración de la auditoría de cuentas de administrador

Cuando la cuenta Administrador de cada dominio sea segura, deberá configurar la auditoría para llevar un control del uso o los cambios en la cuenta. Si se inicia sesión en la cuenta, se restablece su contraseña o se realizan otras modificaciones, se deben enviar alertas a los usuarios o equipos responsables de la administración de Active Directory, y también a los equipos de respuesta a incidentes de su organización.

Instrucciones paso a paso para proteger las cuentas predefinidas de administrador en Active Directory

En Administrador del servidor, seleccione Herramientas y después Usuarios y equipos de Active Directory.

Para evitar ataques que aprovechan la delegación para usar las credenciales de la cuenta en otros sistemas, realice los pasos siguientes:

Seleccione con el botón derecho la cuenta de Administrador y elija Propiedades.

Seleccione la pestaña Cuenta.

En Opciones de cuenta, seleccione el indicador de La cuenta es confidencial y no se puede delegar, tal como aparece en la siguiente captura de pantalla, y seleccione Aceptar.

Para habilitar La tarjeta inteligente es necesaria para un inicio de sesión interactivo en la cuenta, siga estos pasos:

Seleccione con el botón derecho la cuenta de Administrador y elija Propiedades.

Seleccione la pestaña Cuenta.

En Opciones de cuenta, seleccione el indicador de La tarjeta inteligente es necesaria para un inicio de sesión interactivo, tal como aparece en la siguiente captura de pantalla, y seleccione Aceptar.

Configuración de GPO para restringir cuentas de administrador en controladores de dominio

Advertencia

Este GPO nunca debe vincularse en el nivel de dominio porque puede hacer que la cuenta predefinida de administrador no se pueda usar, incluso en escenarios de recuperación ante desastres.

En Administrador del servidor, seleccione Herramientas y después Administración de directivas de grupo.

En el árbol de consola, expanda <Bosque>\Dominios\<Dominio> y, después, Objetos de directivas de grupo (donde <Bosque> es el nombre del bosque y <Dominio> es el nombre del dominio donde quiere crear la directiva de grupo).

En el árbol de la consola, seleccione con el botón derecho Objetos de directiva de grupo y seleccione Nuevo.

En el cuadro de diálogo Nuevo GPO, escriba <Nombre de GPO> y seleccione Aceptar (aquí, <Nombre de GPO> se refiere al nombre del GPO en cuestión).

En el panel de detalles, seleccione con el botón derecho <Nombre de GPO> y seleccione Editar.

Vaya a Configuración de equipo\Directivas\Configuración de Windows\Configuración de seguridad\Directivas locales y seleccione Asignación de derechos de usuario.

Configure los derechos de usuario para evitar que la cuenta Administrador acceda a los servidores miembros y las estaciones de trabajo a través de la red realizando los siguientes pasos:

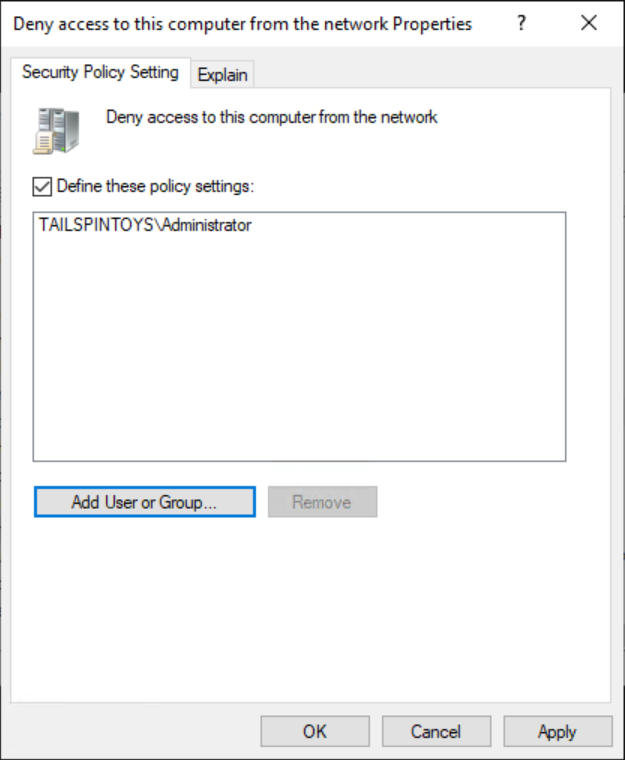

Seleccione dos veces Denegar el acceso desde la red a este equipo y seleccione Definir esta configuración de directiva.

Seleccione Añadir usuario o grupo y elija Examinar.

Escriba Administrator (Administrador), seleccione Comprobar nombres y pulse Aceptar. Compruebe que la cuenta se muestra con el formato <Nombre_de_dominio>\Nombre_de_usuario como se indica en la captura de pantalla siguiente.

Seleccione Aceptar y luego Aceptar nuevamente.

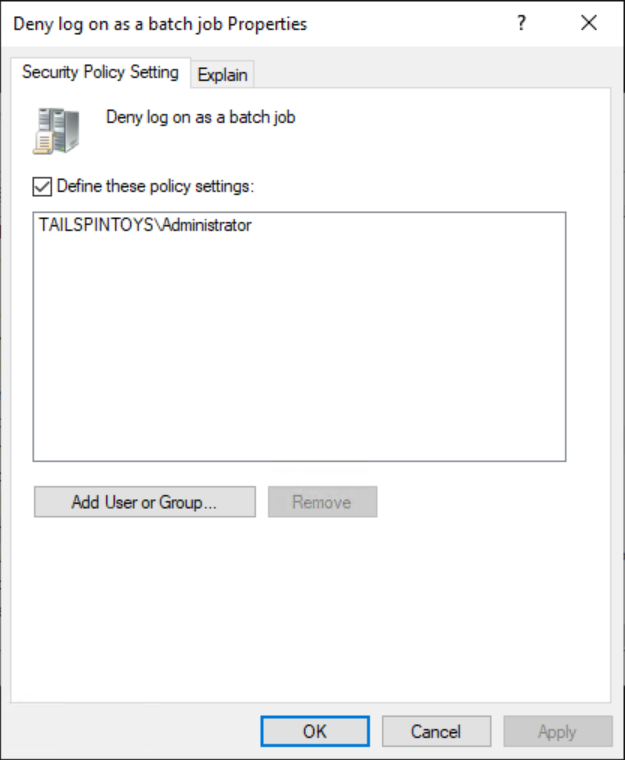

Configure los derechos de usuario para evitar que la cuenta Administrador inicie sesión como un trabajo por lotes realizando los siguientes pasos:

Seleccione dos veces Denegar el inicio de sesión como trabajo por lotes y elija la opción Definir esta configuración de directiva.

Seleccione Añadir usuario o grupo y elija Examinar.

Escriba Administrator (Administrador), seleccione Comprobar nombres y pulse Aceptar. Compruebe que la cuenta se muestra con el formato <Nombre_de_dominio>\Nombre_de_usuario como se indica en la captura de pantalla siguiente.

Seleccione Aceptar y luego Aceptar nuevamente.

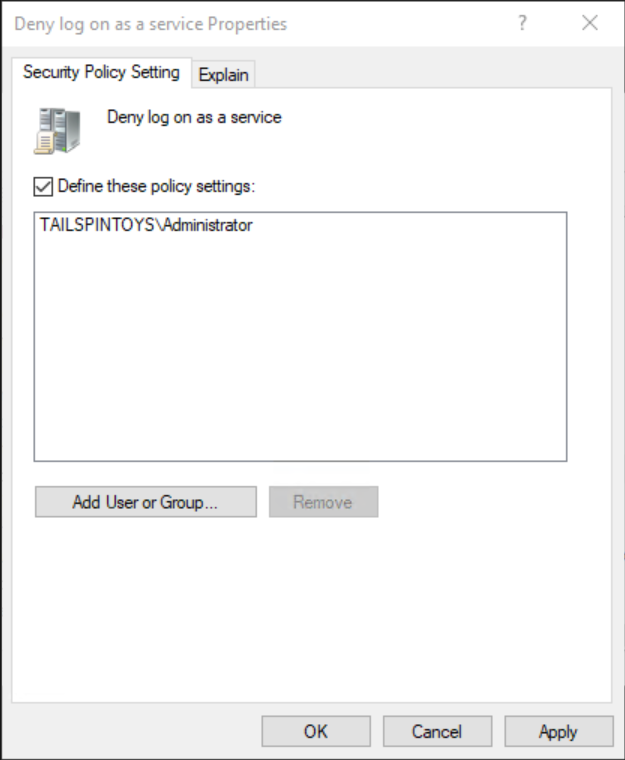

Configure los derechos de usuario para evitar que la cuenta Administrador inicie sesión como servicio realizando los siguientes pasos:

Seleccione dos veces Denegar el inicio de sesión como servicio y elija la opción Definir esta configuración de directiva.

Seleccione Añadir usuario o grupo y elija Examinar.

Escriba Administrator (Administrador), seleccione Comprobar nombres y pulse Aceptar. Compruebe que la cuenta se muestra con el formato <Nombre_de_dominio>\Nombre_de_usuario como se indica en la captura de pantalla siguiente.

Seleccione Aceptar y luego Aceptar nuevamente.

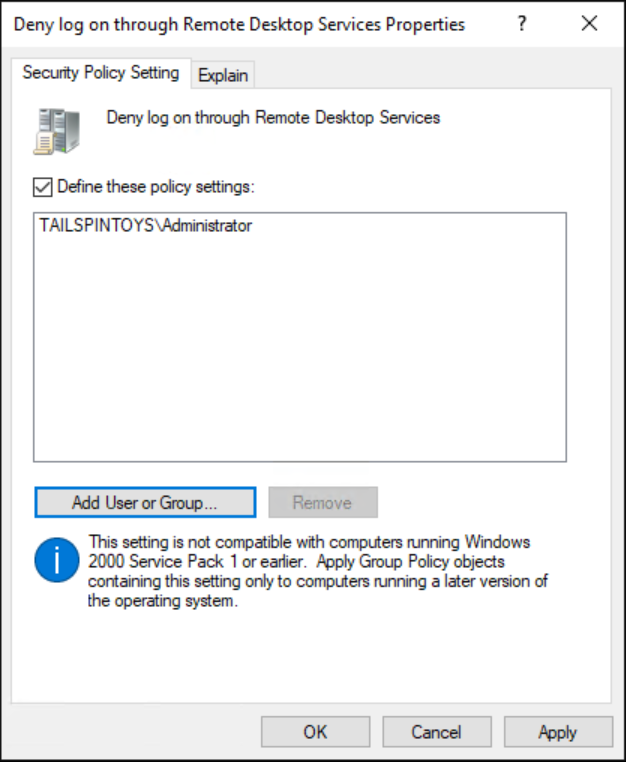

Configure los derechos de usuario para evitar que la cuenta Administrador acceda a los servidores miembros y las estaciones de trabajo a través de los Servicios de Escritorio remoto realizando los siguientes pasos:

Seleccione dos veces Denegar el inicio de sesión a través de Servicios de Escritorio remoto y luego elija Definir esta configuración de directiva.

Seleccione Añadir usuario o grupo y elija Examinar.

Escriba Administrator (Administrador), seleccione Comprobar nombres y pulse Aceptar. Compruebe que la cuenta se muestra con el formato <Nombre_de_dominio>\Nombre_de_usuario como se indica en la captura de pantalla siguiente.

Seleccione Aceptar y luego Aceptar nuevamente.

Para salir del Editor de administración de directivas de grupo, seleccione Campo y luego elija Salir.

En Administración de directivas de grupo, vincule el GPO con las unidades organizativas del servidor miembro y de la estación de trabajo a través de los pasos siguientes:

Vaya a <Bosque>\Dominios\<Dominio> (donde <Bosque> es el nombre del bosque y <Dominio> es el nombre del dominio en el que quiere establecer la directiva de grupo).

Seleccione con el botón derecho la unidad organizativa a la que se aplicará el GPO y seleccione Vincular un GPO existente.

Seleccione el GPO que haya creado y después pulse Aceptar.

Cree vínculos al resto de unidades organizativas que contengan estaciones de trabajo.

Cree vínculos a todas las demás UO que contengan servidores miembros.

Importante

Al agregar la cuenta Administrador a esta configuración, especifique si va a configurar una cuenta Administrador local o una cuenta Administrador de dominio mediante la forma de etiquetar las cuentas. Por ejemplo, para agregar la cuenta Administrador del dominio TAILSPINTOYS a estos derechos de denegación, debe ir a dicha cuenta, que aparecería como TAILSPINTOYS\Administrator. Si escribe "Administrador" en esta configuración de derechos de usuario en el Editor de objetos de directiva de grupo, restringirá la cuenta Administrador local en cada uno de los equipos a los que se aplique el GPO, como se ha descrito anteriormente.

Pasos de comprobación

Los pasos de comprobación descritos aquí son específicos para Windows 8 y Windows Server 2012.

Comprobar la opción de cuenta "La tarjeta inteligente es necesaria para un inicio de sesión interactivo"

- Desde cualquier servidor miembro o estación de trabajo afectado por los cambios del GPO, intente iniciar sesión de forma interactiva en el dominio mediante la cuenta predefinida de administrador del dominio. Después de iniciar sesión, aparecerá un cuadro de diálogo donde se le indicará que necesita una tarjeta inteligente para iniciar sesión.

Comprobar la configuración del GPO "Denegar el acceso desde la red a este equipo"

Intente acceder a un servidor miembro o a una estación de trabajo a través de la red afectados por los cambios del GPO por medio de un servidor miembro o estación de trabajo que no hayan sido afectados por los cambios del GPO. Para comprobar la configuración del GPO, intente asignar la unidad del sistema mediante el comando NET USE siguiendo estos pasos:

Inicie sesión en el dominio con la cuenta Administrador integrada del dominio.

Seleccione con el botón derecho la sugerencia Inicio y elija Windows PowerShell (Administrador).

Cuando se le pida aprobar la elevación, seleccione Sí.

En la ventana de PowerShell, escriba net use \\<Nombre del servidor>\c$, donde el <Nombre del servidor> debe ser el nombre del servidor miembro o la estación de trabajo a los que esté intentando acceder a través de la red.

Recibirá un mensaje indicando que al usuario no se le ha concedido el tipo de inicio de sesión solicitado.

Comprobar la configuración de GPO "Denegar el inicio de sesión como trabajo por lotes"

Desde cualquier estación de trabajo o servidor miembro afectado por los cambios del GPO, inicie sesión localmente.

Creación de un archivo por lotes

Seleccione la sugerencia Inicio y escriba Notepad (Bloc de notas).

En la lista de resultados, seleccione Notepad (Bloc de notas).

En el Bloc de notas, escriba dir c:.

Seleccione Archivo y luego elija Guardar como.

En el campo Nombre de archivo, escriba <Nombredearchivo>.bat (donde <Nombredearchivo> es el nombre del nuevo archivo por lotes).

Programar una tarea

Seleccione la sugerencia Inicio, escriba task scheduler (programador de tareas) y seleccione Programador de tareas.

En Programador de tareas, seleccione Acción y luego Crear tarea.

En el cuadro de diálogo Crear tarea, escriba <Nombre de la tarea> (donde <Nombre de la tarea> es el nombre de la nueva tarea).

Seleccione la pestaña Acciones y luego elija Nueva.

En Acción:, seleccione Iniciar un programa.

En Programa/script:, seleccione Examinar, busque y seleccione el archivo por lotes creado en la sección "Crear un archivo por lotes" y pulse Abrir.

Seleccione Aceptar.

Seleccione la pestaña General.

En Opciones de seguridad, seleccione Cambiar usuario o grupo.

Escriba el nombre de la cuenta Administrador del dominio, seleccione Comprobar nombres y luego elija Aceptar.

Seleccione Ejecutar tanto si el usuario ha iniciado sesión como si no y No almacenar la contraseña. La tarea solo tendrá acceso a los recursos del equipo local.

Seleccione Aceptar.

Debe aparecer un cuadro de diálogo en el que se soliciten las credenciales de la cuenta de usuario para ejecutar la tarea.

Tras introducir las credenciales, seleccione Aceptar.

Se abrirá un cuadro de diálogo donde se le indicará que, para realizar la tarea, se necesita una cuenta con derechos de inicio de sesión como trabajo por lotes.

Comprobar la configuración de GPO "Denegar el inicio de sesión como servicio"

Desde cualquier estación de trabajo o servidor miembro afectado por los cambios del GPO, inicie sesión localmente.

Seleccione la sugerencia Inicio, escriba services y seleccione Servicios.

Busque y seleccione dos veces Administrador de trabajos de impresión.

Seleccione la pestaña Iniciar sesión.

En Iniciar sesión como, seleccione Esta cuenta.

Seleccione Examinar, escriba el nombre de la cuenta Administrador del dominio, seleccione Comprobar nombres y luego pulse Aceptar.

En Contraseña: y Confirmar contraseña:, escriba la contraseña de la cuenta Administrador y pulse Aceptar.

Seleccione Aceptar tres veces más.

Seleccione con el botón derecho el servicio Administración de trabajos de impresión y elija Reiniciar.

Cuando se reinicie el servicio, aparecerá un cuadro de diálogo donde se le informará de que no se ha podido ejecutar el servicio Administración de trabajos de impresión.

Reversión de los cambios al servicio de Administrador de trabajos de impresión

Desde cualquier estación de trabajo o servidor miembro afectado por los cambios del GPO, inicie sesión localmente.

Seleccione la sugerencia Inicio, escriba services y seleccione Servicios.

Busque y seleccione dos veces Administrador de trabajos de impresión.

Seleccione la pestaña Iniciar sesión.

En Iniciar sesión como:, seleccione la cuenta de Sistema local y seleccione Aceptar.

Comprobar la configuración de GPO "Denegar el inicio de sesión a través de Servicios de Escritorio remoto"

Seleccione Inicio, escriba remote desktop connection (conexión a escritorio remoto) y luego seleccione Conexión a escritorio remoto.

En el campo Equipo, introduzca el nombre del equipo al que desee conectarse y seleccione Conectar. (Si lo prefiere, puede escribir la dirección IP en lugar del nombre de equipo).

Cuando se le solicite, indique las credenciales del nombre de la cuenta Administrador correspondiente al dominio.

Se denegará la Conexión a Escritorio remoto.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de