Control del acceso a los datos de la organización con Servicios de federación de Active Directory (AD FS)

En este documento se proporciona información general sobre el control de acceso con AD FS en escenarios locales, híbridos y en la nube.

AD FS y acceso condicional a recursos locales

Desde la introducción de Servicios de federación de Active Directory (AD FS), hay directivas de autorización para restringir o permitir a los usuarios acceder a los recursos en función de los atributos de la solicitud y del recurso. Cuando AD FS ha cambiado de versión, la forma en que se implementan estas directivas también ha cambiado. Para más información sobre las características de control de acceso por versión, consulte:

- Directivas de control de acceso en AD FS en Windows Server 2016

- Control de acceso en AD FS en Windows Server 2012 R2

AD FS y acceso condicional en una organización híbrida

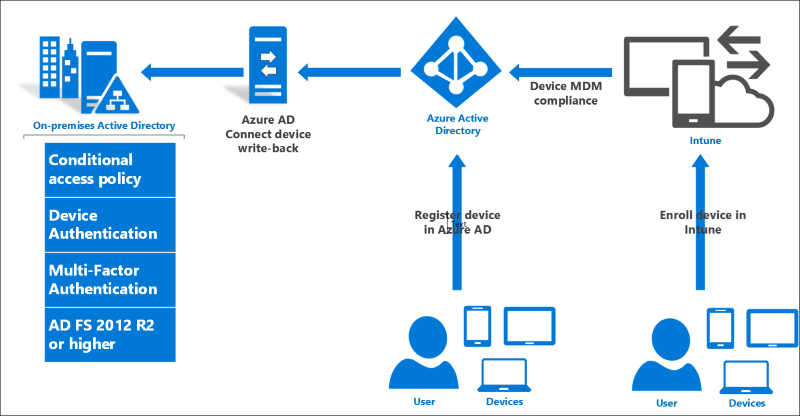

AD FS proporciona el componente local de las directivas de acceso condicional en un escenario híbrido. Las reglas de autorización basadas en AD FS deben usarse para recursos que no son de Microsoft Entra, como las aplicaciones locales federadas directamente en AD FS. El acceso condicional de Microsoft Entra proporciona el componente de la nube. Microsoft Entra Connect proporciona el plano de control que conecta los dos.

Por ejemplo, cuando se registran dispositivos con Microsoft Entra ID para el acceso condicional a los recursos en la nube, la funcionalidad de escritura diferida de los dispositivos de Microsoft Entra Connect hace que la información de registro de dispositivos esté disponible en el entorno local para que las directivas de AD FS la usen y apliquen. De este modo, tiene un enfoque coherente en relación con las directivas de control de acceso para los recursos locales y en la nube.

Evolución de las directivas de acceso de cliente para Office 365

Muchos de los usuarios usan directivas de acceso de cliente con AD FS para limitar el acceso a Office 365 y otros servicios de Microsoft Online en función de factores como la ubicación del cliente y el tipo de aplicación cliente que se usa.

- Directivas de acceso de cliente en Windows Server 2012 R2 AD FS

- Directivas de acceso de cliente en AD FS 2.0

Estos son algunos ejemplos de estas directivas:

- Bloquear todo el acceso de clientes de la extranet a Office 365

- Bloquear todo el acceso de clientes de la extranet a Office 365, excepto los dispositivos que acceden a Exchange Online para Exchange Active Sync

A menudo, la necesidad subyacente que hay detrás de estas directivas es reducir el riesgo de pérdida de datos mediante la garantía de que solo pueden obtener acceso a los recursos los clientes autorizados, las aplicaciones que no almacenan datos en la caché o dispositivos que se pueden deshabilitar de forma remota.

Aunque las directivas documentadas anteriores para AD FS funcionan en los escenarios concretos documentados, tienen limitaciones, ya que dependen de datos del cliente que no siempre están disponibles. Por ejemplo, la identidad de la aplicación cliente solo ha estado disponible para los servicios basados en Exchange Online, no para recursos como SharePoint Online, donde se puede acceder a los mismos datos tanto desde el explorador como desde un "cliente grueso", como Word o Excel. Además, AD FS no es consciente del recurso dentro de Office 365 al que se accede, como SharePoint Online o Exchange Online.

Para afrontar estas limitaciones y proporcionar una forma más sólida de usar directivas para administrar el acceso a los datos empresariales en Office 365 u otros recursos basados en Microsoft Entra ID, Microsoft ha introducido el acceso condicional de Microsoft Entra. Las directivas de acceso condicional de Microsoft Entra se pueden configurar para un recurso específico o para todos los recursos de Office 365, SaaS o aplicaciones personalizadas en Microsoft Entra ID. Estas directivas se basan en la confianza, la ubicación y otros factores del dispositivo.

Para obtener más información sobre el acceso condicional de Microsoft Entra, consulte Acceso condicional de Microsoft Entra ID.

Un cambio clave que permite estos escenarios es la autenticación moderna, una nueva forma de autenticar usuarios y dispositivos que funcionen de la misma manera en los clientes de Office, Skype, Outlook y exploradores.

Pasos siguientes

Para más información sobre cómo controlar el acceso a través de la nube y del entorno local, consulte:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de