Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede usar la solución de contraseñas de administrador local de Windows (Windows LAPS) para administrar las contraseñas de las cuentas de administrador local y las cuentas del modo de restauración de servicios de directorio del controlador de dominio (DSRM). En este artículo se muestra cómo empezar a trabajar con Windows LAPS y Windows Server Active Directory. Describe los procedimientos básicos para usar Windows LAPS para realizar copias de seguridad de contraseñas en Windows Server Active Directory y recuperarlas.

Requisitos de nivel funcional de dominio y versión del sistema operativo del controlador de dominio

Si el nivel funcional de dominio (DFL) es anterior a 2016, no puede habilitar el cifrado de contraseñas de Windows LAPS. Sin cifrado de contraseña:

- Puede configurar clientes para almacenar contraseñas solo en texto no cifrado, protegido por listas de control de acceso (ACL) de Windows Server Active Directory.

- No puede configurar controladores de dominio para administrar su cuenta de DSRM local.

Cuando su dominio utiliza un nivel funcional de dominio (DFL) de 2016 o posterior, puede habilitar el cifrado de contraseñas con Windows LAPS. Sin embargo, ningún controlador de dominio de Windows Server 2016 o versiones anteriores que se ejecute admite Windows LAPS. Como resultado, esos controladores de dominio no pueden usar la característica de administración de cuentas DSRM.

Está bien usar Windows Server 2016 y sistemas operativos compatibles con versiones anteriores en los controladores de dominio siempre que conozca estas limitaciones.

En la tabla siguiente se resume la funcionalidad admitida en varios escenarios:

| Domain details | Se admite el almacenamiento de contraseñas en texto sin formato | Se admite el almacenamiento de contraseñas cifrado (para clientes unidos a un dominio) | Se admite la administración de cuentas de DSRM (para controladores de dominio) |

|---|---|---|---|

| DFL anterior a 2016 | Yes | No | No |

| 2016 DFL con uno o varios controladores de dominio de Windows Server 2016 o anteriores | Yes | Yes | Sí, pero solo para controladores de dominio de Windows Server 2019 y versiones posteriores |

| 2016 DFL solo con controladores de dominio de Windows Server 2019 y versiones posteriores | Yes | Yes | Yes |

Se recomienda encarecidamente actualizar al sistema operativo más reciente disponible en clientes, servidores y controladores de dominio para aprovechar las últimas características y mejoras de seguridad.

Preparación de Active Directory

Siga estos pasos antes de configurar los dispositivos unidos a Active Directory o unidos a híbridos para realizar copias de seguridad de las contraseñas de una cuenta administrada en Active Directory.

Note

Si planea solo hacer la copia de seguridad de las contraseñas en Microsoft Entra ID, no es necesario seguir ninguno de estos pasos, incluida la extensión del esquema de AD.

- Si usa el Almacén central de directivas de grupo, copie manualmente los archivos de plantilla de directiva de grupo de Windows LAPS en el almacén central. Para obtener más información, consulte Configurar las opciones de directiva para Windows LAPS.

- Analice, determine y configure los permisos de AD adecuados para la expiración y la recuperación de contraseñas. Consulte Contraseñas de Windows Server Active Directory.

- Analice y determine los grupos autorizados adecuados para descifrar contraseñas. Consulte Contraseñas de Windows Server Active Directory.

- Cree una directiva de Windows LAPS cuyo destino sea los dispositivos administrados con la configuración adecuada que se ha determinado en los pasos anteriores.

Actualizar el esquema de Windows Server Active Directory

Para poder usar Windows LAPS, debe actualizar el esquema de Windows Server Active Directory. Puede realizar esta acción mediante el Update-LapsADSchema cmdlet . Es una operación única para todo el bosque. Puede ejecutar el Update-LapsADSchema cmdlet localmente en un controlador de dominio de Windows Server 2019 o posterior actualizado con Windows LAPS. Pero también puede ejecutar este cmdlet en un servidor que no sea un controlador de dominio siempre que el servidor admita el módulo de PowerShell de Windows LAPS.

PS C:\> Update-LapsADSchema

Tip

Incluya el -Verbose parámetro en la línea de comandos para ver información detallada sobre el progreso del cmdlet durante el procesamiento. Puede usar el -Verbose parámetro con cualquier cmdlet en el módulo de PowerShell de LAPS.

Conceda al dispositivo administrado el permiso para actualizar su contraseña

Cuando se usa Windows LAPS para administrar una contraseña en un dispositivo, ese dispositivo administrado debe concederse permiso para actualizar su contraseña. Puede realizar esta acción estableciendo permisos heredables en la unidad organizativa (OU) que contiene el dispositivo. Puede usar el Set-LapsADComputerSelfPermission cmdlet para este propósito, como se muestra en el código siguiente:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tip

Si prefiere establecer los permisos heredables en la raíz del dominio, puede especificar toda la raíz del dominio mediante el formato de entrada de nombre distintivo (DN). Por ejemplo, puede usar el -Identity parámetro con un argumento de DC=laps,DC=com.

Concesión de permisos de consulta de contraseña

A los usuarios se les debe conceder permiso para consultar las contraseñas de Active Directory. Puede realizar esta acción estableciendo permisos heredables en la unidad organizativa (OU) que contiene el dispositivo. Puede usar el Set-LapsADReadPasswordPermission cmdlet para este propósito, como se muestra en el código siguiente:

PS C:\> Set-LapsADReadPasswordPermission -Identity NewLAPS -AllowedPrincipals @("laps\LapsPasswordReadersGroup")

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tip

Los miembros del grupo Administradores de dominio ya tienen permiso de consulta de contraseña de forma predeterminada.

Tip

Cuando se concede permiso a un usuario para consultar una contraseña de Active Directory que no implica automáticamente que el usuario tenga permiso para descifrar una contraseña cifrada. El permiso para descifrar una contraseña cifrada se configura mediante la ADPasswordEncryptionPrincipal configuración de directiva en el momento en que el dispositivo almacena la contraseña en Active Directory. La configuración de directiva predeterminada para ADPasswordEncryptionPrincipal es el grupo Administradores de dominio.

Concesión de permisos de expiración de contraseña

A los usuarios se les debe conceder permiso para establecer la hora de expiración de las contraseñas almacenadas en Active Directory. Cuando una contraseña se marca como expirada en Active Directory, el dispositivo rotará la contraseña en el siguiente ciclo de procesamiento. Los usuarios pueden usar este mecanismo para acortar (o ampliar) el tiempo restante hasta la siguiente rotación de contraseña esperada.

Puede realizar esta acción estableciendo permisos heredables en la unidad organizativa (OU) que contiene el dispositivo. Puede usar el Set-LapsADResetPasswordPermission cmdlet para este propósito, como se muestra en el código siguiente:

PS C:\> Set-LapsADResetPasswordPermission -Identity NewLAPS -AllowedPrincipals @("laps\LapsPasswordExpirersGroup")

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tip

Los miembros del grupo Administradores de dominio ya tienen permiso de expiración de contraseña de forma predeterminada.

Tip

El Set-LapsADPasswordExpirationTime cmdlet se puede usar para establecer la hora de expiración de la contraseña para un dispositivo determinado en Active Directory, una vez concedidos los permisos.

Consulta de permisos de derechos de uso extendidos

Algunos usuarios o grupos pueden tener el permiso de derechos extendidos en la unidad organizativa del dispositivo administrado. Esta situación es problemática, ya que los usuarios que tienen este permiso pueden leer atributos confidenciales y todos los atributos de contraseña de Windows LAPS se marcan como confidenciales.

Puede usar el Find-LapsADExtendedRights cmdlet para ver quién tiene este permiso como se muestra en el código siguiente:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

En la salida, solo las entidades de confianza SYSTEM y Administradores del Dominio tienen el permiso. No se requiere ninguna otra acción en este caso.

Configuración de la directiva del dispositivo

En las secciones siguientes se muestra cómo configurar la directiva de dispositivo.

Elección de un mecanismo de implementación de directivas

El primer paso es elegir cómo aplicar la directiva a los dispositivos.

La mayoría de los entornos usan la directiva de grupo de Windows LAPS para implementar la configuración necesaria en sus dispositivos unidos al dominio y Windows Server Active Directory.

If your devices are also hybrid-joined to Microsoft Entra ID, you can deploy policy by using Microsoft Intune with the Windows LAPS configuration service provider (CSP).

Configuración de directivas específicas

Como mínimo, debe configurar la BackupDirectory configuración asignando el valor 2. Este valor se usa para realizar copias de seguridad de contraseñas en Windows Server Active Directory.

Si no establece la AdministratorAccountName configuración, Windows LAPS administra de forma predeterminada la cuenta de administrador local integrada predeterminada. Esta cuenta integrada se identifica automáticamente mediante su identificador relativo conocido (RID). Nunca se debe identificar mediante su nombre. El nombre de la cuenta de administrador local integrada varía en función de la configuración regional predeterminada del dispositivo.

Si desea configurar una cuenta de administrador local personalizada, debe configurar la AdministratorAccountName configuración con el nombre de esa cuenta.

Important

Si configura Windows LAPS para administrar una cuenta de administrador local personalizada, debe asegurarse de que se crea la cuenta. Windows LAPS no crea la cuenta. We recommend that you use the RestrictedGroups CSP to create the account.

Puede configurar otras opciones, como PasswordLength, según sea necesario para su organización.

Cuando no se configura un valor determinado, se aplica el valor predeterminado. Asegúrese de comprender los valores predeterminados de la configuración. Por ejemplo, si habilita el cifrado de contraseñas pero no configura la ADPasswordEncryptionPrincipal configuración, la contraseña se cifra para que solo los administradores de dominio puedan descifrarla. Puede configurar ADPasswordEncryptionPrincipal con una configuración diferente si desea que los usuarios además de los administradores de dominio puedan descifrarlo.

Actualizar una contraseña en Windows Server Active Directory

Windows LAPS procesa la directiva activa cada hora. También puede iniciar manualmente el ciclo de procesamiento, ya que Windows LAPS responde a las notificaciones de cambio de directiva de grupo.

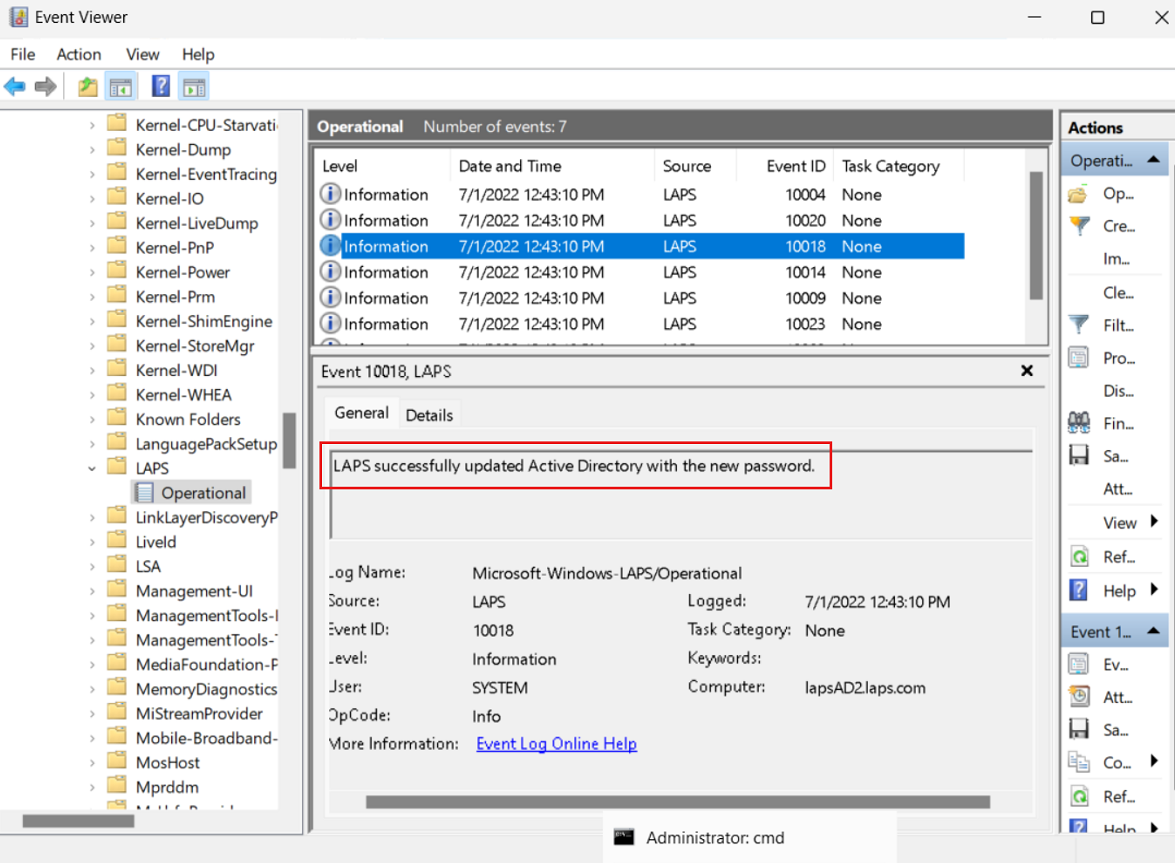

Para comprobar que una contraseña se ha actualizado correctamente en Windows Server Active Directory, busque en el registro de eventos un evento con el identificador 10018:

Para evitar esperar después de aplicar la directiva, puede ejecutar el Invoke-LapsPolicyProcessing cmdlet de PowerShell para procesar la directiva inmediatamente.

Recuperar una contraseña de Windows Server Active Directory

Puede usar el Get-LapsADPassword cmdlet para recuperar contraseñas de Windows Server Active Directory, como se muestra en el código siguiente:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : <password>

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

En esta salida, la Source línea indica que el cifrado de contraseña está habilitado. El cifrado de contraseña requiere que el dominio esté configurado para un DFL de Windows Server 2016 o posterior.

Si se le deniega el acceso para consultar la contraseña, puede ajustar los permisos de lectura de contraseña. Consulte Concesión de permisos de consulta de contraseña.

Rotación de una contraseña

Windows LAPS lee el tiempo de expiración de la contraseña de Windows Server Active Directory durante cada ciclo de procesamiento de la directiva. Si la contraseña ha expirado, inmediatamente se genera una nueva contraseña y se almacena.

En algunas situaciones, es posible que desee rotar la contraseña antes, por ejemplo, después de una infracción de seguridad o durante las pruebas impromptu. Para forzar manualmente una rotación de contraseñas, puede usar el cmdlet Reset-LapsPassword.

Puede usar el Set-LapsADPasswordExpirationTime cmdlet para establecer la hora de expiración de contraseña programada almacenada en Windows Server Active Directory. El código siguiente establece la hora de expiración en la hora actual:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

La próxima vez que Windows LAPS procese la directiva actual, verá la hora de expiración de la contraseña modificada y cambiará la contraseña. Si no desea esperar al siguiente ciclo de procesamiento, puede ejecutar el Invoke-LapsPolicyProcessing cmdlet para procesar la directiva inmediatamente.

Puede usar el cmdlet Reset-LapsPassword para forzar localmente un giro inmediata de la contraseña.

Recuperación de contraseñas durante escenarios de recuperación ante desastres de Windows Server Active Directory

Para recuperar contraseñas de Windows LAPS (incluidas las contraseñas DSRM), normalmente necesita al menos un controlador de dominio de Windows Server Active Directory para que esté disponible. En un escenario catastrófico, todos los controladores de dominio de un dominio podrían estar inactivos. ¿Cómo se recuperarían las contraseñas en esa situación?

Los procedimientos recomendados para la administración de Windows Server Active Directory aconsejan realizar copias de seguridad periódicas de todos los controladores de dominio. Puede consultar las contraseñas de Windows LAPS almacenadas en una base de datos de Windows Server Active Directory montada mediante el PowerShell cmdlet Get-LapsADPassword y especificando el parámetro -Port.

En la compilación 27695 y posteriores de Windows Insider, el Get-LapsADPassword cmdlet ofrece funcionalidades mejoradas de recuperación de contraseñas. En concreto, cuando se usa el Get-LapsADPassword cmdlet y se especifican los -Port parámetros y -RecoveryMode , la recuperación de contraseñas se realiza correctamente sin necesidad de ponerse en contacto con un controlador de dominio. Además, puedes ejecutar Get-LapsADPassword en este modo en un grupo de trabajo (no unido a un dominio). Esta funcionalidad está disponible en sistemas operativos cliente y servidor.

Tip

Puede usar la utilidad para montar medios dsamain.exe de copia de seguridad de Windows Server Active Directory y consultarlos a través del Protocolo ligero de acceso a directorios (LDAP). La dsamain.exe herramienta no está instalada de forma predeterminada, por lo que debe agregarse. Puede usar el Enable-WindowsOptionalFeature cmdlet para habilitarlo.

- En las máquinas cliente de Windows, puede ejecutar

Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client. - En una máquina Windows Server, puede ejecutar

Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM.

El código siguiente consulta las contraseñas de Windows LAPS almacenadas en una base de datos de copia de seguridad de Active Directory de Windows Server que se monta localmente en el puerto 50000:

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : <password>

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Important

Cuando se recuperan contraseñas de Windows LAPS cifradas de una base de datos de copia de seguridad de Windows Server Active Directory montada en un equipo de grupo de trabajo, el AuthorizedDecryptor campo siempre se muestra en formato de identificador de seguridad sin procesar (SID). La máquina del grupo de trabajo no puede traducir el SID en un nombre amigable.

See also

- Introducción a la solución de contraseñas de administrador local de Windows con microsoft Entra ID (Azure AD)

- Solución de contraseñas de administrador local de Windows en Microsoft Entra ID

- RestrictedGroups CSP

- Microsoft Intune

- Compatibilidad de Microsoft Intune con Windows LAPS

- CSP de Windows LAPS

- Guía de solución de problemas de Windows LAPS