Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Este tema le puede servir para utilizar las funcionalidades de administración del tráfico de las directivas DNS para implementaciones de cerebro dividido con zonas DNS integradas de Active Directory en Windows Server 2016.

En Windows Server 2016, la compatibilidad con directivas DNS se amplía a las zonas DNS integradas de Active Directory. La integración de Active Directory proporciona funcionalidades de alta disponibilidad de arquitectura multimaestro al servidor DNS.

Anteriormente, este escenario requería que los administradores de DNS mantuvieran dos servidores DNS diferentes, cada uno proporcionando servicios a cada conjunto de usuarios, el interno y el externo. Si solo se delegaron algunos registros dentro de la zona con cerebro dividido o ambas instancias de la zona (interna y externa) al mismo dominio primario, esto se convirtió en un problema de administración.

Nota

- Las implementaciones de DNS son de cerebro dividido cuando hay dos versiones de una sola zona, una versión para los usuarios internos de la intranet de la organización y una versión para los usuarios externos, que suelen ser usuarios de Internet.

- En el tema Uso de la directiva de DNS para la implementación de DNS de cerebro dividido, se explica cómo puede usar las directivas DNS y los ámbitos de zona para implementar un sistema DNS de cerebro dividido en un único servidor DNS en Windows Server 2016.

Ejemplo de DNS de cerebro dividido en Active Directory

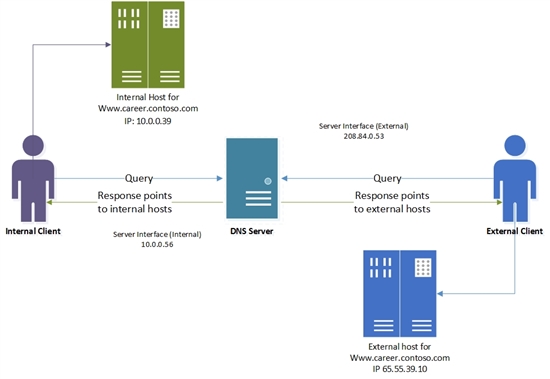

En este ejemplo se usa una empresa ficticia, Contoso, que mantiene un sitio web profesional en www.career.contoso.com.

El sitio tiene dos versiones, una para los usuarios internos en la que están disponibles las publicaciones de trabajos internos. Este sitio interno está disponible en la dirección IP local 10.0.0.39.

La segunda versión es la versión pública del mismo sitio, que está disponible en la dirección IP pública 65.55.39.10.

En ausencia de la directiva DNS, el administrador debe hospedar estas dos zonas en servidores DNS de Windows Server independientes y administrarlas por separado.

Mediante las directivas DNS, estas zonas ahora se pueden hospedar en el mismo servidor DNS.

Si el servidor DNS para contoso.com está integrado en Active Directory y está escuchando en dos interfaces de red, el administrador DNS de Contoso puede seguir los pasos de este tema para lograr una implementación de cerebro dividido.

El administrador DNS configura las interfaces del servidor DNS con las siguientes direcciones IP.

- El adaptador de red accesible desde Internet está configurado con una dirección IP pública de 208.84.0.53 para consultas externas.

- El adaptador de red accesible desde Internet está configurado con una dirección IP privada de 10.0.0.56 para consultas internas.

En la ilustración siguiente se muestra este escenario.

Funcionamiento de la directiva DNS para DNS de cerebro dividido en Active Directory

Si el servidor DNS está configurado con las directivas DNS necesarias, cada solicitud de resolución de nombres se evalúa en comparación con las directivas del servidor DNS.

La interfaz de servidor se usa en este ejemplo como criterio para diferenciar entre los clientes internos y externos.

Si la interfaz de servidor en la que se recibe la consulta coincide con cualquiera de las directivas, el ámbito de zona asociado se usa para responder a la consulta.

Por lo tanto, en nuestro ejemplo, las consultas DNS para www.career.contoso.com las que se reciben en la dirección IP privada (10.0.0.56) reciben una respuesta DNS que contiene una dirección IP interna; y las consultas DNS que se reciben en la interfaz de red pública reciben una respuesta DNS que contiene la dirección IP pública en el ámbito de zona predeterminada (esto es lo mismo que la resolución de consulta normal).

La compatibilidad con la limpieza y las actualizaciones de DNS dinámico (DDNS) solo se admiten en el ámbito de zona predeterminado. Dado que el mantenimiento de los clientes internos se realiza en el ámbito de zona predeterminado, los administradores DNS de Contoso pueden seguir usando los mecanismos existentes (DNS dinámico o estático) para actualizar los registros en contoso.com. En el caso de los ámbitos de zona no predeterminados (como el ámbito externo de este ejemplo), la compatibilidad con la limpieza o DDNS no está disponible.

Alta disponibilidad de las directivas

Las directivas DNS no están integradas en Active Directory. Por este motivo, las directivas DNS no se replican en los demás servidores DNS que hospedan la misma zona integrada de Active Directory.

Las directivas DNS se almacenan en el servidor DNS local. Puede exportar fácilmente directivas DNS de un servidor a otro mediante los siguientes comandos de ejemplo de Windows PowerShell.

$policies = Get-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server01

$policies | Add-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server02

Para más información, consulte los siguientes temas de referencia de Windows PowerShell.

Configuración de la directiva DNS para DNS de cerebro dividido en Active Directory

Para configurar la implementación de DNS de cerebro dividido mediante la directiva DNS, debe usar las secciones siguientes, en las que se proporcionan instrucciones de configuración detalladas.

Adición de la zona integrada en Active Directory

Puede usar el siguiente comando de ejemplo para agregar la zona de contoso.com integrada en Active Directory al servidor DNS.

Add-DnsServerPrimaryZone -Name "contoso.com" -ReplicationScope "Domain" -PassThru

Para más información, consulte Add-DnsServerPrimaryZone.

Creación de los ámbitos de zona

Puede usar esta sección para crear particiones de la zona contoso.com para crear un ámbito de zona externa.

Un ámbito de zona es una instancia única de la zona. Una zona DNS puede tener varios ámbitos de zona, cada uno de los cuales con su propio conjunto de registros DNS. El mismo registro puede estar presente en varios ámbitos, con diferentes direcciones IP o las mismas direcciones IP.

Dado que va a agregar este nuevo ámbito de zona en una zona integrada de Active Directory, el ámbito de zona y los registros que contiene se replicarán a través de Active Directory en otros servidores de réplica del dominio.

De manera predeterminada, hay un ámbito de zona en cada zona DNS. Este ámbito de zona tiene el mismo nombre que la zona y las operaciones DNS heredadas funcionan en este ámbito. Este ámbito de zona predeterminado hospedará la versión interna de www.career.contoso.com.

Puede usar el siguiente comando de ejemplo para crear el ámbito de zona en el servidor DNS.

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "external"

Para más información, consulte Add-DnsServerZoneScope.

Incorporación de registros a los ámbitos de zona

El siguiente paso consiste en agregar los registros que representan el host del servidor web en los dos ámbitos de zona: externo y predeterminado (para clientes internos).

En el ámbito de zona interna predeterminado, el registro www.career.contoso.com se agrega con la dirección IP 10.0.0.39, que es una dirección IP privada; y en el ámbito de zona externa, se agrega el mismo registro (www.career.contoso.com) con la dirección IP pública 65.55.39.10.

Los registros (tanto en el ámbito de zona interna predeterminado como en el ámbito de la zona externa) se replicarán automáticamente en el dominio con sus respectivos ámbitos de zona.

Puede usar el siguiente comando de ejemplo para agregar registros a los ámbitos de zona en el servidor DNS.

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10" -ZoneScope "external"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39”

Nota

El parámetro –ZoneScope no se incluye cuando el registro se agrega al ámbito de zona predeterminado. Esta acción es la misma que agregar registros a una zona normal.

Para más información, consulte Add-DnsServerResourceRecord.

Creación de las directivas DNS

Después de haber identificado las interfaces de servidor de las redes externa e interna y haber creado los ámbitos de zona, debe crear directivas DNS que conecten los ámbitos de zona interno y externo.

Nota

En este ejemplo se usa la interfaz de servidor (el parámetro -ServerInterface en el comando de ejemplo siguiente) como criterios para diferenciar entre los clientes internos y externos. Otro método para diferenciar entre clientes externos e internos es mediante el uso de subredes de cliente como criterio. Si puede identificar las subredes a las que pertenecen los clientes internos, puede configurar la directiva DNS para diferenciar según la subred del cliente. Para más información sobre cómo configurar la administración del tráfico mediante criterios de subred de cliente, consulte Uso de directiva DNS para la administración del tráfico basada en la ubicación geográfica con servidores principales.

Una vez configuradas las directivas, cuando se recibe una consulta de DNS en la interfaz pública, la respuesta se devuelve desde el ámbito externo de la zona.

Nota

No se requieren directivas para asignar el ámbito de zona interna predeterminado.

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,208.84.0.53" -ZoneScope "external,1" -ZoneName contoso.com

Nota

208.84.0.53 es la dirección IP de la interfaz de red pública.

Para más información, consulte Add-DnsServerQueryResolutionPolicy.

Ahora el servidor DNS está configurado con las directivas DNS necesarias para un servidor de nombres de cerebro dividido con una zona DNS integrada de Active Directory.

Puede crear miles de directivas DNS según los requisitos de administración del tráfico y todas las directivas nuevas se aplican dinámicamente, sin reiniciar el servidor DNS, en las consultas entrantes.