Extensión de la supervisión de paquetes en Windows Admin Center

Se aplica a: Windows Server 2022, Windows Server 2019, Windows 10, Azure Stack Hub, Azure, Azure Stack HCI, versiones 21H2 y 20H2

La extensión Monitorización de paquetes le permite operar y consumir el Monitor de paquetes a través de Windows Admin Center. La extensión le ayuda a diagnosticar la red mediante la captura y visualización del tráfico de red a través de la pila de redes en un registro que es fácil de seguir y manipular.

¿Qué es el Monitor de paquetes (Pktmon)?

El Monitor de paquetes (Pktmon) es una herramienta de diagnóstico de red integrada para componentes de Windows. Se puede usar para la captura de paquetes, la detección de paquetes caídos, el filtrado de paquetes y su recuento. La herramienta es especialmente útil en escenarios de virtualización, como redes de contenedor y SDN, ya que proporciona visibilidad dentro de la pila de redes.

¿Qué es Windows Admin Center?

Windows Admin Center es una herramienta de administración implementada localmente y basada en explorador que permite administrar los servidores de Windows Server sin ninguna dependencia de Azure ni de la nube. Windows Admin Center ofrece el control total de todos los aspectos de tu infraestructura de servidores y es especialmente útil para la administración de servidores en redes privadas que no están conectadas a Internet. Windows Admin Center es la evolución moderna de herramientas de administración como el Administrador de servidores y MMC.

Antes de comenzar

- Para usar esta herramienta, el servidor de destino debe ejecutar Windows Server 2019, versión 1903 o posterior.

- Instalación de Windows Admin Center

- Agregación de un servidor a Windows Admin Center:

- Haga clic en + Agregar en Todas las conexiones.

- Elija agregar una conexión de servidor.

- Escriba el nombre del servidor y, si se le solicita, las credenciales que se van a usar.

- Haga clic en Enviar para completar el proceso.

El servidor se agregará a la lista de conexiones en la página de Información general.

Introducción

Para ir a la herramienta, vaya al servidor que creó en el paso anterior y, después, vaya a la extensión "Monitorización de paquetes".

Aplicación de filtros

Se recomienda encarecidamente aplicar filtros antes de iniciar cualquier captura de paquetes, ya que la solución de problemas de conectividad a un destino determinado es más fácil al centrarse en una sola secuencia de paquetes. Por otro lado, capturar todo el tráfico de red puede hacer que la salida sea demasiado ruidosa como para analizarla. En consecuencia, la extensión le guía primero al panel de filtros antes de iniciar la captura. Para omitir este paso, haga clic en Siguiente para empezar a capturar sin filtros. El panel de filtros le guía para agregar filtros en 3 pasos.

Filtrado por componentes de pila de red

Si desea capturar el tráfico que pasa solo a través de componentes específicos, el primer paso del panel de filtros muestra el diseño de la pila de red para que pueda seleccionar los componentes por los que filtrar. También es un excelente lugar para analizar y comprender el diseño de la pila de red de la máquina.

Filtrado por parámetros de paquete

En el segundo paso, el panel le permite filtrar paquetes por sus parámetros. Para que se notifique un paquete, debe coincidir con todas las condiciones especificadas en al menos un filtro; se admiten hasta 8 filtros a la vez. Para cada filtro, puede especificar parámetros de paquete como Direcciones MAC, Direcciones IP, Puertos, Ethertype, Protocolo de transporte o Id. de VLAN.

- Cuando se especifican dos MAC, direcciones IP o puertos, la herramienta no distinguirá entre el origen o el destino; capturará paquetes que tengan ambos valores, ya sea como destino o como origen. Sin embargo, los filtros de visualización pueden marcar esa distinción; consulte la sección Filtros de visualización que sale más adelante.

- Para filtrar aún más los paquetes TCP, se puede proporcionar una lista opcional de marcas TCP para que coincidan. Las marcas admitidas son FIN, SYN, RST, PSH, ACK, URG, ECE y CWR.

- Si la casilla de encapsulación está activada, la herramienta aplica el filtro a los paquetes internos encapsulados, además del paquete externo. Los métodos de encapsulación admitidos son VXLAN, GRE, NVGRE e IP en IP. El puerto VXLAN personalizado es opcional y su valor predeterminado es 4789.

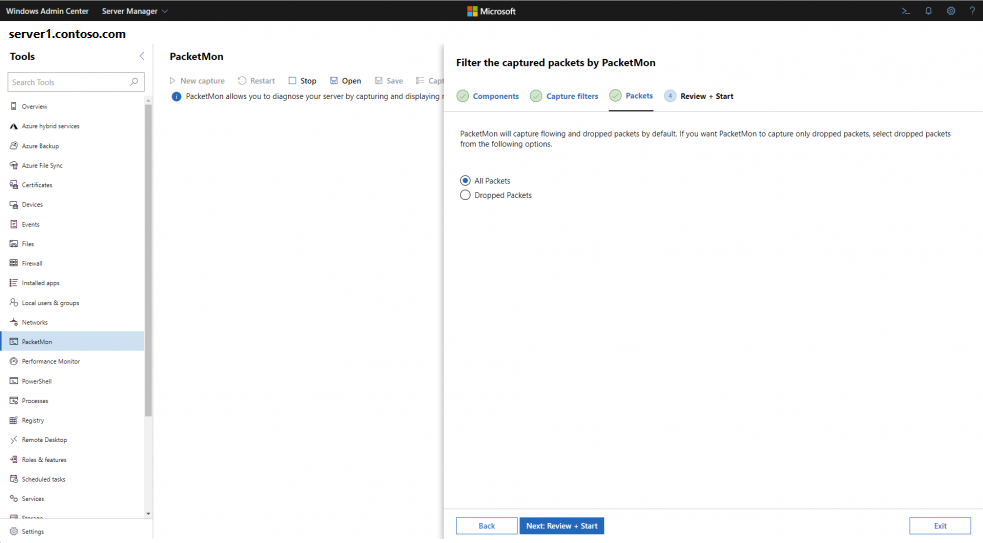

Filtrado por estado de flujo de paquetes

El Monitor de paquetes capturará los paquetes que fluyen y los caídos de manera predeterminada. Para que solo se capturen paquetes caídos, seleccione Paquetes caídos.

Después, se muestra un resumen de todas las condiciones de filtro seleccionadas para su revisión. Podrá recuperar esa vista después de iniciar la captura a través del botón Capturar condiciones.

Capturar registros

Los resultados se muestran en una tabla que muestra los parámetros principales de los paquetes capturados: Marca de tiempo, Dirección IP de orígenes, Puerto de origen, Dirección IP de destino, Puerto de destino, Ethertype, Protocolo, Marcas TCP, si el paquete ha caído y el motivo de la caída.

- La marca de tiempo de cada uno de estos paquetes también es un hipervínculo que le redirigirá a una página diferente donde puede encontrar más información sobre el paquete seleccionado. Consulte la sección Página de detalles a continuación.

- Todos los paquetes caídos tienen un valor "True" en la pestaña Caídos, un motivo de su caída y se muestran en texto rojo para que sean más fáciles de identificar.

- Todas las pestañas se pueden ordenar de forma ascendente y descendente.

- Puede buscar un valor en cualquier columna del registro mediante la barra de búsqueda.

- Puede reiniciar la captura con los mismos filtros elegidos mediante el botón Reiniciar.

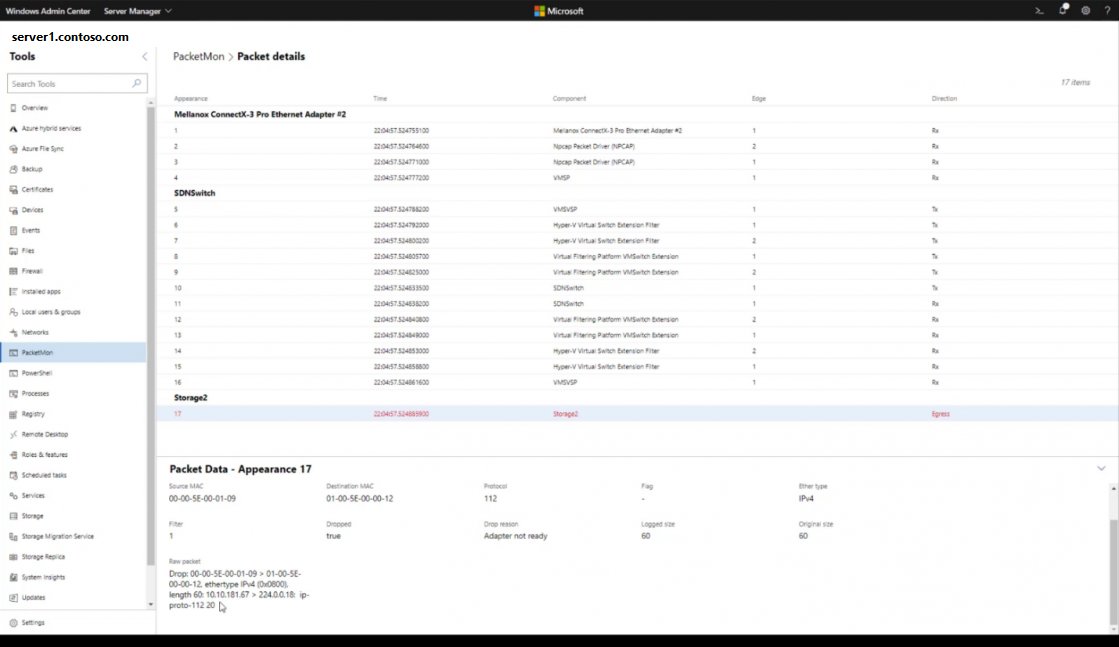

Details page

En esta página se presenta una instantánea del paquete a medida que fluye por cada componente de la pila de red local. Esta vista muestra la ruta de acceso del flujo de paquetes y le permite investigar cómo cambian los paquetes a medida que se procesan por cada componente por el que pasan.

- Las instantáneas de paquetes se agrupan mediante cada pila de adaptadores o conmutadores; es decir, las instantáneas de paquetes capturadas por un adaptador o conmutador, sus controladores de filtro y sus controladores de protocolo se agruparán bajo el nombre del adaptador o conmutador. Esto facilitará el seguimiento del flujo del paquete de un adaptador al otro.

- Cuando se selecciona una instantánea, se muestran más detalles sobre esta instantánea específica, incluidos los encabezados de paquetes sin formato.

- Todos los paquetes caídos tienen un valor "True" en la pestaña Caídos, un motivo de su caída y se muestran en texto rojo para que sean más fáciles de identificar.

Filtros de visualización

Los filtros de visualización permiten filtrar el registro después de capturar los paquetes. Para cada filtro, puede especificar parámetros de paquete como Direcciones MAC, Direcciones IP, Puertos, Ethertype y Protocolo de transporte. A diferencia de los filtros de captura:

- Los filtros de visualización pueden distinguir entre el origen y el destino de las Direcciones IP, las Direcciones MAC y los Puertos.

- Los filtros de visualización se pueden eliminar y editar después de aplicarlos para cambiar la vista del registro.

- Los filtros de visualización se invierten en los registros guardados.

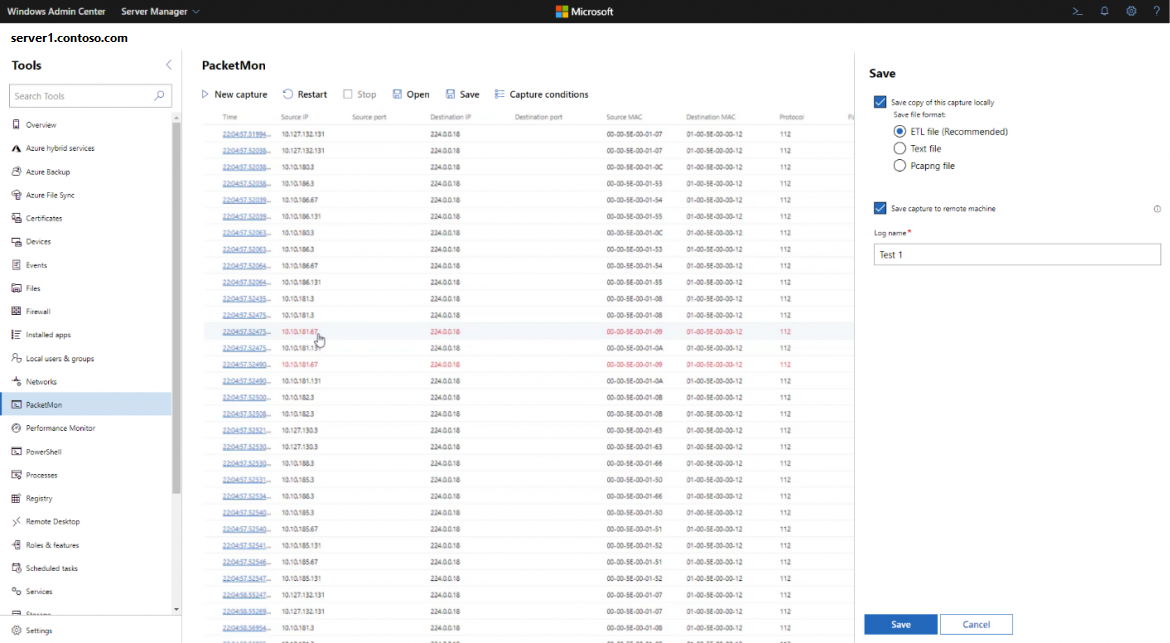

Guardado de la característica

El botón de guardado permite guardar el registro en el equipo local, en el equipo remoto o en ambos. Los filtros de visualización se invertirán en el registro guardado.

- Si el registro se guarda en el equipo local, podrá guardarlo en varios formatos:

- Formato Etl que se puede analizar mediante el Monitor de red de Microsoft. Nota: Consulte esta página para más información.

- Formato de texto que se puede analizar con cualquier editor de texto como TextAnalysisTool.NET.

- Formato Pcapng que se puede analizar con herramientas como Wireshark.

- La mayoría de los metadatos del Monitor de paquetes se perderán durante esta conversión. Consulte esta página para más información.

Característica de apertura

La característica de apertura le permitirá volver a abrir cualquiera de los cinco últimos registros guardados para analizar con la herramienta.