Inicio rápido para la implementación del tejido protegido

En este tema se explica qué es un tejido protegido, sus requisitos y un resumen del proceso de implementación. Para obtener pasos detallados de implementación, consulte Implementación del Servicio de protección de host para hosts protegidos y máquinas virtuales blindadas.

¿Prefiere vídeo? Consulte el curso de Microsoft Virtual Academy Implementación de máquinas virtuales blindadas y un tejido protegido con Windows Server 2016.

¿Qué es un tejido protegido?

Un tejido protegido es un tejido de Hyper-V de Windows Server 2016 capaz de proteger las cargas de trabajo de inquilinos frente a la inspección, el robo y la manipulación del malware que se ejecuta en el host, así como de los administradores del sistema. Estas cargas de trabajo de inquilinos virtualizadas, protegidas tanto en reposo como en proceso, se denominan máquinas virtuales blindadas.

¿Cuáles son los requisitos de un tejido protegido?

Entre los requisitos de un tejido protegido se incluyen:

Un lugar para ejecutar máquinas virtuales blindadas que está libre de software malintencionado.

Se denominan hosts protegidos. Los hosts protegidos son hosts de Hyper-V de Windows Server 2016 Datacenter Edition que pueden ejecutar máquinas virtuales blindadas solo si pueden demostrar su ejecución en un estado de confianza conocido para una autoridad externa denominada Servicio de protección de host (HGS). HGS es un nuevo rol del servidor de Windows Server 2016 y normalmente se implementa como un clúster de tres nodos.

Una manera de comprobar que un host tiene un estado correcto.

El HGS realiza una atestación, donde mide el estado de los hosts protegidos.

Un proceso para liberar claves de los hosts correctos de forma segura.

El HGS realiza una protección y liberación de claves, donde vuelve a liberar las claves de los hosts correctos.

Herramientas de administración para automatizar el aprovisionamiento y hospedaje seguros de las máquinas virtuales blindadas.

Opcionalmente, puede agregar estas herramientas de administración a un tejido protegido:

- System Center 2016 Virtual Machine Manager (VMM). Se recomienda VMM porque proporciona herramientas de administración adicionales más allá de lo que obtiene de usar solo los cmdlets de PowerShell que vienen con Hyper-V y las cargas de trabajo del tejido protegido.

- System Center 2016 Service Provider Foundation (SPF). Se trata de un nivel de API entre Windows Azure Pack y VMM, y un requisito previo para usar Windows Azure Pack.

- Windows Azure Pack proporciona una buena interfaz web gráfica para administrar un tejido protegido y máquinas virtuales blindadas.

En la práctica, se debe tomar una decisión por adelantado: el modo de atestación que usa el tejido protegido. Hay dos medios (dos modos mutuamente excluyentes) por los que HGS puede medir que un host de Hyper-V es correcto. Al inicializar HGS, debe elegir el modo:

- La atestación de clave de host o modo de clave es menos segura, pero más fácil de adoptar.

- La atestación basada en TPM o modo TPM es más segura, pero requiere más pasos de configuración y hardware específico.

Si es necesario, puede implementar en modo de clave mediante hosts de Hyper-V existentes actualizados a Windows Server 2019 Datacenter Edition y, a continuación, convertir al modo TPM más seguro si el hardware del servidor auxiliar (incluido TPM 2.0) se encuentra disponible.

Ahora que conoce los elementos, veamos un ejemplo del modelo de implementación.

Cómo pasar de un tejido de Hyper-V actual a un tejido protegido

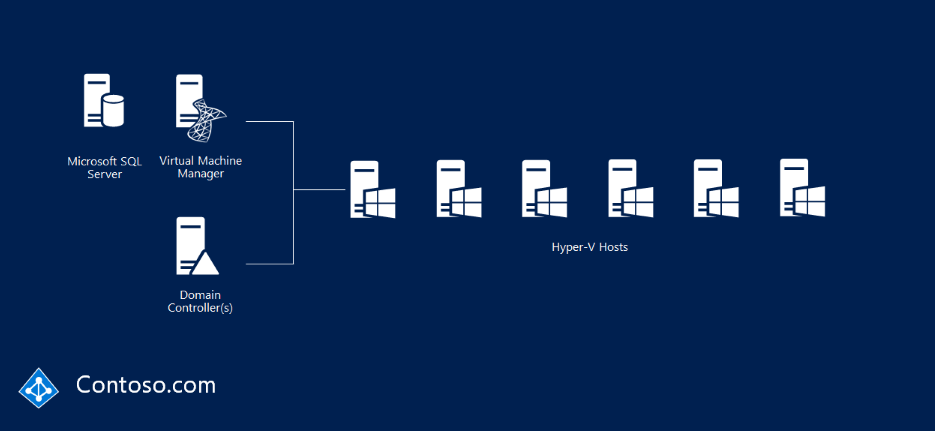

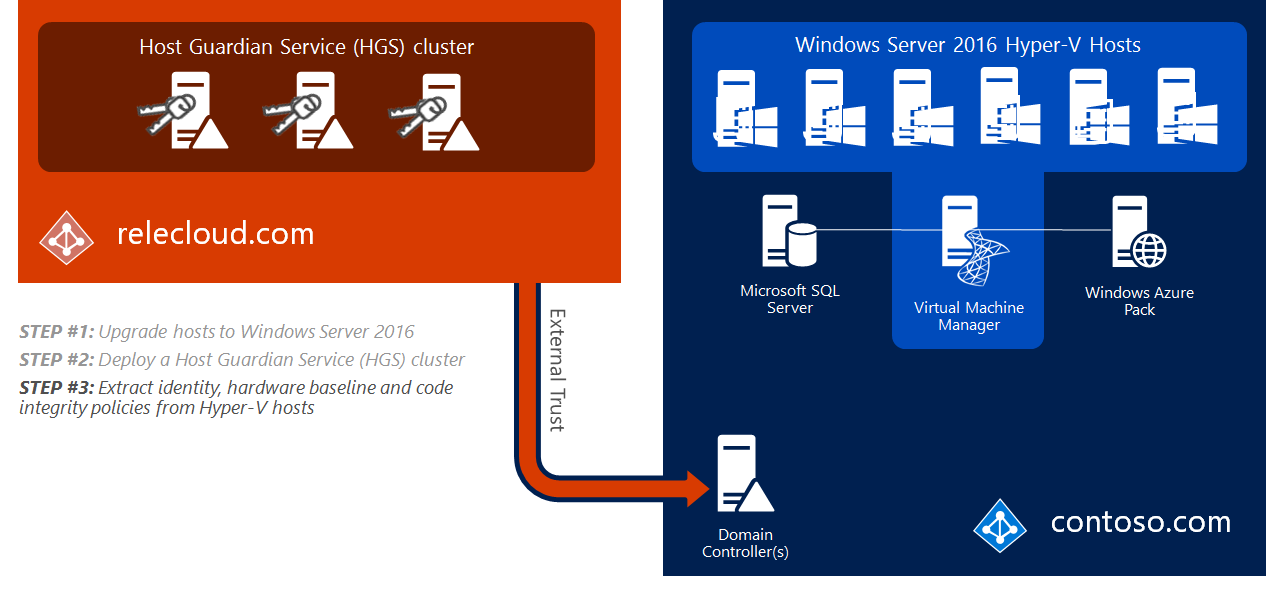

Imaginemos este escenario: tiene un tejido de Hyper-V existente, como Contoso.com en la siguiente imagen, y quiere crear un tejido protegido de Windows Server 2016.

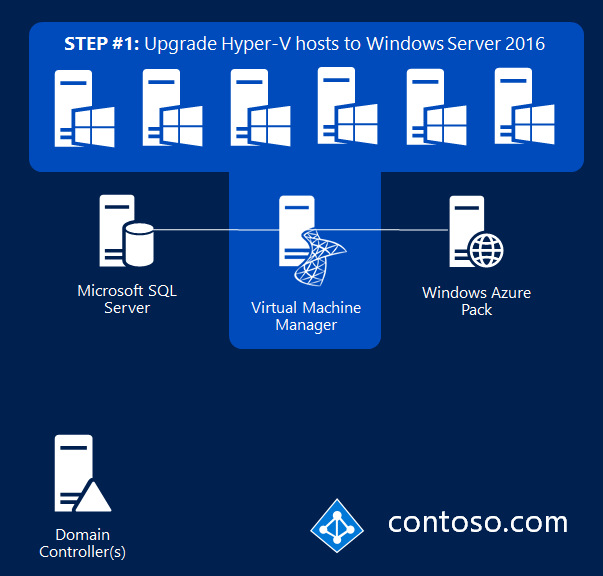

Paso 1: Implementar los hosts de Hyper-V que ejecutan Windows Server 2016

Los hosts de Hyper-V deben ejecutar Windows Server 2016 Datacenter Edition o una versión posterior. Si va a actualizar hosts, puede actualizar de Standard Edition a Datacenter Edition.

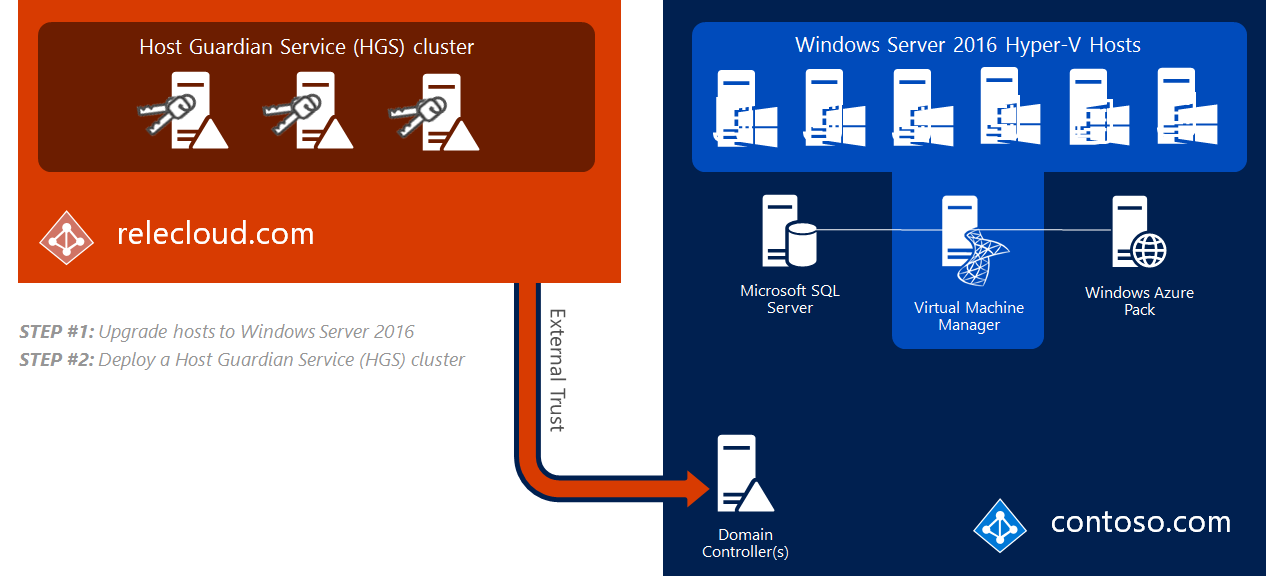

Paso 2: Implementar el Servicio de protección de host (HGS)

A continuación, instale el rol de servidor de HGS e impleméntelo como un clúster de tres nodos, como el ejemplo de relecloud.com de la imagen siguiente. Esto requiere tres cmdlets de PowerShell:

- Para agregar el rol de HGS, use

Install-WindowsFeature - Para instalar el HGS, use

Install-HgsServer - Para inicializar el HGS con el modo de atestación elegido, use

Initialize-HgsServer

Si los servidores de Hyper-V existentes no cumplen los requisitos previos para el modo TPM (por ejemplo, no tienen TPM 2.0), puede inicializar HGS mediante la atestación basada en administración (modo AD), que requiere una confianza de Active Directory con el dominio de tejido.

En nuestro ejemplo, supongamos que Contoso implementa inicialmente en modo AD con el fin de satisfacer inmediatamente los requisitos de cumplimiento y tiene previsto convertir a la atestación basada en TPM más segura una vez que se pueda adquirir el hardware del servidor adecuado.

Paso 3: Extraer identidades, líneas base de hardware y directivas de integridad de código

El proceso para extraer identidades de hosts de Hyper-V depende del modo de atestación usado.

En el modo AD, el identificador del host es su cuenta de equipo unida a un dominio, que debe ser miembro de un grupo de seguridad designado en el dominio de tejido. La pertenencia al grupo designado es la única determinación de si el host es correcto o no.

En este modo, el administrador del tejido es el único responsable de garantizar el estado de los hosts de Hyper-V. Como HGS no participa en absoluto en la decisión de lo que se permite ejecutar, tanto el malware como los depuradores funcionarán para lo que se han diseñado.

Sin embargo, los depuradores que intenten asociarse directamente a un proceso (como WinDbg.exe), se bloquean con las máquinas virtuales blindadas, ya que el proceso de trabajo de la máquina virtual (VMWP.exe) es un indicador de proceso protegido (PPL). Otras técnicas de depuración alternativas, como las que usa LiveKd.exe, no están bloqueadas. A diferencia de las máquinas virtuales blindadas, el proceso de trabajo de las máquinas virtuales compatibles con el cifrado no se ejecuta como un PPL, por lo que los depuradores tradicionales como WinDbg.exe seguirán funcionando con normalidad.

Dicho de otro modo, los rigurosos pasos de validación que se usan para el modo TPM no se utilizan para el modo AD de ninguna manera.

Para el modo TPM, se requieren tres cosas:

- Una clave de aprobación pública (o EKpub) de TPM 2.0 en cada host de Hyper-V. Para capturar EKpub, use

Get-PlatformIdentifier. - Una línea base de hardware. Si cada uno de los hosts de Hyper-V es idéntico, una sola línea base es todo lo que necesita. Si no lo son, necesitará uno para cada clase de hardware. La línea base se presenta en forma de un archivo de registro del grupo Trustworthy Computing o TCGlog. TCGlog contiene todo lo que ha hecho el host, desde el firmware UEFI, a través del kernel, hasta donde el host se arranca completamente. Para capturar la línea base de hardware, instale el rol de Hyper-V y la característica Compatibilidad de Hyper-V con Host Guardian y use

Get-HgsAttestationBaselinePolicy. - Una directiva de integridad de código. Si cada uno de los hosts de Hyper-V es idéntico, una sola directiva de integridad de código es todo lo que necesita. Si no lo son, necesitará uno para cada clase de hardware. Windows Server 2016 y Windows 10 cuentan con una nueva forma de aplicación para las directivas de integridad de código, denominada Integridad de código aplicada por hipervisor (HVCI). HVCI proporciona una aplicación segura y garantiza que un host solo pueda ejecutar aquellos archivos binarios que un administrador de confianza le ha permitido ejecutar. Esas instrucciones se encapsulan en una directiva de integridad de código que se agrega a HGS. HGS mide la directiva de integridad de código de cada host antes de que se les permita ejecutar máquinas virtuales blindadas. Para capturar una directiva de integridad de código, use

New-CIPolicy. A continuación, la directiva se debe convertir a su formato binario medianteConvertFrom-CIPolicy.

Eso es todo: se ha creado el tejido protegido, en términos de la infraestructura empleada para su ejecución. Ahora puede crear un disco de plantilla de máquina virtual blindada y un archivo de datos de blindaje para que las máquinas virtuales blindadas se puedan aprovisionar de forma sencilla y segura.

Paso 4: Crear una plantilla para máquinas virtuales blindadas

Una plantilla de máquina virtual blindada protege los discos de plantilla mediante la creación de una firma del disco en un momento dado de confianza conocido.

Si el disco de plantilla se infecta por malware posteriormente, su firma diferirá en la plantilla original que detectará el proceso de aprovisionamiento de máquinas virtuales blindadas seguro.

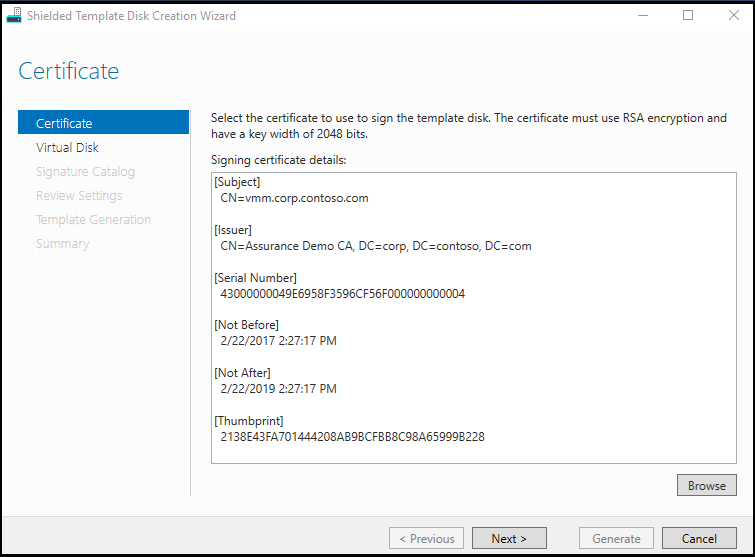

Los discos de plantilla blindados se crean mediante la ejecución del Asistente para la creación de discos de plantillas blindados o Protect-TemplateDisk con un disco de plantilla normal.

Cada uno se incluye con la característica Herramientas VM blindadas en las Herramientas de administración remota del servidor para Windows 10. Después de descargar RSAT, ejecute este comando para instalar la característica Herramientas VM blindadas:

Install-WindowsFeature RSAT-Shielded-VM-Tools -Restart

Un administrador de confianza, como el administrador de tejido o el propietario de la máquina virtual, necesitará un certificado (a menudo proporcionado por un proveedor de servicios de hosting) para firmar el disco de plantilla VHDX.

La firma de disco se calcula a través de la partición del sistema operativo del disco virtual. Si algo cambia en la partición del sistema operativo, la firma también cambiará. Esto permite a los usuarios identificar firmemente sus discos de confianza mediante la especificación de la firma adecuada.

Revise los requisitos de disco de plantilla antes de empezar.

Paso 5: Crear un archivo de datos de blindaje

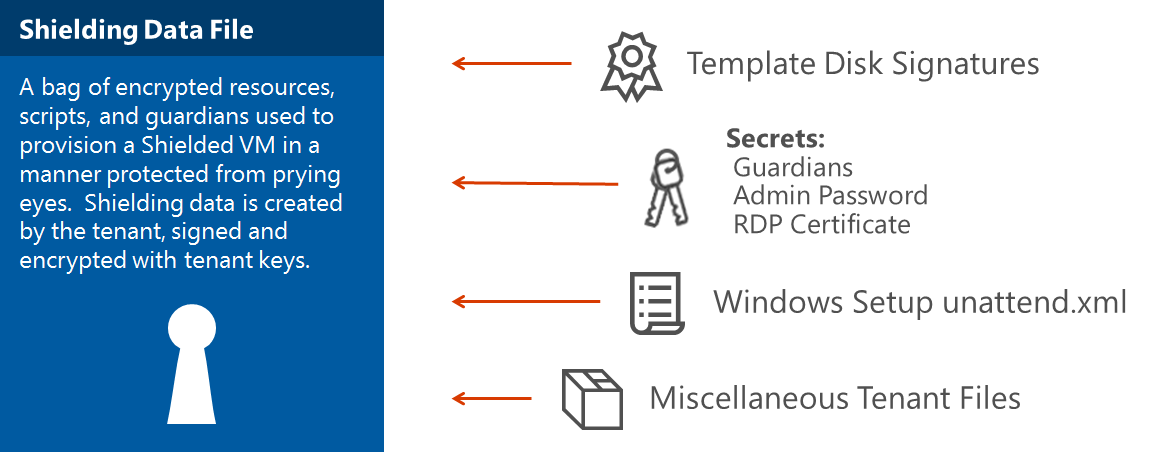

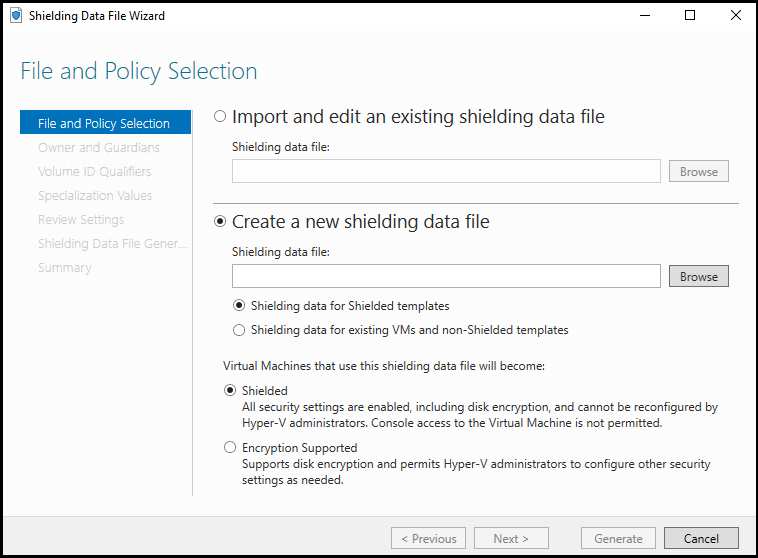

Un archivo de datos de blindaje, también conocido como archivo .pdk, captura información confidencial sobre la máquina virtual, como la contraseña de administrador.

El archivo de datos de blindaje también incluye la configuración de directiva de seguridad para la máquina virtual blindada. Debe elegir una de las dos directivas de seguridad al crear un archivo de datos de blindaje:

Blindada

La opción más segura, que elimina muchos vectores de ataque administrativos.

Cifrado admitido

Un nivel de protección inferior que sigue proporcionando las ventajas de cumplimiento de poder cifrar una máquina virtual, pero permite a los administradores de Hyper-V hacer cosas como usar una conexión de la consola de máquina virtual y PowerShell Direct.

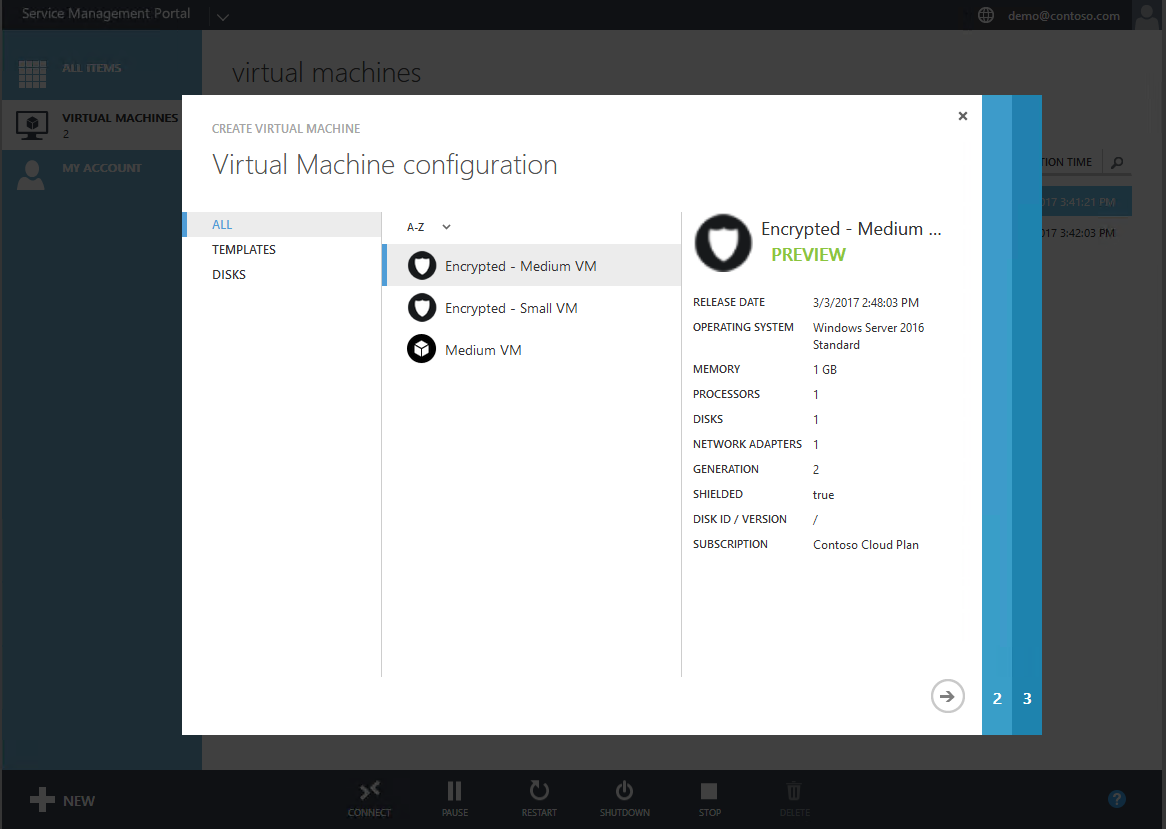

Puede agregar elementos de administración opcionales como VMM o Windows Azure Pack. Si desea crear una máquina virtual sin instalar esos elementos, consulte Paso a paso: Creación de máquinas virtuales blindadas sin VMM.

Paso 6: Crear una máquina virtual blindada

La creación de máquinas virtuales blindadas difiere muy poco de la de las máquinas virtuales normales. En Windows Azure Pack, la experiencia es incluso más fácil que crear una máquina virtual normal, ya que solo debe proporcionar un nombre, un archivo de datos de blindaje (que contiene el resto de la información de especialización) y la red de máquina virtual.