SMB sobre QUIC

SMB sobre QUIC presenta una alternativa al transporte de red TCP, la cual proporciona una conectividad segura y fiable a los servidores de archivos perimetrales a través de redes que no son de confianza, como Internet. QUIC es un protocolo estandarizado de IETF con muchas ventajas en comparación con TCP:

- Todos los paquetes están siempre cifrados y el protocolo de enlace se autentica con TLS 1.3

- Flujos paralelos de datos de aplicación fiables y no fiables

- Intercambia datos de aplicación en el primer recorrido de ida y vuelta (0-RTT)

- Mejora del control de congestión y recuperación de pérdidas

- Sobrevive a un cambio en la dirección IP o el puerto de los clientes.

SMB sobre QUIC ofrece una "VPN SMB" para teletrabajadores, usuarios de dispositivos móviles y organizaciones de alta seguridad. El certificado de servidor crea un túnel cifrado TLS 1.3 a través del puerto UDP 443 compatible con Internet en lugar del puerto TCP 445 heredado. Todo el tráfico SMB, incluidas la autenticación y la autorización dentro del túnel, nunca se expone a la red subyacente. SMB se comporta con normalidad en el túnel de QUIC, lo que significa que la experiencia del usuario no cambia. Las características de SMB como el multicanal, la firma, la compresión, la disponibilidad continua, la concesión del directorio, etc. funcionan con normalidad.

Un administrador del servidor de archivos debe optar por habilitar SMB sobre QUIC. De forma predeterminada no está activado y los clientes no pueden forzar que ningún servidor de archivos habilite SMB sobre QUIC. Los clientes de SMB de Windows siguen usando TCP de forma predeterminada y solo probarán con SMB sobre QUIC si previamente se ha producido un error al intentar usar TCP, o bien si intencionadamente se requiere QUIC mediante NET USE /TRANSPORT:QUIC o New-SmbMapping -TransportType QUIC.

Nota:

No se recomienda definir nombres concretos para espacios de nombres DFS en escenarios que implican conexiones SMB y QUIC con puntos de conexión externos. Esto se debe a que se hará referencia a los nombres de espacio de nombres DFS internos y estas referencias no suelen ser accesibles para un cliente externo en las versiones actuales de Windows.

Requisitos previos

Para usar SMB sobre QUIC, se necesita:

Un servidor SMB que se ejecute en uno de los siguientes sistemas operativos.

Windows Server 2022 Datacenter: Azure Edition (sistemas operativos de Microsoft Server) o posterior

Cualquier edición de Windows Server 2025 o posterior

Un dispositivo con Windows 11 (Windows para empresas)

El servidor SMB y el cliente deben estar unidos a un dominio de Active Directory o el cliente debe tener una cuenta de usuario local en el servidor SMB. El servidor SMB debe tener acceso al menos a un controlador de dominio para que se realice la autenticación, pero ningún controlador de dominio requiere acceso a Internet. Se recomienda usar SMB sobre QUIC con dominios de Active Directory, pero no es obligatorio. También se puede usar en un servidor unido a un grupo de trabajo con credenciales de usuario local y NTLM.

El servidor debe ser accesible para los clientes en su interfaz pública agregando una regla de permiso de firewall para permitir SMB sobre QUIC. De forma predeterminada, SMB sobre QUIC usa UDP/443 entrante. No permita el puerto TCP/445 de entrada al servidor de archivos. Para obtener información sobre cómo cambiar el puerto predeterminado, consulte Configuración de puertos SMB alternativos.

El servidor de archivos debe tener acceso al menos a un controlador de dominio para que se realice la autenticación, pero ningún controlador de dominio requiere acceso a Internet.

Windows Admin Center (WAC (página principal).

Una infraestructura de clave pública (PKI) que permita emitir certificados como Active Directory Certificate Server o acceder a un emisor de certificado de terceros de confianza, como Verisign, Digicert, Let's Encrypt, etc.

Privilegios administrativos o equivalentes para el servidor SMB que está configurando.

Implementación de SMB sobre QUIC

Paso 1: Instalación de un certificado de servidor

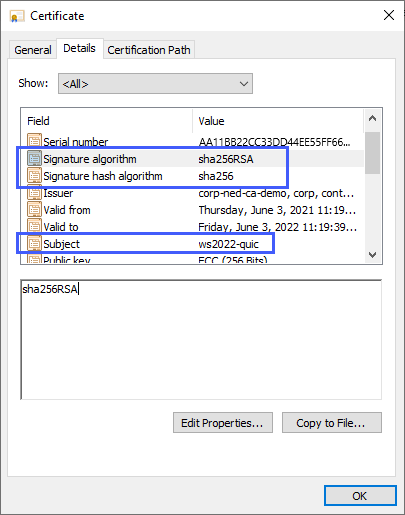

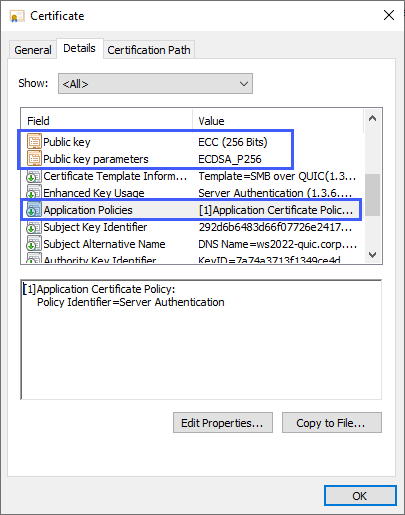

Cree un certificado emitido por una entidad de certificación que tenga las siguientes propiedades:

- Uso de claves: firma digital

- Propósito: autenticación del servidor (EKU 1.3.6.1.5.5.7.3.1)

- Algoritmo de firma: SHA256RSA (o superior)

- Hash de firma: SHA256 (o superior)

- Algoritmo de clave pública: ECDSA_P256 (o superior. También se puede usar RSA con una longitud mínima de 2048)

- Nombre alternativo del firmante (SAN): (una entrada de nombre DNS para cada nombre DNS completo que se use para acceder al servidor SMB)

- Firmante: (CN= cualquier cosa, pero debe existir)

- Clave privada incluida: sí

Si usa una entidad de certificación de Microsoft Enterprise, puede crear una plantilla de certificado y dejar que el administrador del servidor de archivos indique los nombres DNS al solicitarlo. Para más información sobre cómo crear una plantilla de certificado, consulte Diseño e implementación de una PKI: parte III, plantillas de certificado. En este vídeo verá una demostración de cómo crear un certificado para SMB sobre QUIC mediante una entidad de certificación de Microsoft Enterprise:

Para solicitar un certificado de terceros, consulte la documentación del proveedor.

Si usa una entidad de certificación de Microsoft Enterprise:

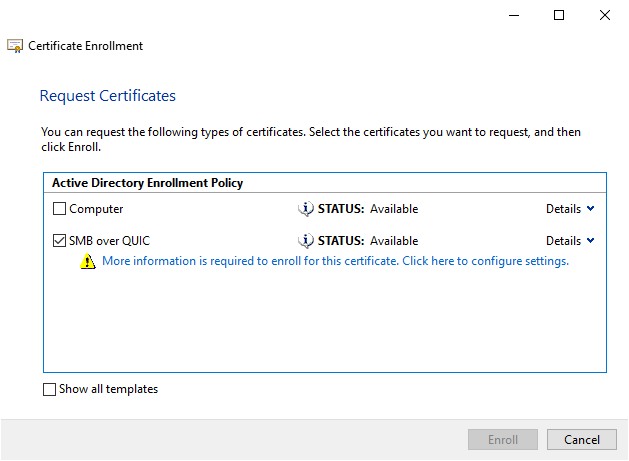

- Inicie MMC.EXE en el servidor de archivos.

- Agregue el complemento Certificados y seleccione la cuenta Equipo.

- Expanda Certificados (equipo local), Personal, haga clic con el botón derecho en Certificados y seleccione Solicitar un nuevo certificado.

- Seleccione Siguiente.

- Seleccione Directiva de inscripción de Active Directory.

- Seleccione Siguiente.

- Seleccione la plantilla de certificado para SMB sobre QUIC que se publicó en Active Directory.

- Seleccione Se necesita más información para inscribirse para este certificado. Haga clic aquí para configurar los valores.

- Para que los usuarios puedan buscar el servidor de archivos, rellene el valor Firmante con un nombre común y Nombre alternativo del firmante con uno o varios nombres DNS.

- Seleccione Aceptar y después Inscribirse.

Nota:

No use direcciones IP para SMB a través de nombres alternativos del firmante del servidor QUIC.

- Las direcciones IP requerirán el uso de NTLM, incluso si Kerberos está disponible desde un controlador de dominio o mediante el proxy KDC.

- Las máquinas virtuales IaaS de Azure que ejecutan SMB sobre QUIC usan NAT para una interfaz pública de vuelta a una interfaz privada. SMB sobre QUIC no admite el uso de la dirección IP para el nombre del servidor a través de una NAT, debe usar un nombre DNS completo que se resuelva en la dirección IP de la interfaz pública solo en este caso.

Nota:

Si utiliza un archivo de certificado emitido por una entidad de certificación de terceros, puede usar el complemento Certificados o WAC para importarlo.

Paso 2: Configuración de SMB sobre QUIC

Para configurar SMB sobre QUIC, seleccione el método preferido y siga los pasos.

Importante

Si usa Windows Server 2025, debe usar el método de PowerShell para configurar SMB sobre QUIC. El método de Centro de administración de Windows no se admite actualmente para Windows Server 2025.

En este vídeo puede ver una demostración de cómo configurar y usar SMB sobre QUIC:

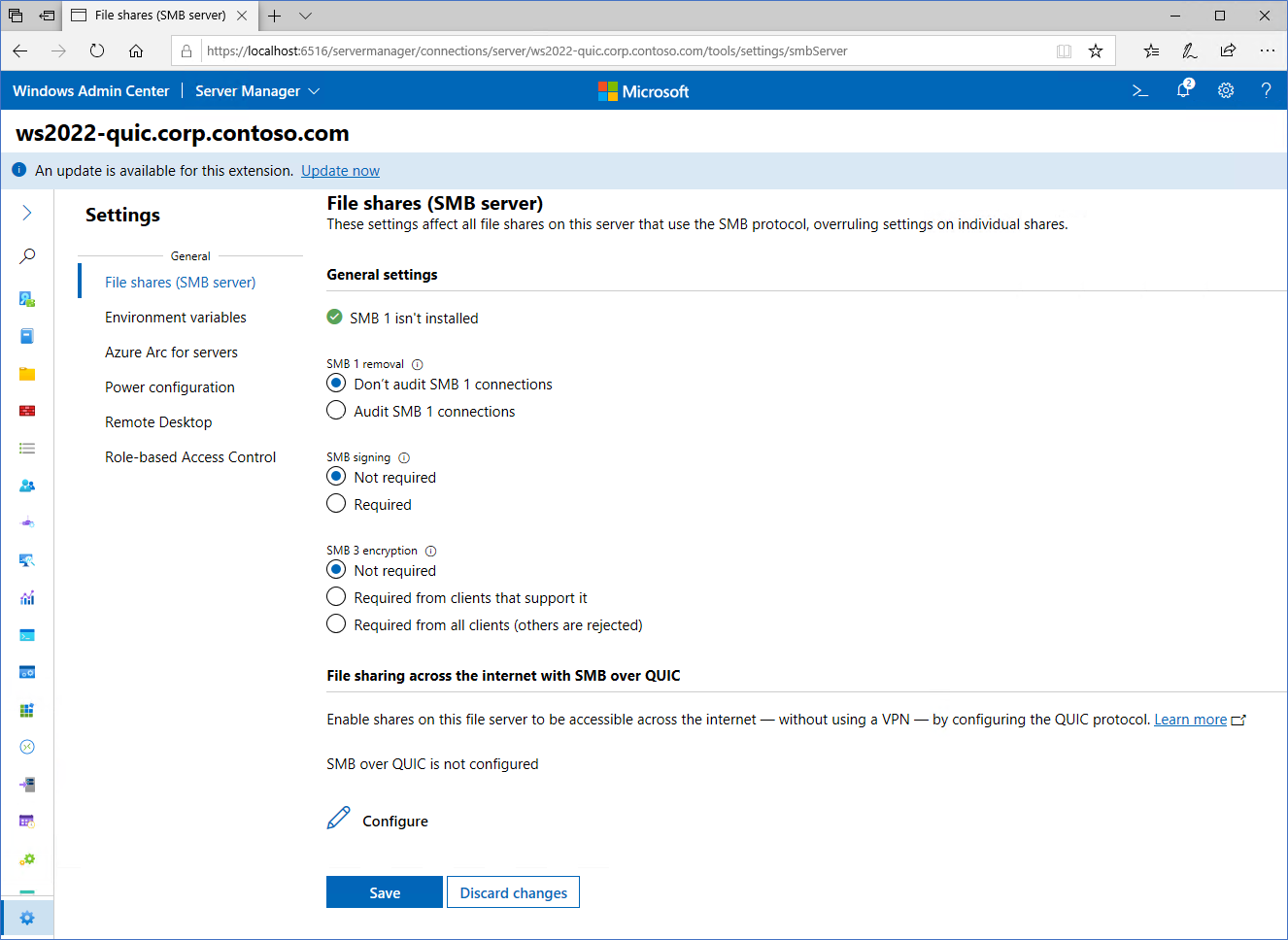

Inicie sesión en el servidor de archivos como administrador.

Instale la versión más reciente de WAC en un equipo de administración o en el servidor de archivos. Necesita la versión más reciente de la extensión Archivos y uso compartido de archivos. WAC la instala automáticamente si la opción Actualización automática de extensiones está habilitada en Configuración > Extensiones.

Conéctese al servidor con WAC y seleccione el icono de Configuración en la parte inferior izquierda. En la sección Recursos compartidos de archivos (servidor SMB), en Uso compartido de archivos a través de Internet con SMB sobre QUIC, seleccione Configurar.

Seleccione un certificado en Seleccionar un certificado de equipo para este servidor de archivos, seleccione los clientes de direcciones de servidor a los que puede conectarse, o bien elija Seleccionar todo y, después, Habilitar.

Asegúrese de que tanto el certificado como el informe de SMB sobre QUIC son correctos.

Seleccione la opción de menú Archivos y uso compartido de archivos. Anote los recursos compartidos de SMB existentes o cree uno.

Si desea aplicar el control a SMB sobre el cliente, puede usar el Control de acceso de cliente. Para obtener más información sobre cómo restringir qué clientes pueden acceder a servidores SMB sobre QUIC, consulte Configuración del control de acceso de cliente SMB sobre QUIC.

Paso 3: Conexión a recursos compartidos de SMB

Una su dispositivo de cliente Windows a su dominio. Asegúrese de que los nombres alternativos del firmante del certificado del servidor de archivos de SMB sobre QUIC se publiquen en DNS y estén completos o bien agregados a los archivos HOST de Windows 11. Asegúrese de que los nombres alternativos del firmante del certificado del servidor se publiquen en DNS o se agreguen a los archivos HOSTS del cliente Windows.

Mueva su dispositivo de cliente Windows a una red externa donde ya no tenga acceso de red a los controladores de dominio o las direcciones IP internas del servidor de archivos.

En el Explorador de archivos de Windows, en la barra de direcciones, escriba la ruta de acceso UNC a un recurso compartido del servidor de archivos y confirme que puede acceder a los datos del recurso. Como alternativa, puede usar

NET USE /TRANSPORT:QUICoNew-SmbMapping -TransportType QUICcon una ruta de acceso UNC. Ejemplos:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Auditoría de cliente de SMB sobre QUIC

La auditoría se usa para realizar un seguimiento de las conexiones de cliente para SMB sobre QUIC, con eventos que se escriben en un registro de eventos. El Visor de eventos captura esta información para el protocolo de transporte QUIC. Esta característica está disponible para el cliente SMB a partir de Windows 11, versión 24H2 Para ver estos registros, siga estos pasos:

- Abra el Visor de eventos.

- Vaya a Registros de aplicaciones y servicios\Microsoft\Windows\SMBClient\Conectividad.

- Supervise el ID de evento 30832.

Configuración del proxy de KDC (opcional, pero recomendado)

De forma predeterminada, los dispositivos de cliente Windows no tendrán acceso a ningún controlador de dominio de Active Directory al conectarse a un servidor de archivos de SMB sobre QUIC, lo que significa que la autenticación utiliza NTLMv2, donde el servidor de archivos se autentica en nombre del cliente. No se produce ninguna autenticación o autorización de NTLMv2 fuera del túnel QUIC con cifrado TLS 1.3. Sin embargo, es aconsejable seguir usando Kerberos como procedimiento recomendado de seguridad general y no se recomienda crear dependencias de NTLMv2 en las implementaciones. Para permitirlo, puede configurar el proxy de KDC para que reenvíe solicitudes de vales en nombre del usuario, y todo ello mientras usa un canal de comunicación cifrado HTTPS compatible con Internet. El proxy de KDC es compatible con SMB sobre QUIC y se recomienda encarecidamente su uso.

Nota:

WAC no se puede configurar en modo de puerta de enlace mediante el puerto TCP 443 en un servidor de archivos en el que se va a configurar el proxy de KDC. Cuando configure WAC en el servidor de archivos, cambie el puerto a uno que no esté en uso y no sea el 443. Si ya ha configurado WAC en el puerto 443, vuelva a ejecutar el MSI de instalación de WAC y elija otro puerto cuando se le solicite.

Asegúrese de usar la WAC versión 2110 o posterior.

Configure SMB sobre QUIC de la forma habitual. A partir de WAC 2110, la opción de configurar el proxy de KDC en SMB sobre QUIC se habilita automáticamente y no es necesario realizar pasos adicionales en los servidores de archivos. El puerto proxy KDC predeterminado es 443 y WAC lo asigna automáticamente.

Nota:

No se puede configurar un servidor SMB sobre QUIC unido a un grupo de trabajo mediante WAC. Debe unir el servidor a un dominio de Active Directory o seguir los pasos para configurar el proxy KDC en PowerShell o en la directiva de grupo.

Nota:

La configuración automática del proxy de KDC aparecerá más adelante en SMB sobre QUIC y estos pasos del servidor no serán necesarios.

Expiración y renovación del certificado

Los certificados de SMB sobre QUIC expirados que se reemplacen por certificados del emisor contendrán huellas digitales nuevas. Aunque cuando expiren los certificados de SMB sobre QUIC se pueden renovar automáticamente mediante Servicios de certificados de Active Directory, los certificados renovados también obtienen huellas digitales nuevas. Esto significa que SMB sobre QUIC se debe volver a configurar cuando expire el certificado, ya que se debe asignar una nueva huella digital. Seleccione el nuevo certificado en WAC para la configuración existente de SMB sobre QUIC o use el comando PowerShell Set-SMBServerCertificateMapping para actualizar la asignación del nuevo certificado. Para detectar la expiración inminente de certificados y evitar que se produzca una interrupción se puede usar Azure Automanage para Windows Server. Para más información, consulte Azure Automanage para Windows Server.

Notas

- Para los clientes que no usan la nube pública de Azure, Windows Server 2022 Datacenter: Azure Edition está disponible en Azure Stack HCI a partir de la versión 22H2.

- Se recomienda usar SMB sobre QUIC con dominios de Active Directory, pero no es obligatorio. También puede usar SMB sobre QUIC en un servidor unido a un grupo de trabajo con credenciales de usuario local y NTLM, o bien, IaaS de Azure con servidores Windows unidos a Microsoft Entra. No es posible unir servidores de Windows a Microsoft Entra en máquinas no basadas en IaaS de Azure. Los servidores de Windows unidos a Microsoft Entra no admiten las credenciales para operaciones de seguridad remotas de Windows porque Microsoft Entra ID no contiene los SID de usuario o grupo. Los servidores de Windows unidos a Microsoft Entra deben usar una cuenta de usuario local o basada en dominio para acceder al recurso compartido de SMB sobre QUIC.

- SMB sobre QUIC no se puede configurar mediante WAC cuando el servidor SMB esté en un grupo de trabajo (es decir, no esté replicado en un dominio de AD). En este caso, se debe usar el cmdlet New-SMBServerCertificateMapping.

- Se recomienda que los controladores de dominio de solo lectura configurados solo con contraseñas de usuarios móviles estén disponibles en el servidor de archivos.

- Los usuarios deben tener contraseñas seguras o, idealmente, configurarse mediante una estrategia sin contraseña con Windows Hello para empresas MFA o tarjetas inteligentes. Configure una directiva de bloqueo de cuenta para los usuarios móviles a través de una directiva de contraseña específica y debe implementar software de protección contra intrusiones para detectar ataques de fuerza bruta o de difusión de contraseña.