Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En una organización empresarial, los administradores de TI aplican directivas en sus dispositivos corporativos para mantener los dispositivos en un estado conforme y proteger el sistema operativo evitando que los usuarios cambien las configuraciones y creen un desfase de configuración. El desfase de configuración se produce cuando los usuarios con derechos de administrador local cambian la configuración y ponen el dispositivo fuera de sincronización con las directivas de seguridad. Los dispositivos en un estado no conforme pueden ser vulnerables hasta la siguiente sincronización y restablecimiento de configuración con mdm. Windows 11 con bloqueo de configuración permite a los administradores de TI evitar el desfase de configuración y mantener la configuración del sistema operativo en el estado deseado. Con el bloqueo de configuración, el sistema operativo supervisa las claves del Registro que configuran cada característica y, cuando detecta un desfase, vuelve al estado deseado por TI en segundos.

El bloqueo de configuración de núcleo protegido (bloqueo de configuración) es una nueva característica de PC de núcleo protegido (SCPC) que evita el desfase de configuración de las características de pc de núcleo protegido causado por una configuración incorrecta involuntaria. En resumen, garantiza que un dispositivo diseñado para ser un equipo de núcleo seguro sigue siendo un equipo de núcleo protegido.

Para resumir, bloqueo de configuración:

- Permite a TI "bloquear" las características de pc de núcleo protegido cuando se administra a través de MDM

- Detecta correcciones de desfase en cuestión de segundos

- No evita ataques malintencionados

Requisitos de licencia y de la edición de Windows

En la tabla siguiente se enumeran las ediciones de Windows que admiten el bloqueo de configuración De núcleo protegido:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sí | Sí | Sí | Sí |

Los derechos de licencia de bloqueo de configuración de núcleo protegido se conceden mediante las siguientes licencias:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sí | Sí | Sí | Sí | Sí |

Se puede obtener más información sobre las licencias de Windows en Información general sobre las licencias de Windows.

Flujo de configuración

Una vez que un equipo de núcleo protegido llega al escritorio, el bloqueo de configuración evitará el desfase de configuración mediante la detección de si el dispositivo es un equipo de núcleo protegido o no. Cuando el dispositivo no es un equipo de núcleo protegido, el bloqueo no se aplica. Si el dispositivo es un equipo de núcleo protegido, el bloqueo de configuración bloquea las directivas enumeradas en Lista de directivas bloqueadas.

Habilitación del bloqueo de configuración mediante Microsoft Intune

El bloqueo de configuración no está habilitado de forma predeterminada ni está activado por el sistema operativo durante el arranque. En su lugar, tienes que activarlo.

Los pasos para activar el bloqueo de configuración mediante Microsoft Intune son los siguientes:

Asegúrese de que el dispositivo para activar el bloqueo de configuración está inscrito en Microsoft Intune.

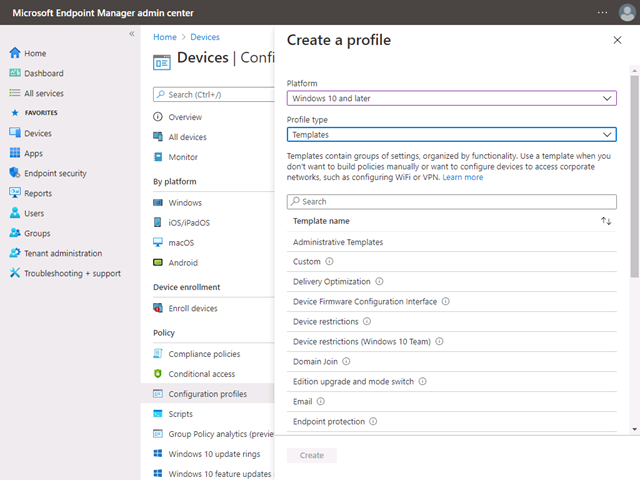

En el centro de administración de Intune, seleccione Dispositivos> Perfiles >de configuraciónCrear un perfil.

Seleccione lo siguiente y presione Crear:

-

Plataforma:

Windows 10 and later -

Tipo de perfil:

Templates - Nombre de plantilla: Personalizado

-

Plataforma:

Asigne un nombre al perfil.

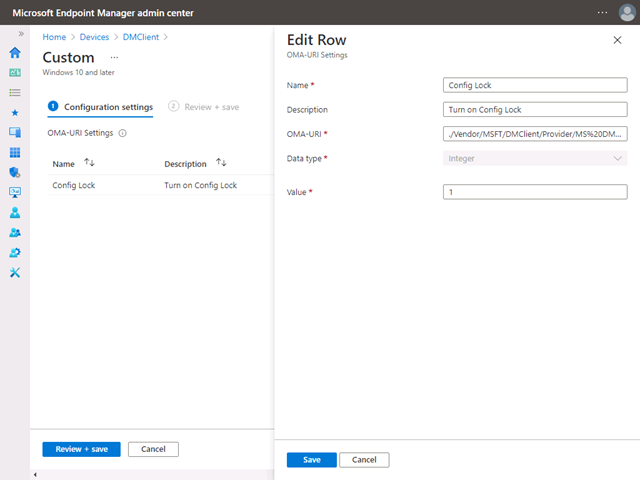

Cuando llegue al paso Configuración, seleccione "Agregar" y agregue la siguiente información:

-

OMA-URI:

./Vendor/MSFT/DMClient/Provider/MS%20DM%20Server/ConfigLock/Lock -

Tipo de datos:

Integer -

Valor:

1

Para desactivar el bloqueo de configuración, cambie el valor a 0.

-

OMA-URI:

Seleccione los dispositivos para activar el bloqueo de configuración. Si usa un inquilino de prueba, puede seleccionar "+ Agregar todos los dispositivos".

No es necesario establecer ninguna regla de aplicabilidad con fines de prueba.

Revise la configuración y seleccione "Crear" si todo es correcto.

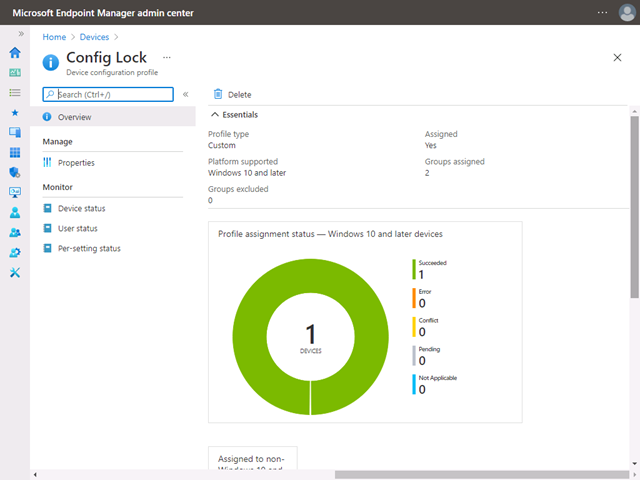

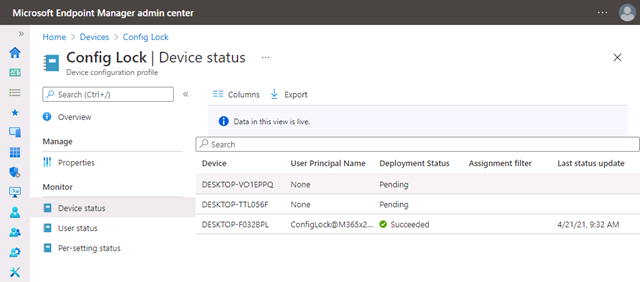

Una vez que el dispositivo se sincroniza con el servidor Microsoft Intune, puede confirmar si el bloqueo de configuración se ha habilitado correctamente.

Configuración de características de pc de núcleo protegido

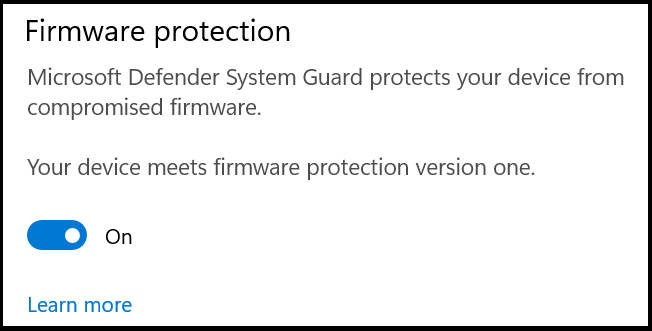

El bloqueo de configuración está diseñado para garantizar que un equipo de núcleo protegido no esté mal configurado involuntariamente. Puede habilitar o deshabilitar las características de SCPC, por ejemplo, la protección del firmware. Puede realizar estos cambios con directivas de grupo o servicios MDM como Microsoft Intune.

Preguntas más frecuentes

- ¿Puedo deshabilitar el bloqueo de configuración? Sí. Puede usar MDM para desactivar completamente el bloqueo de configuración o ponerlo en modo de desbloqueo temporal para las actividades del departamento de soporte técnico.

Lista de directivas bloqueadas

| CSP |

|---|

| BitLocker |

| PassportForWork |

| WindowsDefenderApplicationGuard |

| ApplicationControl |